脆弱性診断とは | 必要性・種類・やり方・ツール

脆弱性診断(Vulnerability Assessment)あるいはセキュリティ診断は広く普及した対策であり、多くの組織・企業がサイバーセキュリティ強化のために取り入れています。

ソフトウェアやシステム、クラウドサービス等の脆弱性は、攻撃を招くアタックサーフェスの1つです。クラウドが利用されDXが推進される今日、脆弱性を特定し対応する施策の1つである脆弱性診断の重要性は日々高まっています。

本記事では、脆弱性診断の概要から、必要性・種類・やり方、代表的なツール、実施のポイントまでをまとめてご紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

脆弱性診断とは

1. 脆弱性診断の簡単な説明

脆弱性診断(Vulnerability Assessment, 略称:VA)とは、特定のシステムやアプリ、ネットワーク、プラットフォーム、機器等に対し、様々な診断を行うことでセキュリティ上の欠陥を特定し対応する、あるいは対策の適切性を確認する検査です。

対象は例えばWebアプリであったり、業務用のシステムであったり、組織・企業で利用しているクラウドサービスであったりと様々です。

脆弱性(Vulnerability)は、ソフトウェアやプログラム、ハードウェアに内在する欠陥です。脆弱性の存在を見落す等で対応せずに放置していた場合、セキュリティ事故やサイバー攻撃につながる可能性があります。

このため、組織・企業が利用するITインフラのセキュリティを維持向上するために、脆弱性診断が行われています。

脆弱性診断を実施する代表的なケース:

- 新しいシステムの導入に伴う診断

- アプリの改修に伴う診断

- 組織の計画に基づく定期的な診断

2. 脆弱性診断でわかること

脆弱性診断は、手動ツールや自動ツール、脆弱性データベース等を利用し、対象システムやソフトウェアが保有する脆弱性を明らかにします。

- 既知の脆弱性の有無

- パッチ適用やアップデートの状態

- 不要なサービス

- 不適切に構成されたシステム

例えば、Webアプリケーション診断の場合、以下のような脆弱性を検出し報告します。

診断で実施する項目は多数ありますので、あくまで代表的な例のみ紹介します。

|

|

|

|

3. NIST文書における位置づけ

組織・企業が、保有するアプリ、システム等に対して行う定期的な監査として運用されることの多い脆弱性診断ですが、米国NISTでは、脆弱性診断をどのような対策として位置付けているのでしょうか。

以下は、NISTが公開するガイドラインや基準における脆弱性診断の位置付けです。

(1)NIST SP800-53

連邦政府が用いる情報システムのためのセキュリティおよびプライバシー基準であるNIST SP800-53では、脆弱性診断を次のとおり定義しています。

セキュリティ対策の適切性を判断し、セキュリティ上の欠陥を特定し、提案されたセキュリティ対策の有効性を予測するためのデータを提供し、導入後のそのような対策の適切性を確認するための、情報システムまたは製品の体系的な検査。

同基準では、脆弱性診断(Vulnerability Assessment)と脆弱性分析(Vulnerability Analysis)を同一の意味で利用しています。

(2)サイバーセキュリティ・フレームワーク(Cybersecurity Framework)

NISTが発行するサイバーセキュリティの包括的ガイドラインであるサイバーセキュリティ・フレームワークは、現行バージョンの場合、セキュリティ対策を「特定、防御、検知、対応、復旧」の5つの機能(Function)に分類しています。

※ 現在草案作成中のバージョン2.0では、さらに「ガバナンス(統治)」の機能が追加予定です。

サイバーセキュリティ・フレームワークにおいて、脆弱性診断は組織・企業が実施する脆弱性管理プロセスを成立させる活動の1つと位置付けられています。

同フレームワーク1.1において、脆弱性診断に該当する箇所は「防御」機能および「検知」機能の以下の項目となります。

| 機能 | カテゴリ | サブカテゴリ | 参照 |

| 防御 | 情報防護プロセスと手順 | 脆弱性管理計画が制定され、実行されていること |

NIST SP800-53の以下の項目に該当

|

| 検知 | 継続的なセキュリティ・モニタリング | 脆弱性スキャンが実施されていること |

NIST SP800-53の以下の項目に該当

|

4. 類似のセキュリティ用語との違い

「脆弱性診断とペネトレーションテストの違い」等、脆弱性診断には類似したコンセプトや対策がいくつか存在します。

ここではいくつかの近似用語やコンセプトを挙げ、脆弱性診断との違いを説明します。

(1)脆弱性管理

脆弱性診断が、特定のスコープ(対象範囲)を持った脆弱性の調査という単一の対策を指すのに対して、脆弱性管理(Vulnerability Management)はより広い範囲の継続的な活動を包括する概念です。

脆弱性管理や脆弱性マネジメントという言葉が使われる場合、IT資産の特定やモニタリング、アップデートやパッチ適用、スキャンといった活動を通して、組織・企業のIT基盤を健全な状態に保っていく活動を示すことが多いといえます。

脆弱性管理のプロセス:

- 組織・企業が保有するIT資産の脆弱性を特定

- 対応の優先順位を決定

- 対応(アップデート、パッチ適用、改修等)

| 脆弱性診断 | 脆弱性管理 | |

| 概要 | 特定のシステムやアプリ、ネットワーク、プラットフォーム、機器等に対する脆弱性スキャン | 組織・企業のIT資産における脆弱性を特定し、優先付けした後対応していくプロセス |

| 実施主体 |

|

|

| 実施例 |

|

|

特定の対象をスポット的に調査する脆弱性診断だけでは、脆弱性管理プロセスが有効であるとは言えません。

IT資産の特定が不完全な場合、脆弱性管理をすべきアプリケーションやシステムが置き去りにされ、思わぬところから不正アクセスや情報漏洩が発生する事態となります。

また、我が国におけるランサムウェア被害の多くで、「VPN機器の脆弱性を狙われた」との経緯が報じられています。その原因の多くが既知の脆弱性に対応していなかったことに由来します。

よって脆弱性診断は、脆弱性管理、さらに言えば組織のリスクマネジメントという大きなプロセスの中にうまく組み込まれている必要があります。

(2)ペネトレーションテスト

ペネトレーションテスト(Penetration Testing)あるいはペンテスト(Pentest)は、システムやネットワークにおけるセキュリティ機能を無効化し、また迂回する方法や手段を特定するために、テスターが攻撃シナリオに基づいて侵入を試みる手法です。ペンテストでは事前に攻撃範囲や実施シナリオが協議され、攻撃者の用いるツールや技術を実際に組み合わせてテストを実行します。

ペネトレーションテストは、網羅的な脆弱性診断では検知できないセキュリティ上の欠陥を発見し、システム全体の強度を測定することに特化しています。

近年はペンテスト向けのツールやPTaaS等の利用も増えていますが、一般的にはセキュリティ・エンジニアが手動で実施し、彼らによる攻撃を法的に保護するために事前の合意文書等の協議が必要になります。このため、ペネトレーションテストは脆弱性診断と比較して高コストとなります。

(3)バグ・バウンティ・プログラム

バグバウンティ(Bug Bounty)は外部のホワイトハッカーやセキュリティ専門家等の支援を得て、企業・組織のIT資産が抱えるバグ・脆弱性に対応する仕組みであり、情報システムや通信機器の脆弱性を発見した者に対し報奨金等を支払う制度・対策です。

バグ・バウンティ・プログラムは、VDP(Vulnerability Disclosure Program、脆弱性開示プログラム)と称されることもあります。

現在主流となっているBugCrowdやHackerOne、国産バグバウンティサービスIssueHuntといったバグ・バウンティ・プラットフォームには、多数のホワイトハッカーが登録されています。

自動ツールやセキュリティベンダーの診断サービスでは見落とされてしまう脆弱性や欠陥を彼らが発見することもあり、脆弱性診断を補完するセキュリティ対策として普及しています。

(4)ASM・EASM

近年、非常にポピュラーなセキュリティソリューションとなったASM(Attack Surface Management、アタックサーフェス管理)あるいはEASM(External Attack Surface Management)は、組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセスです(経済産業省「ASM導入ガイダンス」による定義)。

ASMは、以下のプロセスに沿って外部脆弱性を発見し、対応します。

- アタックサーフェスの発見

- アタックサーフェスの情報収集

- アタックサーフェスのリスク評価

- リスク対応

現在のビジネスや事業は、クラウドやインターネットを基盤としたITインフラの上に成り立っています。

ASMは、インターネット接点が攻撃者にとって非常に発見しやすいアタックサーフェスであることに着目し、外部(インターネット)から見えるIT資産の特定と脆弱性管理に対象を絞ったプロセスであるといえます。

ASMを謳うツールやソリューションは多数あり、IT資産の特定や脆弱性の検知・スキャン手法は製品によって様々です。

ASMによってあらゆる脆弱性を検知できるわけではないことに留意する必要があります。

脆弱性診断の必要性

脆弱性診断は企業・組織が実施するセキュリティ施策として広く普及しており、また脆弱性診断を要求する業界基準等も多くあります。

本項では改めて脆弱性診断の必要性を確認します。

1. サイバー攻撃の防止

IT資産に内在する脆弱性は、セキュリティ・インシデントを引き起こす契機となる可能性があります。

こうしたセキュリティリスクを、脆弱性診断を通じて早期発見し、適切な対応をとることにより、インシデントによるビジネスへの影響や信用低下といった事態を未然に防ぐことができます。

| 脆弱性診断は、脆弱性を悪用するサイバー攻撃を未然に防ぎ、ビジネス継続性を確保し、顧客や取引先からの信用を維持向上することに役立ちます。 |

脆弱性診断を実施せず、サイバー攻撃を受けてしまった場合、以下のような事態が発生します。

次に示すように多くのセキュリティ基準やガイドラインにおいて、脆弱性診断は企業・組織が実施すべき対策と位置付けられています。

サイバー攻撃によるビジネス・事業インパクトの可能性を最小化するためにも、脆弱性診断は重要な施策です。

2. 業界ごとのセキュリティ基準における要求

以下は、セキュリティ基準やガイドラインで定められた脆弱性診断の一部です。

本項で取り上げた基準・ガイドライン以外にも、GDPRやISO27001等が脆弱性診断を要求しています。

(1)サイバーセキュリティ経営ガイドライン

サイバーセキュリティに関する経営者の心構えを記載した経産省の同ガイドラインでは、経営者に対する指示5「サイバーセキュリティリスクに効果的に対応する仕組みの構築」の項で、脆弱性診断等の検査を通じたシステム等の脆弱性検出・対処を対策例に挙げています。

また指示6「PDCAサイクルによるサイバーセキュリティ対策の継続的改善」項でも、脆弱性診断やペネトレーションテスト、情報セキュリティ監査等による対策の問題点検出・改善を対策例に挙げています。この指示をチェックシートで具体化した項目を引用します。

システム等に対する定期的な脆弱性診断や、継続的なパッチ適用、その他の緩和策等の脆弱性対策の計画を立て、実行している

(2)防衛産業

我が国の防衛省では、防衛産業サイバーセキュリティ基準を2023年度から適用しています。新たな基準を制定した目的は、契約企業やその下請企業を狙ったサイバー攻撃による国家安全保障上のリスクを低減し、防衛産業全体のセキュリティ態勢を強化するというものです。

「装備品等及び役務の調達における情報セキュリティの確保に関するシステムセキュリティ実施要領」第10項「脆弱性スキャン」は、防衛企業が該当システム全体に対する脆弱性スキャンを定期的に行い、その結果を分析し、改善・修正するよう要求しています。

(3)クレジットカード業界

クレジットカード業界のセキュリティ基準であるPCI-DSSは、セキュリティテストに関する要件11において、対象に対する最低3か月に1回の内部・外部脆弱性スキャン等を要求している他、ペネトレーションテストやワイヤレスアクセスポイントのテストに関する詳細な要件を定めています。

(4)医療機関

大規模なランサムウェア攻撃で度々報道される医療業界には、厚生労働省が定める「医療情報システムの安全管理に関するガイドライン」が存在します。

同ガイドラインでは、予算上の制約が大きい医療機関を対象とする性質上、最低限の対策に重きを置いているものの、ネットワークにおける不正通信からの重要な防護策として、脆弱性診断およびパッチ適用にも言及しています。

脆弱性診断の対象

脆弱性診断は、組織・企業の保有するあらゆるIT資産を対象とします。

本項では代表的な種類を紹介します。

あわせて、各種の診断に用いられる代表的なツールも紹介します。

ただし、脆弱性スキャンツールはその対象や特徴も様々であり、通常はテスターが複数のツールを組み合わせて診断を行うことに留意してください。

1. Webアプリ

WebアプリケーションやWebサイト、Webサーバーに対する診断を実施します。

対象は一般顧客向けのECサイト、会員サイトや、組織内部で利用する業務システム等様々です。

Webアプリケーション診断はサービスの種類も多く、テスターが手動で行うもの、自動ツールを用いたもの、クラウドを利用したもの等内容も異なるため、目的や意図に合ったツールやベンダーの選定が重要です。

| 名称 | 備考 |

| Nessus | Tenable社製VAS |

| VEX | UBsecure社製の脆弱性診断ツール |

| ImmuniWeb | ImmuniWeb社製の脆弱性診断ツール |

| Nikto (外部リンク) |

オープンソースのWeb脆弱性スキャンツール |

| OpenVAS (外部リンク) |

・オープンソース ・Web以外も対象とするVAS |

| ZAP | ・オープンソース ・元はOWASPのプロジェクト |

| Burp Suite | PortSwigger社製 |

| Acunetix | Invicti社製 |

2. ネットワーク

対象となる組織ネットワークや、ネットワーク内のサーバー、通信機器等に、セキュリティ上の問題点がないかを診断します。

ネットワーク全体が対象となるため、「プラットフォーム診断」と呼ばれることもあります。

診断項目例:

- ホストのスキャン

- ネットワークサービスのスキャン

- 各OSの脆弱性

- マルウェアやバックドアの調査

- ネットワーク機器の脆弱性調査

ツールについては、ネットワークスキャナーからスニッフィングツール、ホストやOSのスキャンツールまで多岐にわたるため本記事では割愛します。

3. クラウド

クラウドに対する脆弱性診断の需要は高まっており、様々なソリューションが展開されています。

AWSやGCP、Azure等のクラウドサービスが多くのシステムやアプリに利用されています。しかしながら、クラウドインスタンスやコンテナの設定や構成管理は複雑であり、特に権限やセキュリティに関する設定ミスを放置した場合、情報漏洩や不正アクセス、乗っ取りによるマイニングといった被害を招きます。

診断項目例:

- アイデンティティ・アクセス管理

- ログ調査

- 監視の調査

- ネットワーク設定調査

代表的なツールとして、米国のセキュリティ企業EC-CouncilはQualys Cloud Platform、コンテナセキュリティ管理ツールとしてAquaやSysdig Falco等を例示しています。

4. スマホアプリ(モバイル)

iOSやAndroidのスマートフォンアプリにおける脆弱性を診断します。

モバイル機器は現在最も多くのユーザーが使用するエンドポイントであり、また一部のアプリは決済情報や個人情報等を取り扱うため脆弱性管理が不可欠です。

診断項目例:

- 通信

- データセキュリティ

- ログ

- 設計・実装

- 入出力処理

- 認証認可

- セッション管理

- Webサーバー設定

- 既知の脆弱性等

5. OT・IoT

OTおよびIoTもアタックサーフェスの1つです。

特にIoTは、インターネットに接続しての利用が標準であること、またセキュリティ対策が一般に手薄であることから、ボットネットやマルウェアの標的となります。

OTやIoTの診断では、組み込みソフトウェア、ファームウェアの脆弱性や、ハードウェアの脆弱性を調査します。

また、ワイヤレスネットワークのセキュリティもツール等によって確認する対象となります。

IoT用の脆弱性スキャンツールでは、beSTORMやIoTsploit、IoTSeeker等が、OT用の脆弱性スキャンツールでは、CyberX等があります。

OTは業界ごとに独自の規格やプロトコルが定められているため、Webアプリ診断やクラウド診断に比べて取り扱うベンダーやエンジニアは相対的に少ないのが現状です。

組織・企業が保有する設備に対して専門性を有するベンダーを選ぶことがポイントとなります。

脆弱性診断のやり方

本項では、一般的な診断の進め方、また注意点について紹介します。

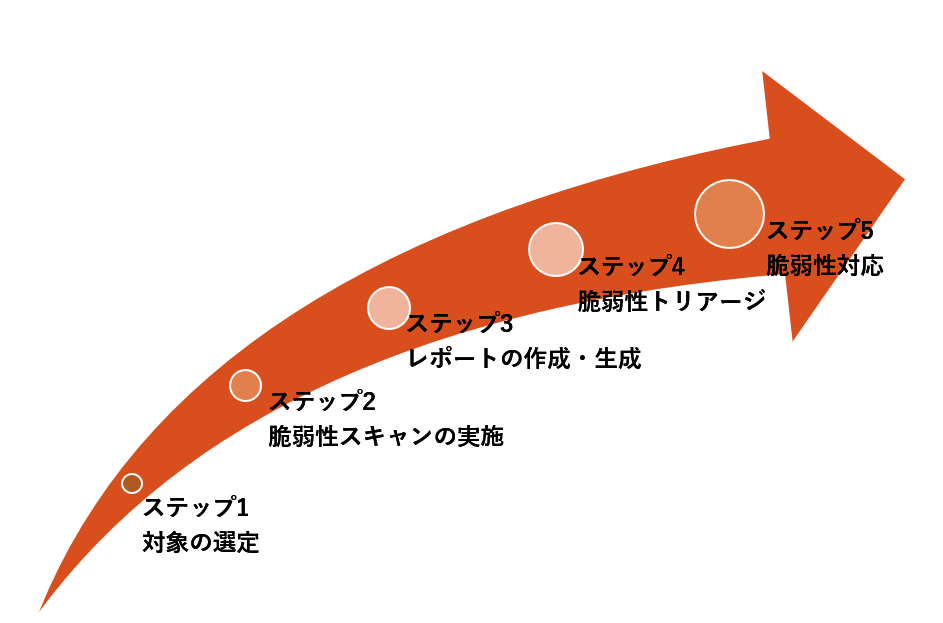

1. 一般的な診断プロセス

ステップ1:対象の選定

対象となるシステムやアプリ、機器を選定します。

事業の特性や組織の規模によって対象IT資産の数量は異なりますが、あらゆるIT資産を毎回診断することは通常コストの面から困難です。

そのため、以下のような基準に基づいて、診断すべき対象を絞ります。

優先的に診断すべき対象:

- インターネットに接しているアプリやシステム

- 顧客情報や機密情報を取り扱うアプリやシステム

- 新規導入や改修を行ったアプリやシステム

ステップ2:脆弱性スキャンの実施

対象となるシステムやアプリ、機器等を選定し、実際に脆弱性スキャンを実施します。

対象の性質に合わせて、診断方法や診断項目を選定します。

診断項目によっては、運用環境に影響を及ぼしたり、アラートを発報させる手法もあるため、スケジュールや実施時間、影響について、事前に管理者や運用者と調整しておくことが大切です。

ステップ3:レポートの作成・生成

スキャンした結果を文書化します。

外部ベンダーやクラウドサービスを利用している場合は、このステップは委託先が実施します。

レポートには通常、以下の要素を記載します。

(1)検知された脆弱性

スキャンの結果得られた脆弱性情報を列挙します。

各脆弱性に関する詳細や、関連CVEやCWEついてもレポート内で説明します。

(2)脆弱性の重大度

各脆弱性の重大度について、CVSSや各実施者が定める基準に沿ってスコアリングします。

重大度は、後のステップにおけるトリアージや対応のための検討材料として利用することができます。

(3)推奨策

検知された脆弱性について、推奨策を記載します。以下はその例です。

- ソフトウェアの改修

- パッチ適用およびアップデート

- 設定の変更

- 製品やソフトウェアのアップグレード

- 緩和策(Workaround)の適用

ステップ4:脆弱性トリアージ

検知された脆弱性のすべてを直ちに修正するのは非常に困難です。

細かい脆弱性の1つ1つを修正するには時間と費用がかかります。

また、対象システムが古い製品を利用しており対応が困難である場合、また大規模な更新が必要である場合、脆弱性診断が逆に組織の事業に負の影響を与える可能性もあります。

よって、どの脆弱性に対してどのように対応するかの「トリアージ」を実施します。

| 修正 | 脆弱性に対応し修正します。 |

| 対応保留 | 見直しが行われるまでの間、脆弱性に対応しません。 |

| 追加調査 | 脆弱性の性質や重大度、攻撃可能性についてさらに詳細な調査を行います。 |

| 受容 | 脆弱性が保有するリスク度合いを鑑み、対応せずリスクを受容します。 |

検知された脆弱性のトリアージは、以下ような検討材料に基づいて判断します。

- 事業・顧客に与える影響

- インターネットに接しているか

- 取り扱うデータ(個人情報、顧客クレジットカード情報等)

- 当該脆弱性が悪用されているか(CISA KEV等で言及されているか)

- CVSS

- EPSS

- 修正にかかるコスト

ステップ5:脆弱性対応

ステップ4において修正判断を行った脆弱性について、優先順位をつけて対応を行います。

例えば、攻撃を受ける可能性が高く、事業に与えるインパクトも大きい脆弱性は優先的に対応します。

修正を行った後、実際にその脆弱性が解消されているかを再点検することも不可欠です。

当社の脆弱性診断サービスでは、報告書検査合格後3か月以内の再診断を実施しています。

脆弱性診断に取り組む上での重要ポイント

1. 脆弱性管理への取り込み

脆弱性診断は、組織・企業のIT資産に潜む脆弱性を検知し、修正していくという脆弱性管理プロセスの一部です。

このため診断、すなわち対象IT資産に対するスキャンだけを漫然と繰り返しても、セキュリティ対策としての効果は限定的なものとなります。

(1)IT資産の特定

大企業や、各部門がIT資産に関して強い裁量を持っている組織では、保有するシステムやアプリ、Webサイトが数百個に上ることもよくあります。

あらゆるセキュリティ対策の基礎として、自組織・企業のIT資産を「特定」しなければ、脆弱性管理や診断を行うこともできません。

特に部門が独自で維持管理を行っているシステム、アプリケーションや、Webサイト、あるいは子会社、グループ会社が独自で構築したネットワーク等、セキュリティ・ホールとなりやすいIT資産を捕捉できるよう、組織的な取り組みとツールを組み合わせて対策をとりましょう。

(2)診断の目的と想定効果

脆弱性診断の実施には必ず目的と想定効果が定義されている必要があります。

セキュリティリスク低減策や、法令や業界基準への適応等、認証の取得・維持といった目的を明確にして診断計画を作成してください。

また、診断を行うことで低減できるリスクや、事業に対するメリットといった効果を定義することも推奨します。

(3)セキュリティツールとの統合

ツール等で定期的に実行する脆弱性診断は、SIEM等に統合することも可能です。

実施コストを最小化することで、セキュリティ対策に割くリソースを有効活用しましょう。

2. 診断の種類:範囲と精度

目的に沿った診断を行うために、スキャンの範囲や精度等について精査することが重要です。

(1)外部脆弱性スキャンと内部脆弱性スキャン

外部脆弱性スキャンは、インターネットから見た攻撃者の立場から対象となるアプリやホスト、サーバー等を診断します。Webアプリケーションの脆弱性や、オープンポート、不要なサービス、既知の脆弱性等を検知する用途に適しています。

一方、内部脆弱性スキャンでは、組織・企業のIT基盤における脆弱性を内部からスキャンします。正当なアカウント(従業員、契約業者、管理者等)でログインした上での動作を検証するケースと、正当な権限を与えずにスキャンするケースとがあります。

(2)自動診断と手動診断

脆弱性診断には、診断者がマニュアルあるいはツールを用いて行う手動診断と、自動ツールを用いた診断とがあります。

近年は、例えばWebサイトのドメインを登録するだけで自動で診断を行う便利なサービスも登場しています。

一般的な傾向として、手動診断は人員コストがかかる分、高精度のスキャンが可能であり、独自開発等の複雑なアプリにも対応できます。一方、自動ツール診断は、最大公約数の診断項目を短時間で実施することに向いています。

他にも、脆弱性スキャンには様々な分類や実施法が存在しますが、一般的な「脆弱性診断」を紹介する本記事では割愛します。

3. 定期的な診断の重要性

脆弱性診断は、その時点での対象IT資産における脆弱性をスキャンする施策です。

ソフトウェアやシステムの脆弱性は日々新たに発見され、パッチやアップデートがリリースされています。また、企業・組織のシステムは日々改修や機能変更を行うものです。

このため、対象を継続的にモニタリングする意味で、定期的な診断をスケジュールに組み込むことが理想的です。

NCSCは、保有するIT資産に対して、毎月の診断を行うことを推奨しています。

なおこの診断は外注ベンダーやエキスパートによるものではなく、自動化されたVASを利用したものでよいとしています。

また、組織のIT資産が何らかの変更を行った場合、M&A等で新たに他社のシステムを統合した場合、新規にシステムを導入した場合等も、必ず診断を行います。

4. 内製か外注か

脆弱性診断を自組織で運用するか、セキュリティベンダー等に外注するかの判断は、目的や意図によって決定されます。

VASやスキャナー、クラウドサービスを使用した簡易な診断であれば、組織のメンバーを教育し実施させることが可能です。

一方、対象となるアプリやシステムが複雑であったり、特殊であったりする場合は、専門のベンダー等に委託するケースもあります。

また一部の業界セキュリティ基準には、業界団体に認定されたベンダーや、第三者による診断を要求するものもあります。

脆弱性診断ごとの目的や目標を明確化してから判断することを推奨します。

6. ツールの選定について

内製で脆弱性診断を行う場合、またベンダーを比較検討する場合の参考として、脆弱性スキャンツールの選定基準を紹介します。

スキャンツールやサービスの特性はそれぞれ異なるため、対象IT資産や診断目的に沿ってツールを選定しましょう。

ツールを選ぶ際の参考基準:

- 自動化の有無

- スキャン速度

- 費用対効果

- スケーラビリティ

- コンプライアンス

- 精確性

当社の提供する脆弱性診断サービス

脆弱性診断は、組織・企業の保有するアプリケーションやソフトウェア、システム、クラウド環境、ネットワーク等に内在する脆弱性を特定し、対応策を導出するための重要なセキュリティ対策です。

SOMPO CYBER SECURITYでは、優秀なエンジニアによる各種の脆弱性診断サービスを比較的低コストで提供しています。

提供サービス:

- Webアプリケーション診断

- Webアプリケーション診断(ライトプラン)

- ネットワーク診断

- クラウドセキュリティ診断

- スマホアプリ診断

- ペネトレーションテスト/TLPT

参考ソース

- https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.04162018.pdf

- https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.ipd.pdf

- https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53r5.pdf

- https://www.techtarget.com/searchsecurity/tip/Compare-vulnerability-assessment-vs-vulnerability-management

- https://www.ncsc.gov.uk/guidance/vulnerability-management

- https://www.ncsc.gov.uk/collection/10-steps/vulnerability-management

- https://www.rapid7.com/blog/post/2023/03/07/vulnerability-management-vs-vulnerability-assessment/

- https://www.eccouncil.org/cybersecurity-exchange/ethical-hacking/conduct-a-vulnerability-analysis/

- https://www.cisa.gov/sites/default/files/2023-07/FY22-RVA-Analysis%20-%20Final_508c.pdf

- https://www.ncsc.gov.uk/guidance/vulnerability-scanning-tools-and-services

- https://csrc.nist.gov/glossary/term/penetration_testing

- https://csrc.nist.gov/glossary/term/vulnerability_assessment

- https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-115.pdf

- https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf

- https://www.intruder.io/guides/vulnerability-assessment-made-simple-a-step-by-step-guide

- https://www.mod.go.jp/atla/cybersecurity.html

- https://www.mod.go.jp/atla/cybersecurity/kijun_kaisetsu02_r050712.pdf

- https://www.hackerone.com/vulnerability-management/vulnerability-assessment-i-complete-guide

- https://www.hackerone.com/knowledge-center/what-vulnerability-assessment-benefits-tools-and-process

- https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf

- https://listings.pcisecuritystandards.org/documents/PCI-DSS-v4_0-JA.pdf

- https://www.mhlw.go.jp/content/10808000/001112044.pdf

- https://www.synopsys.com/glossary/what-is-vulnerability-assessment.html

- https://crashtest-security.com/vulnerability-assessment-guide/

- https://reciprocity.com/blog/internal-vs-external-vulnerability-scan-what-are-the-differences/

- https://www.upguard.com/blog/vulnerability-assessment

- https://securityintelligence.com/a-step-by-step-guide-to-vulnerability-assessment/

- https://www.imperva.com/learn/application-security/vulnerability-assessment/

- https://www.beyondtrust.com/resources/glossary/vulnerability-assessment

- https://www.eccouncil.org/cybersecurity-exchange/ethical-hacking/conduct-a-vulnerability-analysis/

- https://www.digital.go.jp/assets/contents/node/basic_page/field_ref_resources/e2a06143-ed29-4f1d-9c31-0f06fca67afc/3bc45d3c/20220630_resources_standard_guidelines_guidelines_08.pdf

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」