【ブログ】脅威インテリジェンスでランサムウェア攻撃を防ぐ(6/27)

サイバー脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte | 2025年6月

ランサムウェアは2025年に急増しており、いかなる組織も絶対安全ではありません。2025年のCognyte脅威インテリジェンスレポートによると、過去1年間に発生したすべてのサイバー攻撃の半数近くがサイバー犯罪者によるもので、ランサムウェア攻撃だけで6,133件の被害組織を出しており、2023年と比較して14%増加しています。

これらの攻撃は、もはやファイルをロックするだけのものではありません。暗号化と恐喝を組み合わせて、機密データを公開し、金銭的損失、評判の低下、規制上の罰則を引き起こしています。

多くの場合、フィッシングやソーシャルエンジニアリングによる侵害の60%は人的ミスによるものであり、訓練を受けていない従業員が主な標的となっています。

このような進化する脅威を先取りするために、組織はプロアクティブな多層防御戦略を採用する必要があります。

この記事では、今すぐ実装できるランサムウェア防止策の最も効果的なアプローチについて説明します。

(本記事はCognyte社のブログ"How to Boost your Organization’s Ransomware Protection and Prevent Attacks"を翻案したものです)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

ランサムウェアとは?

ランサムウェアは、被害者が身代金を支払うまで、暗号化を悪用しシステム・データへのアクセスをブロックするように設計された、特に危険な形態のマルウェアです。

正当なファイルやリンクに偽装することが多いランサムウェアは、ソーシャルエンジニアリングの手法、特にフィッシングメールを通じて組織のネットワークやシステムに侵入します。これらのメールは、ユーザーを騙して悪意のあるリンクをクリックさせたり、感染した添付ファイルをダウンロードさせたりして、攻撃者が機密データを制御できるようにします。

ランサムウェアが侵入すると、ネットワーク全体に急速に拡散し、ファイルをロックし、アクセスを回復するために通常は暗号通貨での支払いを要求します。ただし、身代金を支払ってもデータの回復が保証されるわけではありません。被害者がサイバー犯罪者と取引したとしても、復号キーが提供される保証はありません。攻撃者が既にデータをコピーしたり、他の場所に流出させたりしていることもあります。

ランサムウェアの状況

2025年のCognyte脅威インテリジェンスレポートによると、ランサムウェアは依然として世界最大のサイバー脅威であり、2024年の全サイバー攻撃の49%を占めています。ランサムウェアの身代金平均支払い額は驚異的な850,700ドルで、ダウンタイムや復旧コストを含むランサムウェア攻撃ごとの総損失額は490万ドルを超えることがよくあります。

これらの憂慮すべき数字は、多要素認証、従業員トレーニング、エンドポイント保護、定期的なバックアップ、外部脅威インテリジェンスなどのプロアクティブな防御戦略が緊急に必要であることを示しています。

ランサムウェアのエコシステムは進化を続けており、2024年には44の新しいグループが出現し、2025年にはすでに20のグループが出現しています。これは、2024年初頭にLockBitを標的にしたOperation Cronos(外部リンク)のような世界的な法執行機関による削除キャンペーン(外部リンク)によってむしろ加速された部分があります。LockBitは完全に解体されたわけではありませんが、この大規模ランサムウェアグループの消滅は、他のランサムウェアグループが出現して成長するための空間を生み出しました。

一方で、サービスとしてのランサムウェア (RaaS) の運用はホワイトラベル化(White-label Model)で拡大しており、技術力の低いアフィリエイトが、確立済みのインフラを使って身代金の一部を得るために攻撃を実行できるようになっています。

ランサムウェアのアンダーグラウンドに潜む適応力と不安定さの両方を反映して、法執行を逃れたり、出口詐欺を実行したりするために、グループが頻繁に姿を消したり、ブランド名を変更したりするなど、状況は依然として不安定です。

RaaSと様々なランサムウェア

ランサムウェア攻撃は、技術と複雑さの両面で急速に進化しています。重要なデータを暗号化して身代金を要求するという全体的な目標は共通ですが、攻撃の配信方法やマルウェアの構造、背後にある動機は多種多様です。

以下では、最も一般的なランサムウェアの種類と、近年最も重要な開発の1つであるサービスとしてのランサムウェア (RaaS) について詳しく説明します。

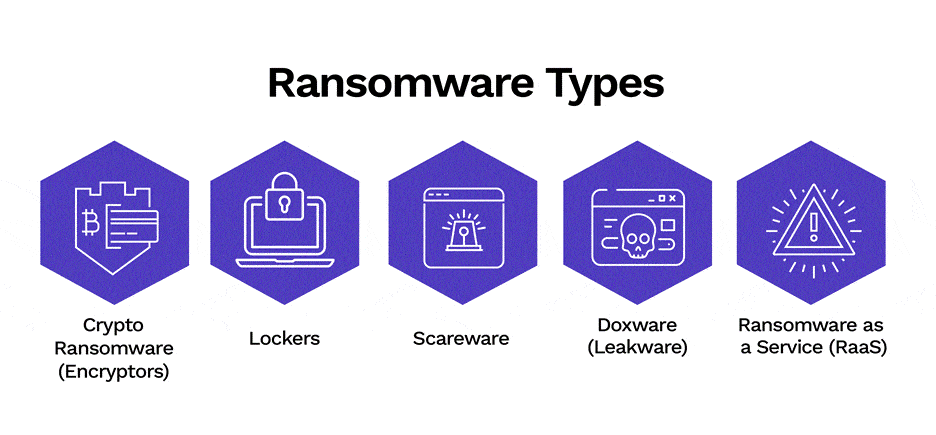

図 ランサムウェアの種別 出典:Cognyte

図 ランサムウェアの種別 出典:Cognyte

- 暗号化ランサムウェア (Encryptors) :被害者のファイルを暗号化し、復号鍵と引き換えに支払いを要求します。

- ロッカー(Locker):ユーザーをデバイスから完全にロックアウトし、ファイルを必ずしも暗号化せずに身代金メッセージを表示します。

- スケアウェア(Scareware):正当なセキュリティソフトウェアを装い、偽の警告を使用してユーザーをだまし、偽の脅威にお金を払わせます。

- ドックスウェア (DoxwareあるいはLeakware) :身代金を支払わなければ、機密データや危険なデータを漏洩すると脅迫します。

サービスとしてのランサムウェア(RaaS):サイバー犯罪の産業化

サービスとしてのランサムウェア (RaaS) は、ランサムウェアの開発者が、アフィリエイトにマルウェアをリースするサブスクリプションベースのビジネスモデルです。このモデルはランサムウェアの世界に革命をもたらし、熟練していない脅威アクターであっても高度な攻撃を容易に実行できるようになりました。

RaaSのオペレーターは、ランサムウェアのペイロード、配布基盤、支払い処理 (多くの場合は仮想通貨)、時には被害者のカスタマーサポートまで、攻撃に必要なすべてのものを提供します。それと引き換えに、通常は30から40%の身代金の一部を受け取ります。

このモデルは、専門化を可能にします。

- オペレーターは、マルウェアの改良とバックエンド・インフラストラクチャの管理に重点を置いています。

- アフィリエイトは、ソーシャルエンジニアリング、システム侵入、ランサムウェアの拡散を処理します。

RaaSは、技術的な参入障壁を低くするため、ランサムウェア攻撃の世界的な急増に大きく拍車をかけ、孤立したハッキンググループを広大なサイバー犯罪エコシステムに変えています。

ランサムウェアは、もはや一人のハッカーの産物ではありません。世界的なブラックマーケットによって、今や数百万ドル規模の産業となっています。RaaSモデルは、強力なマルウェアへのアクセスを民主化し、開発者と攻撃者の境界線を曖昧にしました。

攻撃に晒される組織は、次世代のセキュリティツール、継続的な監視、エンドユーザー教育を組み合わせた多層防御戦略を採用する必要があります。

ランサムウェアの一般的な感染経路

ランサムウェア攻撃は、総当たりのサイバー攻撃ではなく、よく組織化された侵入戦略の結果であることが多いです。脅威アクターは、さまざまなエントリポイントを利用してIT環境に侵入し、マルウェアを展開し、システム全体に拡散します。ランサムウェアが侵入する方法を理解することは、その拡散を防ぐために重要です。

脅威アクターが使用する主な方法は次のとおりです。

- 認証情報の盗難とアカウントの侵害:攻撃者は、盗まれたまたは脆弱な認証情報を使用してシステムにアクセスし、防御を無効にし、ネットワーク全体にランサムウェアを展開します。

- フィッシング攻撃:2024年に発生したランサムウェアのケースの41%(外部リンク)で、フィッシングが最初のアクセスポイントでした。通常は、悪意のあるリンクや添付ファイルを含む詐欺的な電子メールによって配信されます。

- ソフトウェアの脆弱性の悪用:攻撃者は、パッチが適用されていないソフトウェアの欠陥を悪用して、ユーザーの操作なしにランサムウェアを注入します。多くの場合、古いシステムを標的にします。

- 正規のソフトウェアを装ったマルウェア:ランサムウェアは、信頼できるアプリやアップデートに偽装することが多く、侵害されたリモートデスクトッププロトコル (RDP) アクセスを通じて展開されることがよくあります。

- 侵害されたWebサイトと悪意のある広告:ユーザーは、侵害されたサイトにアクセスしたり、ドライブバイダウンロードと呼ばれる手法で感染した広告をクリックしたりすることで、知らず知らずのうちにランサムウェアをダウンロードするおそれがあります。

ランサムウェアから組織を守る方法

ランサムウェア攻撃はますます高度化しており、技術的な欠陥と人間の行動の両方を悪用しています。組織が保護を維持するには、ユーザー教育、厳格なアクセス制御、定期的なパッチ適用、高度な外部脅威インテリジェンスを組み合わせた多層防御が必要です。

以下の主要なプラクティスは、ランサムウェアのリスクと影響を軽減するのに役立ちます。

- AIを活用した脅威インテリジェンスの活用:生成AI(外部リンク)で強化された外部の脅威インテリジェンスソリューションを使用して、進化するランサムウェアの戦術、手法、手順 (TTP) を先取りし、カスタマイズされたリアルタイムの脅威評価を受けることができます。

- 従業員を定期的にトレーニングする:インタラクティブなトレーニングとシミュレーションを通じて、フィッシングの認識、マルウェアの識別、安全なデジタル行動について従業員を教育します。

- 電子メールの認識を促進する:電子メールの内容と添付ファイルを精査し、疑わしいメッセージを報告し、不明な文書でマクロを有効にしないように従業員に指示します。

- 強力なパスワードポリシーを適用する:一意で複雑なパスワードを要求し、多要素認証 (MFA) を使用して不正アクセスを防止します。

- パッチ管理を優先する:システムとアプリケーションを最新の状態に保ち、脆弱性スキャンを定期的に実施して既知のセキュリティギャップを埋めます。

- 高度なセキュリティツールを導入する:ウイルス対策ソフトウェア、侵入検知システム (IDS)、仮想プライベートネットワーク (VPN) を使用して、複数のレベルの脅威から保護します。

- セキュリティ優先の文化を醸成する:継続的な学習を奨励し、フィッシングシナリオをシミュレートし、組織のすべてのレベルでサイバーセキュリティの認識を促進します。

- インシデント対応計画を策定する:ランサムウェアの封じ込め、インシデントの報告、攻撃中のコミュニケーションに関する明確な手順を確立します。

- 重要なデータをバックアップする:定期的にバックアップを実行し、安全に保存し、侵害を防ぐためにプライマリネットワークから分離されていることを確認します。

ランサムウェアの監視と保護の重要性

ランサムウェアの脅威の量と複雑さが増大する中、組織は従来の防御戦略を超えて、AIを活用した外部脅威インテリジェンスによって強化されたリアルタイム監視を採用する必要があります。

基本的な予防策は依然として重要ですが、急速に進化する戦術には不十分であることがよくあります。インテリジェントな外部脅威フィードを活用した継続的な監視により、異常な暗号化アクティビティや不正アクセスなどの侵害の兆候を早期に特定できます。

これにより、ランサムウェアが広範な被害を引き起こす前に、迅速な検出と自動封じ込めが可能になります。

AIを活用した外部脅威インテリジェンスソリューションは、堅牢なパッチ管理と継続的な監視およびリアルタイムの脅威の可視性を組み合わせていく上で極めて重要です。これらのソリューションは、組織がシステムを安全かつ最新の状態に保つのに役立ちます。また、意識を高め、ランサムウェア攻撃の先を行くための実用的な洞察を提供します。

一連のツールをセキュリティ体制に組み込むことで、組織は事後対応型の防御から、回復力を高め、より迅速で調整されたインシデント対応を可能にする予防的なインテリジェンス主導の戦略に移行します。

外部脅威インテリジェンスの活用

ランサムウェアの戦術がより標的化され、適応性が高くなっているため、適切な外部脅威インテリジェンス解決策を選択することは、リスクを軽減し、攻撃者の先を行くために重要です。理想的な基盤は、生データを提供するだけではありません。状況に応じた洞察、シームレスな統合、予防的なリスク軽減機能を提供する必要があります。

ソリューションを評価する際には、次の点に注意してください。

- 外部脅威インテリジェンス・ソリューションは、ダークウェブ上のランサムウェアデータリークサイトを含む、幅広いソースへのアクセスを提供する必要があります。この可視性により、組織はランサムウェアキャンペーンをリアルタイムで追跡し、標的型攻撃の早期の兆候を検出できます。

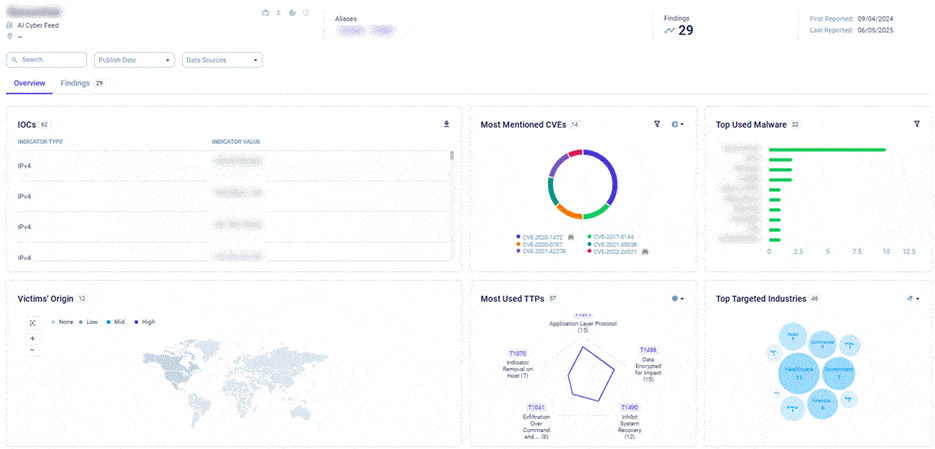

たとえば、CognyteのAIを活用した外部脅威インテリジェンス解決策であるLUMINARには、ダークウェブと商用フィードの広範なカバレッジに加えて、過去データを含む独自のデータベースを保有しており、コンテンツが削除された後でも脅威を調査するのに役立ちます。

LUMINARはまた、ランサムウェア攻撃に関連するインテリジェンスにリスクレベルを自動的に割り当てることで、セキュリティチームが最も差し迫った脅威に迅速に優先順位を付け、ターゲットを絞った軽減作業で対応できるようにします。

図 脅威アクタープロファイリングによる分析 出典:Cognyte LUMINAR

- リアルタイムで実用的なインテリジェンス

ランサムウェアのアクティビティに関するタイムリーなアラートを発行し、脅威アクターの戦術、手法、手順 (TTP) に関する詳細なインテリジェンスを共有するプラットフォームを探します。LUMINARは、豊富なインテリジェンスと組み合わせて、ランサムウェアに関する緊急アラートを提供し、攻撃がエスカレートする前に攻撃を予測して阻止するために必要なコンテキストをセキュリティチームに提供します。 - 既存のツールとのシームレスな統合

効果的な外部脅威インテリジェンス・ソリューションは、SOAR、SIEM、およびその他のセキュリティシステムと簡単に統合して、脅威データを運用可能にする必要があります。たとえば、LUMINARは、主要なEDR、SOAR、およびSIEMプラットフォームと簡単に統合される侵害の指標(IOC)の自動抽出と配信をサポートし、検出から応答までのワークフローを合理化します。 - 詳細な調査とクロスプラットフォームの可視性

効果的な保護には、プラットフォーム間の脅威を調査し、異なるデータポイントを関連付ける機能が必要です。LUMINARを使用すると、複数のプラットフォームにわたるサイバー犯罪グループの活動を詳細に調査できます。この全体的な可視性により、アナリストは異なるデータポイント間の点を接続し、キャンペーンの完全な範囲を明らかにすることができます。 - プロアクティブな脆弱性管理

ランサムウェアを防止することは、悪用される前に組織のセキュリティ・ギャップを埋めることでもあります。ソリューションには、脆弱性インテリジェンスと外部攻撃表面管理 (EASM) のモジュールを含める必要があります。 LUMINARの統合されたEASMおよび脆弱性インテリジェンスモジュールは、パッチ適用の優先順位付けを支援し、積極的に悪用された脆弱性をチームに警告し、迅速な修復と強力なランサムウェア防御をサポートします。

結論

ランサムウェア攻撃を防止するには、従業員トレーニング、電子メールの警戒、強力なパスワードポリシー、高度なセキュリティ対策、サイバーセキュリティ・アウェアネス文化の育成、外部脅威インテリジェンス解決策を含む高度なサイバーセキュリティシステムなど、多層的なアプローチが必要です。

インシデント対応計画を実装し、重要なデータをバックアップし、脅威インテリジェンスを使用することで、組織はセキュリティを強化し、ランサムウェアのリスクを軽減できます。

貴社のデジタルリスクの実際の状況を見てみませんか?ぜひデモにお申込みください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら