WEBアプリケーション診断

サイバー攻撃はいまや「自分事」

注目!

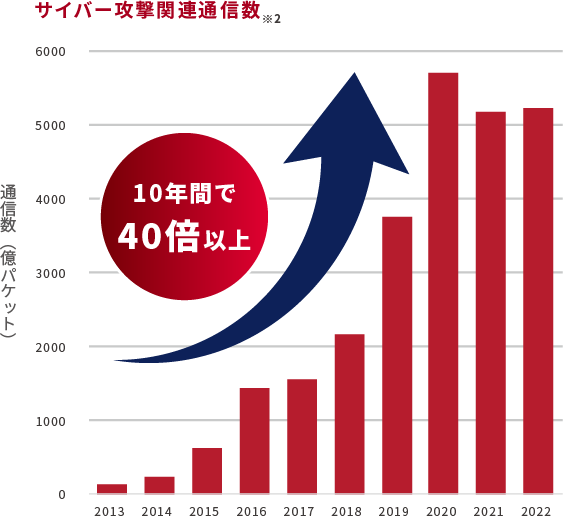

企業のWEBサーバやWEBアプリケーションなどの脆弱性を狙ったサイバー攻撃は急増、高止まり

※2 図表は国立研究開発法人・情報通信研究機構「NICTER 観測レポート2022より当社作成

求められる企業のセキュリティ対策

上のグラフは、日本へのサイバー攻撃に関連する通信量の過去10年間の推移 を表しています。40倍以上に膨れ上がり、コロナ禍やオリンピックの開催など 影響で2020年にピークを迎え、その後、高止まりの状況が続いていることが わかります。 サイバー攻撃を自分事ととらえ、日ごろから対策をしっかりとっておくことが求 められています。

近年、発生したWEB サーバやWEB アプリケーションなどの脆弱性を狙ったサイバー攻撃の例を見ていきましょう。

教育機関(2022年)

- 脆弱性を悪用したサイトへのSQL インジェクション

- データベースを不正に操作

- 約2,000件のメールアドレスが流出

情報・通信業(2023年)

- EC サイトへの不正アクセス

- 脆弱性が悪用され、決済システムが改ざん

- 最大11万人分のクレジットカード情報漏洩の可能性

製造業(2023年)

- グループ会社公式サイトへの不正アクセス

- ホームページでの閲覧障害が発生

電気・ガス(2023年)

- 会員サイトへの不正アクセス

- 顧客の個人情報が流出

卸売・小売業(2023年)

- 管理サイトへの不正アクセス

- 攻撃対象となったサイトに加え、同じサーバでデータベースを運用しているシステムを含め、個人情報1万件弱が漏えいの可能性

優先すべきは既知の脆弱性への対応

■ ランサムウェア攻撃を含め、TOP10にあがる脅威の多くは「システムの脆弱性」を悪用した侵入です。■ その99% 以上は公開から1年以上たった既知の脆弱性を悪用したものになります。

| 順位 | 「組織」に対する脅威 |

|---|---|

| 1 | ランサムウェアによる被害 |

| 2 | サプライチェーンの弱点を悪用した攻撃 |

| 3 | 内部不正による情報漏えい等の被害 |

| 4 | 標的型攻撃による機密情報の窃取 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6 | 不注意による情報漏えい等の被害 |

| 7 | 施弱性対策情報の公開に伴う悪用増加 |

| 8 | ビジネスメール詐欺による金銭被害 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) |

IPA「情報セキュリティ10大脅威2024」から当社が編集

■ 攻撃者は、セキュリティ対策ができていない企業を狙い撃ちしてきます!

■ 脆弱性を把握し、システムを常に最新の状態に保つことはリスクの大幅な軽減につながります。

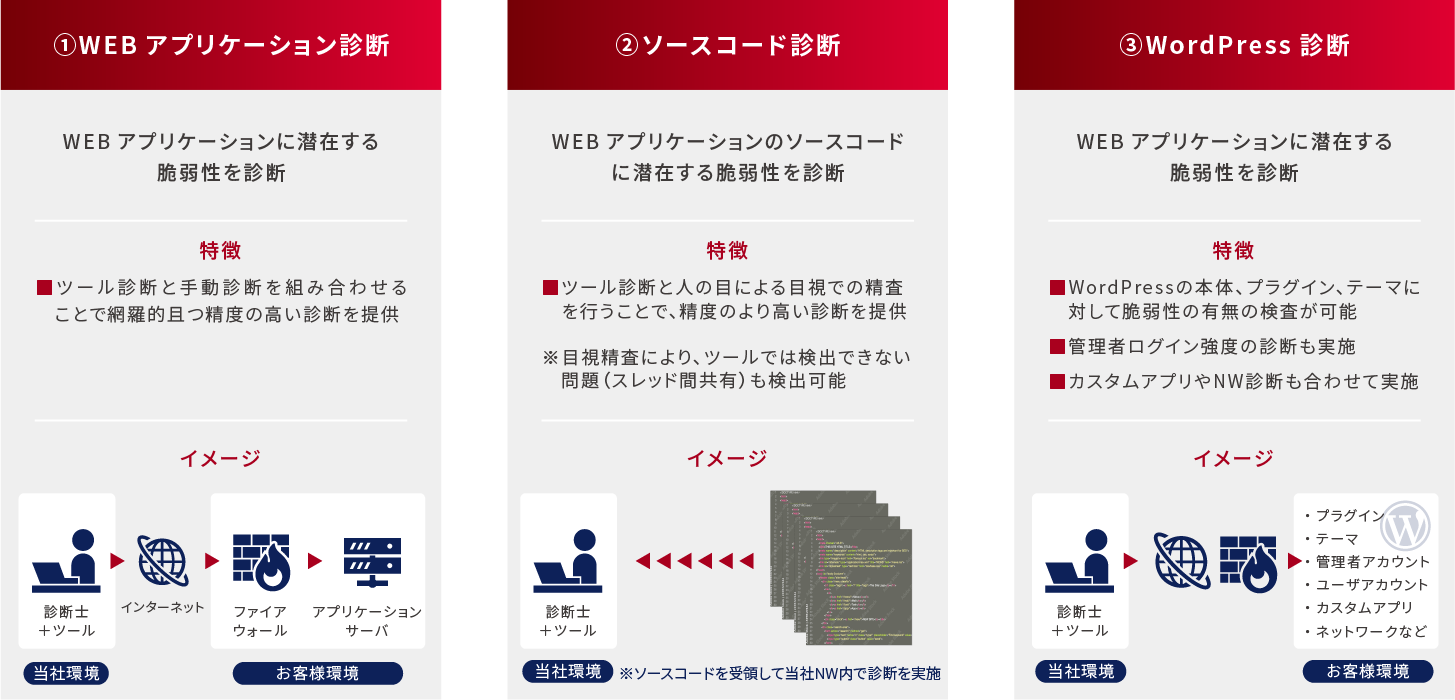

WEBアプリケーション診断とは

■ お客さま環境のシステム(WEB アプリケーションやサーバ等)に潜む脆弱性やリスクを可視化するための診断を行い、診断結果を報告するサービスです。■ 診断はツールと経験豊富なエンジニアの手、 二つの組み合わせにより実施します。

■ 診断の結果、脆弱性やリスクが検出された場合、 お客さまが実施された対策の再診断までサポートします。

特徴

| 実績 | 金融業界における多くの経験値(お客さまの60%近く) 高い満足度 過去2年のNPS 平均 8.8 |

|---|---|

| 初めてでも安心! | 見積もりからヒアリングや診断に向けたスケジュール計画など、迅速、丁寧、柔軟な事前準備 |

| 緻密な管理とスムーズな診断プロセス | お客さまの状況・環境を十分に考慮した緻密な診断・再診断の緻密、かつスムーズなスケジュール管理 |

| 診断だけでは終わらない!次につながる診断結果 | 具体的な対処案を記したわかりやすい報告書と診断結果に寄り添うフォロー体制 |

| 報告会(オプション) | オプションで経営層などへの説明にも活用できる具体的な詳細説明でセキュリティ強化 |

報告書(レポート)・成果物について

■ 成果物は診断の結果報告書です。■ 検出された脆弱性の具体的な内容・再現方法・そのリスクや対策方法を解説します。

報告書(レポート)

検出された脆弱性の詳細な内容に加え、お客さまが改善すべき事項を分かりやすく説明します。

報告会(対面)

(別途追加費用でのオプションサービス)

報告会のメリット

- 特殊な脆弱性が検出された場合、その脆弱性に対する攻撃方法などを含めた詳細を解説します。

- 再診断前の対策についても詳細の確認が可能です。

- 想定される出席者(経営層、技術者など)に合わせた説明を用意します。

3種類のWEB アプリケーション診断

診断項目例

■ 脆弱性の多くは以下の項目の組み合わせで発生します。診断によりこれらの脆弱性を検出します。

| 診断タイプ | 診断項目 | 診断内容 | 関連リスク例 |

|---|---|---|---|

| WEB アプリケーション 診断 |

入出力処理 | クロスサイトスクリプティング(XSS)、SQL インジェクション、コマンドインジェクション、ディレクトリトラバーサル、ファイルアップロード、HTTP ヘッダインジェクション、フィッシング詐欺サイトへの誘導、パラメータ改ざん、メールの第三者中継、サーバサイドリクエストフォージェリー(SSRF)、サーバサイドテンプレートインジェクション(SSTI) | 情報漏えい/ データの改ざん・削除/マルウェア配布/ システム侵入/システム権限の取得 |

| 認証 | ログインフォームに関する調査、ログインエラーメッセージの調査、ログイン・個人情報の送受信に関する調査、アカウントロック機能、ログアウト機能、認証の回避 | パスワード漏えい/ パスワード代入攻撃/個人情報漏えい/ ユーザ情報窃取 | |

| 認可 | 権限昇格、権限のない情報へのアクセス | 情報漏えい/ データの改ざん・削除/ アカウント情報窃取 | |

| セッション管理 | Cookie のsecure 属性、Cookie の有効期限、セッションID のランダム性確認、セッション固定、セッションの強制指定、クロスサイトリクエストフォージェリ(CSRF) | Cookie 情報の窃取/ なりすまし/ 意図しないカード決済・送金、パスワード変更など | |

| WEBサーバ設定 | 許可されているHTTP メソッド、サーバエラーメッセージ、システム情報の開示、脆弱なパスワードポリシー、キャッシュ制御の不備、クリックジャッキングの推奨事項 | システム侵入を目的とした情報取得/ システムバージョン情報を通じた攻撃 | |

| WEB2.0 | Flash コンテンツの脆弱性、Ajax コンテンツの脆弱性 | 情報漏えい/ ユーザ情報窃取/ マルウェア配布 | |

| 一般的な脆弱性 | 既知のソフトウェア脆弱性、強制ブラウジング、ディレクトリリスティング | 既知の脆弱性による攻撃/ 攻撃手法の推測/ 意図しないファイル公開 | |

| ソースコード 診断 |

入出力処理 | クロスサイトスクリプティング(XSS)、SQL インジェクション、コマンドインジェクション、ディレクトリトラバーサル、ファイルアップロード、HTTP ヘッダインジェクション、パラメータ改ざん | 情報漏えい/ データの改ざん・削除/ マルウェア配布/ システム侵入/ システム権限の取得 |

| セッション・アカウント管理 | セッションID 使用状況、Cookie 使用状況、ユーザ認証処理、情報の取り扱い、クロスサイトリクエストフォージェリ(CSRF) | Cookie 情報の窃取/ なりすまし/ 意図しないカード決済・送金、パスワード変更など | |

| アプリケーション | エラー情報からロジック流出、アプリケーション・ログの取得、レースコンディション(マルチスレッド)、セキュア・プログラミング、バックドア・デバックオプションの存在 | ログからの機密情報漏えい/ システム侵入 | |

| クライアント側スクリプト | JavaScript 許可状況、VBScript 許可状況、JScript 許可状況、カスケーディング・スタイルシート許可状況、JavaApple 使用状況チェック、Ajax API 実装チェック | 情報漏えい/ マルウェア配布 |

| 診断タイプ | 診断項目 | 診断内容 | 関連リスク例 | |

| WordPress 診断 |

WordPress | 本体のバージョン | WordPress 本体の既知の脆弱性 | 既知の脆弱性による攻撃/ 攻撃手法の推測/ 意図しないファイル公開 |

| プラグインのバージョン確認 | WordPress プラグインの既知の脆弱性 | 既知の脆弱性による攻撃/ 攻撃手法の推測/ 意図しないファイル公開 | ||

| 認証 | 管理者ログイン等への強制ブラウジング、WordPress 管理者ログインのアカウント推測 | パスワード漏えい/ パスワード代入攻撃/ 個人情報漏えい/ ユーザ情報窃取 | ||

| カスタムアプリケーション | 入出力処理 | クロスサイトスクリプティング(XSS)、SQL インジェクション、コマンドインジェクション、ディレクトリトラバーサル、ファイルアップロード、HTTP ヘッダインジェクション、フィッシング詐欺サイトへの誘導、パラメータ改ざん、メールの第三者中継 | 情報漏えい/ データの改ざん・削除/ マルウェア配布/ システム侵入/ システム権限の取得 | |

| セッション管理 | Cookie のsecure 属性、Cookie の有効期限、セッションID のランダム性確認、セッション固定、セッションの強制指定、クロスサイトリクエストフォージェリ(CSRF) | Cookie 情報の窃取/ なりすまし/ 意図しないカード決済・送金、パスワード変更 など | ||

| WEBサーバ設定 | 許可されているHTTP メソッド、サーバエラーメッセージ、システム情報の開示 | システム侵入を目的とした情報取得/ システムバージョン情報を通じた攻撃 | ||

| WEB2.0 | Flash コンテンツの脆弱性、Ajax コンテンツの脆弱性 | 情報漏えい/ ユーザ情報窃取/ マルウェア配布 | ||

| 一般的な脆弱性 | 既知のソフトウェア脆弱性、強制ブラウジング、ディレクトリリスティング | 既知の脆弱性による攻撃/ 攻撃手法の推測/ 意図しないファイル公開 | ||

| ネットワーク | ホストのスキャン | ポートスキャン、実行中のサービスの検出 | 意図しないサービスの公開/ 公開されているバナー情報の取得 | |

| ネットワークサービスの脆弱性 | DNS に関する調査、メールサーバに関する調査、WEB サーバの脆弱性、FTP に関する調査、Windows ネットワークサービスに関する調査、SNMP に関する調査、SSHサーバに関する調査、データベースサーバに関する調査 | 既知の脆弱性を利用した攻撃/ 設定不備を利用した攻撃/ プロトコルに起因する脆弱性/ 推測可能なパスワードや認証情報に起因する脆弱性 | ||

| 各種O S の脆弱性 | Windows の既知の脆弱性、その他各種OS の既知の脆弱性 | 既知の脆弱性を利用した攻撃/ 設定不備を利用した攻撃推測可能なパスワードや認証情報に起因する脆弱性 | ||

| 悪意あるソフトウェア | バックドアの調査、P2P ソフトウェアの調査 | バックドアの設置/P2P ソフトウェアの利用 | ||

サービス提供の流れ

-

事前ヒアリング

5~10営業日

~

お見積り -

システム・ネットワーク環境の把握および診断範囲の明確化

- ヒアリングや実際のアプリ等へのアクセスにより診断対象範囲を確定します。

- 「リモート診断(インターネット経由で実施)」「オンサイト診断(エンジニアがサーバ設置場所等へ訪問して実施)」のいずれかを選定し、お見積りを提示します。

-

診断実施

30リクエスト

程度の想定5営業日 -

ツールおよび手動による脆弱性診断を実施

- 診断範囲に対して、自動診断ツールや脆弱性DBを用いた網羅的な診断を行い、設定不備や、対策漏れによる脆弱性を検出します。

- さらに、ツール等では検出できない診断項目を攻撃者の観点からすべて手動で確認します。

(個別では些細な脆弱性としても、組み合わさることにより大きなリスクとなる場合があります。)

-

報告書の作成

10~15営業日 -

診断結果の報告

- 検出された脆弱性の詳細内容、ビジネスへの影響・リスクを記載した報告書を提出します。

(脆弱性の具体的な再現方法・手順や推奨される対応策も提供します。) - 事業運営の観点から推奨される施策等についても提案させていただきます。

- 検出された脆弱性の詳細内容、ビジネスへの影響・リスクを記載した報告書を提出します。

-

再診断実施

30リクエスト

程度の想定5営業日 -

再診断を実施(脆弱性の対策確認)※再診断期間は初回診断の報告書の検査合格後、3ヵ月以内です。

- ヒアリングや実際のアプリ等へのアクセスにより診断対象範囲を確定します。

- 初回診断で検出された脆弱性を対象として、すべての指摘箇所の修正完了後に対策可否を確認します。(1回のみの実施)

-

オプションサービス(要追加費用)

-

報告書に基づき、質疑応答や最新情報、トレンド等も含めた詳細な報告会を実施します。

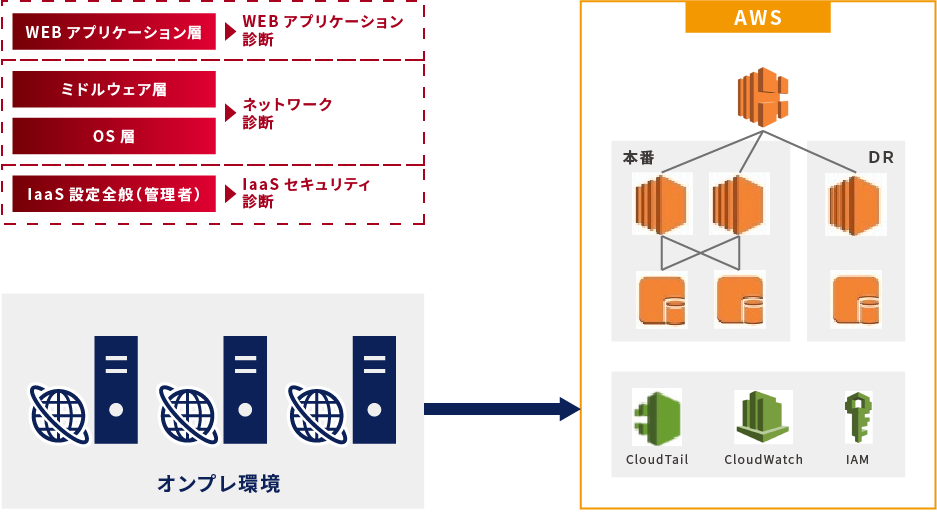

診断事例

システム会社

-

基本情報

企業名:A社

業種:システム -

背景

- オンプレのWEB サーバーを可用性などの理由によりクラウド(AWS)へ移行

ただ、移行に伴うセキュリティ上の問題を気にしていたため、必要な領域に最適なセキュリティ診断を実施

- オンプレのWEB サーバーを可用性などの理由によりクラウド(AWS)へ移行

提供サービス

1.WEB/NW 診断

移行に伴うWEB/NW 層の脆弱性の有無を調査

※一部、システム改修のため実施

2.IaaS セキュリティ診断

AWSに対して管理者側の設定不備がないか調査

▶

検出事項

1.プログラム上の脆弱性検出

一部プログラム改修に伴い、XSS などの脆弱性を検出

2.不要なポートなどの検出

不必要なポート開放やSSL の暗号化の設定不備などを検出

3.管理者アカウントの設定不備

IAMユーザー管理設定の不備や監査ログ関連の設定不備などを検出

WEBアプリケーション診断 <Lightプラン> もご用意しています

ご指定のサイトをツールで診断後、セキュリティエンジニアが結果を精査。診断から最短3営業日で報告書をご提供します。

脆弱性診断サービス