はじめに

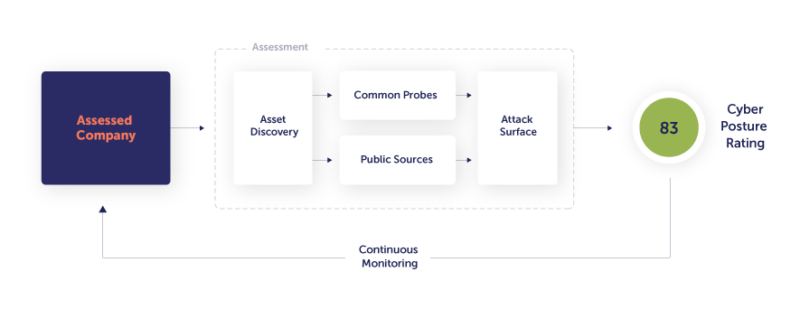

ランサムウェアとデータ侵害が急激に増加していることを考えると、組織が自身のサイバーリスクを軽減し、サードパーティのセキュリティをセキュリティ管理、規制、およびリスク選好度に合わせることが重要です。これを支援するために、Panoraysは、公開IT資産に関する情報の収集や、セキュリティのベストプラクティスの欠如のチェックなど、何百ものテストを実行することにより、自社とサードパーティのアタックサーフェスを実環境に影響を与えることなく評価します。

分析が完了すると(通常は数時間以内)、評価された各企業は、外部のデジタル境界に起因するリスクレベルを表す0~100のサイバーポスチャ―評価を受け取ります。サードパーティ・セキュリティリスクの管理を支援するために、Panoraysは、この評価をサードパーティのセキュリティ調査票結果および業務上・システム上の依存関係と組み合わせて、サプライヤーのサイバーリスクの迅速かつ正確な評価を算出します。

01 外部アタックサーフェスの評価

概要

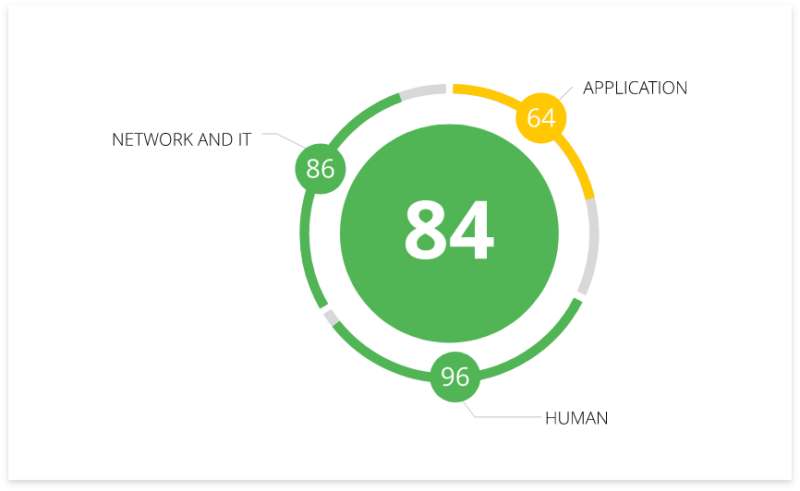

外部から入手可能なデータの分析を通じて、非侵入型の(運用環境に影響を与えない)方法で各企業のアタックサーフェスを評価します。組織のデジタル境界を包括的に把握するために、Panoraysは何百ものテストを実行して3つの異なるレイヤーを評価します。

ネットワークとIT

Web、電子メール、DNSサーバー、TLSプロトコル、資産評価、クラウドソリューション、およびその他の公開されたサービス。

アプリケーション

Webアプリケーション、CMS、ドメイン攻撃など。

人間

従業員のアタックサーフェス、SNS利用状況、専任のセキュリティチームの存在など。

ネットワーク、IT、およびアプリケーションレイヤー内の検出結果の例には、信頼されていないTLS証明書、重要なアセットにおけるWAFの欠如、WordPressユーザーデータの露出、パッチ未適用のアプリケーションなどがあります。

さらに、従業員のアタックサーフェス評価も実行します。調査結果の例としては、ソーシャルメディア利用状況に基づく従業員への攻撃可能性、従業員のセキュリティ意識の欠如、専任のセキュリティチームの不在などがあります。

資産検出メカニズム

外部評価テストを開始する前に、企業にリンクされているすべての公開IT資産(アセット)を特定する必要があります。アセットの検出はPanoraysによって自動的に行われるため、最初に必要なアセットは評価対象企業のドメイン1つだけです。

通常、企業のプライマリドメインが、ドメイン、サブドメイン、IPアドレスといった、企業のすべてのアタックサーフェスを発見するための出発点として使用されます。

継続的なモニタリング

初期評価は数時間以内に完了しますが、評価対象企業のデジタルフットプリントの変化に基づいてサイバーポスチャ評価を継続的に更新します。これは、リスクは刻一刻と変化する可能性があるため、ある時点の状況を捕捉するだけではリスクの変動に追いつくことができないためです。

セキュリティチームは、会社またはサードパーティに対するセキュリティの変更または侵害に関するライブアラートを受け取ることができます。

非侵入型評価

評価は、外部から測定する方式であり、評価対象の運用環境に干渉することなく実行されます。

また、評価者と評価対象企業は、プラットフォームを通じて無関係な資産や調査結果に対して、異議を唱え、調整することができます。この外部メカニズムにより、非常に高い精度の評価結果が数時間で得られます。

評価データは、アセットレピュテーションフィードなどの公開ソースと、宛先が実際に存在するかどうかを確認するための空メールの送信などの、一般的なプローブの両方から収集されます。

外部評価を使用して得られた情報の量とレベルに関しては、結果は驚くべきものです。

- 一部の公開ソースには、ボットネット活動などのフィードが含まれており、侵入する必要なしに会社の内部をより深く見ることができます。

- Webサーバー、メールサーバー、DNS、SNMP、SSH、およびNTPを含むが会社のサービスを調査することで、組織のセキュリティ設定や運用が明らかになります

- Panoraysは特定の脆弱性情報も提供します。たとえば、ソフトウェアバージョン、関連CVE、関連バグ報奨金プログラムなどです。

図1 Panoraysの外部アタックサーフェス調査方式

02 サイバーポスチャ―の評価方法

概要

サイバーポスチャ―評価方法の基礎は、テストエンティティです。各評価は、会社の資産(サーバー、DNS、IP範囲、従業員など)に対して実行される数百のテストで構成されます。

各テストの結果により、調査結果(サイバーギャップなど)とテストの評価が生成されます。すべてのテスト評価の集計により、企業の最終的なサイバーポスチャ評価が生成されます。

いくつかのテスト例を挙げてみましょう:

- 会社のメールサーバーにはSPFレコードがありますか?

- 会社のWebサーバーは非推奨のSSLプロトコルをサポートしていますか?

- 会社の資産は、悪意のある活動をホストしているとしてフラグが立てられていますか?

テスト評価の計算

各テストには、独自の0~100評価があり、次のようにスコアリングされます。

100:

テストは実行されましたが、問題のある結果は検出されませんでした(すべてのアセットがテストに合格しました)。

0:

テストが実行され、すべての資産がテストに失敗しました(結果数=資産数)。

該当なし:

テストを実行できませんでした(たとえば、SNMPサーバが検出されなかったため、SNMPテストを実行できませんでした)。

1~99:

一部の資産はテストに合格しましたが、他の資産は失敗しました。

最も正確な結果を保証するために、各テストには異なる評価計算機能があります。さまざまな較正パラメータは次のとおりです。

単純な相対性。たとえば、10個のアセットのうち2個に検出結果がある場合、テストの評価は80になります。

統計学。たとえば、100個のアセットのうち1個でデータベースが開いている場合、Panoraysはテストを99と評価しません。

会社および業界標準。たとえば、従業員が20人の会社のセキュリティチームの規模は、従業員が20,000人の会社と同じであってはなりません。

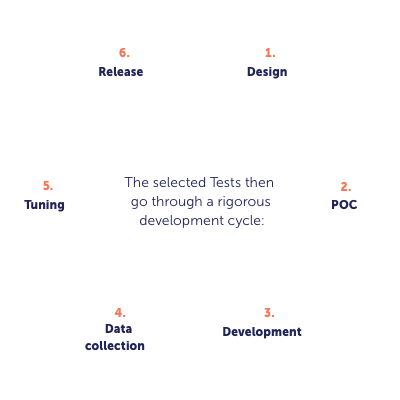

テストの開発

OWASPやNISTなどの業界のベストプラクティスと、専門家チームのサイバーセキュリティのノウハウの両方に基づいてテストを開発します。チームは、脅威の状況の変化と、この分野におけるPanoraysの豊富な経験に基づいて、新しいテストを継続的に追加します。

チームは、新しいテストを評価エンジンに追加するかどうかを決定するために、レビュー中の各テストについて次の質問に答えます。

- このテストは、企業のサイバーポスチャ―について何を教えてくれますか?

- テストの重大度はどの程度?

- テストは非侵入的な、運用に干渉しない方法で実行できますか?

特に、データの収集と調整のフェーズは非常に重要です。すべてのテストは、Panoraysデータベース内の何万もの企業からデータを収集するために、最初は非表示モードで展開されます。その後、データは研究者のノウハウを裏付け、テストの重大度と重みを調整するために使用されます。

たとえば、Panoraysのリサーチャーは当初、DNSSECの存在に対して重大度:中のベースラインを設定しました。Panoraysデータベース内のすべての企業に対してテストを実行した後、研究者は次の情報を取得しました。

- 企業の97%はDNSSECをまったく導入していません。

- テストの平均評価は100点満点中1.7点です。

- 信頼できる企業のデータセット(Google、Amazon、Microsoftなど)の平均評価は1.6ポイントです。

結果は、DNSSECが広く採用されていないことを示していたため、テストの重みを適切に調整する必要がありました。結果は、最終的に評価に追加される前に、リサーチャーによって検証されます。

テストのカテゴリ

テストは、ネットワークとIT、アプリケーションと人間の3つの最上位カテゴリに分かれています。

各カテゴリの評価は、そのカテゴリ内で実行されるすべてのテストの評価の集計です。

カテゴリ評価は、評価者が評価の問題のある領域に焦点を当て、特定のカテゴリに基づいて評価された企業を比較するのに役立ちます。

注:最終的な評価は、カテゴリの評価からではなく、テストの評価から直接得られます。これは、「該当なし」結果や重大な発見など、テストが与える影響の精度を高めるために行われます。

評価リリース管理

テスト、重大度、重みづけのリストは、評価テンプレートと呼ばれます。いつでも1つの有効な評価テンプレートがあります。テンプレートを変更するとサイバーポスチャ―評価に影響を与える可能性があるため、テンプレートの各変更(テストの追加、重みの変更など)は文書化され、モニタリングされます。

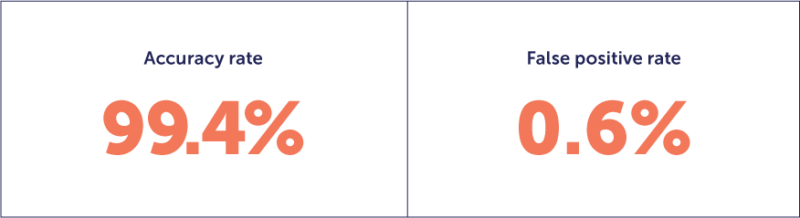

誤検知への取り組み

Panoraysでは、被評価者であるサプライヤーは、調査結果とアセットに対し簡単に異議を唱えることができます。

- サプライヤーはPanoraysプラットフォームに招待され、調査結果とアセットを確認します。

- サプライヤーは、データのいずれかが不正確であると感じた場合、「異議を申し立てる」ボタンをクリックし、調査結果またはアセットに関するコメントを追加して送信します。

- Panoraysは24時間以内に内部でデータを検証し、請求を承認または却下し、調査結果を更新します。

- サプライヤーのサイバーポスチャ―評価は、新しい外部フットプリント評価に従って自動的に更新されます。

まとめ

Panoraysサイバーポスチャレーティングは、お客様に以下のサービスを提供します。

- 精確性。評価は、配布用の大規模なデータセットと検証用の信頼できるデータセットに対してチェックされる多数のテストで構成されています。格付けは、規模や業界など、企業のさまざまな側面を考慮します。不正アクセスを受けた企業は、格付けが侵害の適切な兆候を示しているかどうかを確認するために、体系的に調査されます。

- 透明性。評価エンジンによって実行されたすべてのテストが、その結果とともに表示されます。すべての関係者は、結果リスト全体と、評価を構築するアセットを確認することができ、必要に応じて調査結果に異議を唱えることができます。

- 一貫性。すべての企業に対して同じテストが実行されます。評価方式は絶対評価です。

- 安定性。企業のサイバーポスチャ―評価は、通常、数千の資産に対する数百のテストによって算出されます。格付けは、特定の調査結果ではなく、企業の一般的なサイバーポスチャーを示すものです。

評価方式に関するよくあるご質問

外部アタックサーフェス評価の一部として社内の資産も評価しますか?

評価は、Panoraysによって外部から測定する方式であり、評価対象の運用環境に関与することなく実行されます。

これは、社内のリソースにアクセスできないことを意味します。外部評価を使用して得られる情報の量とレベルは驚くべきものであり、Panoraysは包括的で正確な評価を大規模に実行できます。

エージェントのインストールなどの煩わしい作業は必要ありません。

被評価者である企業の資産に対してペネトレーションテストを実行しますか?

Panoraysの評価は完全に外部的な測定であるため、エクスプロイトやブルートフォースの実行などの、攻撃的なペネトレーションテストは実行されません。

これは、Panoraysが会社の資産に関連する脆弱性を特定することを妨げるものではありません。Panoraysの非侵入型テストから得られる調査結果は、特定の脆弱性情報を提供します(たとえば、バージョン、関連するCVEや関連するバグ報奨金プログラムなど)。

ペネトレーションテストと比較して、Panoraysの非侵入型評価の主な利点は何ですか?

スピードとスケーラビリティ

ペネトレーションテストは攻撃的で、組織の運用環境に対する侵入を伴います。サービスの中断を引き起こす可能性があるため、評価された当事者との同意と調整が必要です。自動化されたペンテストツールにはエージェントが必要なため、サードパーティ側からのインストールとメンテナンスが必要になります。

PanoraysはSaaSベースのプラットフォームであり、顧客側またはサードパーティ側にエージェントをインストールする必要はありません。

Panoraysの外部評価では、評価対象の労力は最小限で済みます。評価対象の会社名とドメインを追加するだけです。評価は通常、数時間以内に完了するため、組織は大規模な評価を実行できます。

包括性

Panoraysの評価は、一般に侵入テストよりも包括的です。これは、外部アタックサーフェス、すなわち会社の公開資産がすべて対象に含まれているためです。Panorays評価エンジンは、追加された資産などのアタックサーフェスに係る変化を識別し、それに応じて評価と調査結果を更新できます。

継続的なモニタリング

ペンテストは実行後1日で無効になります。

たとえば、新しい脆弱性が出てきた場合、Panoraysは継続的に評価を実施するため、セキュリティの変更や第三者への侵害についてセキュリティチームに警告します。

Panoraysの評価は、脆弱性スキャナーと比べてどう異なりますか?

脆弱性スキャナーは、あらかじめ定義されたアセットに対するWebベースのテストです。脆弱性スキャナーは通常、サードパーティからの同意を必要とする侵入型スキャンを実行します。

Panoraysの評価はより包括的であり、運用環境に影響を与えないため、同意は必要ありません。

サービス概要資料、デモ、商談、料金・お見積り

サービス概要資料、デモ、商談、料金・お見積り