【ブログ】元日系の台湾メーカーがRansomHubの標的になる(9/6)

サイバー脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年9月

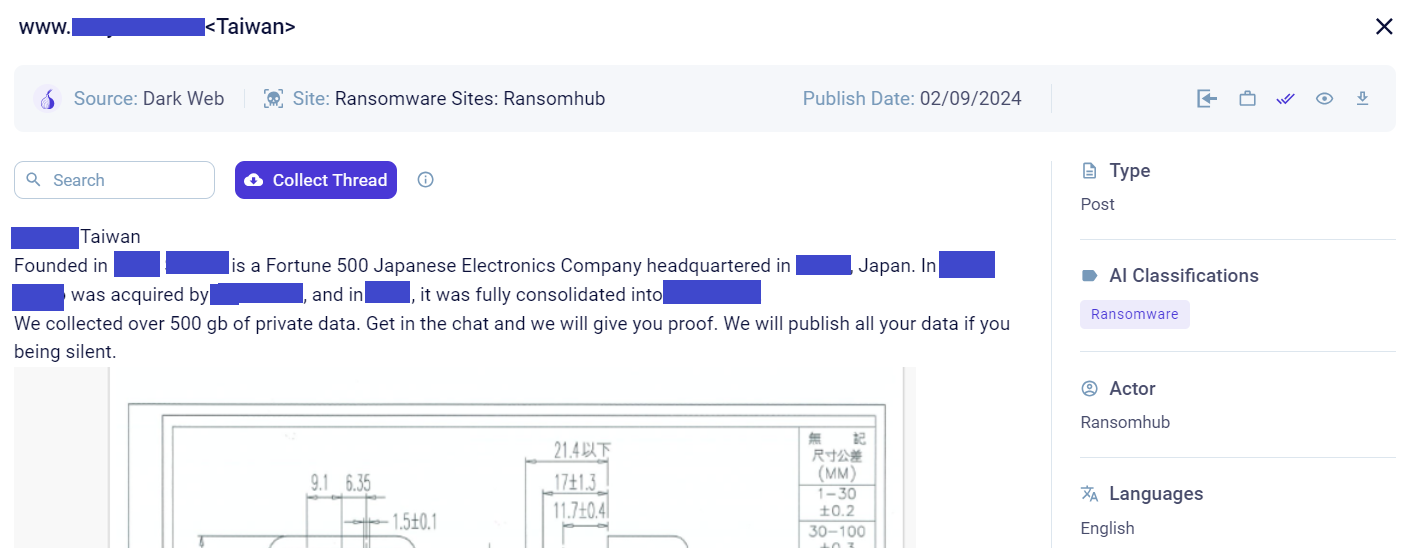

2024年9月2日、「RansomHub」(ランサムハブ)グループは自身の運営するダークウェブ上のリークサイトに元日系の台湾電機メーカーに関連する情報を掲載し、身代金を要求しました。

当該元日系メーカーはテレビやAV機器製造の他、ハイブリッド車向けバッテリー等をフォードやフォルクスワーゲンその他の自動車メーカーに供給していたことでも知られています。今回ターゲットとなった企業は、公開情報によれば現在台湾資本で経営されています。

本記事は、メーカーを狙うRansomHubの活動を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

元日系メーカーへの脅迫

台湾メーカーに関するRansomHubリークサイトのエントリー。"Taiwan"との記載有 出典:Cognyte Luminar

台湾メーカーに関するRansomHubリークサイトのエントリー。"Taiwan"との記載有 出典:Cognyte Luminar

RansomHubグループは、標的企業から500GB相当のデータを窃取し、証拠としていくつかのスクリーンショットを掲載しました。

スクリーンショットには設計図面や試験報告書が含まれています。

グループは、当該企業が連絡を取り身代金支払い交渉を始めなければ、近日中にデータを公開すると脅迫しています。

RansomHubについて

RansomHubはランサムウェアをサービスとして提供するRaaSであり、2024年2月に出現する以前はCyclopsやKnightの名称で知られていました。最良のRaaSと自称し、様々な業種にわたり210以上の組織をターゲットに活動してきました。

グループの運用には悪名高いLockBitやALPHVのメンバーが関与していると推測されています。

このグループは二重恐喝手法を採用しており、データを窃取した後暗号化を行い、被害組織に対し身代金を要求します。

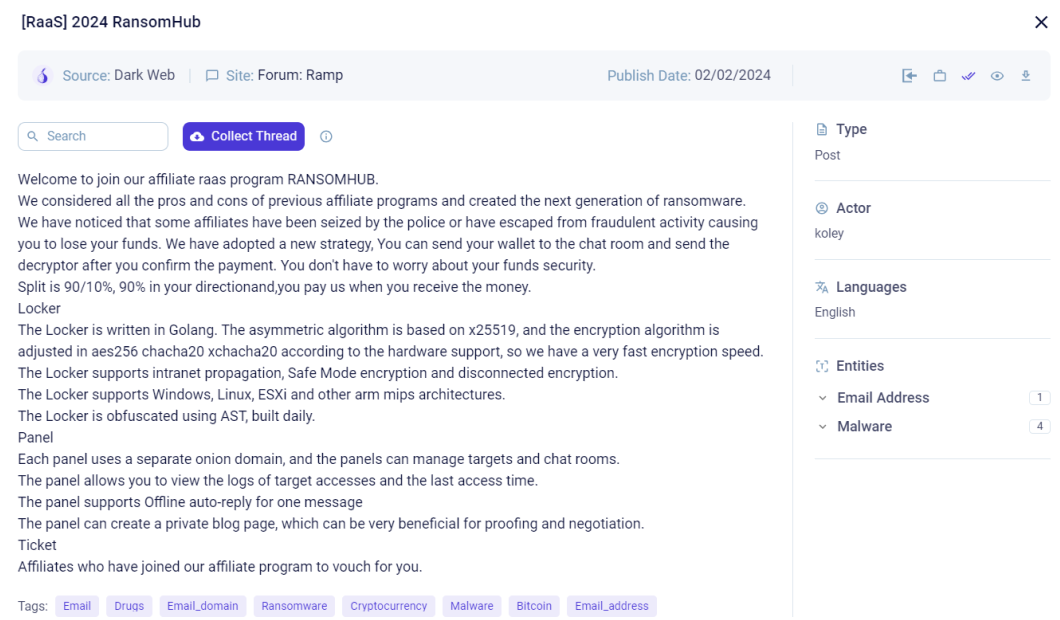

RansomHubグループは独自のリークサイトをダークウェブ上で運営しており、メンバーはロシア語のサイバー犯罪フォーラムRampでも活動しています。RansomHubグループのメンバーであることを示すフォーラムメンバーの一人はKoleyという名前を使用しています。Koleyによると、ランサムウェアのペイロードはGo言語で書かれ、また非対称暗号化アルゴリズムはx25519をベースにしており、対称暗号化アルゴリズムはAES256、Chacha20、Xchacha20を利用しています。

さらにKoleyは、RansomHubマルウェアがイントラネット伝播、セーフモードでファイルを暗号化して検出を回避する手法、断続的暗号化をサポートしていることに言及しました。このマルウェアは、Windows、Linux、ESXiなどのさまざまなアーキテクチャをサポートしています。

RansomHubの運用パネルは、個別のオニオンドメインで動作し、侵害ターゲットやチャットルームを管理する機能を有しています。アフィリエイト(構成員)は、ターゲットへのアクセスおよびアクセスログを監視し、オフラインの自動返信機能を利用可能です。

さらに運用パネルでは、交渉や侵害の証拠提示に利用するためのプライベートブログを作成することができます。

RansomHubマルウェアの詳細説明 出典:Cognyte Luminar

RansomHubマルウェアの詳細説明 出典:Cognyte Luminar

米国サイバーセキュリティ・インフラセキュリティ庁 (CISA) が公開した最近のアドバイザリーによると、この集団はインターネットに接続しているシステムや、ユーザーのエンドポイントを標的にし、フィッシング、既知の脆弱性の悪用、パスワードスプレー攻撃によって初期アクセスを獲得しています。

これまでに、RansomHubが悪用したとされる脆弱性は以下のとおりです。

- CVE-2023-3519:Citrix ADC (NetScaler) に影響するリモートコード実行の脆弱性。

- CVE-2023-27997:リモートコード実行の原因となるFortiOSのヒープベースのバッファーオーバーフローの脆弱性。

- CVE-2023-46604:Apache ActiveMQのリモートコード実行の脆弱性。

- CVE-2023-22515:Confluence Data CenterおよびServerのアクセス制御不備の脆弱性。

- CVE-2023-46747:F5 BIG-IPに影響するリモートコード実行の脆弱性。

- CVE-2023-48788:Fortinet FortiClientEMSのSQLインジェクションの脆弱性。これにより、承認されていないコードまたはコマンドが実行される可能性があります。

- CVE-2017-0144:Windows SMBのリモートコード実行の脆弱性。

- CVE-2020-1472:Microsoft Netlogonリモートプロトコルの特権の昇格の脆弱性(Zerologon)。

- CVE-2020-0787:Microsoft Windowsバックグラウンドインテリジェント転送サービス (BITS) の特権の昇格の脆弱性。

システム侵害への最初の足がかりを得た後、攻撃者はAngryIPScannerやNmapなどの公開ツールや、PowerShellベースのネットワーク・スキャンを使用していることが確認されています。

さらに持続性確立と権限昇格のため、ユーザーアカウントの作成、無効化されたアカウントの再有効化、Mimikatzを介した認証情報の収集によるSYSTEMへの権限昇格など、さまざまな方法を使用します。ネットワークを介したラテラルムーブメントでは、リモートデスクトッププロトコル (RDP)、PsExec、Anydesk、Cobalt Strike、Metasploit等が利用されます。

検出を回避するため、RansomHubはランサムウェア実行ファイルを無害なファイル名に変更します。また攻撃者は通常、インシデント対応を防ぐためにWindowsとLinuxのシステムログをクリアし、「Windows Management Instrumentation」を使用してウイルス対策製品を無効化します。

「EDRKillShifter」というカスタムEDR無効化ツールを使用することもあります。

PuTTY、Amazon AWS S3バケット、HTTP POSTリクエスト、WinSCP、Rcloneなど、被害者のネットワークからデータを盗むためにさまざまなツールを使用します(抽出フェーズ)。データ窃取の方法はアフィリエイトによって異なります。

その後ランサムウェアはCurve 25519と呼ばれる楕円曲線暗号化アルゴリズムを利用し、暗号化プロセスに移行します。

暗号化されたファイルにはランダムな拡張子が付けられ、「How To Restore Your Files.txt」というタイトルの身代金要求文(ランサムノート)を侵害システムに投下します。

推奨策

Cognyteは、RansomHubランサムウェアの攻撃を阻止するために以下の対策を推奨します。

- 端末や通信機器・ソフトウェアの最新バージョンへのアップデート

- 以下に示すIoCの適用

| 型式 | 値 |

| MD5 | cd40261800b7e3c2c8ddb3247e234bcc |

| SHA-1 | 1e7f0f07a20e56e8e19d9e515777f837e283b97f |

| SHA-256 | 813f54d9053d91a46d9ec3381a2283f3ed8274a976e34fc795c5239fd4d01f4b |

| MD5 | a1fbea6153cfcabe42073f9b3fc291cf |

| SHA-1 | dce9d57c76fbc011547412bcac782e8da28491e8 |

| SHA-256 | cc16267ba6bb49149183b6de2980824b8b4d5d1456fed51b6c5fd9099a904b50 |

| MD5 | 17bf4e7c683fe40b4b95582ea1a81f4a |

| SHA-1 | 5b0cb4eafa3b99adedac45739e32288b1ce52e39 |

| SHA-256 | d9a24f5c62928dd9f5900b4a9d8ce9e09b73509bc75537c223532ebf8c22e76d |

| MD5 | 16c0004784ac2e90cf0c19b82aca0433 |

| SHA-1 | 3cfb4bed65deb10b9345d88e330ee40b87691e87 |

| SHA-256 | 9d3a9b9875175acfa8caabbb773e0723b83735a89969c581c0dfd846476378a5 |

| MD5 | 44118d8fb41634b3d8d8b1c6fdf9c421 |

| SHA-1 | 2c27a865b3ab1f0bd2ea1e8f7298b5ef9348c5ac |

| SHA-256 | cc14df781475ef0f3f2c441d03a622ea67cd86967526f8758ead6f45174db78e |

| MD5 | 18126be163eb7df2194bb902c359ba8e |

| SHA-1 | 6c79d9ca8bf0a3b5f04d317165f48d4eedd04d40 |

| SHA-256 | a9affdcdb398d437e2e1cd9bc1ccf2d101d79fc6d87e95e960e50847a141faa4 |

| MD5 | 24a648a48741b1ac809e47b9543c6f12 |

| SHA-1 | 3e2272b916da4be3c120d17490423230ab62c174 |

| SHA-256 | 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b |

| MD5 | 57b8cb35b0578b012c4dcf80095747d5 |

| SHA-1 | dc6d7ca6bbd6a56061649ea3a21a917401f4bb89 |

| SHA-256 | 5d2f77971ffe4bab08904e58c8d0c5ba2eefefa414599ebac72092e833f86537 |

| MD5 | 0cd4b7a48220b565eb7bd59f172ea278 |

| SHA-1 | a7ca950c6dadd02ab8fafdba8f984266fc2f9b7c |

| SHA-256 | 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a |

| Filename | C:\Users\%USERNAME%\Desktop\IamBatMan.exe |

| IPv4 | 8[.]211[.]2[.]97 |

| IPv4 | 45[.]95[.]67[.]41 |

| IPv4 | 45[.]134[.]140[.]69 |

| IPv4 | 45[.]135[.]232[.]2 |

| IPv4 | 89[.]23[.]96[.]203 |

| IPv4 | 188[.]34[.]188[.]7 |

| IPv4 | 193[.]106[.]175[.]107 |

| IPv4 | 193[.]124[.]125[.]78 |

| IPv4 | 193[.]233[.]254[.]21 |

| URL | http[:]//188[.]34[.]188[.]7/555 |

| URL | http[:]//188[.]34[.]188[.]7/555/amba16[.]ico |

| URL | http[:]//188[.]34[.]188[.]7/555/bcrypt[.]dll |

| URL | http[:]//188[.]34[.]188[.]7/555/CRYPTSP[.]dll |

| URL | http[:]//188[.]34[.]188[.]7/555/en |

| URL | http[:]//188[.]34[.]188[.]7/555/en-US |

| URL | http[:]//188[.]34[.]188[.]7/555/NEWOFFICIALPROGRAMCAUSEOFNEWUPDATE[.]exe |

| URL | http[:]//188[.]34[.]188[.]7/555/NEWOFFICIALPROGRAMCAUSEOFNEWUPDATE[.]exe[.]Config |

| URL | http[:]//188[.]34[.]188[.]7/555/NEWOFFICIALPROGRAMCAUSEOFNEWUPDATE[.]INI |

| URL | http[:]//89[.]23[.]96[.]203/ |

| URL | http[:]//89[.]23[.]96[.]203/333 |

| URL | http[:]//89[.]23[.]96[.]203/333/ |

| URL | http[:]//89[.]23[.]96[.]203/333/1[.]exe |

| URL | http[:]//89[.]23[.]96[.]203/333/1[.]exe[.]Config |

| URL | http[:]//89[.]23[.]96[.]203/333/10[.]exe |

| URL | http[:]//89[.]23[.]96[.]203/333/12[.]exe |

| URL | http[:]//89[.]23[.]96[.]203/333/12[.]exe[.]Config |

| URL | http[:]//89[.]23[.]96[.]203/333/2[.]exe |

| URL | http[:]//89[.]23[.]96[.]203/333/2[.]exe[.]Config |

| URL | http[:]//89[.]23[.]96[.]203/333/2wrRR6sW6XJtsXyPzuhWhDG7qwN4es[.]exe |

| URL | http[:]//89[.]23[.]96[.]203/333/2wrRR6sW6XJtsXyPzuhWhDG7qwN4es[.]exe[.]Config |

| URL | http[:]//89[.]23[.]96[.]203/333/3[.]exe |

| URL | http[:]//temp[.]sh/KnCqD/superloop[.]exe |

| URL | https[:]//grabify[.]link/Y33YXP |

| URL | https[:]//i[.]ibb[.]co/2KBydfw/112882618[.]png |

| URL | https[:]//i[.]ibb[.]co/4g6jH2J/2773036704[.]png |

| URL | https[:]//i[.]ibb[.]co/b1bZBpg/2615174623[.]png |

| URL | https[:]//i[.]ibb[.]co/Fxhyq6t/2077411869[.]png |

| URL | https[:]//i[.]ibb[.]co/HK0jV1G/534475006[.]png |

| URL | https[:]//i[.]ibb[.]co/nbMNnW4/2501108160[.]png |

| URL | https[:]//i[.]ibb[.]co/p1RCtpy/2681232755[.]png |

| URL | https[:]//i[.]ibb[.]co/SxQLwYm/1038436121[.]png |

| URL | https[:]//i[.]ibb[.]co/v1bn9ZK/369210627[.]png |

| URL | https[:]//i[.]ibb[.]co/V3Kj1c2/1154761258[.]png |

| URL | https[:]//i[.]ibb[.]co/X2FR8Kz/2113791011[.]png |

| URL | https[:]//i[.]ibb[.]com[:]443/V3Kj1c2/1154761258[.]png |

| URL | https[:]//12301230[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]css |

| URL | https[:]//12301230[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | https[:]//12301230[.]co/npm/module[.]external/moment[.]min[.]js |

| URL | https[:]//12301230[.]co/npm/module[.]external/client[.]min[.]js |

| URL | https[:]//12301230[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/moment[.]min[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/client[.]min[.]js |

| URL | https[:]//samuelelena[.]co/ |

| URL | http[:]//samuelelena[.]co/ |

| URL | https[:]//samuelelena[.]co/npm |

| URL | https[:]//samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | http[:]//samuelelena[.]co/npm/ |

| URL | http[:]//samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | http[:]//samuelelena[.]co/npm/module[.]external/client[.]min[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.] |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external |

| URL | https[:]//samuelelena[.]co/np |

| URL | https[:]/samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/client[.]min[.]js |

| URL | https[:]//samuelelena[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | http[:]//samuelelena[.]co[:]443/ |

| URL | http[:]//samuelelena[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | https[:]//40031[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]css |

| URL | https[:]//40031[.]co/npm/module[.]external/jquery[.]min[.]js |

| URL | https[:]//40031[.]co/npm/module[.]external/moment[.]min[.]js |

| URL | https[:]//40031[.]co/npm/module[.]external/client[.]min[.]js |

| URL | https[:]//40031[.]co/npm/module[.]tripadvisor/module[.]tripadvisor[.]js |

参考ソース:

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-242a

- https://www.darkreading.com/endpoint-security/ransomhub-rolls-out-brand-new-edr-killing-byovd-binary

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら