【ブログ】脆弱性インテリジェンスでセキュリティ上の弱点に対処しましょう(9/2)

サイバー脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年9月

本記事では脆弱性インテリジェンスを活用する方法と、サイバー脆弱性インテリジェンスが組織のサイバーセキュリティ戦略の重要なコンポーネントである理由について紹介します。

(Cognyte社のブログ"Vulnerability Intelligence: Proactively Identify and Prioritize Your Security Weaknesses"を翻案したものです)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

脆弱性インテリジェンスを理解する

組織で使用されるソフトウェアシステムの数が急増するにつれて、脅威アクターによる悪用にさらされる脆弱性の数も急増しています。新しいソフトウェアと脆弱性の急増の直接的な影響として、2023年には脆弱性の悪用が最初のアクセスベクトルとしてほぼ3倍になり、2024年には新しい脆弱性が少なくとも30%増加し続けています。脆弱性の大規模な悪用の急増により、組織がこれらの脅威から防御することがこれまで以上に重要になっています。

脆弱性インテリジェンスソリューションは、潜在的な攻撃から組織を保護するための強力でプロアクティブなアプローチを提供します。

ソフトウェアまたはハードウェアの脆弱性または欠陥は、攻撃者が特権の境界を越えることを可能にするなど、さまざまなリスクをもたらす可能性があります。このような欠陥を利用して、脅威アクターは組織のシステムに侵入し、機密データを盗んだり、ネットワークに損害を与えたりすることができます。

脆弱性インテリジェンスを使用して、組織が脆弱性悪用の増大する脅威に対抗し、自らを保護する方法について説明します。

脆弱性インテリジェンスとは?

脆弱性インテリジェンスは、サイバー犯罪者が標的の企業に侵入して機密データを盗むために使用する最新の脆弱性と悪用の検出と報告に焦点を当てる、サイバー脅威インテリジェンスの専門領域です。ソフトウェアとシステムの脆弱性に関する情報を特定、分析、および配布することにより、組織は悪意のあるアクターによって悪用される前にセキュリティ上の欠陥の優先順位付けと対処を行うことができます。

これらの脆弱性に関する情報を常に把握することで、セキュリティ専門家はタイムリーな修正プログラムを実装し、サイバー攻撃やデータ侵害のリスクを軽減することができます。

脆弱性の種類

サイバー攻撃者によって悪用される可能性のあるソフトウェアの脆弱性には、さまざまな種類があります。一般的な脆弱性の種類を次に示します。

脆弱性の種類 出典:Cognyte

脆弱性の種類 出典:Cognyte

1. パッチ未適用または古いソフトウェア

企業は脆弱性を知り、アップデートやパッチを入手しているにもかかわらず、脆弱性が悪用される前にそれらを適用していないケースが多くあります。実際、Ponemon Instituteの調査では、回答者の60%が既知の脆弱性に対するパッチを適用しなかったためにデータ侵害を経験したことがあると回答しています。

これは、セキュリティチームが最も差し迫ったソフトウェアの脆弱性に優先順位を付けて最初に対処できるようにする、状況に応じた実用的な脆弱性インテリジェンスの重要な必要性を強調しています。

2. 依存関係の脆弱性

最新のソフトウェアアプリケーションは、通常、さまざまなオープンソースまたはサードパーティのコード、および外部ライブラリや依存関係を統合します。これらのリソースを利用すると、新しいソフトウェア製品の開発をスピードアップできますが、サードパーティのコードに存在するセキュリティの脆弱性をアプリケーションに持ち込むことにもなります。

一部のソフトウェアアプリケーションは、数十または数百の外部依存関係に依存しているため、新しいバージョンや修正プログラムがリリースされるたびにすべてを更新するのは、開発チームにとって時間と手間のかかる作業になります。

脆弱性インテリジェンスは、アプリケーションの依存関係やサードパーティのコードに影響を与えるソフトウェアの脆弱性を特定することで、状況認識を強化できます。

3. ゼロデイ脆弱性

ゼロデイ脆弱性は、脅威アクターがソフトウェアベンダーに認識される前、またはパッチがリリースされる前に悪用するソフトウェアのセキュリティ上の欠陥です。ゼロデイ脆弱性は予測と防止が困難ですが、データ侵害、サービスの中断、または金銭的損失を回避するために迅速に対処する必要があります。

脆弱性インテリジェンスは、ゼロデイ脆弱性を悪用して組織を標的にする脅威アクターの行動、動機、戦術に関する重要な洞察を提供し、セキュリティチームがこのような攻撃を効果的に阻止し、緩和することを可能にします。

4. Nデイ/1デイ脆弱性

Nデイ脆弱性および1デイ脆弱性は一般に公開されており、パッチや緩和策が利用可能な脆弱性です。これらはゼロデイ脆弱性ほど深刻ではありませんが、更新されていないシステムで攻撃者が悪用する可能性があるため、迅速に対処しないと重大なリスクが生じます。

脆弱性インテリジェンスは、これらの脆弱性の状況分析と緩和策の優先順位付けに必要な情報を提供し、検出から修正プログラムの適用までのプロセスを合理化します。

脆弱性は頻繁に悪用されている

ゼロデイ脆弱性と1デイ脆弱性の大規模な悪用は、非常に憂慮すべき傾向として浮上しており、デジタル資産を持つほぼすべての組織を脅かしています。世界中の脅威グループと国家アクターは、公開・未公開に関わらず、ただちに脆弱性を特定して悪用することに長けてきています。

最近注目を集めている脆弱性の悪用には、次のようなものがあります。

- ESXiハイパーバイザーの脆弱性 (CVE-2024-37085) は、ランサムウェアのオペレーターがドメインに参加しているESXiハイパーバイザーを完全に管理制御できるため、重大なリスクをもたらします。また、2万以上のインターネットアクセス可能なVMware ESXiインスタンスに影響を与え、世界中の多くの組織に影響を与えています。この広範な悪用は、重要な仮想マシンやネットワークインフラストラクチャを侵害するランサムウェア攻撃を含む、重大な混乱を引き起こしています。

- ScreenConnectの脆弱性 (CVE-2024-1709) は、権限のない個人が認証をバイパスして管理制御を取得することを可能にします。これにより、何百もの初期アクセスブローカーやサイバー犯罪組織が悪用攻撃を実行し、組織や下流の顧客を脅かしています。

- IvantiのConnect SecureおよびPolicy Secureゲートウェイ脆弱性(CVE-2023-46805、CVE-2024-21887、およびCVE-2024-21893)は、中国のAPTグループを含む複数の脅威アクターによって積極的に悪用されており、認証をバイパスし、悪意のあるリクエストを作成し、昇格された特権で任意のコマンドを実行するために、インターネットに公開されている3万以上のVPNゲートウェイに影響を与えています。

ダークウェブのマーケットプレイス、フォーラム、インスタントメッセージングプラットフォーム、その他のオンラインチャネルが、脆弱性の大量悪用を加速するために使用されています。悪用が営利目的で共有および販売されることが増えており、技術的な専門知識がない人でも、これまで以上に悪用が容易になっています。

最良の脆弱性インテリジェンス解決策は、悪用の共有と販売に関するリアルタイムの情報を収集し、セキュリティチームが組織のソフトウェアおよびシステムに関連する悪用のコンテキストを理解して、緩和策の優先順位付けに役立てることができます

脆弱性インテリジェンスの構成要素

脆弱性インテリジェンスへの包括的なアプローチは、組織をサイバー攻撃から保護するために不可欠です。インテリジェンスが不完全な場合、組織はリスクにさらされ、壊滅的な影響を受ける可能性があります。

脆弱性インテリジェンスの主な要素を次に示します。

脆弱性インテリジェンスの構成要素 出典:Cognyte

脆弱性インテリジェンスの構成要素 出典:Cognyte

1. 脆弱性の検出

脆弱性の検出では、組織のITインフラストラクチャを調査して、潜在的なセキュリティの弱点を特定します。組織は認識しているリスクにのみ対処できるため、脆弱性の検出は脆弱性インテリジェンスプロセスの重要な第一歩となります。この手順によって、脆弱性管理戦略の全体的な有効性が決まります。

研究者は脆弱性を発見して文書化し、さらに分析するために脆弱性データベース (VDB) によってコンパイルされます。脆弱性インテリジェンスの有効性は、脆弱性が公開される多数のチャネルを監視することによって決まります。

脆弱性検出のプロセスは、次の2つのコンポーネントに分けることができます。

- 脆弱性のソース:監視するソースが多いほど、脆弱性のカバレッジが強化されます。脆弱性は、セキュリティアドバイザリ、サイバー脅威インテリジェンスフィード、脆弱性データベース、メーリングリスト、ブログ、GitHubなどのプラットフォーム、悪用情報公開Webサイト、ソーシャルメディア、ダークウェブ、バグトラッカー、コードリポジトリなど、さまざまなソースを通じて公開されます。1つのソースで完全なカバレッジを提供することはできないため、できるだけ多くの脆弱性を集計して対応の優先順位を付けることが重要です。

- 脆弱性の監視:複数のソースを継続的に追跡して新しい脆弱性を特定します。これには、情報の検証、データの正規化、脆弱性フィードへの統合が含まれます。これにより、組織は常に情報を得て、新たな脅威に効果的に対処できるようになります。

2. 脆弱性の調査

脆弱性の調査では、特定された脆弱性の深刻度と潜在的な影響を分析して、組織のシステムに脅威をもたらすかどうかを評価します。

脆弱性の開示についてさまざまなソースを監視するときは、これらの脆弱性を評価して、システムへの潜在的な影響を判断することが重要です。これには、組織の内部ソフトウェアとシステムのマッピング、脆弱性がサプライチェーン内のベンダーまたは組織が使用する製品に影響を与えるかどうかの評価、影響を受けるバージョンの特定、悪用が可能かどうかの確認、問題に対処するための修正プログラムまたはアップグレードを実装できるかどうかの判断が含まれます。

3. 脆弱性リスク評価

脆弱性リスク評価は、脆弱性インテリジェンスプロセスの最後の手順です。セキュリティアナリストは、脆弱性が悪用された場合に発生する可能性のある損害を評価し、組織にもたらされるリスクの重大度を判断します。これは、潜在的な悪用に積極的に対処するために重要です。

脆弱性の悪用が組織にもたらす可能性のある損害を正確に評価するには、脆弱性メタデータ(これには、攻撃者の位置情報、攻撃の種類、解決策の利用可能性、悪用の状況、関連するテクノロジーの種類、認証要件などの情報が含まれます)、組織にもたらされるリスクのレベル、および悪用の潜在的な影響を考慮することが不可欠です

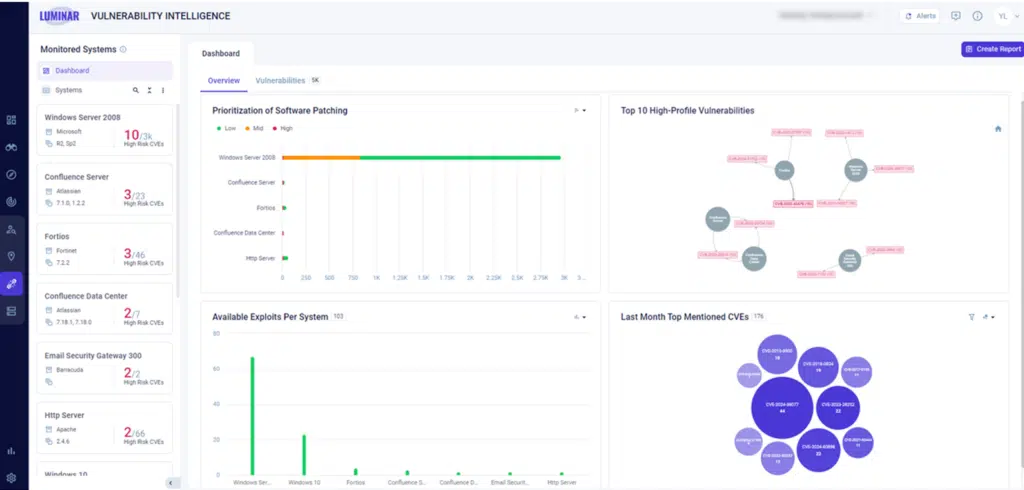

脆弱性インテリジェンス・ソリューションの選定方法

CognyteのLUMINARサイバー脅威インテリジェンスなどの最適なソリューションは、脆弱性インテリジェンスのすべての要素に対して包括的なワンストップ・プラットフォームを提供します。脆弱性インテリジェンス解決策を選択する際には、次の機能が重要です。

1. 脆弱性情報ソースと敵対者のプラットフォームの包括的なリストからの情報を使用して、内部システムとソフトウェアを自動的にマッピングし、関連付けます。これにより、潜在的な悪用をできるだけ早く検出できます。

2. 既知の脆弱性のリスト、悪用が共有および販売されているダークWeb上のフォーラムやマーケットプレースなど、脆弱性ソースを継続的に監視します。これにより、組織は脆弱性と悪用が発生するとすぐに認識できます。

3. 高度なリスクスコアリングメカニズムに基づく脆弱性の自動優先順位付け。これにより、セキュリティチームは最も緊急性の高い脆弱性を最初に緩和して修正することができ、セキュリティチームの効率が向上し、リソースが最も効果的な方法で利用されるようになります。

Cognyte Luminarの脆弱性インテリジェンス・モジュール 出典:Cognyte

Cognyte Luminarの脆弱性インテリジェンス・モジュール 出典:Cognyte

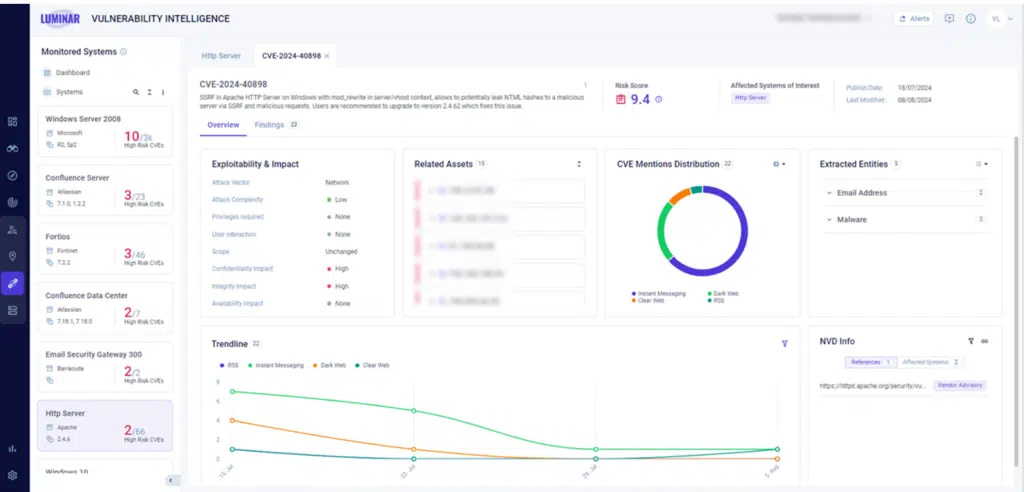

4. パッチ、ベンダーのアドバイザリ、および緩和ガイドラインへの直接リンクとリソース。これにより、セキュリティチームは、脆弱性または悪用を緩和するために必要な修正プログラムと重要な情報にすばやく簡単にアクセスできます。

特定の脆弱性に関する詳細が確認可能 出典:Cognyte

特定の脆弱性に関する詳細が確認可能 出典:Cognyte

5. 視覚化ウィジェットと脆弱性インテリジェンスワークフローを備えたユーザーフレンドリなUIを備えています。これにより、脆弱性の管理と軽減のプロセスが合理化され、検出から修正プログラムの適用までの時間が短縮されます。

まとめ

脆弱性インテリジェンスを活用することで、組織は新たな脅威から積極的に防御し、サイバーリスクにさらされるリスクを最小限に抑えることができます。組織がLUMINARサイバー脅威インテリジェンスを活用する方法については、以下のバナーをクリックください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら