【ブログ】外部アタックサーフェス管理?(EASM)(8/2)

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年8月

堅牢なサイバーセキュリティ戦略にとって外部アタックサーフェス管理(External Attack Surface Management、以下「EASM」といいます。)が重要である理由について、ぜひ本記事をご覧ください。

(Cognyte社のブログ"What is External Attack Surface Management?"を翻案したものです)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

EASM:サイバーセキュリティの中核要素

Verizonのデータ侵害調査レポート (DBIR) によると、脆弱性の悪用による侵害は過去1年で180%急増しています。

今日のデジタル環境では、組織のアタックサーフェスには、オンプレミスとクラウドの両方のネットワーク全体に加えて、攻撃者が侵入できる潜在的に脆弱な箇所がすべて含まれています。これが、SOCチームが組織のアタックサーフェスを継続的に監視することが重要である理由です。

EASMには、Webサイト、アプリケーション、ネットワークインフラストラクチャなど、組織の外部に接続されたデジタル資産に関連する脆弱性とリスクを検出、評価、および対処するプロセスが含まれます。

このプロセスでは、悪意のあるアクターによる侵害や不正アクセスを阻止するために、公開されたアタックサーフェスの継続的な監視と保護が必要です。

EASMを実践することで、組織はネットワークの可視性を維持し、脆弱性を修正し、潜在的な脅威から資産を保護することができます。

組織の外部アタックサーフェスは常に拡大し、進化しています。

クラウドリソース、管理されていない資産、コードリポジトリ等、インターネットに接続されているすべての資産は、未対応の脆弱性、構成ミス、または露出が存在する場合に悪用されかねません。

このような場面で、脅威インテリジェンスが重要な役割を果たします。

脅威インテリジェンスはセキュリティチームが取り組むべきセキュリティ上の課題に優先順位を付け、最も重要な脆弱性に迅速に対処できるようにします。

サイバーセキュリティ戦略にEASMを統合することで、CISOとセキュリティリーダーは、自分たちの露出をよりよく理解し、リスクを軽減し、全体的なセキュリティ体制を強化することができます。

この積極的なアプローチは、現代のサイバー脅威の特徴である高度かつ持続的な脅威から組織を保護するために不可欠です。

代表的なサイバー脅威

今日の組織は、セキュリティと運用の整合性を損なう可能性のある、増え続ける無数のリスクと脅威に直面しています。最も一般的なものを次に示します。

露出

露出(Exposure)とは、攻撃や損害に対して無防備な状態を指します。これには、一般にアクセス可能なサーバーから公開されたAPIまで、あらゆるものが含まれます。機密データやシステムが露出すると、弱点を悪用しようとする攻撃者にとって格好のターゲットになります。

構成ミス

構成ミスは、最も一般的なセキュリティ問題の一つです。システム、アプリケーション、またはデバイスが正しく設定または構成されていない場合に発生し、攻撃に対して脆弱になります。

注目すべき事例が、2024年5月に公表されたSnowflake社に対するデータ侵害です。

| ・Snowflake(米国のクラウドデータ事業者)は5月下旬にサイバー攻撃を公表し、調査のためにクラウドストライクとアルファベットのマンディアントの協力を得た。 ・Snowflake攻撃に関連した最も注目すべき企業は、Advance Auto Parts、LendingTree、Ticketmasterを運営するLive Nation Entertainment、およびSantander Bankであった。 (CNBCニュースより) |

クラウドデータ基盤の設定ミスにより発生した当該事案は、2024年で最大の機密データ漏洩となる可能性があります。報告によると、ハッキングされたとされる165の組織 (非常に大規模で著名な組織を含む) は、多要素認証を完全には実装しておらず、古い資格情報やローテーションされていない資格情報を使用しており、マルウェアによるシステム悪用を可能にするその他のリスクを保有していました。

脆弱性

脆弱性は、攻撃者によって悪用される可能性のあるソフトウェアまたはハードウェアの弱点です。これらの中で、ゼロデイ脆弱性は特に危険です。

これらの脆弱性は、多くの場合、ベンダーが修正プログラムを発行する前に、検出から数時間以内に攻撃者によって悪用されます。ゼロデイ脆弱性の迅速な悪用は、システムに対して迅速にパッチを適用することの重要性を強調しています。

これらの一般的なリスクと脅威を理解して対処することで、組織は潜在的なセキュリティ侵害から保護し、堅牢なセキュリティ体制を維持することができます。

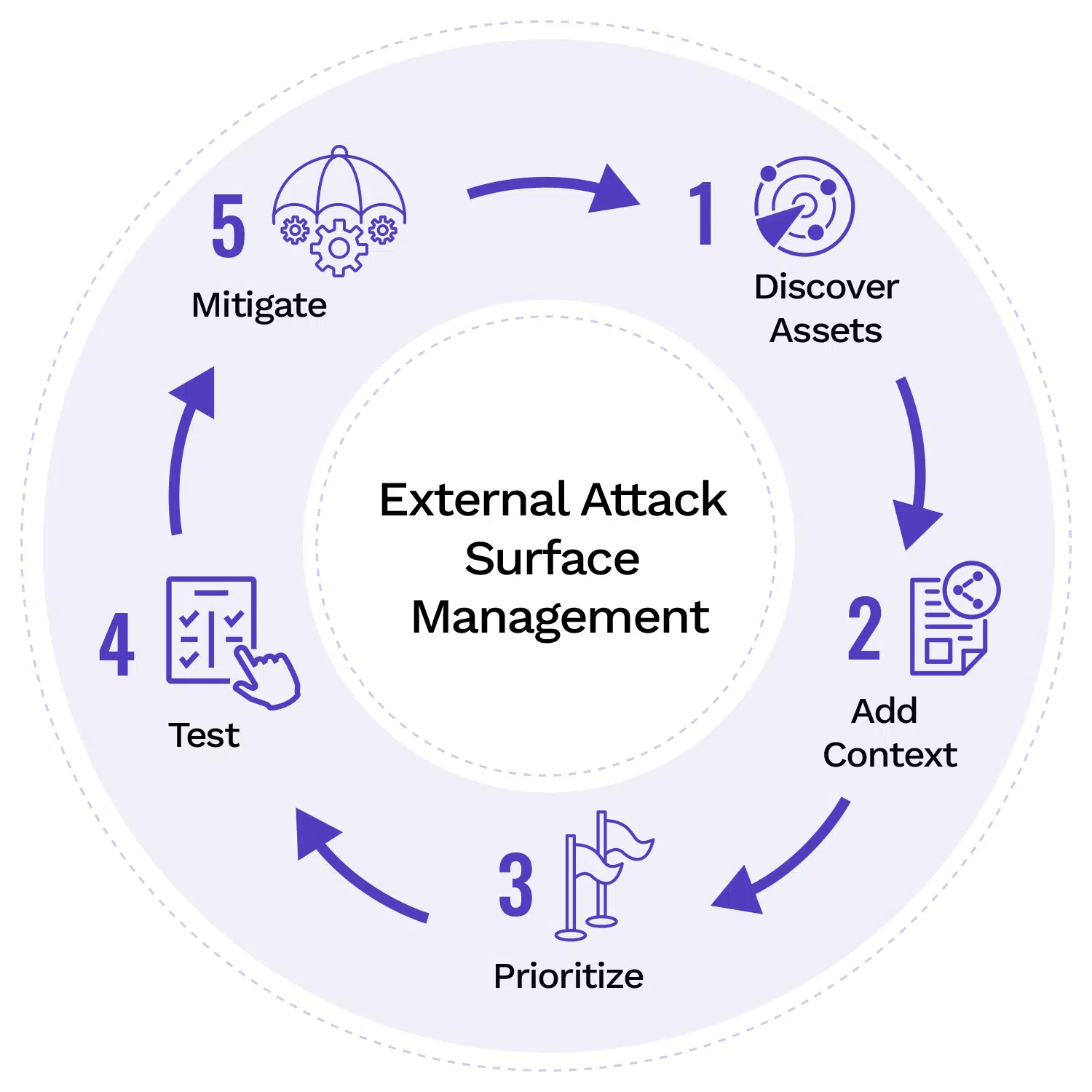

EASMプロセス

セキュリティチームは、資産の検出、脆弱性のテスト、リスクの優先順位付け、修復の実行を行うために、EASMプロセスの次の手順に従う必要があります。

EASMのプロセス・ライフサイクル 出典:Cognyte

1. 資産の検出

効果的な資産管理は、所有している資産を把握することから始まります。組織の資産には、古くなったIPと資格情報、シャドウIT、クラウド環境、IoTデバイスなどが含まれている場合があり、従来のサイバーセキュリティツールでは簡単に見落とされる可能性があります。

高度なEASMソリューションは、攻撃者が使用するのと同様の偵察手法を活用して、これらの脆弱な資産を迅速に特定してカタログ化し、包括的な可視性とセキュリティを実現します。

2. コンテキストの追加

ビジネスコンテキストと所有権を組み込むことは、効果的なアタックサーフェス管理に不可欠です。従来の資産検出ツールでは、一貫性のあるコンテキスト情報が不足していることが多く、修復作業の優先順位付けが困難になりますが、高度なEASMソリューションでは、詳細な情報で資産を強化できます。この包括的なコンテキスト化により、セキュリティチームはリスクに効果的な優先順位を付け、公開された資産を削除、修正、または監視するかどうかを決定できます。

3. 優先順位の付与

膨大な数の潜在的な攻撃ベクターを考慮すると、すべての資産に対して1つずつ検証して修正することは現実的ではありません。このため、セキュリティチームは、コンテキスト情報を活用して優先順位を付け、作業に集中することが重要です。

悪用の容易さ、検知の容易さ、攻撃者の優先順位、修復作業などの条件を使用して、最も重要なタスクを最初に特定して対処することができます。これにより、最もリスクの高い脆弱性が優先され、アラートの疲労が軽減されます。

4. 継続的なテスト

アタックサーフェスは、新しいデバイス、ユーザーアカウント、ワークロード、サービスの追加によって常に進化しているため、1回限りのテストでは不十分です。新しい要素はそれぞれ、構成ミス、既知の脆弱性、ゼロデイ脆弱性、機密データの漏えいなどの潜在的なリスクをもたらします。そのため、セキュリティチームは、組織のアタックサーフェスの最新状況を参照しながら、想定されるすべての攻撃ベクターを継続的にテストする必要があります。この継続的な警戒により、新たな脅威が迅速に特定され、軽減されます。

5. 軽減策

アタックサーフェスのマッピングとコンテキスト化が完了したら、軽減プロセスを開始できます。組織は、自動化ツール、セキュリティ運用チーム、IT運用チーム、開発チームなど、さまざまな手段を使用して、特定されたリスクに基づいて優先順位を付けた脆弱性を修復できます。軽減戦略には、次のものが含まれます。

- 強化:構成のベストプラクティスに従い、セキュリティコントロールを強化する(たとえば、パッチの適用、ファイアウォールの設定など。)

- 露出の削減:不要なアクセスポイントを制限します。

- 監視:アタックサーフェスの変化を継続的に追跡

- 教育:セキュリティの問題を認識して報告するための従業員向けトレーニング

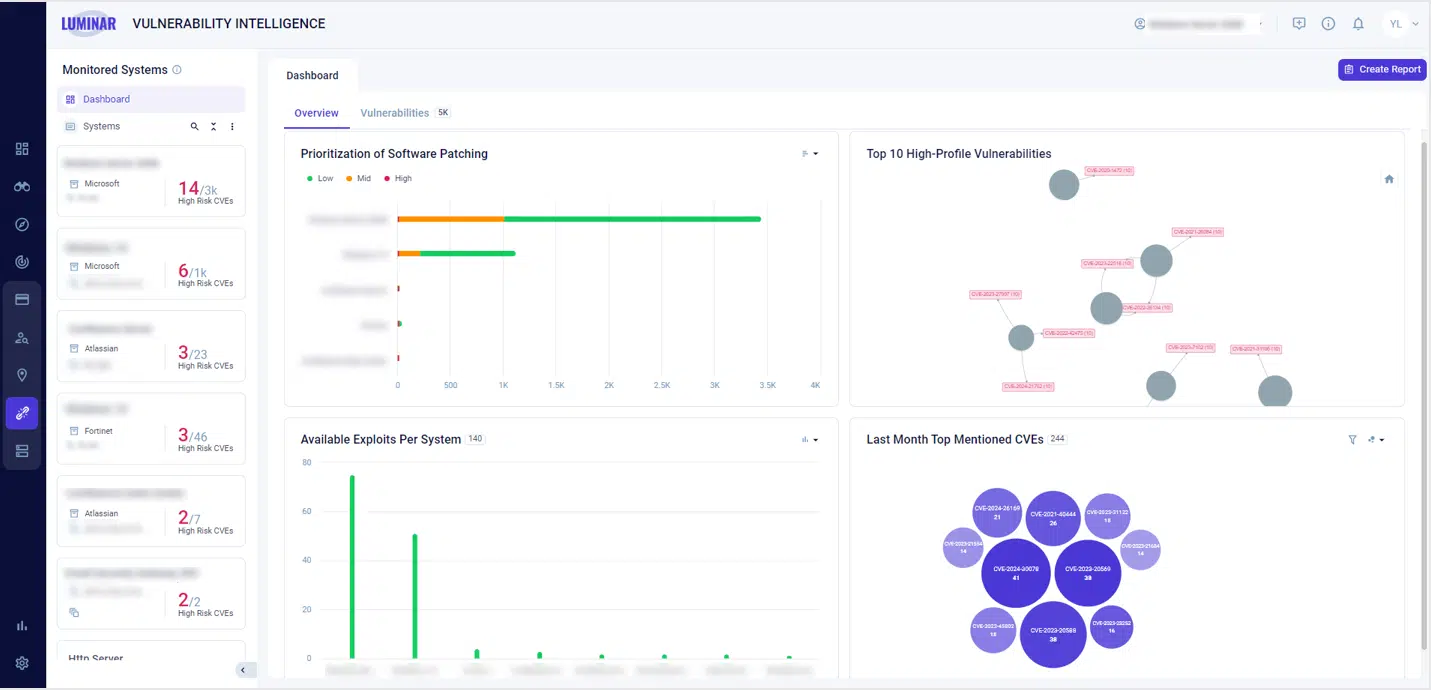

LuminarをEASMに活用

サイバーセキュリティ市場には、EASMに対応する多くのソリューションが存在します。

一方、Cognyte LUMINARはEASM機能に限定されない総合的な脅威インテリジェンス・ソリューションとして、より広範で包括的な防御を提供し、CTI (サイバー脅威インテリジェンス) やDRP (デジタルリスク保護) など、EASM以外のさまざまなニーズもサポートします。

この総合的なアプローチは、より堅牢で、プロアクティブで、情報に基づいたEASMソリューションを提供します。

LUMINARは以下を提供します。

- リスクスコアリング機能により、組織は潜在的な影響に基づいて脆弱性に優先順位を付け、最も重要な問題に最初に対処できるようになります。

- 早期アラートにより、セキュリティチームはセキュリティの問題をリアルタイムで認識し、迅速に対処できるようになります。

- 脆弱なポートの特定により、詳細な推論とアラートを提供し、セキュリティチームの迅速な行動を支援します。

- 脆弱性インテリジェンスにより、パッチ適用と緩和の取り組みが強化され、ダークウェブ悪用の試みなど、潜在的な脅威に対する高い認識が維持されます。

LuminarのASMモジュールを見てみましょう

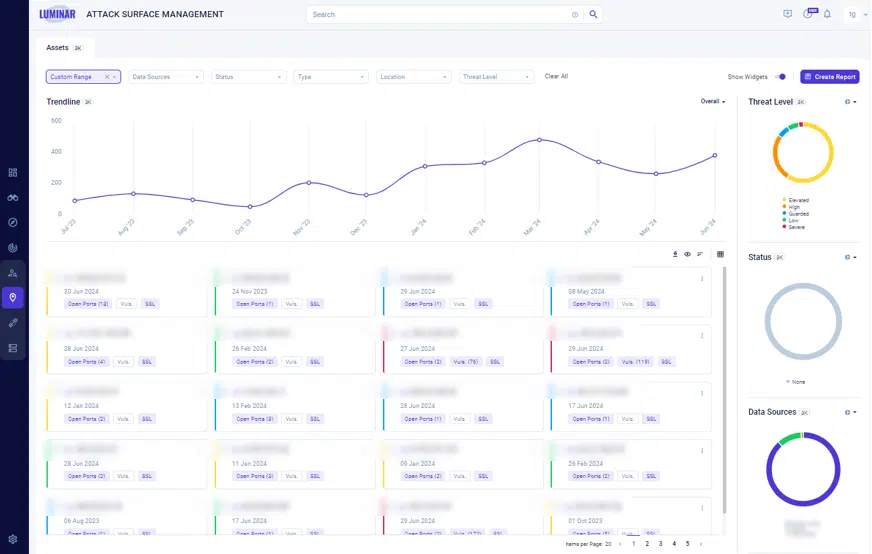

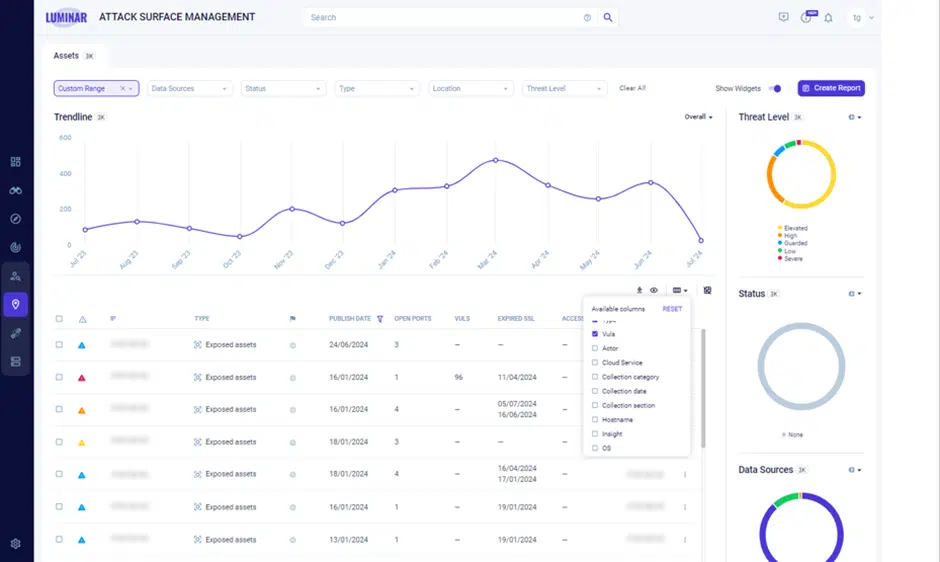

1. 包括的で実用的な洞察

セキュリティチームは、次のような公開資産に関する包括的で実用的な洞察を受け取ります。

- 外部アタックサーフェスの可視性:ダークウェブマーケットプレースで取引されている盗まれたアクセス資格情報の概要と、組織に関連する公開サーバーに関する重要な情報

- 公開資産を効果的にナビゲートするための自動マッピングと検出機能

- 各資産に関連するリスクの重大度に基づいて自動的に割り当てられる脅威レベルとリスクスコア。セキュリティチームは、パッチ適用と軽減の取り組みの優先順位を決定する際に重要な利点を得られます。

公開されている資産がウィジェットとともに表示されます 出典:Cognyte Luminar

公開されている資産がウィジェットとともに表示されます 出典:Cognyte Luminar

各資産の詳細、脅威レベル等を表示可能です 出典:Cognyte Luminar

各資産の詳細、脅威レベル等を表示可能です 出典:Cognyte Luminar

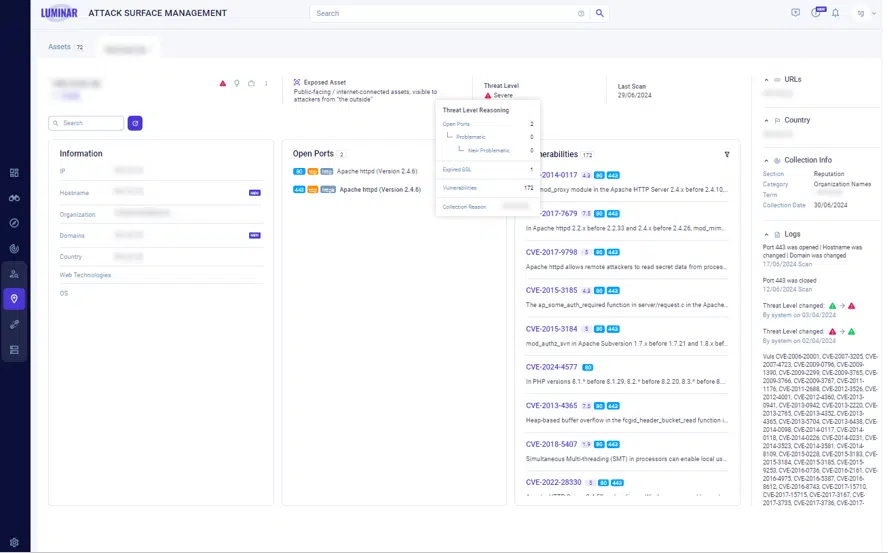

2. 特定の資産に関する詳細情報

- 公開サーバのホスト名、組織、およびドメイン

- オープンポートの詳細と潜在的な脆弱性

- 潜在的な脆弱性の概要を含む各資産のリスクスコアリングの説明

- 各資産のメンテナンスの履歴を詳細に示すログ履歴

- EASMの公開サーバ

- 公開サーバを示す詳細ビュー

公開されているサーバーの詳細を表示 出典:Cognyte Luminar

公開されているサーバーの詳細を表示 出典:Cognyte Luminar

3. 脆弱性の悪用に関する情報

セキュリティチームは、脅威を軽減するために潜在的な脆弱性の悪用に関する情報を活用して、脅威インテリジェンスによってEASMを強化できます。

脆弱性インテリジェンス・モジュール 出典:Cognyte Luminar

脆弱性インテリジェンス・モジュール 出典:Cognyte Luminar

サイバー脅威インテリジェンスサービスCognyteは、外部アタックサーフェスの監視にも援用可能な脅威モニタリング能力を組織に提供します。

参考:

- https://www.verizon.com/about/news/2024-data-breach-investigations-report-emea

- https://www.cnbc.com/2024/07/12/snowflake-shares-slip-after-att-says-hackers-accessed-data.html

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら