【ブログ】サイバー脅威インテリジェンス=CTIとは?後編(11/20)

はじめに

皆さん、こんにちは。

SOMPO CYBER SECURITYで上級研究員を務めるマオール・シュワルツ(Maor Shwartz)です。

私は来日する以前から現在までの10年近く、軍(イスラエル国防軍8200部隊)と民間(インテリジェンスを扱う専門企業や機微な情報を持つ民間企業)の立場でインテリジェンス及びサイバーセキュリティに携わってきました。(私の詳細なプロフィールなどはこちらの過去記事をご覧ください)

このブログではそうした私の経験をもとに、組織がサイバーセキュリティの運用強化のための有用なツールの1つである「サイバー脅威インテリジェンス (CTI)」 に焦点を当てて、皆様のお役に立つ情報を提供いたします。前回は前編として、その重要性や主な情報源、利用例を取り上げましたが、今回は前編で取り上げた利用例をさらに深堀りすると同時に、異なるユースケースも紹介していきます。

後編となるこの記事では、以下のトピックを取り上げます。

- CTIを活用したセキュリティ強化 4例の紹介

- ソリューションとしてのCTI

- グループ会社間での効率的な利用

- 予算に優しいアプローチ:レポートサービスの活用

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

サイバー脅威インテリジェンスを活用したセキュリティ強化 4例の紹介

サイバー脅威が高度化し、蔓延している今日のデジタル社会において、組織は機密データを含む重要資産を保護するための事前対策を入念に行う必要があります。サイバー脅威インテリジェンスは、こうした防御戦略の重要な要素として機能し、潜在的なリスクと脆弱性に関する貴重な洞察を提供します。

ここでは、4つの中核となるユースケースを関連するリスクとリスク軽減のために推奨される内部プロセスを説明します。

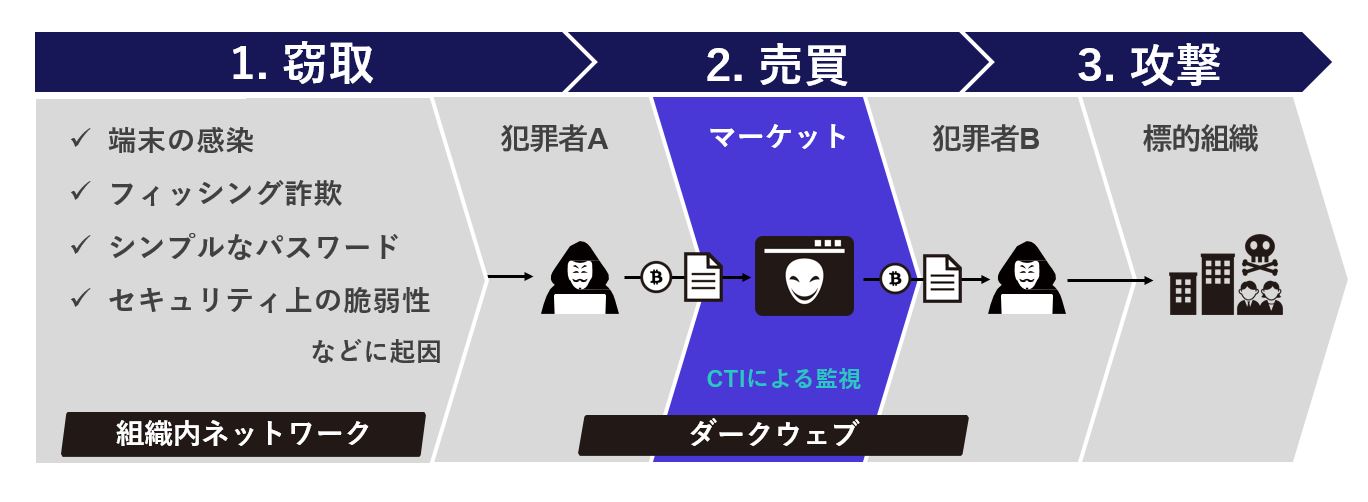

ユースケース1:侵害された認証情報の監視

攻撃者は、侵害された認証情報を悪用して機密性の高いシステムやデータに不正にアクセスします。そのため、組織はダークウェブのマーケットプレースやフォーラムで、自組織の流出データが出回っていないかを積極的に監視することが重要になります。侵害された認証情報を早期に特定し、迅速に対応することで、潜在的な侵害の影響を最小限に抑えることが可能になります。具体的には、侵害された認証情報を使った不正アクセスのリスクを軽減し、重要資産の保護を強化することができます。

認証情報の侵害は、いくつかの相互に関連するリスクにつながる可能性があります。サイバー脅威インテリジェンスで監視できる侵害された認証情報が、どういったリスクを軽減できるのか、具体的なイメージを持ってもらうために、認証情報の侵害が影響し得る、リスクの例を挙げてみましょう。

- 認証情報の再利用のリスク:

攻撃者は認証情報を入手すると、多くの場合、異なるプラットフォームやサービスでこれらの認証情報を再利用しようとします。この手法では、パスワードの使いまわしを行う一般的なユーザーの悪習慣が利用され、組織内の他のアカウントやシステムへの不正アクセスを生じせる可能性が高くなります。

- 権限昇格のリスク:

侵害された認証情報を利用して組織のシステムにアクセスした攻撃者は、ネットワーク内を移動して、権限を昇格させ、より機密性の高いデータやサービスにアクセスしようと試みます。組織のインフラ内の深層環境を探索し、重要なシステムやデータリポジトリにアクセスできる可能性があります。

- ラテラルムーブメントのリスク:

権限昇格はより機密性の高いデータなどへのアクセスですが、この場合、攻撃者はネットワーク内を横方向(ラテラル)に移動し、侵害された認証情報を利用して、追加のシステムやアカウントに侵入することができ、ネットワーク内でより広範なアクセスを手に入れることができます。多くの場合、脆弱性を持つシステムや闇市場で価値の高いとされる情報資産をターゲットにします。

- ランサムウェア攻撃のリスク:

ランサムウェア攻撃の展開も侵害された認証情報を発端とするリスクの1つです。攻撃者は、不正アクセスを悪用して組織データを暗号化し、身代金を要求、支払われるまでアクセスできないようにします。

- 個人情報窃取のリスク:

認証情報の悪用により、組織のシステム内に格納されている機密性の高い個人情報や財務情報にアクセスして盗むことができます。盗まれたデータは、ダークウェブ上などの違法市場での取引など、さまざまな詐欺行為に使用されるなど、ブランドイメージの毀損や法的責任に問われる恐れもあります。

- なりすましのリスク:

侵害された認証情報を利用して、正規のユーザーになりすますことで、攻撃者は不正なお金のトランザクションを実行したり、データを操作したりすることができます。こうした行為は、金銭的損失、ブランドイメージの毀損、法的責任に問われる恐れがあります。

- 標的型フィッシングのリスク:

侵害された認証情報を利用して、組織内の他のユーザーに対して標的型フィッシングキャンペーンを展開されるリスクもあります。信頼できるソースからのものであるように見えるため、効果的、かつ追加の認証情報や機密情報を侵害するソーシャルエンジニアリング攻撃につながる恐れがあります。

CTIによる監視で認証情報の侵害から被害拡大を防ぐ

侵害された認証情報に関連するリスクを軽減するために、組織は次の内部プロセスを確立する必要があります。

- 多要素認証 (MFA) :

すべての重要なシステムとアプリケーションにMFAを実装して、セキュリティの保護レイヤーを追加

- 認証情報の監視:

ダークウェブやアンダーグラウンドのフォーラムで侵害された認証情報を継続的に監視

- ユーザーの認識改善のための教育:

定期的なセキュリティ研修を実施して、フィッシングの手法や強力なパスワード生成の重要性について従業員を教育

- インシデント対応計画:

調査、封じ込め、復旧の手順を含む、侵害された認証情報に対処するためのインシデント対応計画を作成

ユースケース2:ドメインの監視

組織のブランドイメージや評判を保護するには、フィッシングや更新のし忘れで失効したドメインを奪われるなどのドメインハイジャックといったドメインに関連する攻撃を警戒する必要があります。

不正なドメインを特定し、脅威を軽減するための迅速なアクションを実行(不正ドメインのテイクダウンなど)することで、ブランドイメージの悪化や機会喪失や賠償責任を含めた金銭的損失のリスクを軽減することができます。

ドメインに関連するリスクを軽減するために、組織は次の内部プロセスを確立する必要があります。

- ドメイン登録の監視:

組織のブランドまたは正当なドメインを模倣またはなりすますドメイン登録を監視

- ドメインのテイクダウン(削除)手順:

サイバー脅威インテリジェンスによって特定された不正または悪意のあるドメインに対する迅速な対応と削除の手順を構築

- ブランド保護戦略:

法的措置を含めて、必要に応じてドメインに関する脅威から組織のブランドを保護する戦略を明確化

- 定期的な見直し:

ドメインに関するセキュリティポリシーを定期的に見直し、新たな脅威とベストプラクティスとの整合性を担保

ユースケース3:脆弱性インテリジェンス

2023年初期のアクセスベクトルとして、脆弱性の悪用がほぼ3倍に膨れ上がり、2024年には新しい脆弱性が少なくとも30%増加し続けており、脆弱性への対応は終わることのない負荷の高いタスクであることがわかります。

脆弱性インテリジェンスには、組織のITインフラストラクチャ内のソフトウェアの脆弱性の体系的な識別、評価、および優先順位付けが含まれます。このプロセスにより、セキュリティチームは潜在的な脅威が悪用される前に、リソースを効果的に割り当てることができます。

脆弱性インテリジェンスは、サイバー犯罪者が標的の組織に侵入して、機密データを盗むために悪用する最新の脆弱性と、その悪用の検出と報告に焦点を当てた、サイバー脅威インテリジェンスの専門領域で、リスクの深刻度とその悪用の可能性などの情報も含みます。

脆弱性インテリジェンスを入手できることで、効率的にセキュリティ上の欠陥の優先順位付けと対処を行うことができ、リソースの無駄遣いを減らし、タイムリーに修正プログラムを実装し、サイバー攻撃やデータ侵害のリスクを軽減することができます。

*詳細はブログ「脆弱性インテリジェンスでセキュリティ上の弱点に対処しましょう」をご覧ください。

また、侵害の指標 であるIoC は、マルウェア、侵害された認証情報、データ流出などの攻撃が既に発生しているか、アクティブに進行中であることを示す証拠を提供することで、脆弱性インテリジェンスにおいて重要な役割を果たします。IoCには、疑わしいファイルの変更、不正アクセスの試行、またはセキュリティ侵害を示す可能性のある異常なネットワークトラフィックパターンが含まれる場合があります。

脆弱性インテリジェンスを最大限に活用し、リスクを軽減するために、組織は次の内部プロセスを確立する必要があります。

- 脆弱性評価:

自動のツールと手動での確認によって、定期的な脆弱性評価を実施し、弱点を特定

- パッチの優先順位付け:

脆弱性の重大度と潜在的な影響に基づいて、優先順位を付けてパッチを適用するプロセスを構築

- リスクの深刻度をベースにしたアプローチ:

脆弱性管理に対するリスクベースのアプローチを採用し、重要な資産と脆弱性にリソースを集中

- 報告と修復:

特定された脆弱性を修復するための明確な報告メカニズムとタイムラインを確立し、説明責任と迅速な行動を確保

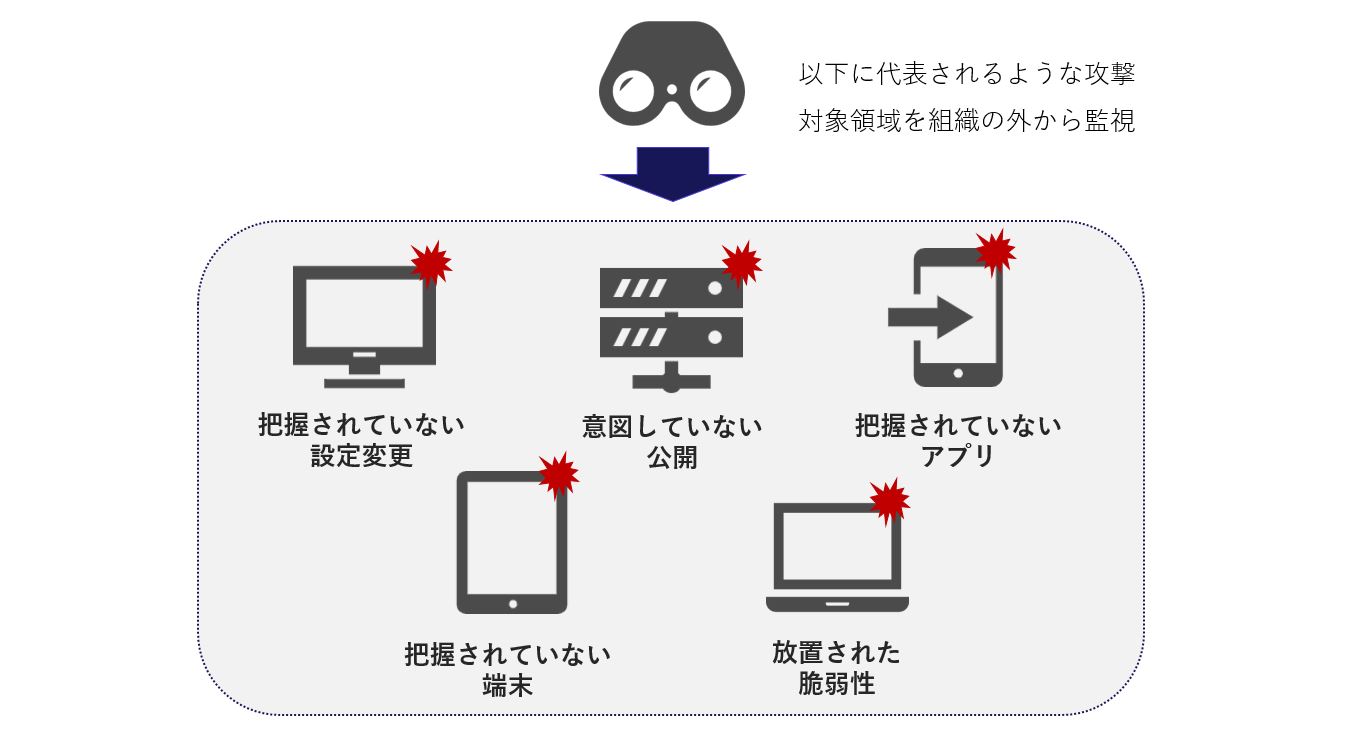

ユースケース4:攻撃対象領域の管理(ASM)

攻撃対象領域とは、悪意のある脅威アクターによって悪用される可能性のあるすべての潜在的な脆弱性ポイントを指します。これには、ウェブサーバー、メールサーバー、モバイルアプリケーションなどの把握されているインターネットに接続されている資産に加え、ITチームまたはセキュリティチームによって把握または監視されていない可能性のあるいわゆるシャドーIT資産も攻撃対象領域に含まれます。

効果的な攻撃対象領域の管理には、把握している資産とシャドーIT資産の両方を識別、監視、および保護することが含まれます。シャドーIT資産は、通常のセキュリティ評価や脆弱性スキャンに含まれないことがあるため、重大なリスクをもたらす可能性もあります。これらの盲点に対処することは、冒頭のユースケース1「侵害された認証情報の監視」でも紹介されているような、そこから派生する恐れのあるリスクを最小限に抑えるためにも不可欠です。

攻撃対象領域の管理に関連するリスクを軽減するために、組織は次の内部プロセスを確立する必要があります。

- 資産の検出とインベントリ:

定期的な資産検出のためのスキャンを実装して、シャドーIT資産を含むネットワークに接続されているすべてのデバイスとサービスを識別

- 資産管理ポリシーの策定と遵守:

シャドーIT資産を含むすべての新しい資産がセキュリティ評価を適切に受け、公式インベントリに追加されることを義務付けるポリシーを策定

- 継続的な監視:

攻撃対象領域の継続的な監視ができる環境を整え、承認されていない変更や新しい露出を迅速に検出できる体制を整備

- パッチ管理:

堅牢なパッチ管理プロセスを確立して、すべての資産に対してタイムリーな更新を確実に適用し、脆弱性を削減

攻撃対象領域の監視

これらのサイバー脅威インテリジェンス活用のユースケースを既存のサイバーセキュリティ戦略に統合することで、組織は効果的にリスクを軽減し、脅威に迅速に対応し、堅牢なセキュリティ体制を維持することができます。サイバー脅威インテリジェンスは、潜在的な脅威を可視化するだけでなく、進化するサイバー脅威から保護するためのプロアクティブな対策を講じることへも貢献します。

セキュリティ運用の基本的な要素としてサイバー脅威インテリジェンスを採用することで、企業は今日の高度な脅威の状況から保護するための可能な限りの準備を整えることができます。

*実際の導入事例については、ホワイトペーパー「みんなはどう使ってる?(Cognyte 活用事例集)」を参照してください。

ソリューションとしてのサイバー脅威インテリジェンス

サイバー脅威インテリジェンスの注目すべき主な利点の1つは、SaaS製品として提供された場合の、その拡張性と管理のしやすさです。CTIソリューションは独立して動作し、インフラとの統合を必要としません。これにより、組織内での導入と拡張が比較的容易で、導入に要する工数の負荷を抑え、日常業務を中断することなく、運用に乗せることが可能です。

サイバー脅威インテリジェンスソリューションは、多くの場合、既存のセキュリティ製品とのインテグレーションによって効率的な管理も可能です。ドメインやIPアドレスなどの監視対象資産を定期的に更新できる柔軟性も兼ね備えているため、進化し続ける脅威と変わり続ける自組織の資産に対応することも可能です。この適応性により、中堅企業や大企業にも適したツールであると言うことが可能です。

グループ会社間での効率的な利用

サイバー脅威インテリジェンスソリューションは拡張性が高いと書きましたが、グループ会社や関連会社など複数の組織で横断的かつ効果的に利用できる、という面でもその拡張性が発揮されます。組織はそのカバー範囲を最大化かつ最適化し、作業を重複させることなく組織のさまざまな部分を監視することが可能です。このアプローチにより、統一されたセキュリティポリシーの実装が横断的に可能になり、すべてのグループ会社で一貫した監視と対応が保証されます。このような戦略は、コスト効率を高めるだけでなく、複雑な組織構造の包括的な保護にも貢献します。

予算に優しいアプローチ:レポートサービスの活用

予算の制約は多くの組織が抱える問題であり、予算を確保し、サイバー脅威インテリジェンスソリューションを即導入し、使いこなすのは困難です。こうしたケースではレポートサービスは比較的コストパフォーマンスの高い出発点と言えるでしょう。通常レポートサービスは、組織の脅威状況の包括的な評価を提供し、セキュリティチームが日々の運用や監視を行わなくてもサイバー脅威インテリジェンスの価値を実証できるようにします。

このようなレポートサービスの主な目的の1つは、サイバー脅威インテリジェンス活用の利点を目に見える形で紹介し、経営層の賛同を得ることです。サイバー脅威インテリジェンスのメリットについて経営陣に理解を深めてもらい、潜在的なリスクと脆弱性に関する明確な洞察を提供すると同時に、それによる対策の効果を指し示すことで、組織はCTIソリューションへのより持続的な投資の事例を構築することが可能となります。

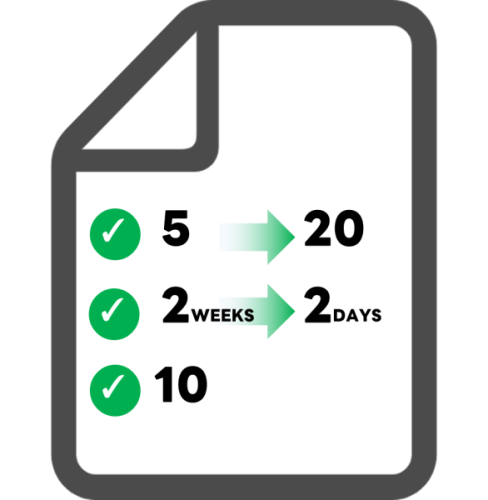

このアプローチを成功させるためにも、セキュリティチームは経営層にも理解されやすいKPIを設定して準備する必要があります。これらのKPIには、次のものが含まれます。

- 脆弱性の削減:特定され、対処された重大な脆弱性の数

- 対処時間の改善:組織がインシデントを検出して対応するまでのスピード

- リスクの軽減:CTIレポートが提供する分析情報によって軽減された特定の脅威

これらの数字や特定のリスク回避の実例を指し示すことで、経営層など、社内の関係各所に対し、その価値を視覚化し、レポートサービスの先にあるCTIソリューションを使った運用の推進をはかることができるようになります。

まとめ

サイバー脅威インテリジェンスは、セキュリティ防御の強化を求める組織に対し、拡張性があり、実装が容易な解決策を提供します。攻撃対象領域の管理、脆弱性インテリジェンス、侵害された認証情報、ドメインの監視など、管理可能でその価値を理解されやすいユースケースに重点を置くことで、その価値の証明をより簡単に行うことも可能です。

予算を重視する組織では、レポートサービスから開始して、経営層を含めた関係各所にCTIの価値を実証するためのエントリーポイントとして活用してみましょう。

CTIソリューションは、拡張性があり、コストパフォーマンスに優れており、組織のニーズに合わせて進化する柔軟性を備えています。サイバー脅威との戦いにおける重要なツールとして、今後、日本においても活用が広がると予想しています。

前編、後編と二部に分けて、お届けしてきた「サイバー脅威インテリジェンス=CTIとは?」いかがでしたか?

活用してみたい、使ってはいるがうまく使いこなせていない、こんな課題を抱えているなど、SOMPO CYBER SECURITYにご相談いただければ幸いです。最後までお付き合いいただき、ありがとうございました。

著者情報

上級研究員

イスラエル出身。軍隊時代は空軍のインテリジェンス部隊、及び8200部隊と呼ばれる諜報機関に所属。除隊後、「サイバーオフェンス(ホワイトハッカー)」と「サイバーディフェンス」両方の専門知識を活かし、民間企業でサイバーセキュリティ業務に従事。Black Hat USA 2019に登壇(Selling 0-Days to Governments and Offensive Security Companies)。2019年5月よりSOMPOリスクマネジメントでシニアリサーチャーとして活躍中。愛読書は五輪書(宮本武蔵の著した兵法書)。

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら