【ブログ】サイバー脅威インテリジェンス=CTIとは?前編(7/30)

はじめに

皆さん、こんにちは。

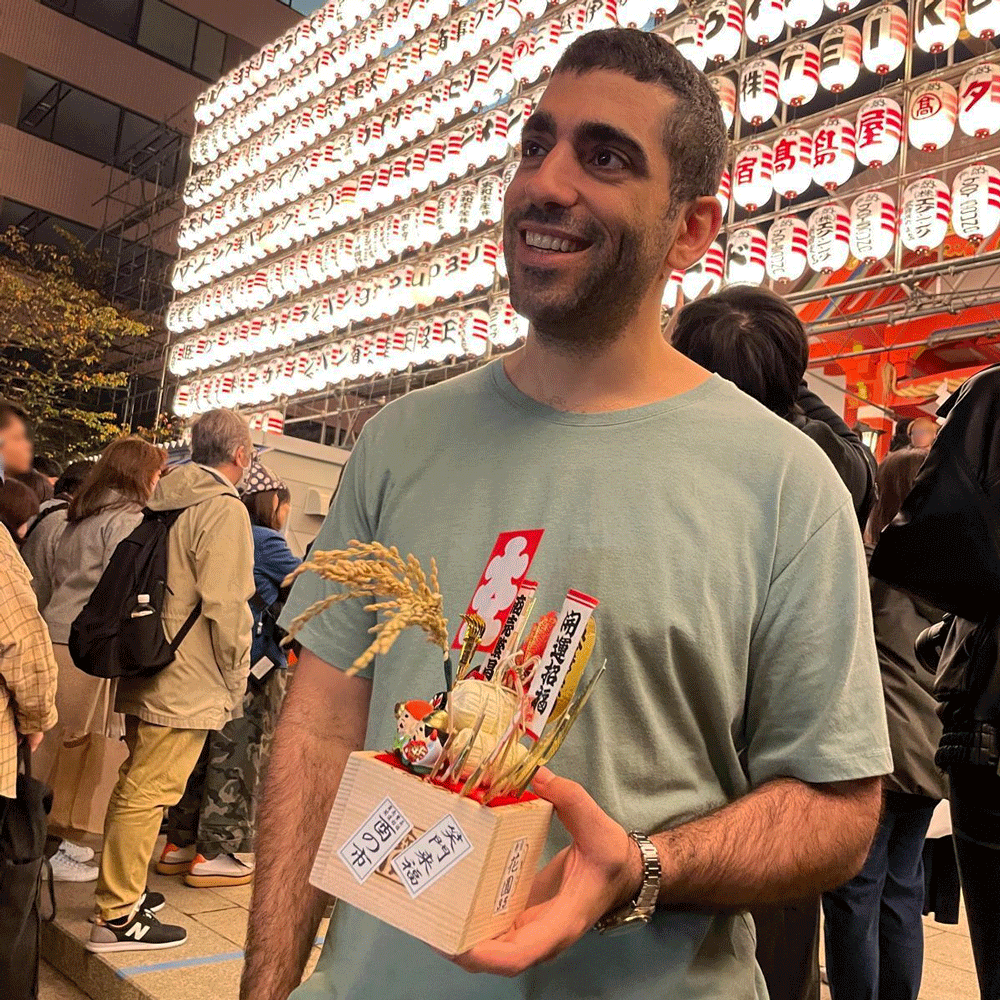

SOMPO CYBER SECURITYで上級研究員を務めるマオール・シュワルツ(Maor Shwartz)です。

私は来日する以前から現在までの10年近く、軍(イスラエル国防軍8200部隊)と民間(インテリジェンスを扱う専門企業や機微な情報を持つ民間企業)の立場でインテリジェンス及びサイバーセキュリティに携わってきました。(私の詳細なプロフィールなどはこちらの過去記事をご覧ください)

このブログではそうした私の経験を基に、組織がサイバーセキュリティ運用を強化するために利用するべき有用なツールの1つである「サイバー脅威インテリジェンス (CTI)」 に焦点を当てて、皆様のお役に立つ情報を提供いたします。

組織がサイバー脅威インテリジェンス (CTI) をどのように活用するかを理解するには、まず、それが何であり、組織の全体的なセキュリティ機能をどのように向上させることができるかを理解する必要があります。

前編となるこの記事では、基本的な知識として次のトピックについて説明します。

- サイバー脅威インテリジェンス(CTI)とは

- サイバー脅威インテリジェンスの重要性

- サイバー脅威インテリジェンスの情報源

- サイバー脅威インテリジェンスの利用例

CTIの基本を理解したら、後編では、利害関係者、サポートプロセス、情報フロー、レポートなど、組織でのCTIの活用の仕方を踏まえて、実際のユースケースについてさらに深堀していきます。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

サイバー脅威インテリジェンス とは?

サイバー脅威インテリジェンス (CTI) とは、潜在的または今そこにあるサイバー脅威に関連するデータの分析から得られる知識と洞察を指します。

これには、脅威アクター、その能力、動機、戦術、およびサイバー攻撃を実行するために使用するツールと方法に関する情報の収集、処理、および解釈が含まれます。

CTIは、皆様の組織が脅威をより効果的に理解して予測するのに役立ち、サイバーセキュリティ体制の強化、防御の優先順位付け、インシデントへの迅速な対応を可能にします。

みえないことを管理することはできません

CTIは、攻撃者が何を標的にしているのか、どのように標的にしているのか、組織がどのように標的になっているのかを認識し理解するのに役立ちます。

セキュリティチームは組織のネットワークにサイバーセキュリティ製品とサービスを展開して、可視性を確保し制御できるようにすることでサイバーインシデントが発生した場合に迅速に対応します。

各製品またはサービスは、組織の全体的なサイバーセキュリティ体制にさまざまな特性を提供しますが、サイバーセキュリティ製品とサービスの大部分は、同じ基本的な特徴を共有しています。

これらはすべて、組織のネットワーク内またはネットワークの境界 (インターネットに接続する資産など) 内にある脅威を可視化し、警告する機能を提供するという特徴です。

CTIは境界の外にある脅威を可視化します

サイバー脅威インテリジェンス (CTI) を使用すると、皆様の組織のネットワーク外にあり、セキュリティチームにとって未知のサイバーセキュリティの脅威を可視化する事ができます。

CTIプロバイダー(ベンダー)はまず、通常はアクセスが難しく可視化が行えないが、組織に大きな影響を与える可能性のある複数のソースから情報を収集します(情報ソースについては後述します)。次に収集された情報を融合し脅威を可視化していきます。

たとえば、漏えいした自組織のIDやパスワード等の認証情報、フィッシングなどに利用される恐れのある自社に類似したドメイン、アタックサーフェス(攻撃対象領域)の管理などです。それによって組織が直面している潜在的な脅威や、セキュリティチームにとって未知の脅威について理解を深めることができます。

サイバー脅威インテリジェンスの重要性

サイバー脅威インテリジェンス (CTI) は、いくつかの理由から現代のサイバーセキュリティへのアプローチで重要な位置を占めていると言えます。

プロアクティブな防御

CTIを使用すると潜在的なサイバー脅威が顕在化する前に、それを予測し備えることができます。

新たな脅威を特定し、敵の戦術を理解することで、組織はリスクを軽減するための予防的な防御を実装できます。

インシデント対応の強化

CTIは、現在進行中のサイバー脅威に関するタイムリーで正確な情報を提供するため、組織がインシデントを早期に検出して効果的に対応する事ができます。

これにより、サイバー攻撃のより迅速な封じ込めと修復が可能になり、潜在的な損害を最小限に抑えることができます。

情報に基づいた意思決定

CTIは、脅威の状況に関する貴重な洞察を提供し、組織がサイバーセキュリティへの投資、リソースの割り当て、戦略の策定について情報に基づいた意思決定を行うことを可能にします。

これにより、最も重大なリスクに基づいてセキュリティ対策に優先順位を付けることができます。

カスタマイズされた防御戦略

CTIは、脅威アクター、その動機、および方法論に関する詳細情報により、CTIは組織が防御戦略をカスタマイズできるようにします。

これには、特定の対策の展開、脅威アクターによって標的にされた脆弱性の修正、重要な領域での防御の強化が含まれます。

コンプライアンスとリスク管理

CTIは、プロアクティブな脅威の監視と対応機能の証拠を提供することによって、規制要件へのコンプライアンスをサポートします。

また、インシデントや侵害につながる前に潜在的なサイバーセキュリティリスクを特定して対処することで、リスク管理の取り組みを支援します。

サイバー脅威インテリジェンスの重要性

サイバー脅威インテリジェンスの情報源

CTIプロバイダーは公開情報から一般的にはアクセスが難しいところまで含め、複数のソースから組織の脅威となりうる多様な情報を収集します。

オープンソースインテリジェンス(OSINT)

OSINT(オシント)は、一般に公開されている情報源から収集されたインテリジェンスを指します。

これには、報道機関による報道、ソーシャルメディア、パブリックデータベース、webサイト、およびその他のオープンにアクセス可能なプラットフォームからの情報が含まれます。OSINTは、脅威アクターの活動、意図、および能力に関する貴重な洞察を提供します。

ダークウェブ

ダークウェブは、従来の検索エンジンによってインデックス化されていないインターネットの部分を指し、しばしば違法な活動に使用されます。

これには、一般のユーザーが簡単にアクセスできないマーケットプレース、フォーラム、およびコミュニケーションのチャネルが含まれます。アナリストは、ダークウェブを監視して、盗まれたデータ、エクスプロイトキット、マルウェア、潜在的なサイバー攻撃に関連するディスカッションなど、サイバー犯罪活動に関するインテリジェンスを収集します。この情報は、組織が直面している脅威を理解し、システムを保護するための事前対策を講じるのに役立ちます。

尚、ダークウェブについては、同僚のタカミヤが詳しいブログを書いていますので、こちらもご覧ください。

【ブログ】5分程度で読める!ダークウェブとはなにか(7/9)

クローズドフォーラム

クローズドフォーラムは、承認されたメンバーのみにアクセスを制限するオンラインコミュニティまたはグループです。

これらのフォーラムは、脅威アクターによって、サイバー攻撃に関するコミュニケーション、情報共有、コラボレーションのために使用される可能性があります。クローズドフォーラムを監視すると、アナリストは、一般に公開されていない可能性のある計画的または進行中のサイバー脅威に関するインテリジェンスを収集できます。これらのフォーラムに侵入または監視することで、サイバーセキュリティ専門家は、脅威アクターによって使用される新しい攻撃ベクター、ゼロデイ脆弱性、または新たな戦術を特定できます。

テクニカルインテリジェンス(TECHINT)

TECHINT(テキント)には、サイバー脅威に関連する技術データと情報の分析が含まれます。

これには、マルウェア分析、ネットワークトラフィック分析、サイバーインシデントのフォレンジック調査などが含まれます。TECHINTは、特定のマルウェアの挙動、侵害の兆候 (IoC)、ソフトウェアまたはシステムの脆弱性、脅威アクターがネットワークに侵入するために使用する手法など、サイバー脅威の技術的側面に関する詳細な洞察を提供します。この情報は、効果的なサイバーセキュリティ防御とインシデント対応戦略を開発するために不可欠です。

ヒューマンインテリジェンス (HUMINT)

HUMINT(ヒューミント)には、人的情報源からのインテリジェンスの収集が含まれます。

これは、内部関係者、情報提供者、特定の専門知識を持つ個人など、関連情報にアクセスできる個人との直接のやり取りを通じて行われます。HUMINTは、他の手段では得られないような独自の視点と詳細を提供できます。アナリストは、HUMINTを使用して、脅威アクターの動機、悪意のあるグループの組織構造、またはクローズドサークルで議論されている具体的な計画や戦術についての洞察を得ます。

サイバー脅威インテリジェンスの利用例

ユースケースについての詳細は後編に譲りますが、ここでも代表的な利用法について簡単にご紹介しておきます。

脆弱性インテリジェンス

脆弱性インテリジェンスプロセスは、脆弱性管理ライフサイクルの一部であり、ソフトウェアの脆弱性を検出し、評価し、優先順位を付け、解決することが含まれます。

脆弱性の発見段階で包括的なリストが作成されます。脆弱性インテリジェンスにより、検出フェーズで特定された脆弱性を効果的に優先順位付けを行い修復を行います。テクニカルインテリジェンス (TECHINT) を使用することにより、サイバー脅威インテリジェンスはセキュリティチームに正確な情報を提供し、脆弱性の優先順位付けに役立ちます。

侵害された認証情報

脅威アクターは多くの場合、従業員、クライアント、サプライチェーンアカウントの資格情報をターゲットにします。

盗難されたIDやパスワード等の認証情報は、脅威アクターによってさまざまな方法で収益化されます。

窃取した資格情報を使用して組織のリソースにアクセスしたり、コンピューターをマルウェアに感染させたりすることは勿論、多数の資格情報をパッケージ化し別の脅威アクターグループに販売する事もあります。

窃取の方法としては、不正なwebサイトで資格情報を入力するように従業員に促すスパムメールや、インフォスティーラー(情報窃取マルウェア)と呼ばれるマルウェアに感染させて持ち出す等さまざまです。これらの資格情報は、マルウェアに感染したシステム、フィッシングキャンペーン、および大規模な顧客基盤を持つ企業への攻撃から盗まれ、漏洩した資格情報は1つあたり1セント程度で販売されます。

サイバー脅威インテリジェンスは、さまざまなリソースから侵害され漏洩している資格情報を集計し、組織がそのような脅威を認識し、リスクの軽減に注力する事を可能にします。

ドメインの監視

ドメインを利用した攻撃は、ユーザーを騙して機密情報を送信させたり、危険なファイルをダウンロードさせたりするように設計されています。

脅威アクターは、従業員、クライアント、またはサプライチェーンをサイトに誘い込むために、不正なドメインを登録します。

類似ドメインは、偽装のために登録された、わずかな変更を加えたほぼ同一のドメイン名です。毎年、脅威アクターは、正規のブランドを偽装するために、何十万もの類似ドメインを登録します。

サイバー脅威インテリジェンスを使用すると、セキュリティで保護されたチームは、自社に類似したドメインのを探し、調査を実行して悪意のあるドメインを特定し、脅威を軽減するために削除プロセスを開始することができます。

まとめ

いかがでしたか?

今回はサイバー脅威インテリジェンス(CTI)の基本的な知識として、その重要性や基本的なメカニズムなどをお届けしました。

後編では「話にはよく聞くけれど、具体的にはどう使ったらよいのかイメージが湧かない」という声を頂く事も多い、CTIのユースケースについてググっと深堀していきたいと思います。お楽しみに!

著者情報

上級研究員

イスラエル出身。軍隊時代は空軍のインテリジェンス部隊、及び8200部隊と呼ばれる諜報機関に所属。除隊後、「サイバーオフェンス(ホワイトハッカー)」と「サイバーディフェンス」両方の専門知識を活かし、民間企業でサイバーセキュリティ業務に従事。Black Hat USA 2019に登壇(Selling 0-Days to Governments and Offensive Security Companies)。2019年5月よりSOMPOリスクマネジメントでシニアリサーチャーとして活躍中。愛読書は五輪書(宮本武蔵の著した兵法書)。

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら