【ブログ】旅客輸送事業者(バス・フェリー・鉄道・航空等)はロシアからのDDoS攻撃にご注意ください(7/25)

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年7月

先日の記事で報告したとおり、親ロシアのハクティビスト・グループは引き続き我が国のWebサイトに対しDDoS攻撃を行っています。

一連の攻撃についてはWebサイトのアクセス不可等一時的なものですが、IT管理者やセキュリティ管理者の立場としては、発生事象の実態を把握しなければならない場合もあります。

本記事では、2024年7月に発生した親ロシア・ハクティビストによる日本への攻撃を取り上げます。

過去記事:

親ロシア・ハクティビストが日本の金融機関・政党・鉄道会社等Webサイトを攻撃(2024年7月)

親ロシアのハクティビストNoName057(16)が日本のWebサイトを攻撃

親ロシア・グループのNATO加盟国への攻撃 | UserSec・NoName057(16)・Phoenix

親ロシア・グループの日本への攻撃(2024年2月)

※ 日本を含む各国に対するハクティビスト活動は、EUが運営する機関CERT-EUのブリーフィング資料において確認可能です(外部リンク)。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

攻撃キャンペーン概要

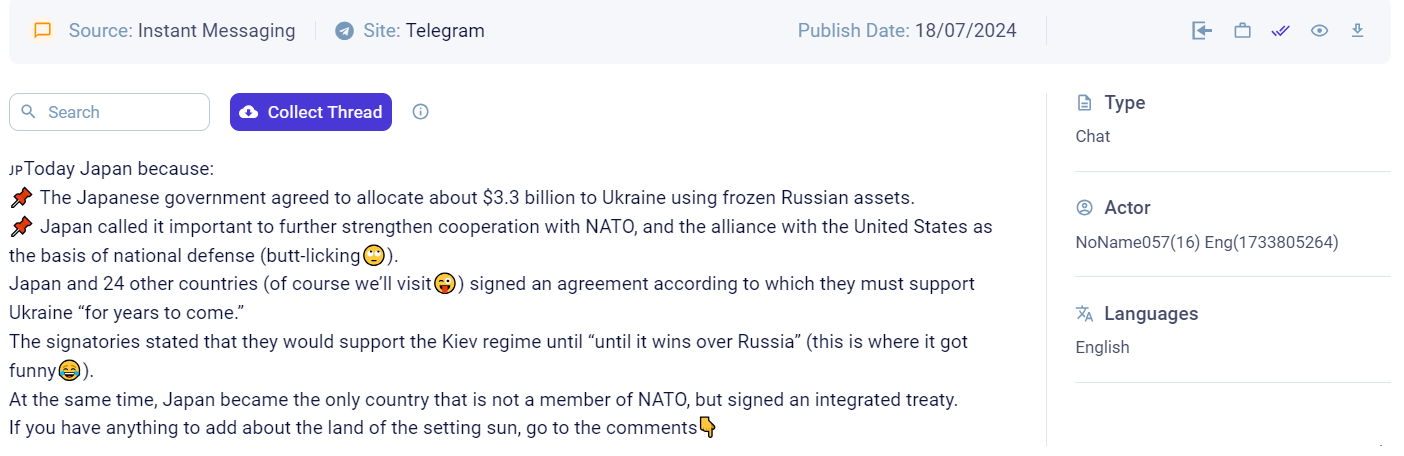

2024年7月18日、親ロシア・ハクティビストグループNoName057(16)が自身のTelegramチャンネルにおいて、日本をターゲットにする趣旨の宣言を行いました。

投稿では、日本政府による33億ドルの対ウクライナ支援、ウクライナ支援に係る米国・NATO加盟国との協定締結を非難しています。

NoName057(16)のTelegramチャンネルにおける日本に対する脅迫 出典:Cognyte Luminar

NoName057(16)のTelegramチャンネルにおける日本に対する脅迫 出典:Cognyte Luminar

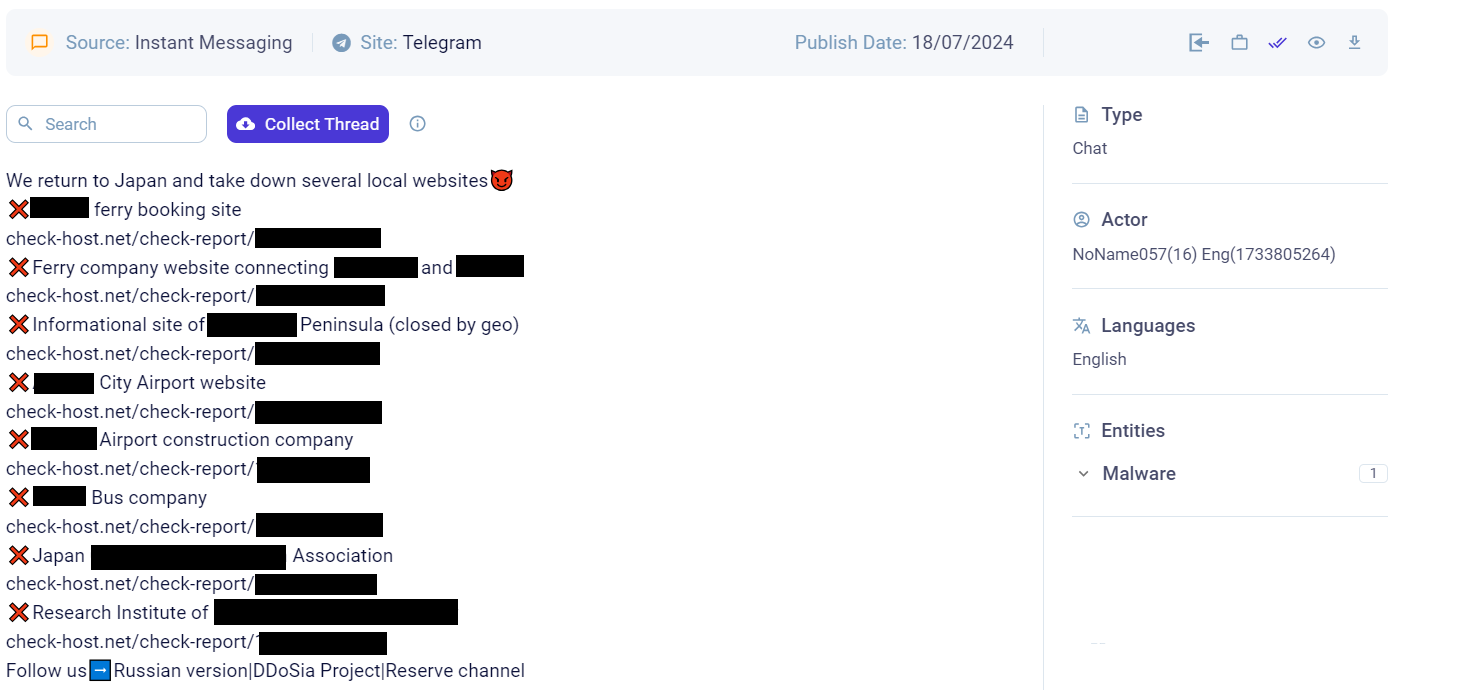

その後、グループは我が国のWebサイトを複数オフラインにしたと主張する画像およびリンクを投稿しました。

ハクティビストが公開したターゲットリスト 出典:Cognyte Luminar

ハクティビストが公開したターゲットリスト 出典:Cognyte Luminar

ターゲットの傾向:交通運輸業界・業界団体・自治体

今回攻撃したと主張しているWebサイトは以下のとおりです。

- 東北方面のフェリー予約システム

- 東北方面の特定海峡フェリーWebサイト

- 東北方面のバス事業者Webサイト(1)

- 東北方面のバス事業者Webサイト(2)

- 東北地方空港Webサイト

- 海外取引に関する社団法人Webサイト

- 政策シンクタンクWebサイト

- 大手製造業検索・フィードバックサービスサイト

- 東北地方鉄道事業者Webサイト

- 近畿地方自治体Webサイト

- 近畿地方自治体地図サービス

- 九州地方空港Webサイト

- 九州地方自治体Webサイト

当該ハクティビストがどのようにターゲットを選定しているかは不明ですが、今回は交通・運輸業界に焦点をあてていることが推測されます。

市バス・地方鉄道・空港・フェリー関連のWebサイト、また地方自治体のWebサイトが狙われており、また大手事業者でない市・県レベルの事業者等もターゲットとなっています。

NoName057(16)の犯行声明ポスト 出典:Cognyte Luminar

NoName057(16)の犯行声明ポスト 出典:Cognyte Luminar

推奨策

NoName057(16)は過去にも日本をターゲットとした攻撃を行っています。通常、日本政府によるウクライナ支援・支持声明が発表された後、特定のWebサイトに対してDDoS攻撃を行います。

グループはこうしたウクライナ支持を「ロシア嫌い(Russophobia)」として非難する傾向にあります。

Cognyteは、潜在的なDDoS攻撃の脅威に備えるため、日本国がウクライナに関して声明を発表したり、要人訪問が行われた際は、攻撃の発生を想定した以下のセキュリティ対策を推奨します。

- 自組織で可能な範囲での、大量トラフィックに対する心がけ

- Webサイトに障害が発生した際の対策(リカバリー計画等の立案・確認)

- セキュリティ製品の最新状態へのアップデート

※ 参考として、JPCERTCCは「インシデントハンドリングマニュアル」の中で以下のとおりDDoS攻撃対策を挙げています。

(JPCERTCC「インシデントハンドリングマニュアル」2021.11.30から引用・編集)

- 一般的にISPに依頼する事項

- 特定のIPアドレスからのアクセス遮断、帯域調整

- TCP SYN floodなど「通信自体が異常」なパケットの遮断

- 事前対策

- TCP SYN floodなど「通信内容自体が異常」なパケットの遮断をネットワーク境界上で設定

- 正常な状態との比較で異常(アノマリ)を検知して、自動的にレートコントロールする仕組みの導入

- 自組織に対するDDoS攻撃を誘引する可能性のあるハクティビストの動きや、同業他社等に対して観測された攻撃活動などの情報招集(原文ママ)を行うことで、攻撃発生前に攻撃対象を一時的に多重化して負荷分散するなどの「準備」ができる場合がある

サイバー脅威インテリジェンスサービスCognyteは、ハクティビストの動向を含むダークウェブ上の脅威モニタリングを提供します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら