BlackSuitランサムウェア・グループが大規模攻撃を実行中(6/28)

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年6月

ランサムウェア・グループ「BlackSuit」(ブラックスーツ)が関与する大企業へのサイバー攻撃が報じられています。

本記事では当該の事案についてではなく、脅威アクターやマルウェア、他のランサムウェア・グループ(RoyalおよびConti)との関連に焦点を当てて紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

直近の被害

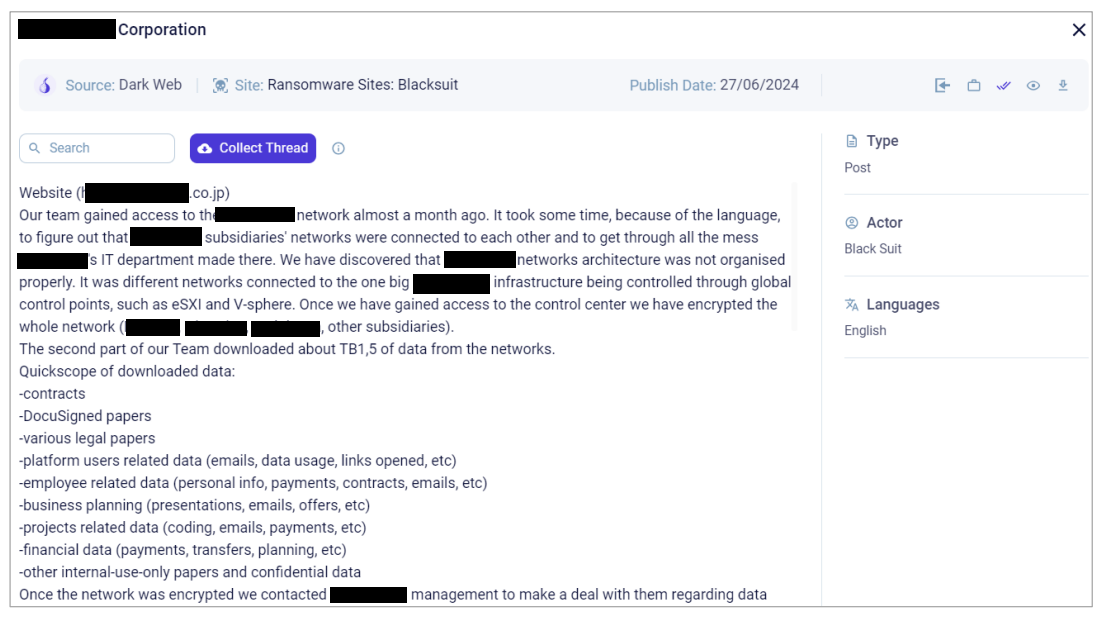

6月9日、我が国の大手動画配信・メディア企業に対するサイバー攻撃の発生が報じられました。その後、傘下のWebサイトや動画配信サービスにおける障害が継続しています。

6月27日、BlackSuitは当該企業に関する情報や窃取したと称するデータをリークサイトに掲載しました。

また2024年6月19日、北米で自動車ディーラー向けSaaSプラットフォームを提供するCDK Globalが大規模なシステム障害に見舞われたことが報じられました。

当該プラットフォームは経理や給与、在庫管理、CRMといった機能を統合的に管理するものであり、米国で1万5千以上のディーラーに利用されています。

CDK Globalはセキュリティ・インシデントに関する追加情報を開示しませんでしたが、攻撃の背後にBlackSuitランサムウェアがいるのではないかという推測がBleeping Computer誌によって報じられました。ニュースによれば、CDK Globalは身代金を支払う見返りに、復号キーを入手し流出データの公開を阻止できるようランサムウェア・グループと交渉しているとのことです。

本記事作成時点(2024年6月26日)では、CDK Globalの情報はBlackSuitランサムウェアのリークサイトには掲載されていませんが、おそらく当該企業がグループと交渉をしているためと考えられます。

BlackSuitランサムウェア

BlackSuitランサムウェアは2023年5月に初めて活動が確認されたグループです。複数のセキュリティ専門家が、悪名高いContiランサムウェア(活動停止)の後継であるRoyalランサムウェアとの類似性を指摘しています。

このランサムウェアは二重恐喝として知られる戦術を採用しており、WindowsおよびVMWare ESXi仮想マシンを含むLinuxプラットフォームを標的とし、AESアルゴリズムを利用し侵害したネットワーク内のファイルを暗号化します。この際、効率性および高速性を実現するため、OpenSSL AESによる断続的暗号化を用いています。

暗号化されたファイルには「.blacksuit」の拡張子が付与され、デスクトップの壁紙変更とともに「README.Blacksuit.txt」というランサムノートをディレクトリに配置します。ランサムノートには被害組織ごとの固有IDと合わせてTorチャットへのリンクが記載されます。

運用グループはダークウェブ上で恐喝・リークサイトを運営しており、身代金支払いの圧力をかける戦術を採用しています。

BlackSuitグループには著名なアフィリエイト(構成員)はおらずプライベートで運用されているため、RaaSビジネスモデルには該当しません。

グループの構成員はRoyalランサムウェアおよびContiランサムウェアとの関連が推測されており、非常に高度な技術を持っています。Royal、Contiともに洗練された組織システム、ビジネスモデル、高度なエンジニアを保有していたグループとして知られています。

2023年11月6日、米国保健福祉省傘下のサイバーセキュリティ機関Health Sector Cybersecurity Coordination Center (HC3)がBlackSuitランサムウェアに関する注意喚起を公開しました。HC3のアナリストは、BlackSuitの主要な活動手段を次のとおり記載しています。

- 悪性メールを通じた拡散 - サイバー犯罪者は悪性リンクや悪性マクロを添付したメールを通じてBlackSuitランサムウェアを拡散します。添付ファイルを開き、マクロを有効化した場合ランサムウェアが実行されます。

- Torrentサイト - P2Pネットワークを通じてやり取りされるtorrentファイルにも埋め込まれます。ユーザーがファイルをダウンロードし開くと、ランサムウェアに感染します。

- 悪性広告(マルバタイジング) - 悪性広告によりランサムウェアを拡散します。ユーザーが広告をクリックすると悪性サイトにリダイレクトされ、自動的にランサムウェアをダウンロードし実行します。

- トロイの木馬 - ランサムウェアを含む他のプログラムをダウンロードしインストールするトロイの木馬等を通じて攻撃を行います。トロイの木馬はフィッシングメールや偽アップデート、侵害されたWebサイト等を通じて拡散されます。

RoyalおよびContiとの関連性

BlackSuitランサムウェアの解析結果は、当該ランサムウェアとRoyalランサムウェア・ファミリーとの類似性を示しています。Royalは、活動停止したグループContiのメンバーが関与していると推測されています。

BlackSuitランサムウェアのx64 VMWare ESXi対応型を解析した専門家によれば、Royalランサムウェア・プログラムと酷似しており、バイナリファイル比較ツールBinDiffにおいては関数、ブロック、分岐の各項目で95%以上の一致が確認されました。Windows対応型においても同様に99%同一のバイナリであることが判明しています。

BlackSuit、Royalともにファイル暗号化にOpenSSL AESを利用していますが、BlackSuitには独自の引数も追加されています。

Royalランサムウェアは現在活動の様子が見られないため、BlackSuitランサムウェアはRoyalの後継であると推測することが可能です。

推奨策

Cognyteは、BlackSuitランサムウェアの攻撃を阻止するために以下の対策を推奨します。

- リモートからアクセスできる機器の把握と運用見直し

- 端末や通信機器・ソフトウェアの最新バージョンへのアップデート

- 定期的なバックアップ

- 攻撃を受けた際のインシデント対応計画の策定と運用

- 悪性メール、Torrentサイト、悪性広告に対する防止策の実施

- 以下に示すIoCの適用

IoC:

| 型式 | 値 | 補足 |

| MD5 | 2902e12f00a185471b619233ee8631f3 | |

| SHA-1 | 7e7f666a6839abe1b2cc76176516f54e46a2d453 | |

| SHA-256 | b57e5f0c857e807a03770feb4d3aa254d2c4c8c8d9e08687796be30e2093286c | |

| MD5 | 4f813698141cb7144786cdc6f629a92b | |

| SHA-1 | 69feda9188dbebc2d2efec5926eb2af23ab78c5d | |

| SHA-256 | 4d7f6c6a051ecb1f8410243cd6941b339570165ebcfd3cc7db48d2a924874e99 | |

| MD5 | 748de52961d2f182d47e88d736f6c835 | Windows Executable |

| SHA-1 | 30cc7724be4a09d5bcd9254197af05e9fab76455 | Windows Executable |

| SHA-256 | 90ae0c693f6ffd6dc5bb2d5a5ef078629c3d77f874b2d2ebd9e109d8ca049f2c | Windows Executable |

| MD5 | 9656cd12e3a85b869ad90a0528ca026e | Linux Executable |

| SHA-1 | 861793c4e0d4a92844994b640cc6bc3e20944a73 | Linux Executable |

| SHA-256 | 1c849adcccad4643303297fb66bfe81c5536be39a87601d67664af1d14e02b9e | Linux Executable |

| SHA-256 | 6ac8e7384767d1cb6792e62e09efc31a07398ca2043652ab11c090e6a585b310 | |

| MD5 | 02a2abdb27a64b107fe7e0f8712e127c | |

| SHA-1 | b03ef11ffbe17a0facf29cb9c4578ae3c2ab8d8a | |

| SHA-256 | 7c8fb135ada2fcc6f50e2acdd6a32643f8e0eaa78152bc26cff027be9f66e2b4 | |

| MD5 | 87adb14271dc49e6b0f2eb4b03f4bbe7 | |

| SHA-1 | 76215e7047773dd05b8af8e96689b2fe7e7b2ffc | |

| SHA-256 | 06abc46d5dbd012b170c97d142c6b679183159197e9d3f6a76ba5e5abf999725 | |

| MD5 | 1feee7319f7a656080be51b6e7267764 | |

| SHA-1 | cb4c1fb16e11d7cb7efc5ee585110bda6e2317fb | |

| SHA-256 | 09a79e5e20fa4f5aae610c8ce3fe954029a91972b56c6576035ff7e0ec4c1d14 |

参考ソース:

- https://www.bleepingcomputer.com/news/security/cdk-global-outage-caused-by-blacksuit-ransomware-attack

- https://cyble.com/blog/blacksuit-ransomware-strikes-windows-and-linux-users/

- https://www.hhs.gov/sites/default/files/blacksuit-ransomware-analyst-note-tlpclear.pdf

- https://socradar.io/dark-web-profile-blacksuit-ransomware/

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら