新マルウェアAnarchy Panelがダークウェブで販売中 |概要と仕組み

2023年1月、Anarchy Panelなるマルウェアが複数のダークウェブ・フォーラムに出現しました。

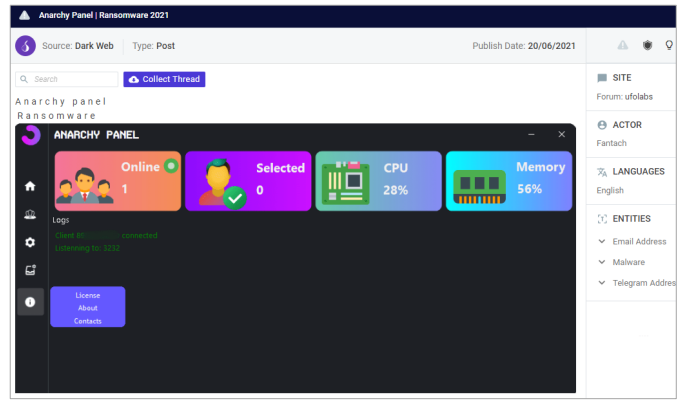

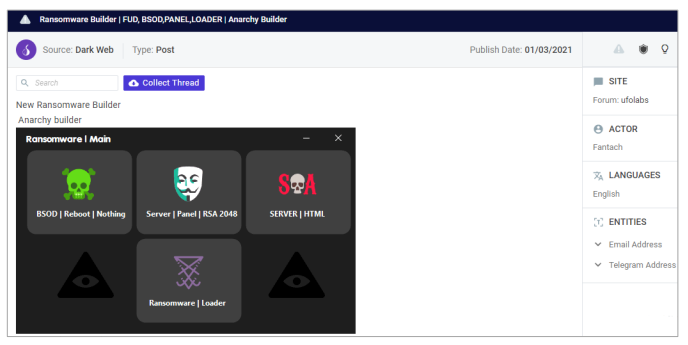

英語圏およびロシア語圏のダークウェブ・フォーラムでAnarchy Panelの販売に関する投稿を行ったのは、それぞれR136a1ProjectおよびFantachという名称の脅威アクターです。

Cognyteによる調査の結果、このマルウェアはFantachによって早くとも2021年から宣伝されていることが判明しました。

当初はランサムウェアとして売り出され、その後アップデートや改良を重ねています。現在は、様々な機能を付加されプロモーションされています。

このブログ記事では、Anarchy Panelマルウェアの概要や、このマルウェアを販売する脅威アクターの詳細、またAnarchy Panelの技術的な仕組みを紹介します。

脅威インテリジェンスプラットフォームCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyteが持つ機能の一例として本記事を紹介します。

Cognyte CTI Research Group@Cognyte | 2023年4月

記事に関するお問い合わせはこちらへ(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Anarchy Panelとは

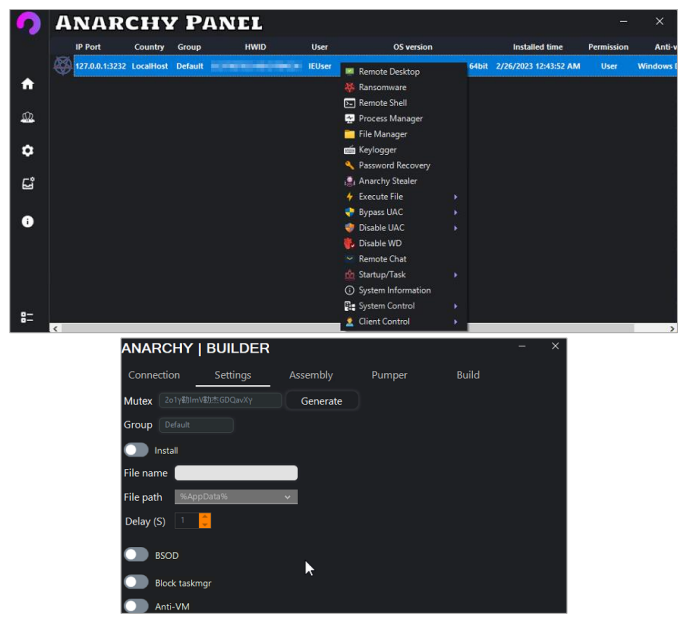

Anarchy Panelは、以下のとおり複数の機能を有しています。

- ランサムウェア

- HVNCモジュールを備えたリモートアクセス型トロイの木馬(RAT)

- インフォスティーラー

- ローダー

ランサムウェア機能には、タスクマネージャやプロセスハッカー・ツールによる監視と検知をブロックし、標的マシンのファイルを暗号化する機能が備わっています。また、システム復元ポイントを削除し、被害者によるデータ復旧を阻止する機能も保有しています。

上述の基本機能に加えて、MBRを上書きし、身代金を要求するMBRランサムウェア・モードも利用できると宣伝では謳っています。

Anarchy Panelは、HVNCモジュールによる標的マシンの遠隔操作を可能にするRATとしても運用できます。HVNCモジュールによって、攻撃者はユーザーに検知されることなくデスクトップやブラウザ(Chrome、FireFox、Edge、IE、Brave)、Thunderbird(メールクライアント)、PowerShell、CMDを使用します。

他にも、キーロガー機能によってユーザーの入力を窃取することや、パスワード、レジストリ情報の窃取、メモリ・インジェクションを通じたファイルの実行、リモートシェルの実行ができると宣伝されています。

インフォスティーラー機能は「Anarchy Stealer」と命名されており、標的マシンから以下の情報を窃取します。

- ブラウザに保存されたパスワード

- ブラウザCookie

- ブラウザ履歴とブックマーク

- レジストリ情報

- VPN情報

- Wi-Fiデータ

検知回避のため、Anarchy PanelはWindowsユーザーアカウント制御(UAC)およびWindows Defenderを無効化します。またシステム情報の収集、シャットダウンと再起動、ログアウトなどの制御機能を有しています。他に、仮想マシンを検知し、永続性を確保する仕組みを備えています。

コントロール・パネルを通じたマルウェア自身のアップデート、再起動、アンインストールが可能です。

脅威アクターについて

Fantachのプロフィール

2021年にAnarchy Panel販売を開始した脅威アクターFantachについてCognyteにて調査を行ったところ、この脅威アクターはロシア語ハッカー・フォーラムUFOLabsの他、現在は閉鎖したRaidForumでも活動していることが確認されました。

FantachはAnarchy Panelの他に、暗号化・難読化・マルウェア制御の機能を持つクリプター「Anarchy Crypter」の販売も行っていました。

Anarchy Panelより前に、FantachはGolden Eyeランサムウェア用のビルダー(ランサムウェア作成および運用のためのツール)も販売しています。

Golden Eyeランサムウェアは、複数のランサムウェアおよびマルウェアを統合させた悪性プログラムです。

- Petyaランサムウェア

- Mischaランサムウェア

- TON RAT(インフォスティーラーおよびキーロガー機能も保有)

- Ebola RAT

FantachはGolden Eyeランサムウェア・ビルダーとは別に、Anarchy Builderなるビルダーも宣伝しています。

以上の活動から、Anarchy Panelは脅威アクターがそれまでに取り扱ってきたマルウェアおよびランサムウェアを統合したプロダクトだと推測できます。

R136aProjectのプロフィール

2023年1月から活動を開始し、Anarchy Panelの宣伝を行っているR136aProjectは、Fantachと同一のTelegramハンドルを記載しています。このことから、この2者は同一人物の別アカウントであるか、同一チームで活動していると推定されます。

Anarchy Panelの技術分析

ビルダー機能におけるDcRATとの類似

この章では、Anarchy Panelの技術および仕組みを分析します。

2023年2月、このマルウェアの海賊版が複数のハッキング・フォーラムに流出したため、Cognyte社は当該コピー(バージョン4.1.0)を入手しました。

Anarchy Panelは.NETで作成されたリモートアクセス型トロイの木馬ですが、Cognyteがバージョン4.1.0を解析したところ、ランサムウェア機能およびインフォスティーラー機能は動作しませんでした。

出典:Cognyte CTI Research Group

デフォルトのマルウェア設定は難読化されていませんが、エンコードおよび暗号化は有効です。

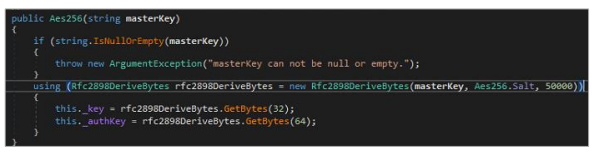

Anarchy Panelは、アクティベート時に自身に関する設定を展開します。設定を読み込むにあたり、マルウェアはまず複数のString型変数(Por_ts, Hos_ts, Ver_sion, In_stall, MTX等)をbase64でデコードし、それらの文字列をAES256によって復号します。

また、ビルダーはマルウェアのクライアントごとに新しい復号鍵を生成し、この鍵をbase64でエンコードします。鍵を利用する場合は再びデコードされます。

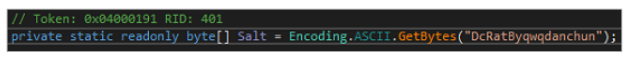

鍵の値は「masterkey」と命名され、暗号を強化するSaltと併せ「_key」および「_authKey」という2つの鍵の生成に利用されます。

一連の暗号鍵は、マルウェア・クライアントと攻撃者間のC2通信保護および認証の用途で使われると考えられます。

2つの鍵の生成に使われるSaltの値は「DcRatByqwqdanchun」です。このSalt値は、2019年から出回っているRATであるDcRAT(Dark Crystal RAT)のGitHubレポジトリで参照されるものです。

よって、Anarchy Panel RATはオープンソースのDcRATマルウェアを元にしていると考えられます。

解析回避と永続性確保のテクニック

検知回避

Anarchy Panelは複数の検知・解析対策を備えています。

このマルウェアは、実行時に環境に関する一連のチェックを行います。

- ディスクサイズのチェック

- 感染システムがWindows XPがかどうかのチェック

- 感染システムが仮想マシン(VMWare、VirtualBox等)かどうかのチェック

- CheckRemoteDebuggerPresent Windows APIを用いて、デバッガーが動作しているかのチェック

- サンドボックス・ソフトウェアSandboxieが利用するSbieDLL.dllファイルを確認し、サンドボックス環境下にあるかのチェック

このようなチェックに加え、マルウェアはWindows Antimalware Scan Interface(AMSI)が使用するamsi.dllを検索します。AMSIはアプリケーションおよびサービスをAV製品と統合するインターフェースであり、このDLLを発見するとマルウェアはメモリ操作によってAMSIを無効化し、自身が悪性として検知されることを回避します。

また、EDR製品の監視・検知に利用されるWindowsのカーネルおよびアプリイベントログ機能であるETW(Event Tracing for Windows)の無効化も試みます。

マルウェアとC2サーバとの通信は、ネットワークセキュリティツールによる検知を回避するため、SSL暗号化通信で実施されます。

永続性確保

Anarchy Panelは、侵害マシンにおける永続性確保のために、既定のフォルダ(%AppData%あるいは%TEMP%)配下に自身のコピーを生成し、またスケジュールタスクとレジストリキーを作成します。

その他、このマルウェアはシステム内の特定プロセスを検索し、そのプロセスを発見次第終了します。

- MSConfig

- タスクマネージャ

- レジストリエディタ

- ProcessHacker

- ネットワーク検査サービス(Network Inspection Service)

侵害マシンがAnarchy Panelを終了しようとした場合、このマルウェアはRtlSetProcessCritical Windows APIを使用し「死のブルースクリーン」(Blue Screen of Death(BSOD))を呼び出します。これは、WindowsOSがシステムクラッシュを起こした際に表示される青背景のエラー画面の通称です。

まとめ

ダークウェブやTelegramにおけるサイバー犯罪コミュニティでは、マルウェアやハッキングツール、攻撃サービスの分業化が進んでおり、Anarchy Panelのように販売されるマルウェアも多数存在します。

Cognyteは、以下に示すIoCおよびYARAルールを組織のセキュリティツール等に反映させ、攻撃に備えることを推奨します。

Anarchy Panel等のマルウェア、ランサムウェア感染でお困りの方は当社インシデントサポートにぜひお問い合わせください。

記事に関するお問い合わせはこちらへ(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

IoC

| IoCタイプ | 値 |

| MD5 | bbc3f9fa688f996dabc68e95eb3ed359 |

| SHA-1 | f13360db0fedffd4bafda4707e5b4086df86fbcf |

| SHA-256 | d3aac11b9c5bc75b89b9e3fda176741fc63938b5d227171b2fabfa8c4c6670e9 |

| MD5 | 1dcc629c0a297ac66e95231fd6f89255 |

| SHA-1 | febb261b74597fe162c80667f9559470946608f8 |

| SHA-256 | 6b441019969515eb87d5392375685b3168b8ab7af1bb3058d11e8a40e10194ad |

| MD5 | 82705a45521691066891dbc141a71d6d |

| SHA-1 | 74b81c3247f5149dbd230559825455ed0989a18c |

| SHA-256 | 1041fa3604d28b5d88d8bf7443933d81bd3ce4284fa6ed882d0e62346b323433 |

| MD5 | 187033435aa12252348829eac88abfb4 |

| SHA-1 | c58153c895ab88c873be52184e3ffce5b52fbb14 |

| SHA-256 | fb9c68f68e61636a2df1ef870c57316262f1531d258d918d748f873a4a0722a3 |

| MD5 | 6967092864e12d1bec4bdda56399ae44 |

| SHA-1 | 78458ea4a39f59869a131c1eff19f383bb8955f4 |

| SHA-256 | aafd84bfc4bfd841eee42e253df9df9868a4fc7a90474a9200940d9b6cbc35fa |

| MD5 | e396b27272714b258a4d68f7fd7bcab4 |

| SHA-1 | 4110b35a0e942c6f67f83bfb6438b950afb9bfeb |

| SHA-256 | 5171b62ffa9a2bdbc85e4c8915f62ebfc9a0b08003af788959361192b43baf3f |

| MD5 | 998e89b2bc7d9d5a1245573f4eec3f9c |

| SHA-1 | 587cb4b894e063ddf654ab441579548f7579c03a |

| SHA-256 | 2c3d38bf272feb5871de82e620b4aeb6535b9468ffdf5d9ea6ba40fb07e4274e |

| MD5 | 6e48de6d783dba7b1d85ab791c94f1f3 |

| SHA-1 | dd3067733ba70b88433ef3445671096187e06871 |

| SHA-256 | 9114f15d2c34c94ff14cda528e362e38dce43a1d83435c01c28ad9532f8c17fc |

| MD5 | 7b5a7c02cc02167b59f7c1330819fb29 |

| SHA-1 | 358f5742d9fe79895b25479dc9749967ca594582 |

| SHA-256 | b14cb43773bd8eef2897e8a1b84ca6fa6afe4d0f755affe88d9728ba5f2f4f58 |

| MD5 | c96db51e1a14dca244860ec674b7d84b |

| SHA-1 | dc126097942642b23407ce074a3907d7bcdf69d3 |

| SHA-256 | 630b5569efcb9acae00dd9933e830d3278e58b550ed00d35233c3e68f8197f3e |

| MD5 | fee022be62475e7d4f9755b441e0ccef |

| SHA-1 | 9d9c42eb668b436d03f0f65e8aeeebef5524f569 |

| SHA-256 | 658544ad03c4ee016f9b31b26fe91d9d9f5827b37ef90217a8836d82e905dfc6 |

| MD5 | 468a94f6220b5441a541d7ed88562034 |

| SHA-1 | f91f5170e25f69c07df079d4ef89966e0e344ae1 |

| SHA-256 | bce8b859782fd2058e2722b941d1837650c3bc940830b5c6f3e902f15fa612c9 |

| MD5 | 26731e24ee97b1f831733907eb284f2b |

| SHA-1 | f8f9dc904ac8047a982b3fad9fdbe866889f78f1 |

| SHA-256 | 1df2f4d510dffc679470bed308e3bed44fec8d72bdc492f548131277d2ef758c |

| MD5 | fdb64eaa30acfdb30b86f566a0eb4bd8 |

| SHA-1 | 924ebb5696d075e6585006a1eec451ec5931cc6b |

| SHA-256 | 3f19e7da5656f1fd884fed924afb35d9cff3e549a2051f6fd69df3b43bd1794f |

| MD5 | 44f58d4442048d1299ecd28ef1d046e0 |

| SHA-1 | bc66f628785be351efa42e832c54d53d2dba3078 |

| SHA-256 | 72e56e5b00aa1c410dc499c3350baa1984dafed3ae7550713c3c5ff51d4ab6ec |

| MD5 | 3e7238f6c802dd64dbedce2f8b0df76c |

| SHA-1 | e9496cd64680750a30cf09d5e71ad7f0010303b1 |

| SHA-256 | 23b3ed0270737bc7384030973d81d73f10c5343e71894acad6bbde653b98887a |

YARAルール

rule anarchy_rat {

meta:

author = "SenseCy"

description = "Anarchy RAT payload"

strings:

$salt = "DcRatByqwqdanchun" wide

// Settings

$setting1 = "Perfor_mance" wide

$setting2 = "Anti_virus" wide

$setting3 = "Install_ed" wide

//Anti-VM

$antivm1 = "MsMpEng.exe" wide

$antivm2 = "MpUXSrv.exe" wide

$antivm3 = "MpCmdRun.exe" wide

$antivm4 = "NisSrv.exe" wide

$antivm5 = "ConfigSecurityPolicy.exe" wide

//In-Mem

$mem0 = {390c000000020672??1c00702863000006}

$mem1 = {167e08000004120073f400000a8085010004062a}

condition:

all of them

}

参考サイト

- https://www.trendmicro.com/vinfo/us/security/definition/crypter

- https://www.comparitech.com/net-admin/goldeneye-ransomware/

- https://github.com/qwqdanchun/DcRat/blob/main/Client/Helper/Aes256.cs

- https://learn.microsoft.com/en-us/windows/win32/amsi/antimalware-scan-interface-portal

- https://rastamouse.me/memory-patching-amsi-bypass/

- https://izoologic.com/2022/01/06/cybercriminals-are-seen-to-disable-etw-to-evade-security-detection/

- https://www.techtarget.com/searchwindowsserver/definition/blue-screen-of-death-BSOD

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら