標的になる日本企業 ~RoyalランサムウェアのIoCで今すぐ対策を~

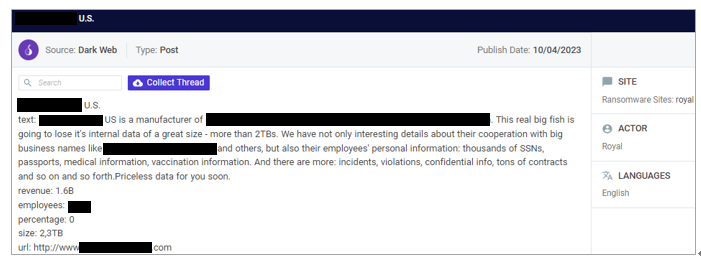

2023年4月10日、Royalランサムウェアがダークウェブ上のリークサイトにおいて、日本企業の米国法人に関する告知を掲載しました。

当該企業の主要顧客には、日本・米国等の自動車メーカーが複数含まれています。

Royalランサムウェアは、当該企業から2TB以上のデータを抽出することができたと記載しています。説明によれば、窃取された業務データは以下を含みます。

- 当該企業の顧客情報(日本メーカーや金融機関等)

- 従業員個人情報

- 契約に関する情報

- その他

この記事では、Royalランサムウェアの概要およびIoCを掲載します。

Cognyteは、以下に示すIoCを組織のセキュリティツール等に反映させ、攻撃に備えることを推奨します。

脅威インテリジェンスプラットフォームCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyteが持つ機能の一例として本記事を紹介します。

Cognyte CTI Research Group@Cognyte | 2023年4月

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Royalランサムウェア

出現

Royalランサムウェアは2022年1月に初めて観測された比較的新しいランサムウェアです。運用者は、BlackCat/ALPHV等の別のランサムウェア運用に関わっていました。このメンバーらは自分たちのランサムウェアに移行し、Zeonランサムウェアとして開始させました。

その後2022年9月に名称をRoyalに変更し、専用のリークサイトをダークウェブ上に開設しました。

イニシャル・アクセス

Royalランサムウェアの侵入経路、すなわちイニシャル・アクセス手法としては以下が判明しています。

ブログに投稿されたコメント上の悪性リンクをクリックすると、偽のソフトウェア(ZoomやMicrosoft Teams等)インストーラあるいはアップデートに誘導されます。

フィッシング用のリンク先には、正当な署名を付与された悪性ファイルが存在し、ターゲットに対しダウンローダーであるBATLOADERを配送します。

別の事例では、攻撃者はQbotマルウェアを用いて攻撃を開始しています。

他の侵入手口としては、コールバック・フィッシングが観測されています。

ターゲットに対し、食品デリバリーやソフトウェア事業者等になりすました、偽のサブスクリプション更新メールを送り、騙されたターゲットが、メールに記載された電話番号に連絡するよう誘導します。

攻撃者の意図は、ソーシャルエンジニアリングによってターゲットに遠隔操作ソフトをインストールさせることです。攻撃者はこのソフトを通じてネットワークへのアクセスを達成することができます。

攻撃と暗号化

ターゲットのネットワークに侵入後、攻撃者はさらに行動を続けます。CobaltStrikeをデプロイし、内部に持続性を確立し、ラテラルムーブメントを行います。この過程で、NetScanツールを用いたシステム探索を実行します。

さらに攻撃者は、PCHunterやGMER等のツールを用いて、感染したシステム内のセキュリティ・サービスを無効化し、Rcloneツールによってデータを抽出します。

最終的に、攻撃者はPsExecを用いて感染システム上でランサムウェアを実行します。

ランサムウェアはユーザーによる復元を阻止するためにシャドウコピーを削除し、ファイル暗号化プロセスを実行します。暗号化にはAESを利用し、対象ファイルのサイズに応じて全部または一部を暗号化します。

暗号化されたファイルには「.royal」の拡張子が付与され、対象となったディレクトリごとにランサム・ノートが配置されます。

ESXi対応の亜種も存在

2023年2月にはRoyalランサムウェアのLinux対応バージョンが検知されました。この亜種はVMWare ESXiをターゲットにしています。この動向は、他のランサムウェアと軌を一にするものであり、ESXiマシンの利用増を反映したものです。

対策とまとめ

Cognyteは、以下に示すIoCを組織のセキュリティツール等に反映させ、攻撃に備えることを推奨します。

また、以下に示す一般的なランサムウェア対策を再度確認することを推奨します。

- RDP(Remote Desktop Protocol)アクセスの安全性を確保する

- 使用されていないポートを無効化またはブロックする

- アクセス権を見直し、ユーザや管理者に必要なアクセス権のみを付与する

- すべてのセキュリティシステムが適切に更新および同期されていることを確認する

- 使用しているソフトウェアやシステムに対してリリースされているセキュリティアップデートを定期的に実装し、最新版にアップデートされていることを確認する

- 脅威インテリジェンスサービスやサプライチェーンリスク評価サービスを活用する

- 従業員に対する教育を行う(フィッシング攻撃や脆弱なパスワード等)

マルウェア、ランサムウェア感染でお困りの方は当社インシデントサポートにぜひお問い合わせください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

IoC

| 型式 | 値 |

| MD5 | afd5d656a42a746e95926ef07933f054 |

| SHA-1 | 04028a0a1d44f81709040c31af026785209d4343 |

| SHA-256 | 9db958bc5b4a21340ceeeb8c36873aa6bd02a460e688de56ccbba945384b1926 |

| MD5 | 01492156ce8b4034c5b1027130f4cf4e |

| SHA-1 | 6b0deb67a178fe20e81691133b257df3bafa3006 |

| SHA-256 | 2598e8adb87976abe48f0eba4bbb9a7cb69439e0c133b21aee3845dfccf3fb8f |

| MD5 | df0b88dafe7a65295f99e69a67db9e1b |

| SHA-1 | db3163a09eb33ff4370ad162a05f4b2584a20456 |

| SHA-256 | f484f919ba6e36ff33e4fb391b8859a94d89c172a465964f99d6113b55ced429 |

| MD5 | 880919b7cc90d086654e2bfb3e844778 |

| SHA-1 | afe6e88a53ff9e0057c4ac4eba31721032d0bb66 |

| SHA-256 | 250bcbfa58da3e713b4ca12edef4dc06358e8986cad15928aa30c44fe4596488 |

| MD5 | fddba8c29e386be579337b96b6c7cfb3 |

| SHA-1 | 16bc440045143b56a7ebc9b876c963a51fde1a0c |

| SHA-256 | c24c59c8f4e7a581a5d45ee181151ec0a3f0b59af987eacf9b363577087c9746 |

| MD5 | 937d8f5da4adff6309bfa4c3b63a2708 |

| SHA-1 | f697230ba32c437760bf2ac36e6bb33b86684244 |

| SHA-256 | 5fda381a9884f7be2d57b8a290f389578a9d2f63e2ecb98bd773248a7eb99fa2 |

| MD5 | a96c125a0b4729e8494c696d300a7357 |

| SHA-1 | 61ae4cdfb8477a58c56267870599af325e79ea71 |

| SHA-256 | 312f34ee8c7b2199a3e78b4a52bd87700cc8f3aa01aa641e5d899501cb720775 |

| MD5 | 58997b926632f4f1e1aa9697b40447ac |

| SHA-1 | 30668844f3b017136114e4a3443e478aeeaa93e0 |

| SHA-256 | 7cbfea0bff4b373a175327d6cc395f6c176dab1cedf9075e7130508bec4d5393 |

| SHA-256 | 56e8bd8b0c5bfb87956f7915bc47a9ecf5d338b804cee1dccacf53400d602be3 |

| SHA-256 | a61b71ee73ea8c0f332591e361adeda04705c65b5f4d549066677ec4e71212f7 |

| SHA-256 | cdd7814074872fc35d18740cdd4e8a5fefcfd6b457fde2920383fd5b11903fc5 |

| MD5 | 219761770AD0A94AC9879A6028BD8E55 |

| SHA-1 | 554085B1FEF4B90C8679A9D10A2C758F10563A79 |

| SHA-256 | DCE73C3C9C2F0033EA90E6EAF3B43EB037F29C78D2D35A8D0DB9E46E30883626 |

| MD5 | 2902e12f00a185471b619233ee8631f3 |

| SHA-1 | 7e7f666a6839abe1b2cc76176516f54e46a2d453 |

| SHA-256 | b57e5f0c857e807a03770feb4d3aa254d2c4c8c8d9e08687796be30e2093286c |

| MD5 | 87adb14271dc49e6b0f2eb4b03f4bbe7 |

| SHA-1 | 76215e7047773dd05b8af8e96689b2fe7e7b2ffc |

| SHA-256 | 06abc46d5dbd012b170c97d142c6b679183159197e9d3f6a76ba5e5abf999725 |

参考サイト

- https://www.bleepingcomputer.com/news/security/new-royal-ransomware-emerges-in-multi-million-dollar-attacks/

- https://www.avertium.com/resources/threat-reports/everything-you-need-to-know-about-royal-ransomware

- https://www.cybereason.com/blog/royal-ransomware-analysis

- https://securityscorecard.pathfactory.com/research/the-royal-ransomware#page=1

- https://www.trendmicro.com/en_us/research/22/l/conti-team-one-splinter-group-resurfaces-as-royal-ransomware-wit.html

- https://www.bleepingcomputer.com/news/security/linux-version-of-royal-ransomware-targets-vmware-esxi-servers/

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら