【ブログ】ISMSにおける脅威インテリジェンス(1/22)

情報セキュリティマネジメントシステムの世界的な基準であるISO/IEC 27001(ISO 27001)が2022年に改訂され、そのセキュリティ管理策の1つとして脅威インテリジェンスが新たに追加されました。

サイバー空間をめぐる脅威が日々変化する中、組織・企業がサイバーセキュリティリスクを管理する上で脅威インテリジェンスは不可欠な要素となっています。

本記事では、ISMSに記載された「脅威インテリジェンス」の概要とその活用方法について紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

脅威インテリジェンスとは?

本記事では、はじめに脅威インテリジェンスとは何かについて簡単に紹介します。

より詳しく知りたい方は、以下の当社ブログ記事もご覧ください。

【ブログ】サイバー脅威インテリジェンス=CTIとは?前編(7/30)

【ブログ】サイバー脅威インテリジェンス=CTIとは?後編(11/20)

【ブログ】高度化・巧妙化するサイバー攻撃対策 脅威インテリジェンスとは?

脅威インテリジェンスの基本的な定義

脅威インテリジェンス (TI) あるいはサイバー脅威インテリジェンス(CTI)とは、潜在的または今そこにあるサイバー脅威に関連するデータの分析から得られる知識と洞察を指します。

これには、脅威アクター、その能力、動機、戦術、およびサイバー攻撃を実行するために使用するツールと方法に関する情報の収集、処理、および解釈が含まれます。

脅威インテリジェンスは、組織が脅威をより効果的に理解して予測するのに役立ち、サイバーセキュリティ体制の強化、防御の優先順位付け、インシデントへの迅速な対応を可能にします。

つまり、脅威インテリジェンスはサイバーリスク管理において重要な活動であるといえます。

では、この「脅威インテリジェンス」は具体的にどのようなものを指すのでしょうか。

ここでは、ISO(国際標準化機構)の記事(外部リンク)にも記載されている代表的な3つの分類を参考に、脅威インテリジェンスを例示してみます。

| 分類 | 概要 | 具体例 |

| 戦略的インテリジェンス | サイバー脅威やその戦術の動向に関する全体像を、時機を逸しないタイミングで組織に提供し、セキュリティ戦略・方針に関する経営者や意思決定者の判断を補佐するもの。 脅威情勢に関するレポートやホワイトペーパー等で提供されることが一般的。 |

・脅威アクターの動機と能力 ・サイバー攻撃のトレンド ・業種・地域ごとのサイバー脅威の動向 |

| 作戦(運用)的インテリジェンス | 脅威アクターの意図や能力、インフラストラクチャ、TTP等、サイバーセキュリティ施策や運用の指針となるような情報。 |

・脅威アクターのTTP ・脅威アクターのインフラストラクチャ ・攻撃ベクターの変遷 |

| 戦術的インテリジェンス | セキュリティ担当者や運用チームの業務を補佐するための、日々変化する脅威に関する情報。 | ・シグネチャ ・脆弱性情報 ・IoC・IoA |

戦略・作戦・戦術の違いについて補足をすると、米国防総省は各軍種のドクトリン(外部リンク)において、「戦争の3つのレベル(Three Levels of Warfare)」という近代軍事思想に由来するコンセプトを採用しています。

- 戦略(Strategic)レベル:戦争目的や敵国を定義

- 作戦(Operational)レベル:戦争の行動方針(軍事行動、キャンペーン)、順序、利用戦力を定義

- 戦術(Tactical)レベル:作戦を効果的に実施する方法や手段を定義

大雑把にいえば、戦略・作戦(軍事行動や戦役と訳したほうが適切かもしれません)・戦術の3つの分類は、それぞれのスコープを示したものとなります。

上に記載したインテリジェンスの3分類は、こうしたコンセプトを援用したものとなります(米軍ドクトリンもインテリジェンスの3分類を参照しています)。

脅威インテリジェンスは組織内プロセスで生成されるもの

ここで強調したいのは、脅威インテリジェンスは単なるデータや情報(Information)ではなく、一連のプロセスを通じて生成されるものだということです。

我々が収集する脅威に関するデータは、必ずしも「こっちは戦略用」、「こっちは戦術用」といったように、完成された形で組織に届くものではありません。

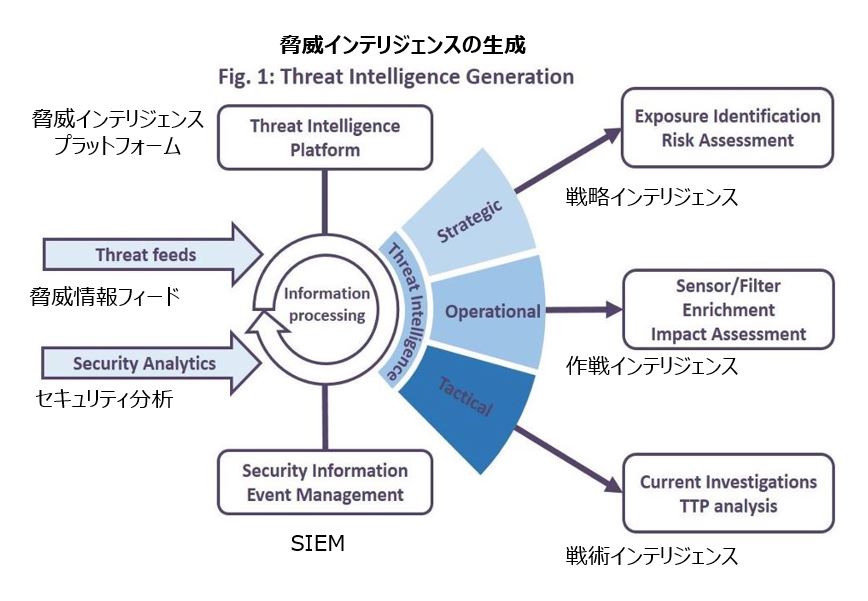

英国NCSCの傘下組織であるUK-CERTは、脅威インテリジェンスに関するガイダンス(外部リンク)において、脅威に関連するデータ(フィード)等を、プラットフォームやSIEM等で処理・加工することによって、戦略・作戦・戦術の各レベルに活用できるインテリジェンスを生成するというプロセスを下図のように示しています。

脅威インテリジェンスは組織が脅威情報を処理・加工し、それを戦略・作戦・戦術の各領域で活かすプロセスの総体です。本記事のテーマであるISO/IEC27001においても、脅威インテリジェンスは「組織的管理策」に位置付けられています。

単なるデータ収集・蓄積や、あるいは脅威インテリジェンス製品の購入を指すものではないということに留意が必要です。

ISMSにおける脅威インテリジェンスの役割

ISMS(Information Security Management System)は、ポリシーやプロセス、セキュリティ対策といった一連のリスクマネジメントプロセスを通じて、情報システムにおける機密性、完全性、可用性(情報セキュリティのCIA)を実現し、リスク管理に関する信頼を得る仕組みです。

組織がISMSを実現する上で国際的に参照されている規格がISO/IEC27001であり、ISMSの確立から実施・維持・継続的改善のための要求までをカバーしています。

ISO/IEC27001は2022年に改訂されましたが、その中で新たに組織的管理策として脅威インテリジェンスが追加されました。

規格では、情報セキュリティリスクに対応する組織的管理策の1つとして、情報セキュリティの脅威に関連する情報を収集・分析し、脅威インテリジェンスを構築することが記載されています。

本章では、ISMS構築の観点から、脅威インテリジェンスがもたらすメリットをいくつか挙げてみましょう。

リスクアセスメントの精度向上

ISMS確立の上でまず必要なのが、組織のリスクを可視化する情報セキュリティリスク・アセスメントです。

脅威インテリジェンスは、先ほど紹介した「戦略・作戦・戦術」に分類されるように、組織のサイバーセキュリティ態勢におけるあらゆるレベルに対し洞察と利益をもたらします。

収集・分析したインテリジェンスに基づいてリスク評価を行うことにより、適切なリスク対応、セキュリティ戦略、運用、製品選定、人員リソースの配分等を検討することが可能になります。

セキュリティ管理策の強化

脅威インテリジェンスは、個々のセキュリティ管理策強化に援用することができます。

例えば攻撃者のTTPに関する情報を逐次収集し分析することにより、優先的に対応すべきIT資産を判断することが可能です。

また、インシデント対応やデジタル・フォレンジックにおいても、脅威インテリジェンスは不可欠です。

攻撃者が組織のネットワークを侵害した際に残すIoCや、利用ツール・コマンド、マルウェア・シグネチャ等は、インシデント被害を迅速に封じ込め、また被害の全貌を調査する上で重要な情報となります。

脅威アクターは、なるべく楽な方法で目的を達成するために、公開されたばかりの脆弱性やゼロデイ脆弱性、エクスプロイトツール等を多用する傾向にあります。

脅威アクターの動向やサイバー攻撃に関するトレンドを常に把握しておくことで、速やかに対応すべき脆弱性や、注意を要するアプリ、製品等に対する攻撃を未然に防ぐことができます。

このように、組織的な脅威インテリジェンスの運用は、セキュリティ対策全体の底上げとなります。

継続的改善プロセスでの活用

様々な外部情報源や、日々のセキュリティ運用を通じて得られた知見を活用し、より長期的なセキュリティ投資・強化戦略にフィードバックすることも可能でしょう。

例えば以下のような施策は、長期的な計画と投資を要するものといえます。

- ゼロトラストネットワークの導入等、インフラの大規模更新

- 各システム・アプリへの多要素認証導入

- セキュリティ製品の買い替え

- セキュリティ要員の採用

- 教育・訓練

- セキュリティ組織体制(CSIRT、サプライチェーンリスク委員会等)の強化

この他にも、脅威インテリジェンスの導入による以下のようなメリットが一般的に挙げられています。

- 重大インシデントによる損害発生やレピュテーション低下の予防

- 法令・業界規制遵守によるビジネスの推進

このように、ISMSにおいて、脅威インテリジェンスは単一の管理策であるのみならず、組織のセキュリティ全体に影響することがわかります。

次からは、実際に脅威インテリジェンスを組織に導入するステップについて紹介します。

導入のステップ

脅威インテリジェンスは我が国ではまだ歴史が浅く、各企業・組織のみなさまがその導入や運用に苦心しています。

当社は脅威インテリジェンスに注力するサービス提供者として、本記事の他にも複数の資料を公開しています。

【ホワイトペーパー】失敗しない脅威インテリジェンスのスタートガイド

【ホワイトペーパー】サイバー脅威インテリジェンスにおける継続的な監視の重要性

本章では、3つのステップで簡単に実施事項をリストアップします。

ステップ1:目的と要件の明確化

脅威インテリジェンス、さらにインテリジェンス活動の原則として、まず企業・組織の目的を明確化します。

インテリジェンスは、組織の意思決定や判断、そして組織の事業・使命達成に資するものでなければなりません。

この目標は、例えば「データ損失の予防」「サイバー攻撃によるビジネスリスクの低減」といったものとなります。

ステップ2:適切なデータ収集手段の選定

脅威インテリジェンスを組織において生成し・活用するための情報源を選定します。

組織の目標に沿ったデータを得られる情報源を選択することが肝要です。

収集する情報源には以下のようなものがあります。

組織が取り入れる情報は、サイバー脅威情勢全体を俯瞰するものから、特定の攻撃者に関するもの、特定の攻撃を示唆するデータ群(いわゆるIoC)まで、目的に応じて粒度は様々です。

- IPA、NISC、CISA、NCSC等公的機関

- ISAC等業界別セキュリティ団体やセキュリティ団体における情報共有・交換

- セキュリティニュース

- 脅威情報フィード(セキュリティベンダーによるものや、脅威インテリジェンスプラットフォームにおいて利用する形態のもの(後述))

- 組織のセキュリティ製品から得られるIoC

- セキュリティ専門家や研究者によるレポート、セミナー、フォーラム等

ステップ3:情報の分析と活用

続いて収集した情報をトリアージ、分析し、組織の各層が活用できる形式に処理します。

分析した情報を提供する対象は、例えば以下に示すとおりです。

完成されたインテリジェンスは、各ターゲットに対するアドバイスや、意思決定のヒントを与えるものでなければなりません。

ステップ4:改善計画

各種生成したインテリジェンスは文書化した形で残し、セキュリティ戦略、セキュリティ運用等各レベルでのフィードバックに活用します。

また、脅威インテリジェンスの目標設定や収集する情報源、脅威情報分析手法等も適時見直しを行い、組織にとって最適な形での運用が実現するよう心がけます。

脅威インテリジェンスプラットフォーム(TIP)の活用

組織的活動としての脅威インテリジェンスにおける情報収集、分析、レポーティングをサポートするツールが、脅威インテリジェンスプラットフォーム(Threat Intelligence Platgorm(TIP))です。

脅威インテリジェンスプラットフォーム(TIP)は、組織が収集する脅威データを集約し、関連性を見つけ出し、IoC等のインテリジェンスを作成するプロセスを自動化しサポートするツールです。

こうしたプラットフォームは通常、複数の情報ソースや、オープンソースのデータを一元的に管理・活用する機能を備えています。

ISOは、効果的な結果を得るための脅威インテリジェンスプラットフォーム(TIP)の選定に際し以下の事項を考慮するようアドバイスしています。

- 複数ソースのデータを集約し相関を分析

- 自動化された分析とトリアージ

- データの共有機能

- 自動化

- 組織がすぐに活用できるアドバイス

まとめ

本稿では、ISMSにおける脅威インテリジェンスの役割と、その具体的な導入ステップ、そして脅威インテリジェンスプラットフォーム(TIP)の活用について解説しました。

脅威インテリジェンスは、ISO/IEC 27001改訂版でも組織的管理策として位置付けられるように、ISMSの有効性を高める上で極めて重要な要素です。

リスクアセスメントの精度向上、セキュリティ管理策の強化、継続的改善プロセスの促進といった多角的なメリットをもたらし、重大インシデントの予防や法令遵守にも貢献します。

具体的な導入ステップ

- 目的と要件の明確化: 組織の目的(例:データ損失予防、サイバー攻撃リスク低減)を明確化し、それに基づいたインテリジェンス収集の方針を決定します。

- 適切なデータ収集手段の選定: IPA、NISCなどの公的機関の情報や、セキュリティニュース、脅威情報フィード、組織のセキュリティ製品からの情報など、目的に沿ったデータを得られる情報源を選定します。

- 情報の分析と活用: 収集した情報を分析し、経営層、CSIRT、SOCなど、それぞれに対してアドバイスや意思決定のヒントを与える情報として提供します。

- 改善計画:継続的な改善を図るため、フィードバックループを構築することが重要です。

これらのステップを効果的に実行するために、脅威インテリジェンス・プラットフォーム(TIP)の活用が推奨されます。

TIPは、複数ソースからのデータ集約・分析、自動化されたトリアージ、データ共有機能などを提供し、効率的なインテリジェンス運用を支援します。

本稿で紹介したCognyteのようなTIPを活用することで、組織は迅速かつ効果的に脅威インテリジェンスを導入・運用し、より高度なサイバーセキュリティ対策を実現できます。

より詳細な情報については、ご紹介したホワイトペーパーや、Cognyteの製品サイトをご参照ください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

参考ソース

- https://www.iso.org/information-security/threat-intelligence

- https://www.isms.online/iso-27001/annex-a/5-7-threat-intelligence-2022/

- https://hightable.io/iso-27001-annex-a-5-7-threat-intelligence/

- https://www.threatq.com/iso-27001-welcomes-threat-intelligence/

- https://www.cyware.com/blog/new-iso-270012022-requires-processing-and-analyzing-threat-intelligence-72cd

- https://www.urmconsulting.com/blog/the-new-threat-intelligence-requirements-in-iso-27001-2022

- https://www.recordedfuture.com/blog/iso-27002-threat-intelligence-new-security-standard

- https://www.grcviewpoint.com/threat-intelligence-for-effective-cybersecurity-risk-management/

- https://www.rapid7.com/blog/post/2022/07/25/iso-27002-emphasizes-need-for-threat-intelligence/

- https://securityintelligence.com/security-intelligence-at-the-strategic-operational-and-tactical-levels/

- https://www.armyupress.army.mil/Journals/Military-Review/English-Edition-Archives/November-December-2021/Harvey-Levels-of-War/

- https://www.doctrine.af.mil/Portals/61/documents/AFDP_1/AFDP-1.pdf

- https://crsreports.congress.gov/product/pdf/IF/IF10525/16

- https://flashpoint.io/blog/three-types-of-threat-intelligence/

- https://www.darkreading.com/cyberattacks-data-breaches/threat-intelligence-platforms-the-next-must-have-for-harried-security-operations-teams

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら