【脅威動向2023】サイバー犯罪の中心がダークウェブからTelegramへ移行中

【Threat Landscape 2023】

このレポートでは、サイバー犯罪者たちの中でTelegramが急速に普及し、ダークウェブ・プラットフォームからの移行が進んでいる現象を分析します。

脅威インテリジェンスプラットフォームCognyteは、ダークウェブやTelegram、SNS等から膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、リスクを軽減させるサービスです。

Cognyteが持つ機能の一例として本レポートを紹介します。

Cognyte CTI Research Group@Cognyte | 2023年3月

記事に関するお問い合わせはこちらへ(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

はじめに

このレポートでは、Cognyteが収集するデータセットに基づき、フォーラム、マーケットプレース、データリークサイト等のダークウェブプラットフォームと、Telegramとを、歴史的背景や技術的な観点から比較しました。

分析の結果、サイバー犯罪者たちが、旧来のダークウェブからTelegramへとその活動拠点を移していることが確認されました。

ダークウェブ・プラットフォームからTelegramへのサイバー犯罪者たちの移行には、いくつかの理由が考えられます。

- 近年の法執行機関によるダークウェブ・プラットフォームの摘発

- アクセシビリティ

- 匿名性

- ユーザーに課される制約次項

次章以降で、具体的なデータを元にこの移行現象を紹介するとともに、この現象が示唆する原因や実態を調査します。

旧来のサイバー犯罪コミュニティ

インターネットは複数のレイヤーによって構成されています。もっともアクセスしやすくなじみ深いサーフェスウェブは、インターネット全体の0.03%を占めるにすぎません。

その下には、ディープウェブとダークウェブが存在します。ディープウェブは公開インターネットから保護されたファイル群や、企業・政府・教育機関等の内部ネットワーク、またEメールアカウントやSNSアカウントからなります。

ダークウェブはディープウェブの一部ですが、通常の検索エンジンではアクセスできない領域です。ダークウェブとは、合法・非合法いずれかの目的で使われるネットワーク、Web、コンテンツ、データの総体です。

ダークウェブで運用される主要なプラットフォームが、フォーラム、マーケットプレース、データリークサイトです。この3つは、過去2年間に大きく変化しました。

フォーラムとマーケットプレースはどちらも犯罪者に対し非合法商品の売買の場を提供しています。

マーケットプレースが、クレデンシャルや流出データベース、クレジットカード情報、WebShellなどの販売に特化しているのに対し、フォーラムはチャットルーム等の様々なコミュニケーション機能を備えており、サイバー犯罪者やハッカーがお互いにより高レベルの情報共有や交換を行っています。

データリークサイトは、ランサムウェア運用者が被害者を恐喝するために用いており、攻撃した組織・企業の機密情報を開示し、身代金の要求を行うものです。

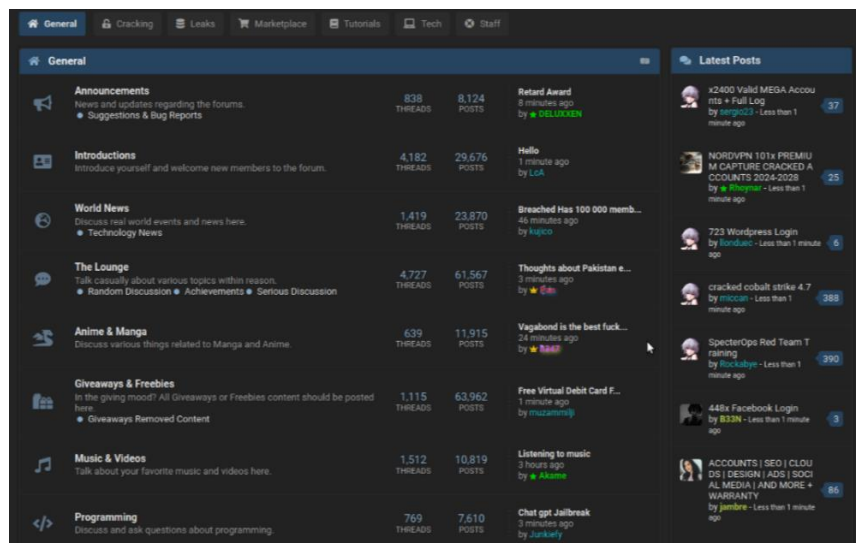

ダークウェブ・フォーラム

ハッカーたちは、ハッキングツールや技術、悪意あるソースコード等に関するメッセージを投稿するためにフォーラムを利用します。

非合法商品・サービスの販売者や、フォーラム運営者は、ダークウェブが提供する暗号化と匿名性を活用し、当局や法執行機関からの摘発を回避することができます。サイバー犯罪やハッキング・フォーラムは多くの場合、アンチ・クローリング対策をとっており、自動データ収集を阻止しています。

このようなフォーラムはさらに、ユーザー登録制度と、各アカウントに対する評価メソッド(レピュテーション・スコアリング)を導入しています。このようなメンバーシップシステムによって、フォーラムはコミュニティの質と、メンバー同士の交友を維持することが可能となります。

一部のフォーラムでは、全てのコンテンツにアクセスするために課金を要求する場合もあります。

一連の参入障壁を通じて、脅威アクターたちは自分たちの活動を秘匿し、調査目的の第三者による自動・大規模データ収集を阻止することに成功しています。

これまでダークウェブ・フォーラムは、ハッカーの情報交換コミュニティとして最も大規模かつ一般的なプラットフォームでした。今日では、Telegramが似た方法で利用されています。Telegramには多数のハッキンググループが存在し、多くのメンバーがサイバー犯罪について話し合い、技術情報を共有しています。

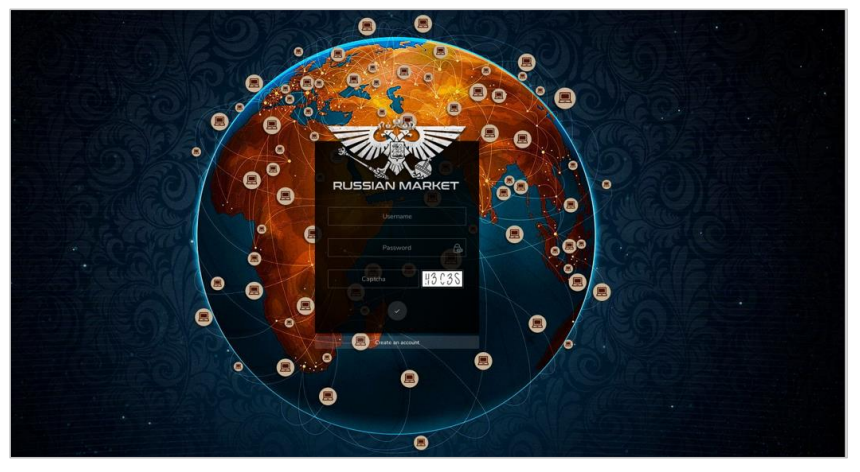

ダークウェブ・マーケットプレース

マーケットプレースは、脅威アクターが自身の非合法商品を宣伝し、販売する場です。取り扱われる商品を例示すると以下のとおりです。

- 流出データベース

- 盗んだパスワード

- クレデンシャル

- クレジットカード

- WebShell

マーケットプレースへのアクセス手段は様々です。サーフェスウェブ上からアクセス可能なサイトもある一方、いくつかのマーケットプレースはTORによって運営されており、暗号化機能を付加し、個々の非合法取引を追跡することを難しくしています。

売買されたデータのほとんどは、インフォスティーラー・マルウェアによって窃取されたものです。窃取情報には、ユーザー名、パスワード、クレジットカード情報、仮想通貨ウォレット等を含みます。

マーケットプレースの利用者は、マーケット内で取引を実行します。ユーザーはアカウントを作成し、通常、仮想通貨で課金します。一部のマーケットプレースは、USDでの取引を認めています。マーケットプレースのオーナーは、個々の取引から仲介手数料を取ることで利益を得ています。

これに対してTelegramでは、脅威アクター自身が目的に応じてグループを立ち上げたり、グループに参加したりすることが可能です。

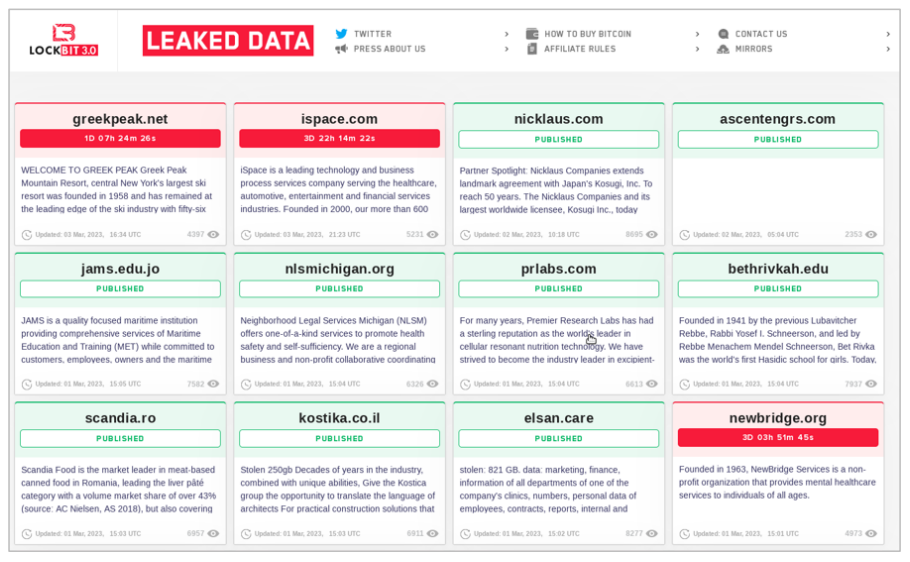

データリーク・サイト

近年、ランサムウェア運用者は二重恐喝・二重脅迫と呼ばれる手法を利用するようになりました。多くのランサムウェアが、窃取したデータをダークウェブ上のリークサイトに掲載し、被害組織に対しプレッシャーを与えています。被害組織が身代金の支払いに応じない場合、ランサムウェア運用者は機密情報を公開します。

二重恐喝手法は2021年にはトレンドとなり、前年に比べて85%増の2566組織が被害に遭っています。

一部のランサムウェア・ギャングは恐喝手法をさらに洗練させています。あるランサムウェアはリークサイト内に検索機能を追加した他、著名なランサムウェアグループであるLockBitは、リークサイト上の流出データを別の脅威アクターに対し販売しています。

2022年になると、複数のランサムウェア・グループがTelegramの利用を開始しました。

2022年5月に活動を開始したBl00dyランサムウェアはダークウェブ上のリークサイトの代わりにTelegramチャンネルを利用しています。2022年6月に活動開始したROADSWEEPランサムウェアは、政治的動機からアルバニアをターゲットにしていますが、自分たちの活動に関するビデオを、WebサイトとTelegramチャンネルに投稿しました。

2022年にContiとともにロシア支持を表明したStormousランサムウェアは、Telegramを拠点に活動しています。このランサムウェアは過去に、Telegramチャンネルの投票機能を利用し、購読者に対し次のターゲットを募集しました。Stormousランサムウェアは現在もTelegram上で大手日系メーカーを含む企業組織のデータリークを行っています。

新興プラットフォームTelegram

普及の背景

Telegramメッセンジャーは世界中で利用されているインスタント・メッセージング・サービスです。2013年に、ロシア版SNSフコンタクテ(VKontakte 通称:VK)を開発した技術者2名によってサービス開始されました。

開発者の1人がロシア情報機関へのデータ提供協力を拒否し出国して以降、Telegramはベルリン、ドバイと拠点を移しています。

Telegram社によれば、同社は現在5つのデータセンターを所有していますが、ロシア国内には存在しないとのことです。

2018年にTelegram社がロシア当局の内部データアクセスを拒否したため、ロシアではTelegramが禁止されました。しかしながら、迂回して利用する手段が多数あり、国内での利用者が増加したこともあり、2020年には再びロシアでの利用が解禁されました。

TelegramはTwitter、YouTube、Facebookといった他のSNSよりも、ロシア当局の統制に対して耐性があります。当局が摘発していた野党指導者ナワリヌイ氏に関するコンテンツも、削除されることなく拡散していました。

2021年の調査では、ロシア人の6割がTelegramを利用しています。

Telegramは、他にも複数の要因からユーザー数を増加させています。

- 2014年、韓国政府による監視計画の発表を受けて、韓国人約150万人がTelegramに移行しました。一方、カカオトークはシェアトップの座を失いました。

- 2019年、Telegramユーザーが24時間で300万人増加しました。これは、Facebook、Instagramのシステム障害が原因であると推測されています。

- 2021年、WhatsAppが親会社Facebookとデータを共有するというサービス改訂を受けて、2500万人が新たにTelegramユーザーとなりました。

Telegramの技術

Telegramの基本的な機能はユーザー間のテキストおよび音声送受信、ビデオ通話、画像やファイル、位置情報等の共有です。

その他にも、いくつかの特徴的な機能を備えています。

メッセージング機能

チャンネル

チャンネル(Channel)では、管理者のみが一方通行でメッセージを投稿することができます。チャンネルの購読者数は無制限です。チャンネルには誰でも参加することが可能であり、全てのメッセージ履歴を確認可能です。

ユーザーであれば誰でもチャンネルを開設できます。また、チャンネル内に別のディスカッション・グループを作成し、チャンネル内で投稿に関するコメントのやりとりを行うことができます。

グループチャット

最大20万人まで参加可能なチャットです。基本機能は、他のメッセージングアプリと同様です。

- 返信

- メンション

- 投票

- 管理者機能(メンバー承認制、メッセージ管理、ブロック)

- ボイスチャット

- ビデオチャット

ユーザー間のチャット

ユーザー間のチャットも利用できるほか、「シークレットチャット」機能も存在します。

シークレットチャットは、チャットを開始したデバイスからのみアクセス可能です。シークレットチャットからの招待を承諾することによってセッション暗号化キーの交換が行われます。

シークレットチャットでやりとりされるメッセージやファイルはいつでも削除可能であり、また自動削除する設定も利用できます。

アカウントとプライバシー

Telegramアカウントは元々電話番号に紐づけられていましたが、2022年にはSIMカードなしでのアカウント登録が可能になりました。

携帯電話なしでアカウントを作成する場合は、Telegram向けに作られたFragmentプラットフォームで匿名番号(Anonymous Number)を購入し、この番号を登録に利用します。

匿名番号は、Telegramが開発した仮想通貨TONウォレットを利用することで購入できます。番号価格は2022年末時点で約16.5USDとなっています。

Telegramユーザーは、自身のアカウントプロフィールを秘匿し、不特定多数に発見されないよう設定することができます。よって、ユーザーは自身の電話番号を知られることなくプライベートチャットやグループを利用できます。

グループおよびチャンネルでは、メッセージ転送制限やスクリーンショット制限等の設定によってコンテンツを保護する機能が提供されています。

暗号化

Telegramはクラウドベース(サーバー-クライアント間)暗号とエンド・トゥ・エンド(E2E)暗号の2種を採用しています。

グループ、チャンネル、ユーザー間のチャットでは、クラウド暗号が用いられます。メッセージを格納するTelegram社サーバーとクライアント間で暗号化が行われるため、通信事業者や第三者はデータにアクセスすることができません。

シークレットチャットでは、より強力なE2E暗号が用いられます。シークレットチャットには、対称暗号であるMTProtoによる暗号化が施されます。

音声通話やビデオ通話も同様の暗号化によって保護されます。

APIとBot

Telegramでは3種類のAPIが利用可能です。

Telegram API

開発者向けに公開されており、カスタマイズされたTelegramクライアントの構築が可能です。

TDLib

Telegram Database Libraryの略称です。TDLibは、サードパーティ開発者向けに提供されているライブラリであり、あらゆるプログラミング言語で利用可能です。

Bot API

Telegramメッセージの運用や暗号化、通信を行うBotを開発するためのAPIです。

Botは、サードパーティによって開発され、Telegramアプリ内で利用されるアプリです。Bot運用に利用されるBot APIは、1000万超のBotをホストしており、ユーザー、開発者共に自由に利用でき、JavaScriptで構築された完全な Webアプリをホストできます。

Botを利用することによって、ユーザーはメディアの共有やゲームとの連携、チャンネルのモデレーティング、自動タスク等を実現することができます。

チャット内でのBot呼び出しは「インライン・クエリ(Inline Queries)」を通じて行います。

なぜサイバー犯罪者はTelegramに移行するのか

ダークウェブ上の要因

サイバー犯罪者がダークウェブからTelegramに移行している要因として、過去2年に生起したダークウェブ上の事象を検討します。

法執行機関による摘発

2022年には、多数のダークウェブ・フォーラムが当局による摘発を受け、運用および利用のリスクが高まりました。

2022年、英語圏で最大の規模を誇るRaidForumが摘発され、米司法省が運営者を逮捕しました。

4月には、最も古いマーケットプレースとして知られていたHydra Marketがドイツ当局と米国の共同作戦によって摘発されました。Hydra Marketは2015年の開設以来、約52億USD相当の仮想通貨取引を行ってきました。主要な取引商品は偽造文書、ハッキングツール、ハッキングサービスであり、サイバー犯罪者による仮想通貨を用いたマネーロンダリングにも利用されていました。

6月にはもう1つの著名なマーケットプレースであるSSNDOBがFBIによって摘発されました。SSNDOBは、米国社会保障番号(SSN)や個人情報等の取引で知られていました。SSNDOBは2015年以来、約2200万USD相当のBitcoinを売り上げていたとされます。

サイト保守とセキュリティの問題

2021年以降、調査によると複数のロシア語ダークウェブ・フォーラムが競合によりサイバー攻撃を受けています。攻撃を受けたフォーラムは内部データをリークされ、販売されました。

こうしたリークによってサイバー犯罪者や顧客の情報が流出した場合、居場所や活動を特定されるおそれが生じます。

アンダーグラウンド・マーケットプレースにとっても、顧客情報やアセットの保護は不可欠です。Versus Marketはセキュリティ上の欠陥が原因で閉鎖に追い込まれました。2022年には、英語圏のマーケットプレースが脆弱性エクスプロイトの発見によって閉鎖しました。

ユーザー同士のもめごとも、ダークウェブ・プラットフォーム運営者にとっては悩みの種です。

近年の調査によれば、多くの犯罪プラットフォームには詐欺師たちが潜伏しており、他の犯罪者から多額の仮想通貨をだまし取っています。

2022年5月、ロシア語圏フォーラムに、マルウェア販売を行う脅威アクターを誹謗中傷する投稿が多数マルチポストされました。投稿によれば、この脅威アクターは古いマルウェアを新型と偽って販売していたとのことです。最終的に、詐欺と名指しされた脅威アクターは本名を公開されました。

プラットフォームの保守はオーナーに多大な負担を強いるため、この負担が原因でサイトを閉鎖する例も少なくありません。

2021年には、3件の大規模なマーケットプレースが閉鎖しました。

- ToRReZ

- White House Market

- Cannazon

このうち、Cannazonは度重なるDDoS攻撃を受けたことを公表しました。

ランサムウェア・グループがTelegramの使用を始めたのも、DDoS攻撃対策が念頭にあると考えられます。

競合するランサムウェア・グループや政府機関が、機密情報の公開を阻止する目的でデータリーク・サイトに対しDDoS攻撃を行う例が増加しています。

データリーク・サイトは、アクセスしても閲覧できない場合が多々ありますが、こうした攻撃が影響していると考えられます。

プラットフォーム上の制約

アンダーグラウンド・フォーラムには、ユーザーに対するルール・制限が敷かれており、利用ユーザーは管理者の定める規則に従わなければなりません。

2021年5月、著名なロシア語ハッキングフォーラムが米国政府による摘発を恐れ、ランサムウェアに関する投稿を禁止しました。その結果、当時活動していたランサムウェア・グループはフォーラムを離脱し、自身のデータリーク・サイトにてメンバーの募集を実施しました。

Telegramに起因する要因

Telegramの利用者増加を受けて、脅威アクターもダークウェブ・プラットフォームではなくTelegramを活動拠点に選ぶ傾向が高まりました。

Telegramは登録、利用が容易であり、匿名性も確保されているため、サイバー犯罪者にとってはマーケットを拡大し新規の顧客を開拓するのに最適のプラットフォームであるといえます。

ハクティビストもまたTelegramを積極的に利用しています。

- 2022年、イランの反政府抗議者たちが政府の検閲を逃れるためにTelegramを利用しました。これらの抗議グループは、Telegramを通じてお互いに情報共有および連絡を行いました。

- ロシアによるウクライナ侵攻とともに、多数の反ロシアグループがTelegram上に作成され、各グループチャットを拠点としてロシアに対しDDoS攻撃が行われました。

ハクティビストによるTelegramの利用は増加傾向にあり、これまでFacebookやTwitterを利用していた旧来のグループも続々とTelegramに乗り換えています。

本年2月に行われた日本の企業・組織に対するハクティビストの攻撃も、Telegramを拠点にしたグループによるものです。

使いやすさ

Telegramはダークウェブと比べて使いやすさの点で優っています。サイバー犯罪者は、Telegramであればより多くの顧客を得ることができます。

また、制約の多いダークウェブ・フォーラムと異なり、サイバー犯罪者の意図や目的に沿ったチャンネルやグループを開設することができます。また、活動をより円滑にするためのAPIやBot機能も備わっています。

マルウェアがターゲットのシステムを侵害し、データを窃取した後、Telegramボットを通じて即座にチャンネルに送信するといった使い方も可能です。

プライバシーと保護

ダークウェブ・プラットフォームを維持運用するよりも、Telegram上でチャンネルやグループを作成する方が簡単です。他の競合ハッカーに攻撃されるおそれもありません。

Telegramはサイバー犯罪者にとってより安全な場所です。

匿名性

Telegramは、管理者によって監視されるダークウェブ・プラットフォームよりも高い匿名性を確保しています。

Telegram社が違法なグループやチャンネルを削除することもありますが、そのプロセスは緩慢であり、脅威アクターは容易にバックアップチャンネルや新規のチャンネルを開設することができます。

数字で見るプラットフォームの推移

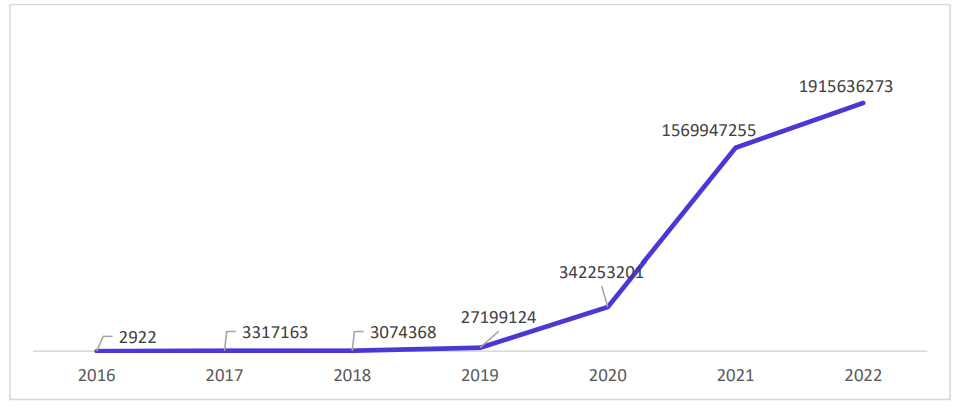

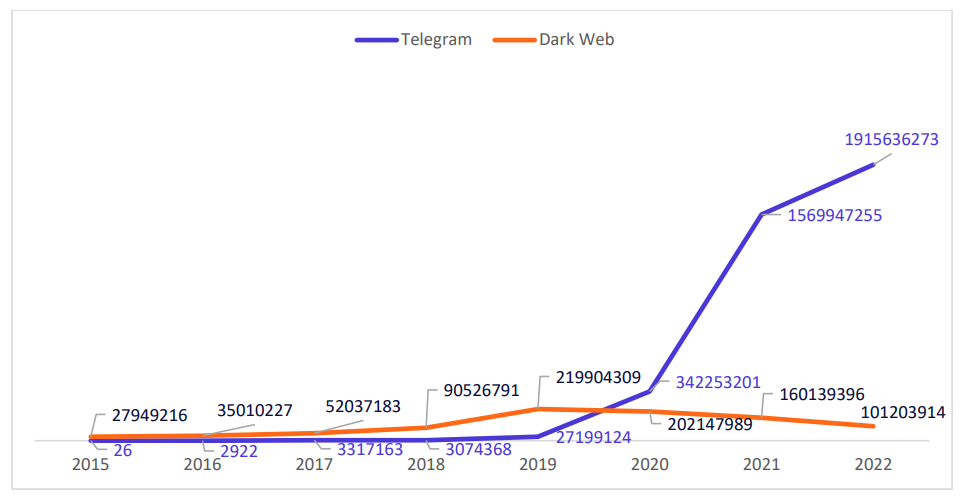

サイバー犯罪者のTelegram移行について、Cognyteは約40億件のTelegramサイバー犯罪関連メッセージを収集しました。

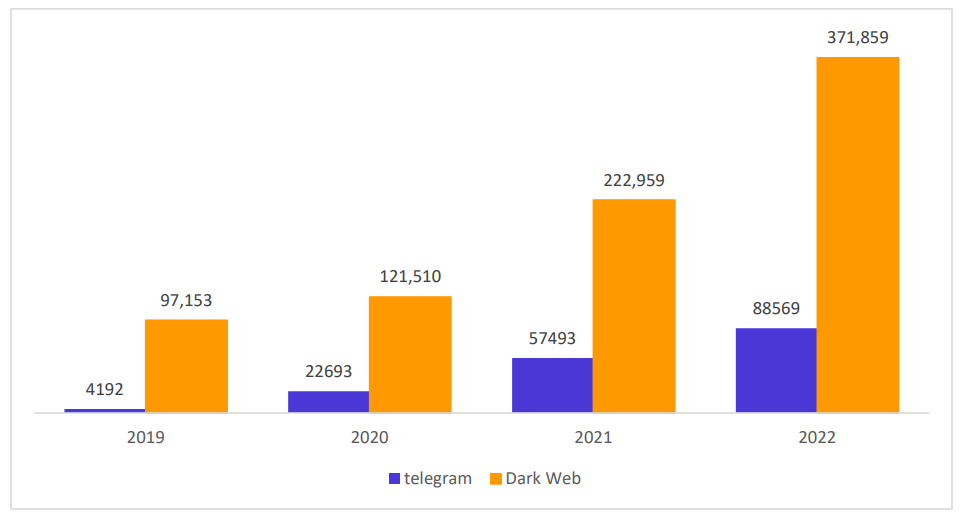

その結果、下のグラフ1が示すとおり、2016年から2022年にかけて、関連メッセージが急激に増加していることが確認できました。

この数字を、ダークウェブにおけるサイバー犯罪関連投稿数と比較したのが下のグラフ2です。

グラフが示す通り、2019年以降、Telegramメッセージが急増し、一方ダークウェブ上のメッセージが微減傾向にあります。

Cognyteのデータ収集がTelegramの全メッセージを網羅できるわけではないことを考えると、Telegram利用の増大は数字が示す以上のものだと推測できます。

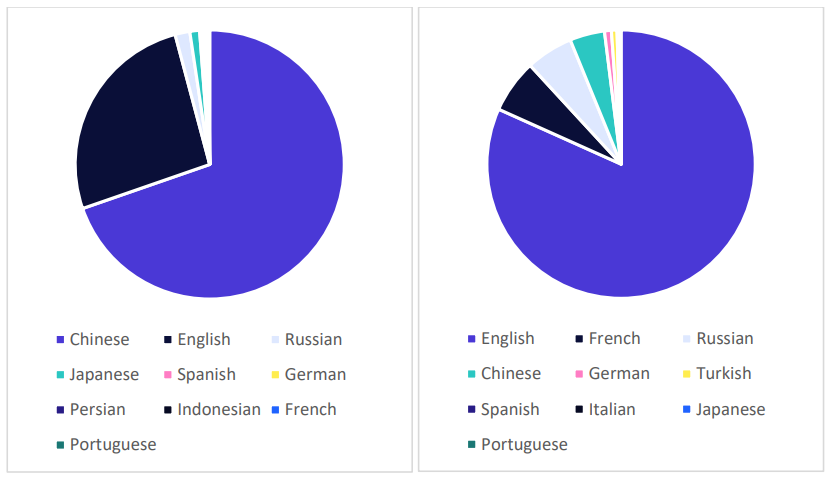

利用言語の観点からTelegramのサイバー犯罪関連メッセージを分析した結果が、下のグラフ3です。

ダークウェブ上では英語話者が圧倒的に主流である一方、Telegramのサイバー犯罪コミュニティでは、中国語が支配的な位置を占めています。

中国語圏のサイバー犯罪者は、政府による検閲政策があるため、ダークウェブへアクセスすることが困難です。このため、よりアクセスしやすいTelegramのようなメッセージング・サービスに流入しているのだと想定されます。

Telegramはまたペルシア語(Farsi)やインドネシア語のユーザーも多数抱えており、ダークウェブ上では以前から存在感を持っていたイタリア語およびトルコ語コミュニティを抑えて上位にランクインしています。

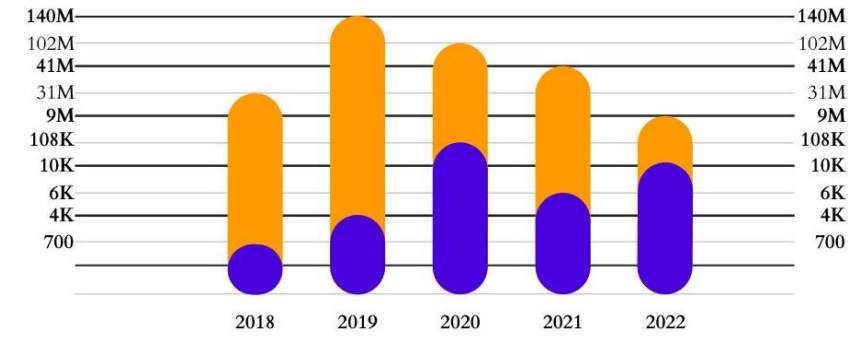

サイバー犯罪コミュニティで売買される商品のうち、盗難クレジットカードの販売については、依然としてダークウェブ・プラットフォームが優勢です。

2022年には900万件の盗難クレジットカード販売投稿が観測されました。2019年以降、投稿数は減少しているものの、2022年のTelegramにおける盗難カード投稿1万件に比べてもまだ圧倒的な数です。

ダークウェブ(オレンジ色)とTelegram(紫色)、それぞれの盗難クレジットカード販売投稿数

他方、その他のサイバー犯罪活動については、Telegramへの移行現象が明らかです。

ダークウェブにおいてもっとも悪名高く、大規模におこなわれていた活動はデータリークおよび流出データの売買ですが、市場規模は2020年にTelegramがダークウェブを追い越しています。

Telegram上で投稿されている流出データのほとんどは「コンボリスト(Combolists)」、すなわち様々な情報源から収集されたEメールアドレスとパスワードの組み合わせリストです。こうしたコンボリストは何度も再利用されるものであり、それ以前にダークウェブやTelegramで流通していた情報である場合が多いといえます。

一方、ダークウェブで流通する流出データは、ハッキング被害に遭った特定のWebサイトやプラットフォームから得られたものです。よって、数量こそ少ないものの、ダークウェブ上に出回る流出データの方が高品質の傾向にあります。

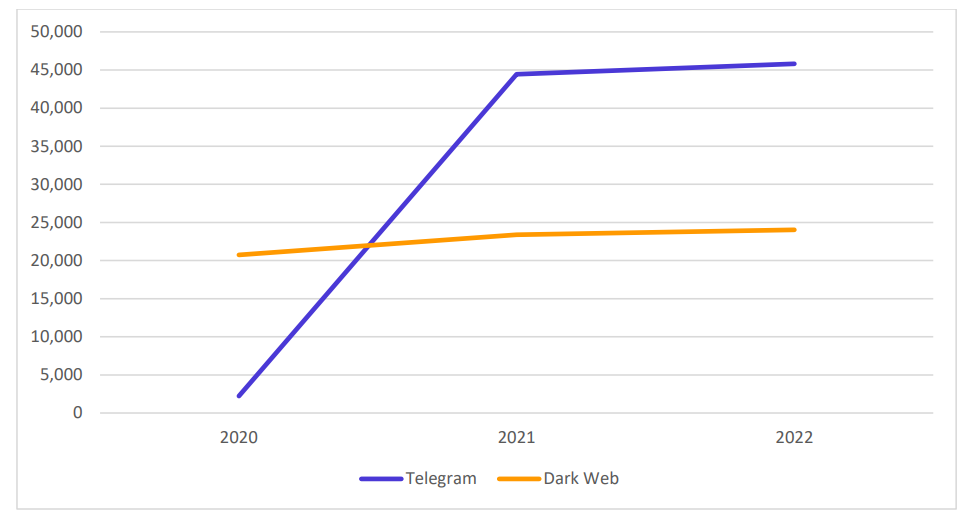

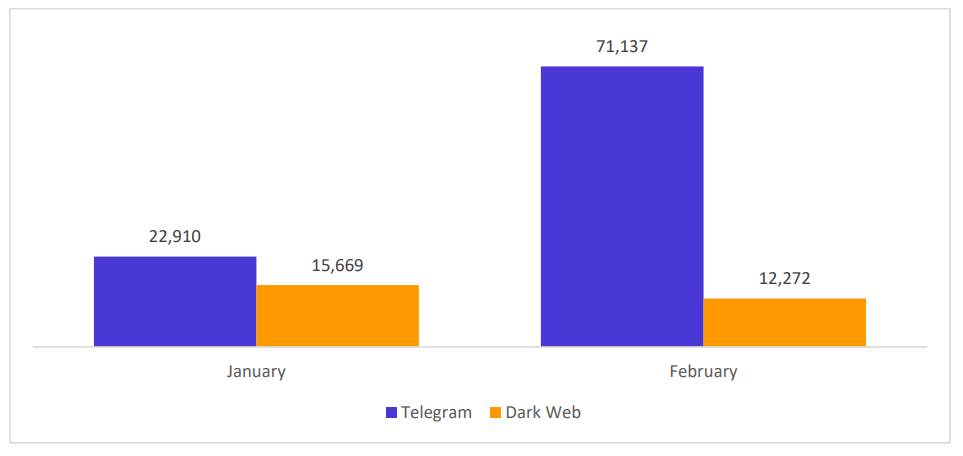

ネットワークアクセスの販売はここ数年、ダークウェブおよびTelegramの双方で盛んになりました。

不正アクセス用クレデンシャルに関する投稿は、2022年時点でもダークウェブの方が優勢です。

このデータは、「サイバー犯罪のダークウェブからTelegramへの移行」という仮説とは一致しません。しかし、下のグラフ7が示すように、2023年最新のデータでは、Telegram上でのネットワークアクセス販売がダークウェブを大きく上回っています。

ここまで概観したように、Telegramにおけるサイバー犯罪関連活動の増大と、ダークウェブの利用者減が数字によって示唆されています。この傾向は、あらゆる言語領域で確認できます。

多くのサイバー犯罪者やハッカーは、Telegram上に自身の新しいホームを見出したようです。この傾向は今後も続くと考えます。

Telegramの隆盛は何をもたらすか

サイバー犯罪者たち

サイバー犯罪者は、一般の消費者と同様、便利で広く普及したツールを使いたがります。Telegramは簡単に使うことができるため、技術や経験の浅いサイバー犯罪者も引き寄せます。

このようなレベルの低い犯罪者が増加した場合、深刻なサイバー犯罪を監視し、取り締まるためのリソースが割かれる懸念が生じます。よって、犯罪コミュニティのTelegram移行は、将来的なサイバー犯罪情勢を悪化させる可能性があります。

2022年1月から3月にかけて、Telegramで運用されるマルウェアが130件のサイバー攻撃を実行しました。悪性添付ファイル付きEメールを通じてターゲットに感染したマルウェアは、Telegramボットを通じて脅威アクターのC2サーバーと通信し悪意ある動作を行っていました。

専門家によれば、Telegramをベースにしたマルウェアが、Telegram自体の普及に伴って増加しています。

法執行機関

Telegram上のサイバー犯罪を取り締まることは、ダークウェブでの取り締まりよりも複雑です。Telegramは他のインスタント・メッセージング・サービスと比較して、ユーザー情報をあまり収集しておらず、メッセージ自己消去機能等の匿名性を提供しているため、非合法活動を追跡することにはより多くの困難が付きまといます。

また、Telegram自体のコンテンツ統制も緩いため、すべての非合法コンテンツ・犯罪関連コンテンツをフィルタリングすることは現実的ではありません。総じて、Telegramはアプリからコンテンツを取り締まることに対して消極的でした。このことから、過激な人種主義者や極右グループ、ISIS支持団体等もTelegramを好んで利用してきました。

さらに、サイバー犯罪者はTelegramとVPN等のツール、Bot等を併用し、より高い秘匿性を確保します。この場合、犯罪者を特定することはほぼ不可能です。たとえ犯罪者のデバイス(携帯電話等)を差し押さえたとしても、メッセージ自動削除機能が使われ、証拠として活用できない例が多くあります。

しかし、法執行機関も取り締まりのためにさらなるステップに進んでいます。2018年には、ドイツ警察がTelegramをハッキングし市民を監視していたことが報道されました。

Telegramグループのメンバーを抽出するTelegram Scraperと呼ばれるツールがあり、AIを利用したグループメンバーの抽出およびプロフィール分析に利用されています。こうしたツールと、他の情報源から得られた情報を統合し、サイバー犯罪者に関するインテリジェンスを得ることが可能です。

他にも、様々な企業がTelegram監視サービスを展開しています。

まとめ

Telegramがサイバー犯罪者を引き付け、ダークウェブからの移行を促している要因は複数存在します。

- Telegramの使いやすさ

- ダークウェブ・プラットフォームの摘発

- 旧来のダークウェブ・プラットフォームが持つ制約

この傾向は、特に中国語圏でも顕著ですが、あらゆる言語領域で進行しており、今後もTelegramのサイバー犯罪コミュニティ化は続くと予測します。

Cognyteは、サイバー犯罪や脅威から組織・企業を守るための、データ収集・分析サービスを提供します。

記事に関するお問い合わせはこちらへ(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

参考サイト

- https://www.zerofox.com/blog/blog-dark-web-forums-are-they-here-to-stay/

- https://www.kaspersky.com/resource-center/threats/deep-web

- https://www.cybereason.com/blog/what-is-the-dark-web-ransomware-marketplace

- https://intel471.com/blog/how-threat-actors-use-underground-marketplaces

- https://www.paloaltonetworks.com/blog/2022/03/ransomware-trends-demands-dark-web-leak-sites/

- https://www.bleepingcomputer.com/news/security/ransomware-gang-now-lets-you-search-their-stolen-data/

- https://www.bleepingcomputer.com/news/security/lockbit-30-introduces-the-first-ransomware-bug-bounty-program/

- https://www.bleepingcomputer.com/news/security/leaked-lockbit-30-builder-used-by-bl00dy-ransomware-gang-in-attacks/

- https://www.mandiant.com/resources/blog/likely-iranian-threat-actor-conducts-politically-motivated-disruptive-activity-against

- https://securityaffairs.co/wordpress/130614/cyber-crime/stormous-ransomware-hit-coca-cola.html

- https://www.forbes.com/profile/pavel-durov/?sh=520cd6a114c5

- https://www.theguardian.com/business/2022/mar/05/telegram-app-ukraine-rides-high-thirst-trustworthy-news

- https://flashpoint.io/blog/telegram-intelligence-ukraine-russian-war/

- https://www.theverge.com/2014/10/6/6926205/surveillance-drives-south-koreans-to-encrypted-messaging-apps

- https://techcrunch.com/2019/03/14/telegram-gets-3m-new-signups-during-facebook-apps-outage/

- https://www.theverge.com/2021/1/12/22226792/whatsapp-privacy-policy-response-signal-telegram-controversy-clarification

- https://telegram.org/blog/voice-chats

- https://krebsonsecurity.com/2022/04/raidforums-get-raided-alleged-admin-arrested/

- https://www.cnbc.com/2022/04/05/darknet-hydra-market-site-seized-and-shut-down-doj-says.html

- https://techcrunch.com/2022/06/08/fbi-ssndob-millions-social-security-marketplace/

- https://intel471.com/blog/mazafaka-hacked-cybercrime-forums-exploit-crdclub-verified/

- https://www.bleepingcomputer.com/news/security/darknet-market-versus-shuts-down-after-hacker-leaks-security-flaw/

- https://www.darkreading.com/threat-intelligence/metaparasites-the-dark-web-scammers-turn-on-their-own

- https://therecord.media/dark-web-marketplace-torrez-shuts-down/

- https://www.vpnmentor.com/blog/cybercrime-on-telegram/

- https://www.vpnmentor.com/blog/cybercrime-on-telegram/

- https://www.welivesecurity.com/2022/02/10/hidden-plain-sight-dark-web-spilling-social-media/

- https://blog.checkpoint.com/2021/04/22/turning-telegram-toxic-new-toxiceye-rat-is-the-latest-to-use-telegram-for-command-control/

- https://www.cybersprint.com/news/how-criminals-are-tracked-down-on-telegram

- https://www.ft.com/content/cc3e3854-5f76-4422-a970-9010c3bc732b

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら