RANSOMEDVCが日本企業へのハッキングを主張|新興の恐喝グループ

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2023年9月

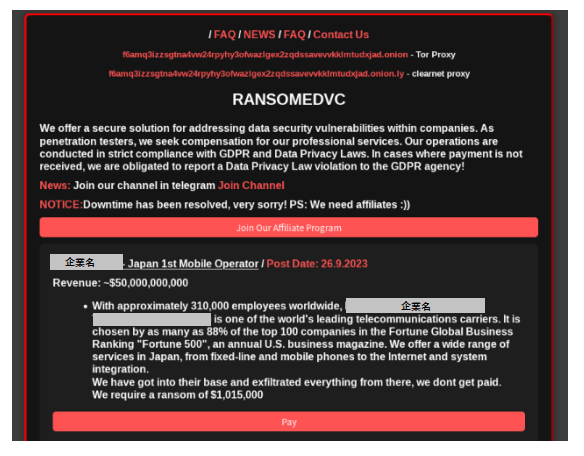

2023年9月26日、サイバー恐喝グループRANSOMEDVC(またの名をRansomed)が、ダークウェブ上の脅迫Webサイトにおいて、日本の大手移動体通信事業者をハッキングし、データを窃取したことを公表しました。

RANSOMEDVCの主張によれば、このグループは当該企業のすべてのデータベースを抽出したとのことですが、現時点でその主張は裏付けされていません。また、過去に行った攻撃宣言と異なり、グループはこの攻撃に関する証拠を提示していません。

さらに、RANSOMEDVCには虚偽主張の前歴があります。

本記事では、Telegramおよびダークウェブ上で活動する恐喝グループRANSOMEDVCの概要を紹介します。

2023.11.14 更新

ニュースメディアによると、RansomedVCは運営停止とインフラストラクチャの売却を発表しました。構成員の逮捕が原因と推測されています(外部リンク)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

RANSOMEDVCとは

出現

RANSOMEDVCは2023年8月に出現した比較的新しい恐喝グループです。このグループは2023年9月のハワイ政府Webサイトに対する攻撃等、話題となったいくつかのインシデントに関与しています。

これまでにRANSOMEDVCは、テクノロジー、医療、金融など様々な業界をターゲットに活動してきました。

2023年9月14日に行われたRANSOMEDVC構成員へのインタビューによれば、RANSOMEDVCは北米・欧州、イタリアの大企業をターゲットとして好んでいるとのことです。

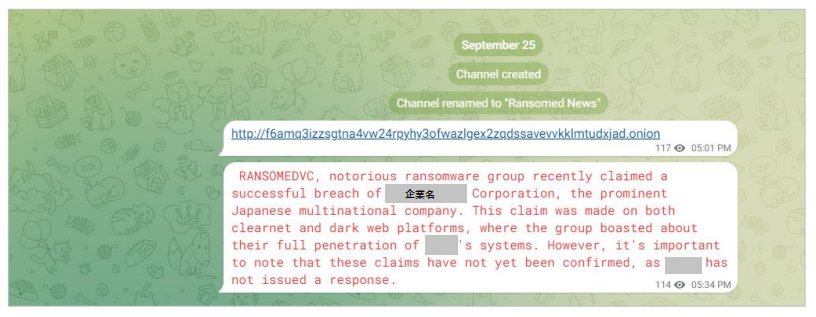

2023年8月、RANSOMEDVCはTelegramチャンネルを開設するとともに、「Ransomed(.)vc」のドメイン名を登録しました。チャンネル開設から6日後、グループは最初のターゲットについて宣伝しました。

ドメインが閉鎖されると、RANSOMEDVCは活動拠点をダークウェブ上の恐喝サイトに切り替えています。また最初のTelegramチャンネルは既に活動しておらず、9月25日からは新チャンネルを運用しています。

GDPRを盾にした恐喝

RANSOMEDVCは、欧州のGDPR(一般データ保護規則)を武器としていることで知られています。

GDPRでは、軽微な違反に対する罰金が最大1000万USDあるいは前会計年度の収益2%と定められています。しかし、重大な違反に対しては最大2000万USDあるいは前会計年度の収益4パーセントが科されます。

このグループはWebサイトを侵害した後、GDPRの罰金を脅しに金銭を要求します。

グループの性質

上述のインタビューによれば、グループには77名のアフィリエイト(構成員)が在籍している他、他の脅威アクターグループとも協力関係にあります。

このインタビューからは他に、以下のようなRANSOMEDVCの性質が伺えます。

- イニシャル・アクセスは他の脅威アクターから調達している。

- グループの活動目的は金銭だが、機会主義的に政治的な主張も行っている。

- グループは、ロシア語話者からなるEverestランサムウェアグループと協力している。EverestとRANSOMEDVCのアナウンスメントには類似性がみられる。

なおRANSOMEDVCとの関係が推測されるEverestは2020年から活動しており、ランサムウェア攻撃の他、イニシャル・アクセスの販売、データ窃取・恐喝も行っています。

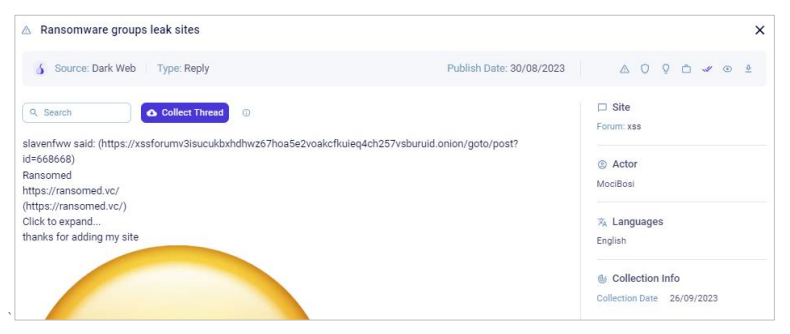

RANSOMEDVCのリーダーはMociBosiという脅威アクターであり、ロシア語ハッキング・フォーラムXSSで活動しています。

支払い

現在、グループはダークウェブ上の恐喝サイトで被害組織の情報を公開しており、支払いフォームへのリンクを併せて設置しています。

これまでにヘルスケア事業者およびガス事業者等が支払いをおこなったと報告されています。

RANSOMEDVCは、恐喝グループには珍しく、分割払いを受け付けています。

日系大手総合電機メーカーへのハッキング疑惑

冒頭に紹介した移動体通信事業者に関する公表の2日前、9月24日には、RANSOMEDVCは日本の大手総合電機メーカーへのハッキングに成功したことを主張しています。

この事例では、グループは窃取したサンプルデータへのリンクを提示しています。

公開されたデータの中には当該企業の品質保証部門関連文書、Javaファイル等のデータが含まれています。

しかし、こうした情報を現時点で分析すると、当該企業からの情報漏洩もまだ証明されていないといえます。

ロシアのビデオゲームWebサイト「dtf(.)ru」の記事によれば、当該企業はRANSOMEDVCの支払い要求を拒否した結果、窃取データを売りに出されることになったとの経緯が説明されています。買い手が見つからない場合、全データが公開されることが推測されます。

RANSOMEDVCのダークウェブ・サイトは、グループの新Telegramチャンネルをフォローすることを推奨しています。

このチャンネルには現在、日系大手総合電機メーカーに関する通知のみが掲載されています。

RANSOMEDVCの新Telegramチャンネル 出典:Telegram

虚偽の主張疑惑

以前RANSOMEDVCは、Airbusに対するサイバー攻撃の首謀者であるとの主張を行いました。

しかしその後、実際に攻撃を行ったのはUSDoDと呼ばれる脅威アクターであることが明らかになりました。USDoDは2022年にもFBIの重要システムINFRAGARDデータをリークしており、Airbusデータの公開にあわせてRANSOMEDVCの協力者となっています。

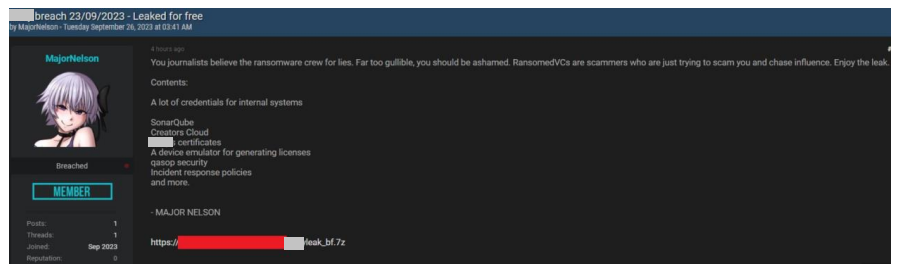

さらに今回、別の脅威アクターが大手総合電機メーカーへの攻撃に関して、RANSOMEDVCを「虚偽の主張をしている」として非難しました。

RANSOMEDVCの虚偽に関して非難する脅威アクター 併せて侵害データを公開 出典:Twitter

推奨策

Cognyteの脅威レポート「【脅威動向2023】サイバー犯罪の中心がダークウェブからTelegramへ移行中」においても言及しているように、脅威アクターは窃取・入手したデータベースを切り売り・再販する傾向にあります。組織の情報が漏洩していないか普段からモニタリングすることを推奨します。- Cognyteは、ソフトウェアやシステム、セキュリティ製品を最新の状態にアップデートすることを推奨します。

SOMPO CYBER SECURITYでは、今回ご紹介したCognyteのように、脅威アクターの活動を収集・検知するサービスの他、インフォスティーラーやマルウェアの通信を直接収集し、組織が持つホストの感染やクレデンシャル漏洩を検知するKryptosLogicサービスも提供しています。

参考ソース

- https://www.hackread.com/ransomedvc-ransomware-group-sony-cyberattack/

- https://www.linkedin.com/pulse/inside-mind-ransomware-operator-ransomedvc-gang-interview

- https://twitter.com/vxunderground/status/1694376012497228176

- https://socradar.io/on-the-horizon-ransomed-vc-ransomware-group-spotted-in-the-wild/

- https://thecyberexpress.com/ransomed-interview-reveals-monetary-intent/

- https://twitter.com/x64koichi/status/1706588913866080336

- https://securityaffairs.com/139682/data-breach/fbi-infragard-us-critical-infrastructure-intelligence-hacked.html

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら