日系メーカーがBlackCat/ALPHVランサムウェアから攻撃されました

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2023年8月

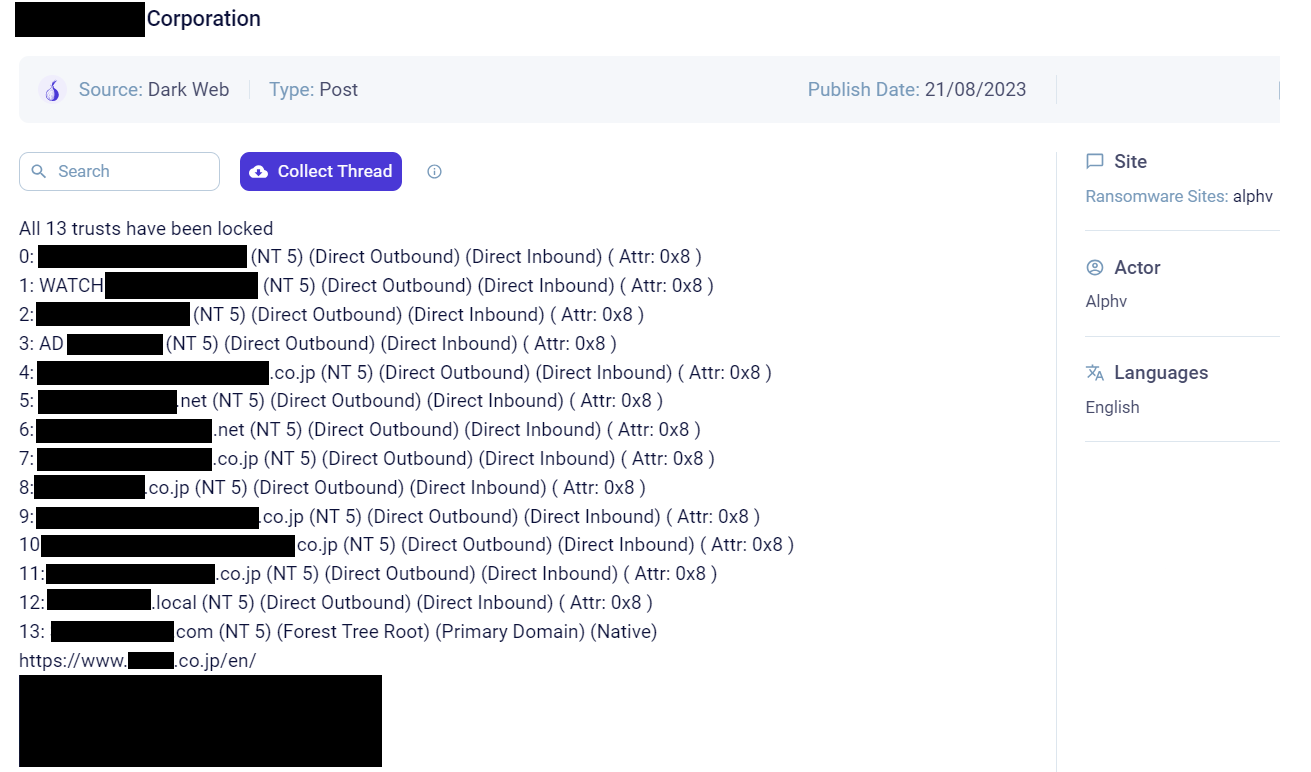

2023年8月21日、RaaSグループであるBlackCat(またの名をALPHV)が、ダークウェブ上のリークサイトにおいて、時計等の精密機器製造で知られる日本の大手メーカーを攻撃したことを発表しました。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

リークサイトに掲載された情報

ランサムウェアグループは、被害企業から抽出したファイルのスクリーンショットを攻撃の証拠として提示しました。その中には以下のようなデータが含まれています。

- パスポートのスキャン

- メール履歴

- 契約書

- 製品のスケッチ

- その他

日系メーカーに関するBlackCatリークサイトの投稿 出典:Cognyte Luminar

日系メーカーに関するBlackCatリークサイトの投稿 出典:Cognyte Luminar

BlackCat/ALPHVランサムウェアの概要

BlackCat/ALPHVはロシア語圏のRaaSであり、2021年9月に出現しました。グループは二重脅迫戦術を用いて、被害組織のファイルを窃取した後システム内のファイルを暗号化し、身代金を支払わなければデータをリークするとして恐喝します。

このグループはこれまでに窃取されたクレデンシャルを利用して被害組織のネットワークに侵入してきたことが観測されています。

2023年4月には、BlackCatのアフィリエイト(構成員)がインターネット上に公開されているVeritas製バックアップソリューションVeritas Backup Execの脆弱性(CVE-2021-27876、CVE-2021-27877、CVE-2021-27878)を狙ってターゲットにアクセスしていることが検知されました。

2023年7月には、マルバタイジングを通じて偽のWinSCP(オープンソースのWindows用ファイル転送アプリ)をインストールさせるキャンペーンが観測されました。この偽アプリをインストールすると、ランサムウェア・ペイロードが配送されることがわかっています。

2023年8月、BlackCatランサムウェアの新バージョンであるSphynxが特定されました。

このバージョンはネットワーキング・フレームワークであるImpacketおよびリモートシェルツールRemcomを搭載しており、ラテラルムーブメントと侵害したネットワークに対するクリプターの配送に利用されます。

推奨策

Cognyteは、本記事の最後に示すIoCをセキュリティシステムに組み込むことを推奨します。

SOMPO CYBER SECURITYでは、今回ご紹介したCognyteのように、脅威アクターの活動を検知するサービスの他、インフォスティーラーやマルウェアの通信を直接収集し、組織が持つホストの感染やクレデンシャル漏洩を検知するKryptosLogicサービスも提供しています。

ぜひ以下のホワイトペーパーもご覧ください。 ■攻撃者やマルウェアの通信を傍受する独自技術(Kryptos Logicホワイトペーパー)

IoC

| タイプ | 値 |

| MD5 | ee6e0cb1b3b7601696e9a05ce66e7f37 |

| SHA-1 | f27caa2bb7099edfd83003427f427265c0dc7198 |

| SHA-256 | e24dbe52ec795c6ab434cd8ac7aa0f3afa536c2d22660cc0a4885400e5a2ceec |

| MD5 | bb266486ee8ac70c0687989e02cefa14 |

| SHA-1 | 11203786b17bb3873d46acae32a898c8dac09850 |

| SHA-256 | 0c6f444c6940a3688ffc6f8b9d5774c032e3551ebbccb64e4280ae7fc1fac479 |

| MD5 | c6901bc6720e1e30c6c2e89aae874a90 |

| SHA-1 | 783b2b053ef0345710cd2487e5184f29116e367c |

| SHA-256 | 13828b390d5f58b002e808c2c4f02fdd920e236cc8015480fa33b6c1a9300e31 |

| MD5 | c1dd3d5a3528bf56632200d247ca9774 |

| SHA-1 | 89060eff6db13e7455fee151205e972260e9522a |

| SHA-256 | 15b57c1b68cd6ce3c161042e0f3be9f32d78151fe95461eedc59a79fc222c7ed |

| MD5 | 51826408514057db47c0bbbffb2c581d |

| SHA-1 | ce5540c0d2c54489737f3fefdbf72c889ac533a9 |

| SHA-256 | 1af1ca666e48afc933e2eda0ae1d6e88ebd23d27c54fd1d882161fd8c70b678e |

| MD5 | 4168465b8ab7a84c1b6cfff871e3defb |

| SHA-1 | 77413cb3f469d00d69941b4973206e4978381987 |

| SHA-256 | 2587001d6599f0ec03534ea823aab0febb75e83f657fadc3a662338cc08646b0 |

| MD5 | 0b6ef1e650df35e2d04c56ebfcceabc7 |

| SHA-1 | 5c6ca5581a04955d8e4d1fa452621fbc922ecb7b |

| SHA-256 | 28d7e6fe31dc00f82cb032ba29aad6429837ba5efb83c2ce4d31d565896e1169 |

| MD5 | ed075c4718fd98efcbc845db00677065 |

| SHA-1 | f466b4d686d1fa9fed064507639b9306b0d80bbf |

| SHA-256 | 2cf54942e8cf0ef6296deaa7975618dadff0c32535295d3f0d5f577552229ffc |

| MD5 | 9c54d3b2a64d92bca577a12b70d8d29a |

| SHA-1 | da1e4a09a59565c5d62887e0e9a9f6f04a18b5f4 |

| SHA-256 | 38834b796ed025563774167716a477e9217d45e47def20facb027325f2a790d1 |

| MD5 | aea5d3cced6725f37e2c3797735e6467 |

| SHA-1 | 087497940a41d96e4e907b6dc92f75f4a38d861a |

| SHA-256 | 3d7cf20ca6476e14e0a026f9bdd8ff1f26995cdc5854c3adb41a6135ef11ba83 |

| MD5 | 71b0db75ae00efd006068d7fff5992cb |

| SHA-1 | 6d4b8e97981c8cd290a487d6080d1b96f3b5496a |

| SHA-256 | 40f57275721bd74cc59c0c59c9f98c8e0d1742b7ae86a46e83e985cc4039c3a5 |

| MD5 | 70b8bc74f381c9d7d1016006c3950f85 |

| SHA-1 | 655c2567650d2c109fab443de4b737294994f1fd |

| SHA-256 | 4e18f9293a6a72d5d42dad179b532407f45663098f959ea552ae43dbb9725cbf |

| MD5 | fe16fa500584cb241532dc7cb75c1f53 |

| SHA-1 | e22436386688b5abe6780a462fd07cd12c3f3321 |

| SHA-256 | 59868f4b346bd401e067380cac69080709c86e06fae219bfb5bc17605a71ab3f |

| MD5 | 730bd2385c3fc6d2bee48c0a9bcb373c |

| SHA-1 | d42566e04d295a1e9e2823d202a1800cdc1ddd77 |

| SHA-256 | 5bdc0fb5cfbd42de726aacc40eddca034b5fa4afcc88ddfb40a3d9ae18672898 |

| MD5 | fb1e6156f0e3223694add66339864cd4 |

| SHA-1 | a8fd52bd107f7b62483c11c15923fbd2256c8bac |

| SHA-256 | 658e07739ad0137bceb910a351ce3fe4913f6fcc3f63e6ff2eb726e45f29e582 |

| MD5 | 173c4085c23080d9fb19280cc507d28d |

| SHA-1 | a186c08d3d10885ebb129b1a0d8ea0da056fc362 |

| SHA-256 | 731adcf2d7fb61a8335e23dbee2436249e5d5753977ec465754c6b699e9bf161 |

| MD5 | 81d7c2d1dca5da7eef2896a76768d142 |

| SHA-1 | 57a6dfd2b021e5a4d4fe34a61bf3242ecee841b3 |

| SHA-256 | 7b2449bb8be1b37a9d580c2592a67a759a3116fe640041d0f36dc93ca3db4487 |

| MD5 | 8e1f22dd9e809ead5e19b340b0c80cae |

| SHA-1 | 2a53525eeb7b76b3d1bfe40ac349446f2add8784 |

| SHA-256 | 7e363b5f1ba373782261713fa99e8bbc35ddda97e48799c4eb28f17989da8d8e |

| MD5 | a854c960cde68d43fd42a24e79587b28 |

| SHA-1 | 94f025f3be089252692d58e54e3e926e09634e40 |

| SHA-256 | bd337d4e83ab1c2cacb43e4569f977d188f1bb7c7a077026304bf186d49d4117 |

| MD5 | b6b9d449c9416abf96d21b356a41a28e |

| SHA-1 | 38fa2979382615bbee32d1f58295447c33ca4316 |

| SHA-256 | be8c5d07ab6e39db28c40db20a32f47a97b7ec9f26c9003f9101a154a5a98486 |

| MD5 | ccde3fe374a219ed3a85a0bf548542c3 |

| SHA-1 | c1187fe0eaddee995773d6c66bcb558536e9b62c |

| SHA-256 | c3e5d4e62ae4eca2bfca22f8f3c8cbec12757f78107e91e85404611548e06e40 |

| MD5 | c681038bc738ff0a816176c4cd21150c |

| SHA-1 | c5181892afde538c73109b4c83e2a2730eb9014d |

| SHA-256 | c5ad3534e1c939661b71f56144d19ff36e9ea365fdb47e4f8e2d267c39376486 |

| MD5 | 221c91c48390a941b381fb5cd6df60df |

| SHA-1 | 5869820f261f76eafa1ba00af582a9225d005c89 |

| SHA-256 | c8b3b67ea4d7625f8b37ba59eed5c9406b3ef04b7a19b97e5dd5dab1bd59f283 |

| MD5 | ff56e700d15f3d944424c295eae926d9 |

| SHA-1 | e17dc8062742878b0b5ced2145311929f6f77abd |

| SHA-256 | cefea76dfdbb48cfe1a3db2c8df34e898e29bec9b2c13e79ef40655c637833ae |

| MD5 | 7a34b6a3c558492c04f3418d726b86a8 |

| SHA-1 | 45212fa4501ede5af428563f8043c4ae40faec76 |

| SHA-256 | f815f5d6c85bcbc1ec071dd39532a20f5ce910989552d980d1d4346f57b75f89 |

| MD5 | 817f4bf0b4d0fc327fdfc21efacddaee |

| SHA-1 | 8917af3878fa49fe4ec930230b881ff0ae8d19c9 |

| SHA-256 | f837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb |

| URL | http://185.141.62.123:10228/update.exe |

参考ソース

- https://www.mandiant.com/resources/blog/alphv-ransomware-backup

- https://thehackernews.com/2023/07/blackcat-operators-distributing.html

- https://www.bleepingcomputer.com/news/microsoft/microsoft-blackcats-sphynx-ransomware-embeds-impacket-remcom/

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら