GhostLockerランサムウェア | 悪名高いハッカーグループがRaaSを運用開始

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2023年11月

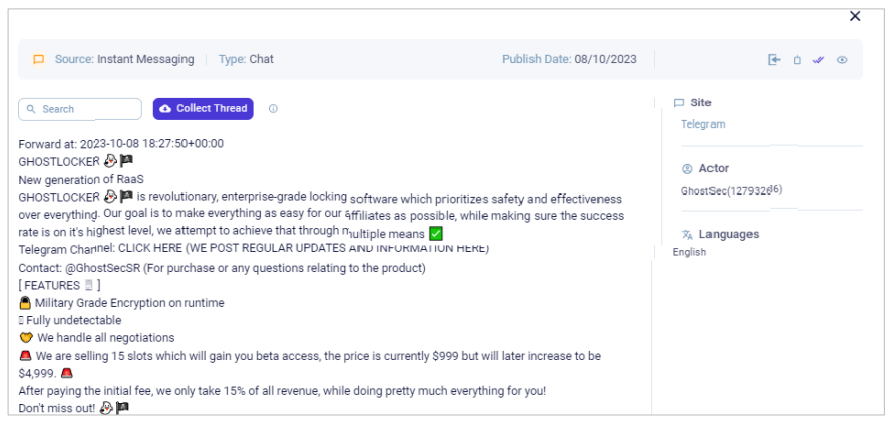

2023年10月8日、ハッカーグループGhostSecが「GhostLocker」なる新RaaSの宣伝を開始しました。

このランサムウェアは今も開発中であり、グループは定期的にアップデート情報を配信しています。

本記事は、GhostSecが運用を開始したRaaSであるGhostLockerの脅威とその対策について紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

GhostSecがRaaSを開始

GhostSecはハクティビストネットワークであるAnonymousを構成するグループであり、しばしば自分たちを「自警団ハッカー(Vigilante Hackers)」と呼称しています。

しかしながら、今日ではこのグループは政治的動機に留まらず様々な意図をもって活動しています。GhostSecの活動のほとんどはハクティビズムに関連したものですが、今回紹介するRaaSのように、サイバー犯罪の領域に足を踏み入れているケースも散見されます。

GhostLockerランサムウェアの宣伝 出典:Cognyte Luminar

GhostSecのハクティビスト活動に関して一定の注意は必要であるものの、過去に同グループが行った攻撃主張についてはその正当性および信ぴょう性に疑問符の付くものがあります。

一方、過去の実績や他のハッカーグループと連携する傾向を鑑みると、GhostLockerランサムウェアは今後セキュリティに対する脅威となる可能性があります。

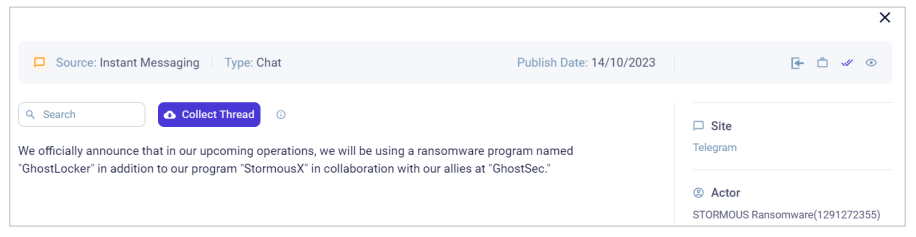

2023年10月にGhostSecとのコラボレーションを宣言したStormousグループは、GhostLocker RaaSを自身の活動に利用するとみられています。また、別のハッカーグループであるFive Families Collectiveも、Telegramチャンネル上でGhostLockerランサムウェアの宣伝をシェアしています。

GhostSecによる他のハッカーグループとの連携については、本記事後半で詳しく紹介します。

GhostLockerランサムウェアの特徴

価格体系

宣伝投稿によれば、GhostSecグループはランサムウェア被害者との交渉を担当し、獲得した身代金の15%をファンドに預けるとしています。

GhostLockerランサムウェアの価格体系は次のとおりです。

- アフィリエイト(構成員)となる最初の15名は999米ドル

- その後加入する構成員は4999米ドル

- 月額269米ドルのサブスクリプションもあり

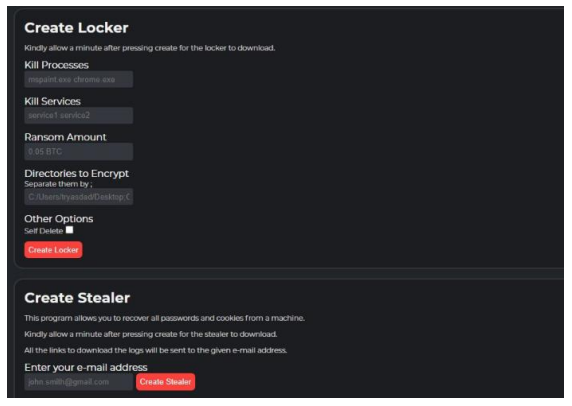

機能

Telegramチャネルで宣伝されているランサムウェアの機能は以下のとおりです。

暗号化

暗号化はRSA-2048およびAES-128をカバーしています。また、ランタイム鍵生成、PGPによる鍵の暗号化が行われます。

検知回避

このランサムウェアはポリモーフィックであり、ビルドごとに独自のファイルとなります。さらにPoCとして提示された動画では、アンチウイルス製品を回避する様子を提示しています。

その他の機能

- リバースエンジニアリング回避策

- アフィリエイト(構成員)用のコントロールパネル

- チャット機能によりアフィリエイト(構成員)自身が固有のセッションIDを利用し身代金交渉が可能

- 統計機能

- 自己消去による検知回避機能

- 完全に検知不能な(Fully UnDetectable, FUD)インフォスティーラー・ビルダー

- ランサムウェアビルダーによる自動特権昇格機能

GhostLockerランサムウェアの設定パネル 出典:Telegram

GhostLockerランサムウェアの設定パネル 出典:Telegram

GhostLockerランサムウェアは、今後以下の機能をアップデートで実装する予定です。

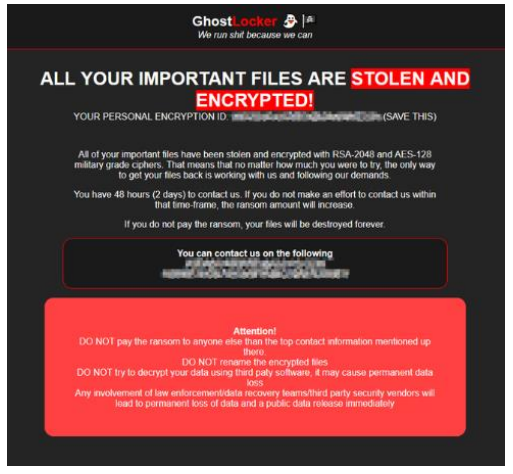

現時点ではこのランサムウェアに関する情報は限定的ですが、他に次のような挙動が確認できます。

- このランサムウェアは暗号化したファイルに「.ghost」拡張子を付与します。

- 被害を受けたシステムは、次のようなランサムノートを受け取ります。

GhostSecグループについて

GhostSecグループはAnonymousの一部として2015年に出現しました。まもなくこのグループはDDoS攻撃やWebサイト改ざんといった手法によって、ISISやアルカイダといったテロ組織に対するオンライン上の攻撃を開始しました。

2022年2月に始まったロシア・ウクライナ戦争において、グループは繰り返しウクライナ支持を表明し、ロシアやベラルーシの政府関連ウェブサイトや衛星を攻撃したと推測されています。

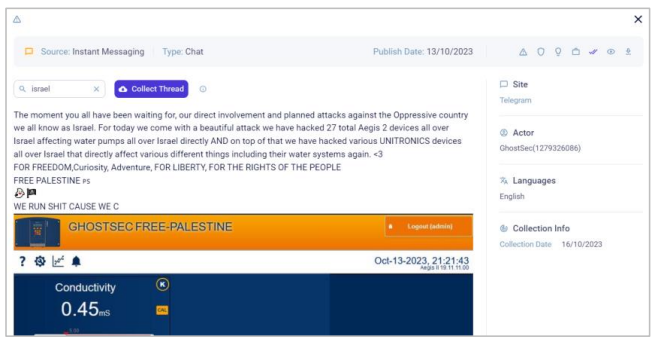

GhostSecは各国の重要OTインフラストラクチャに対する犯行声明で有名になりました。

彼らが攻撃したと主張するシステムにはSCADA、ICS等が含まれます。

ただし、いくつかの事例において、セキュリティ研究者はGhostSecの主張に疑いの目を向けています。

以下はGhostSecが行った重要インフラ関連攻撃の例です。

2022年 イスラエル内のPLCデバイス攻撃

グループはイスラエルに所在する55件のBerghof社製PLCデバイス攻撃に成功しました。

セキュリティ研究者による調査の結果、グループは標的となった設備のHMIにはアクセスしておらず、改ざんした痕跡もないことがわかりました。

OTに対する攻撃で一般的なModbusインターフェース攻撃を行っていないことから、ハッカーはOTハッキングには熟練していないことが推測されます。

2022年 イランのSCADA設備攻撃

2022年10月、グループはイラン国内のSCADA設備を含む複数の攻撃に関するエビデンスをシェアしました。

ハッカーは不正アクセスと侵害のために、MetasploitのSCADAモジュールおよびMOXA社製E2214コントローラの管理者Webポータルを利用しています。

直近では2023年10月13日に、イスラエルの水道設備を含む重要インフラ機器に対するハッキングを主張しています。ただし、この主張はまだ裏付けが取れていません。

GhostSecグループは過去1年間に、各国の政府機関と重要インフラを攻撃したと主張を続けてきました。また、政治的アジェンダとは無関係な企業や機関も多数ターゲットに攻撃を行っています。

いくつかのケースでは、グループは十分な攻撃の証拠を提示していません。2023年2月には、米国メーン州政府がGhostSecによる侵害を否定し、グループが公開したリークデータは公開情報を集めたものにすぎないと反論しました。

Stormousとの連携

Stormousグループ

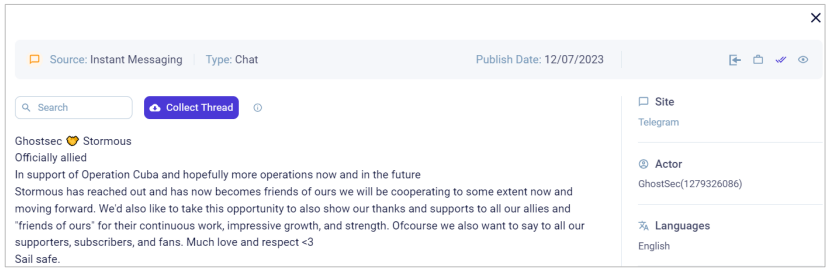

2023年7月13日、GhostSecとStormousグループはキューバをターゲットとするパートナーシップを表明しました。

同時期、キューバの複数省庁がStormousのTelegramチャンネルにリストアップされました。このときGhostSecは、キューバ以外の国家に対する共同作戦も行われるとコメントしています。

Stormousグループは2021年から活動しているアラビア語話者からなる恐喝集団です。これまでに多くの攻撃について犯行声明を出していますが、そのほとんどは明白な侵害の証拠が提示されていません。

また、このグループは既に公開されている情報を寄せ集めてデータを窃取したと主張する傾向があり、グループのハッキング能力や正当性に疑問が投げかけられています。

奇妙なことに、Stormousはロシア支持を表明しています。ウクライナを支援するGhostSecとのパートナーシップがどのような意図でなされたのかは不明です。

Five Families

GhostSec、Stormousともに、2023年8月に編成されたFive Familiesと呼ばれるグループの一部です。

複数のハクティビストグループ、マルウェアフォーラム、ハッキンググループを糾合する指導者は、以下の5グループを指揮すると宣言しました。

- ThreatSec

- GhostSec

- Stormous

- Blackforums

- SiegedSec

現在までに、Five Familiesはいくつかの企業・組織をハッキングし、情報を窃取したと主張しています。

| 組織・企業名 | 概要 |

| BIOSTAR | 台湾のハードウェア製造メーカー |

| Alpha Automation and Robotics Ltd. | ブラジルのIT企業 |

| O.R. Tambo | 南アフリカ共和国の地方自治体 |

| UNISOC | 中国の半導体メーカー |

まとめと推奨策(IoC付)

GhostSecが宣伝しているGhostLockerランサムウェアはまだ開発段階にあります。グループはアフィリエイト(構成員)に対してこのマルウェアのベータ・バージョンを購入するよう呼び掛けています。

GhostSecのハッキング・コミュニティにおける知名度の高さから、このランサムウェアは将来的に普及する可能性があります。

Cognyteは、本記事末尾に示すIoCを組織のセキュリティシステムに組み込むことを推奨します。

GhostLockerランサムウェアのIoC

| 型式 | 値 |

| MD5 | 81a136029d29d26920c0287faf778776 |

| SHA-1 | 63ddf8364efe1130ecf788ab9ce566026a972cbe |

| SHA-256 | 7e14d88f60fe80f8fa27076566fd77e51c7d04674973a564202b4a7cbfaf2778 |

| MD5 | 9c66d8fde4e6d395558182156e6fe298 |

| SHA-1 | e59372a29c43af4d15ed77784547aae34d3a6bdc |

| SHA-256 | abac31b5527803a89c941cf24280a9653cdee898a7a338424bd3e9b15d792972 |

参考ソース

- https://www.altimetrik.com/behind-the-mask-of-ghostsec-vigilante-hackers-on-a-cyber-crusade/

- https://www.otorio.com/blog/pro-palestinian-hacking-group-compromises-berghof-plcs-in-israel/

- https://ics-cert.kaspersky.com/publications/reports/2023/03/15/h2-2022-brief-overview-of-main-incidents-in-industrial-cybersecurity/

- https://www.otorio.com/blog/ghostsec-now-targeting-iranian-ics-in-support-of-hijab-protests/

- https://www.scmagazine.com/brief/maine-refutes-claimed-breach-by-ghostsec-hacking-group

- https://www.altimetrik.com/behind-the-mask-of-ghostsec-vigilante-hackers-on-a-cyber-crusade/

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら