CODE BLUE 2023 参加レポート その2 |日本発の情報セキュリティ国際会議

2023年11月8日~9日にかけて、情報セキュリティに関する国際会議であるCODE BLUE 2023が開催されました。

会議には駐日ウクライナ大使セルギー・コルスンスキー氏やセキュリティ専門家ミッコ・ヒッポネン氏を始めとする様々なスピーカーが登壇した他、コンテストやワークショップも行われました。

参加レポートその2は、2日目に当社メンバーである髙宮が聴講した講演を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

9. ランサムウェアの反響: 大規模サイバー攻撃の影響範囲の解明

ランサムウェア攻撃のターゲットとなっている医療機関の現状、またサイバー攻撃の影響を計測する方法や定義に関する、カリフォルニア大学サンディエゴ校医療サイバーセキュリティセンター所属の医師2人による講演です。

ジェフリー・タリー(Jeffrey Tully)氏とクリスチャン・ダメフ(Christian Dameff)氏は、同大学で医学博士として勤務する傍ら、医療システムに対するサイバーセキュリティ脅威に備え、患者を保護する目的から、サイバーセキュリティ研究センターを創設しました。

現代医療とコンピュータ・ネットワークは不可分の関係にあります。今日の医者は勤務時間の大半をコンピュータに向き合っており、医療機器は多数のセンサーを持つコネクテッド・システムであるといえます。

医療は運用停止が患者の命に直結する分野であることから、ランサムウェア・グループのターゲットとなっています。

しかし、講演者によれば、ほとんどの病院はサイバー攻撃に伴う運用中断に対する準備ができていません。

サイバー攻撃に備えるには、各サイバーセキュリティ対策の効果について、科学的な分析を行うことが必要です。その対策が有効であるかどうかをどのように計測し、判断するかが、医療機関等の重要インフラを防護するために大切になってきます。

講演では、データと科学的手法に基づいてサイバー攻撃のインパクトを分析する重要性を訴え、いくつかの研究事例が紹介されました。

講演者の2名を含むグループが2023年5月に公開した論文「Ransomware Attack Associated With Disruptions at Adjacent Emergency Departments in the US」(外部リンク)では、特定の医療機関に対するランサムウェア攻撃が、次のようなインパクトを近隣医療機関に及ぼすことを明らかにしています。

- 隣接する病院における患者数の増加

- 急性脳卒中など緊急治療リソース制約の発生

しかしながら、医療機関の多くはこのような脅威に取り組むためのマインドセットをまだ有していないことが多く、ランサムウェア攻撃が与えるインパクトを計測し、科学的な対策を立案するには困難が付きまといます。

これは一般に、医療機関が信用低下や訴訟リスクを恐れてサイバー攻撃事案の公表に消極的であることに起因します。

医療機関を取り巻く脅威の増大や、科学的な方法論の活用、また脅威に取り組む上でのハードル等、医療サイバーセキュリティに関心のある方にとって非常に啓発的な内容です。

米国と我が国では医療機関に係る法制度が異なりますが、予算上の制約や、高度にコネクテッド化した医療システム等、参考になる点が多いと考えます。

- カリフォルニア大学サンディエゴ校医療サイバーセキュリティセンター(外部リンク)

- Jeffrey Tully氏 |Twitter(外部リンク)

- Christian Dameff氏 |LinkedIn(外部リンク)

10. クラウドコンピューティングのダークサイド

Microsoft Entra ID(旧Azure AD)を標的にしたクラウド・クリプトジャッキングの事例を紹介します。

講演者はMicrosoft社所属のダニエル・ダヴラエフ(Daniel Davrayev)氏とヨッシ・ワイツマン(Yossi Weizman)氏です。

この攻撃は、ターゲットのEntra ID管理者アカウントを侵害後、このアカウントからさらに特権昇格、ラテラルムーブメント等を経て攻撃者用ゲストアカウントおよびテナントを作成し、クリプトマイニングを行います。

攻撃が成功した場合、攻撃者がマイニングで消費したリソース使用料は被害者に請求されてしまいます。攻撃者にサブスクリプションをハイジャックされた段階になると、被害者は攻撃者が作成したテナントやそのログにアクセスすることができず、唯一の解決法はMicrosoftサポートに問い合わせることです。

攻撃者はAZure ADアカウントの侵害にあたって、イニシャル・アクセス(初期アクセス)のために別経路でクレデンシャルを入手しています。

最後に講演者は防護策として、アカウントのロギングおよびモニタリング、強力なパスワードの利用、多要素認証を推奨しています。

クラウドサービスやコンテナをターゲットにした金銭目的のサイバー犯罪は多発しており、TeamTNTのような専門の犯罪集団も存在します。

新しい攻撃手法や技術について常に情報収集を行っておくことが重要となります。

11. ドライブをアンロックする:テスラ・モデル3の攻略

Synactiv社に所属するヴィンセント・ドゥオール(Vincent Dehors)氏とデヴィッド・ベラール(David Berard)氏によるテスラ・モデル3ハッキングの紹介です。

この研究はハッキングコンテストPwn2Own Vancouver 2023で発表され、Synactiv社チームは賞金とテスラ車を獲得しています(外部リンク)。

テスラ・モデル3のアーキテクチャはマルチメディア・ドメインと自動車ドメインからなり、この2つをセキュリティ・ゲートウェイが隔離しています。

講演者らは、様々なアタックサーフェスを検証した後インフォテインメント基盤に存在するBluetooth音楽再生サーバーに脆弱性を発見します。この脆弱性からハッキングを開始し、セキュリティ・ゲートウェイを経て、自動車ドメインの自動車電子制御ネットワークであるCANにアクセスすることに成功しました。

Synactiv社のWebサイトでは講演資料を始めとして、自動車セキュリティに関する様々なリソースを公開しているので、そちらで今回のハッキング詳細を含めて知ることができます。

- Unlocking the Drive(講演資料)(外部リンク)

- 関連資料「コネクテッドカーのセキュリティ」(外部リンク)

- Vincent Dehors | X(旧Twitter)(外部リンク)

- David Berard | X(旧Twitter)(外部リンク)

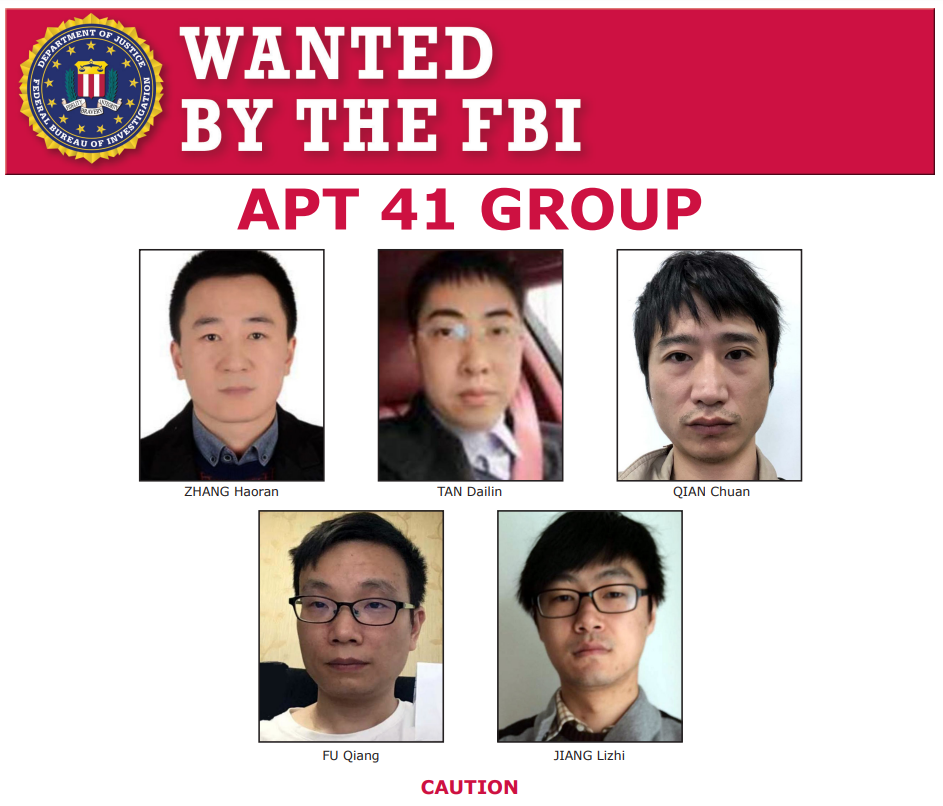

12. 金儲けかカモフラージュか? APT41によるランサムウェア活動の解析

APT41(別名:Double Dragon、Barium、Winnti、Wicked Panda、Wicked Spider、TG-2633、Bronze Atlas、Red Kelpie、Amoeba)は2012年から活動が確認されている中国と関連するAPTです。APT41はハイテク、医療、通信事業者、高等教育機関、ゲーム、旅行、メディア等各国の様々なセクターに対しサイバー攻撃を行っています。また、サイバースパイ活動だけでなく、サイバー詐欺等、金銭目的の犯罪にも従事しています。

2019年から2020年にかけて、FBIがAPT41に所属する5名を指名手配にしたことでも知られています。

APT41のランサムウェア活動には以下の特徴があります。

- サイバースパイ活動に比べて、洗練されておらず、ミスが散見される

- Best Crypto、BitLocker、その他のペンテストツールを利用

- スパイ活動とTTPが重複している

- Hadesランサムウェアとの関連が推測される

講演者は、APT41は金銭目的でランサムウェア活動を行っているか、あるいはスパイ活動から注意をそらすための陽動の可能性もあると推測します。

- Che Chang | LinkedIn(外部リンク)

13. 内部からの勝利: 海外のディアスポラ(移住者)をターゲットにした中国の情報作戦

華僑をターゲットにした中国公安部(Ministry of Public Security / MPS)の情報戦(Information Warfare / IW)に関するTeamT5所属アナリスト、チーユン・ファン(Chih-yun Huang)氏、チェ・チャン(Che Chang)氏の講演です。

中国公安部は、SNS等を駆使し、プロパガンダやフェイクニュース等の投稿を行っています。この作戦を分析した講演者らは、以下のとおり特徴をまとめています。

- 国家支援アクターによるボットネットワークの運用

- コンテンツは敵対国にフォーカス

- 社会問題や、国内の分断を生んでいるテーマを活用

- 検知を回避するためにスクリーンショットを多用

- 中国語および英語での投稿

- 反米国、反日本、反台湾的な内容の投稿を拡散

この情報作戦は、中国公安部が推進するProject 912(912 Special Project Working Group)とも連動しています。

中国公安部すなわち中国の国家警察は、各国に非公式の支部を設置し、現地在住の中国人に対する脅迫や嫌がらせ、言論統制を行っています。

公安部が推進するProject 912は、現地在住中国人の言論を統制し、また数千のフェイクアカウントを利用した嫌がらせ、脅迫を行うためのタスクフォースです。

この無数のフェイクアカウントは、Twitter等のSNSを通じて華僑に対する嫌がらせを行う他、プロパガンダの拡散を行っており、米国司法省に訴追されました。

またこのプロジェクトは、各国のSNS運営や通信事業者等に働きかけ、反体制的な華僑のオンライン活動を排除しようと試みています。米国司法省が挙げた例では、反共活動に関するビデオ会議にフェイクアカウント群を闖入させ、大音量の音楽や絶叫によって会議を崩壊させる等の行為も行っています。

- 中国国家警察職員40人が米国居住者を対象とした国境を越えた弾圧計画で起訴(米国司法省)(外部リンク)

本講演では、米国や欧州をターゲットにした中国によるフェイクニュース、フェイクアカウント活動にも言及していますが、2023年11月末にMETAがこうしたアカウントを一斉に削除したことが報道されました。

- METAが中国を拠点とする数千の偽アカウントのネットワークを破壊(The Guardian)(外部リンク)

中国当局および中国系APTは、情報戦を行うにあたり、民間IT企業も利用しています。

TeamT5が拠点とする台湾では、総統選が近づいており、中国からの干渉も増大しています。

簡体字で記載されたプロパガンダ・ページが確認されている他、親中国政党との連携も行っているとの観測結果が発表されました。

なお余談ですが、講演で言及された中国警察の非公式海外支所を騙った詐欺行為が華僑をターゲットに蔓延しており、当社でも提供している脅威インテリジェンス企業Cognyteがレポートを出しています。

- Chih-yun Huang | LinkedIn(外部リンク)

14. 国際パネルディスカッション「能動的サイバー防御の包括的研究」

現在政府が推進検討している「能動的サイバー防御」に関するパネルディスカッションです。

我が国政府の国家安全保障戦略に謳われている能動的サイバー防御の内容は以下のとおりです。

|

本ディスカッションでは、国際法や刑法、憲法、比較法の観点から本戦略に関する現時点での見解が述べられました。

全体の論調は、現時点では能動的サイバー防御には様々な法的なハードルが存在するというものでした。

国際法上は、他国のインフラに対し例えば無力化攻撃を仕掛けることは、国連憲章にも記載されている国家主権の侵害、内政不干渉の原則に対する侵害となります。

能動的サイバー防御が掲げる他国に対するペネトレーションや破壊を正当化する上では、自衛権の行使等が名目になると考えられますが、これを実現するにはアトリビューションや事前の通告、交渉、必要性、「急迫不正の侵害」の有無といった要件が求められます。

我が国の憲法に照らし合わせると、能動的サイバー防御に謳われる通信事業者等を通じた通信検閲・監視に関しては、13条(幸福追求権)が包含するプライバシー権や、21条2項が既定する検閲の禁止との整合が課題になると考えられます。

刑法には、能動的サイバー防御が掲げる検閲やペネトレーションを正当化する要素として正当防衛と緊急避難がありますが、能動的サイバー防御が想定するシチュエーションには急迫不正の侵害という要件が欠如しているため、法的根拠にすることは困難であるとの議論がなされました。

パネリストであるニック・ウォブマ(Nick Wobma)オランダ王国陸軍中佐/NATO CCDCOE研究員は、各国における能動的サイバー防御およびそれに類似する活動の法的定義を比較します。

能動的サイバー防御は、米国防総省が定める防御的サイバー作戦(Defensive Cyber Operation / DCO)と攻撃的サイバー作戦(Ofensive Cyber Operation / OCO)との中間に位置する、いわばグレーゾーンの領域といえます。

このため、各国によって定義が異なるか、あるいは明白に定義していないこともあり、比較は困難であると結論付けています。

後半は、パネリストを交えて、様々なシチュエーションにおける意思決定をシミュレーションするTTX(机上演習)も開催されました。

能動的サイバー防御のうち、通信の検閲・監視や攻撃インフラに対する先制攻撃は、法的に様々な課題があることが伺えます。また攻撃インフラに対する先制攻撃には、実際に実行できるのか(攻撃元を特定できるのか、あるいは踏み台にされている非敵対国のインフラを無害化できるのか)といった実現性の問題もあり、実際の運用に向けてはまだ取り組みが必要であると想定されます。

攻撃的サイバー作戦は、作戦保全(OPSEC)の観点から、実情を把握するのも困難である場合が多いといえます。

今回聴講したメンバーである髙宮はアメリカ空軍サイバー部隊に派遣されていた時期がありましたが、防御的サイバー作戦すなわち軍のシステムやネットワークを防護する部隊と比較して、攻撃的サイバー作戦を担う部隊に関しては、同じ軍内部であっても部隊名や任務を記載しない、庁舎を表示しない等、高度の秘匿処置が施されていました。

能動的サイバー防御の実現には法的根拠の整備だけでなく様々な設備・人員・技術の整備も必要となるため、ロードマップは長いものになると思料します。

- NATO CCDCOE(外部リンク)

- Talita Dias | X(旧Twitter)、LinkedIn(外部リンク)

- 曽我部真裕 | X(旧Twitter)

- 西貝吉晃 | X(旧Twitter)

15. デジタル主権 - テクノロジーによる支配に対する規制対応の形成

国家のサイバー空間に対する主権、すなわちデジタル主権の趨勢に関する講演です。

デジタル主権の概念は、欧米諸国、中国、ロシア等各国間の相違が大きく、統一された定義はありません。

本講演が問題として取り上げるのは、サイバー空間の特性に起因する主権の侵害や国家間の摩擦です。

サイバー空間には従来の陸海空と異なり明確な境界線がなく、ネットワークやシステムは国境をまたいで構成されています。

このため、一部の支配的な国家がサイバー空間において技術的なコントロールを行使することができてしまいます。現状では、技術的な途上国は海外のインフラストラクチャや規制に依存せざるを得ない状況です。

国家間の摩擦については、米国とEUとの個人情報に関するやり取りを例に挙げています。

EUは、米国のクラウドサービスやインフラに強く依存しています。そして、米国はEU市民のデータに対して行政的なアクセス、すなわち法執行機関や情報機関による監視や検閲を行ってきたことが明らかになり、これまでにスノーデン事件等に代表されるプライバシー侵害の問題となりました。

これは、デジタル主権の問題であるともいえます。米国とEUはプライバシーシールドに代わる新しいEU市民データ保護の枠組み成立に向けて

競技しています。

データをコントロールするということは、その国の戦略的リソースに対するコントロールを有するということです。

講演者は、サイバー空間における能力を含むデジタル主権を確保するための施策として、ルーティングやデータ・ローカリゼーション、ITU(国際電気通信連合)による規制等があるとし、その例としてEUクラウドサービス・スキーム(EUCS)(外部リンク)を挙げています。

しかしながら同時にこのような規制は、インターネットにおける相互運用性やグローバル経済に対する足かせとなる可能性もあるため、信頼醸成とレジリエンスの強化を通じた健全なデジタル主権の確立が肝要であると主張します。

- Przemysław Roguski | X(旧Twitter)(外部リンク)

所感

今回初めてCODE BLUEを聴講しましたが、最新の脅威や脆弱性に関する講演、ハッキング・コンテストに関する講演、サイバーセキュリティを巡る法規制や安全保障等、幅広いテーマに関する最新の知見を得ることができ、非常に有意義なイベントであると強く感じました。

SOMPO CYBER SECURITYは、お客さまのセキュリティ対策を支援する上でこうしたイベントで得た知識等を活用し、万全の態勢でサービスを展開していきたいと考えています。

参考ソース

- https://codeblue.jp/2023/en/

- https://note.com/code_blue

- https://mybroadband.co.za/news/security/485137-hacking-team-wins-a-second-tesla-model-3-and-r6-5-million-at-pwn2own.html

- https://www.fbi.gov/wanted/cyber/apt-41-group

- https://attack.mitre.org/groups/G0096/

- https://www.nbcnews.com/tech/security/chinese-hackers-covid-fraud-millions-rcna59636

- https://www.hhs.gov/sites/default/files/apt41-recent-activity.pdf

- https://www.justice.gov/opa/pr/40-officers-china-s-national-police-charged-transnational-repression-schemes-targeting-us

- https://www.bbc.com/news/technology-67560513

- https://www.cas.go.jp/jp/siryou/221216anzenhoshou/national_security_strategy_2022_pamphlet-ja.pdf

- https://www.un.org/securitycouncil/content/purposes-and-principles-un-chapter-i-un-charter

- https://www.nhk.or.jp/kaisetsu-blog/100/486718.html

- https://www.csis.org/analysis/european-cybersecurity-certification-scheme-cloud-services

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」