GRUと結びついた親ロシア・グループが欧州エネルギー施設への攻撃声明

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2023年12月

親ロシアのハッカー・グループPeople's Cyber Army(別名:People's Cyber Army of Russia, Cyber Army of Russia, C.A.R)が欧州のエネルギー施設に対する攻撃を実行するとの声明を発表しました。

本記事では犯行声明と、グループの概要、ロシア軍参謀本部情報総局(以下「GRU」。)との結びつきについてレポートします。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

犯行声明

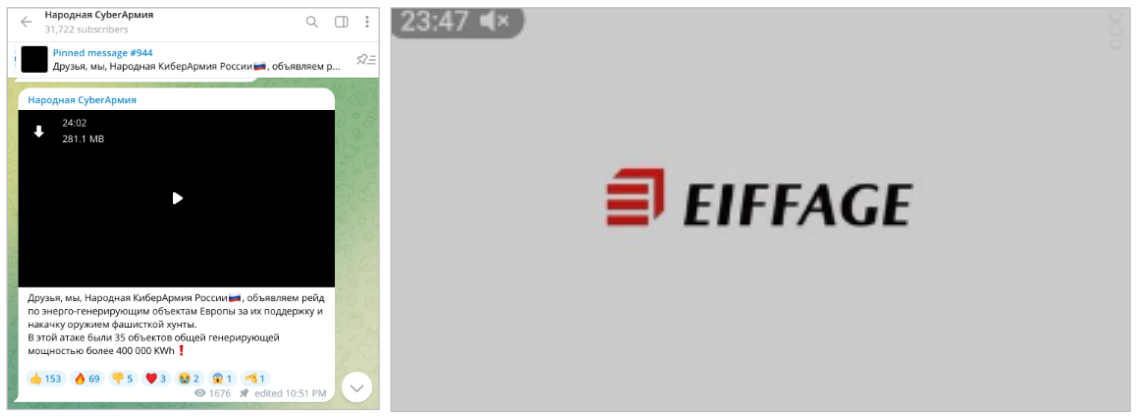

2023年12月11日、People's Cyber Armyは35の欧州発電施設を攻撃するとの声明を発表し、ハッキング対象システムのインフラストラクチャを解説する20分間の動画を公開しました。

動画の冒頭にはフランスの建設会社Eiffage Groupが名指されました。Eiffage Groupはエネルギー業界向けの子会社Eiffage Energy Systemsを所有しています。

動画では、グループによるハッキングが「DDoS攻撃ではない」点が主張されています。

こうしたハクティビスト集団の主な攻撃手段はDDoS攻撃ですが、People's Cyber Armyについては、GRUと関連するAPTであるSandwormのフロント組織としての稼働が指摘されており、より高度な攻撃を行っているとみられています。

Sandwormは本記事にて紹介するとおり、直近でもウクライナのパワーグリッドに対する攻撃を行っています。

People's Cyber Armyとは

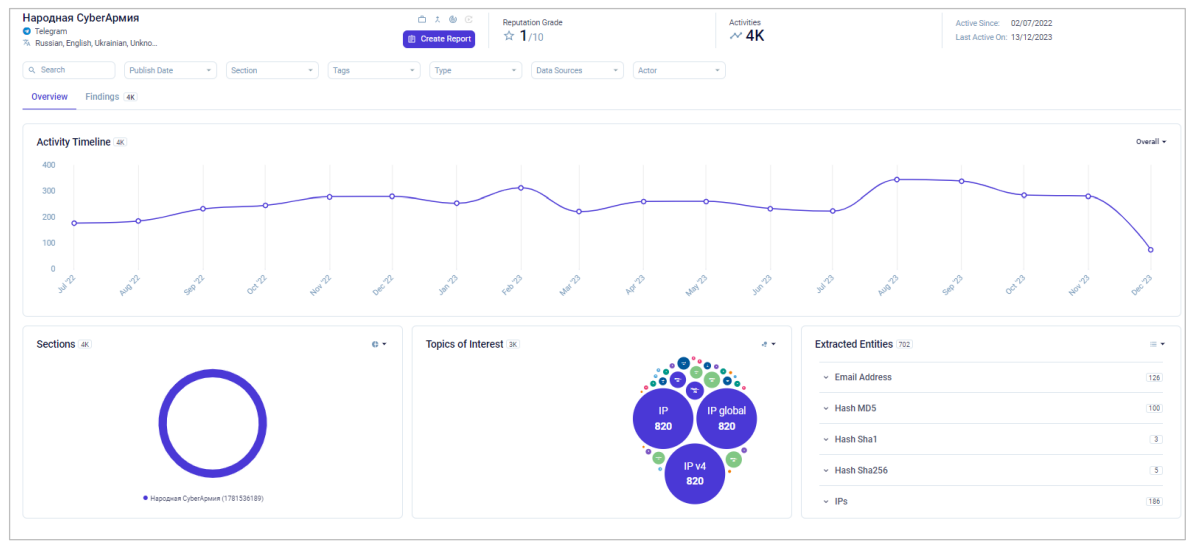

People's Cyber Armyは2022年2月のロシアによるウクライナ侵攻開始後間もなくして、他のハクティビスト・グループ群とともに出現しました。

グループはTelegramチャンネル(@CyberArmyofRussia_Reborn)を運営しており、常時、親ロシアのプロパガンダ・メッセージとDDoS攻撃声明を投稿しています。

2023年11月、グループは、Windows、Linux、Android対応のAura-DDoSツールを改良した新たなDDoS攻撃ツールの提供を開始しました。

グループが行った攻撃の中でも特筆すべきは、2022年8月にウクライナの国営原子力企業Energoatomに対するDDoS攻撃です。レポートによれば、EnergoatomのWebサイトには3時間の障害が発生したものの、永続的なインパクトは与えていません。

この攻撃は、EUに対して原子力災害とテロの恐怖を惹起するための、ロシアによる「心理戦(PSYOPS)」の一環です。

GRUとの結びつき

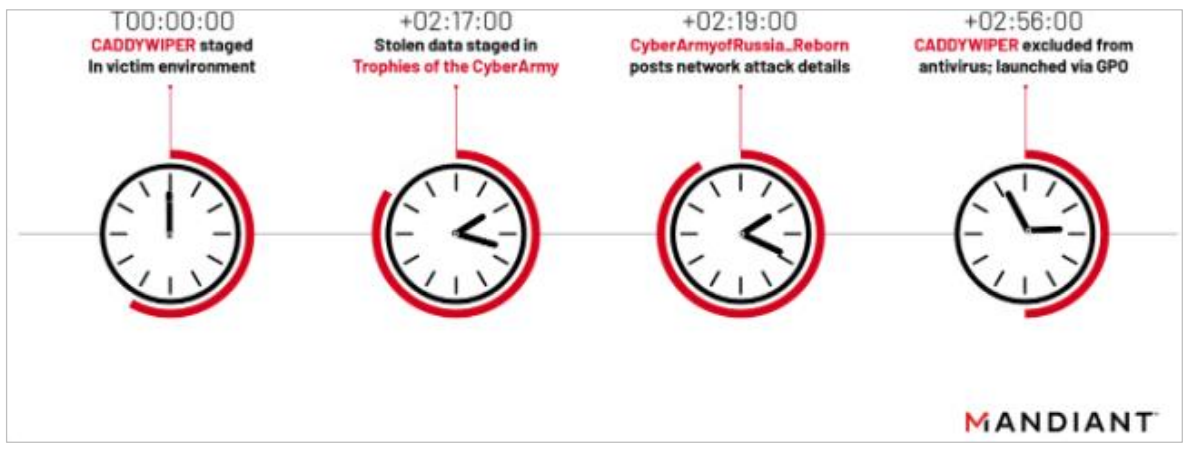

2023年7月、セキュリティ研究者は、People's Cyber ArmyがワイパーマルウェアであるCADDYWIPERを用いた攻撃作戦の宣伝に利用されていることを明らかにしました。同時にグループは、ツールの拡散やDDoS攻撃のクラウドソーシング、窃取データの公開、ロシアの戦況プロパガンダの拡散といった役割も果たしていました。

さらに複数の研究者が、グループとロシア当局との結びつきを指摘しています。People's Cyber Armyはこれまでに、Sandwormの関連組織あるいは下部組織であるUNC3810と連携し、国家支援アクターが窃取した情報の共有等を行っています。

CADDYWIPERは2022年3月に特定され、以後GRUがウクライナに対して最も多用する攻撃ツールとなっています。

CADDYWIPERの様々な亜種が観測されており、GRUは現在もこのマルウェアの軽量化と柔軟性改良を続けているとみられます。

2023年7月、Microsoft社はPeople's Cyber Armyを含むいくつかのハクティビスト・グループがSandwormと連携していることを明らかにしました。

レポートによれば、お互いの活動サイクルの一致から、Sandwormとハクティビストとの関係は厳密な指揮系統に基づくものではなく短期的なものであると推測しています。

ハクティビスト・グループは、Sandwormがサイバー作戦を行った時だけ連動して宣伝を行いますが、その後はDDoS攻撃やウクライナ市民個人情報のリークといった低レベルの活動に戻ります。

このことから、GRUは自分たちの活動を宣伝するためのインフラとしてハクティビストを利用していることが伺えます。

2023年11月には重要インフラをターゲットとするロシア軍のミサイル攻撃と連動して、SandwormがOT設備に対する攻撃を行いました。この攻撃では、OTシステムに対し環境寄生型攻撃を用いてターゲットとなる変電所のサーキットブレーカーをショートさせ電源障害を発生させます。その後、ターゲットのITインフラに新種のCADDYWIPERを配送し、データの破壊とフォレンジック・アーティファクトの破壊を行います。

残されたタイムスタンプの解析から、OT設備に対する一連の攻撃は2か月前に始まっており、SCADAシステムから侵害を行ったことがわかっています。

さいごに

Cognyteは、以下に示すIoCの利用を推奨します。

ロシアAPTおよびハクティビストの活動は、民間企業や日本企業・日本の公的機関も対象にしているため、攻撃に備え、可能な範囲でのセキュリティ強化策を図ることを推奨します。

IoC

Sandwormが利用する攻撃インフラ関連のIoCです。

| IoC種別 | 型 | 値 | 備考 | Attack Tool |

| Webshell | IPv4 | 82.180.150.197 | Neo-REGEORG向けソースIP | Neo-REGEORG |

| Webshell | IPv4 | 176.119.195.113 | Neo-REGEORG向けソースIP | Neo-REGEORG |

| Webshell | IPv4 | 176.119.195.115 | Neo-REGEORG向けソースIP | Neo-REGEORG |

| Webshell | IPv4 | 185.220.101.58 | Neo-REGEORG向けソースIP | Neo-REGEORG |

| マルウェア | IPv4 | 190.2.145.24 | GOGETTERトンネリング向けC2サーバー | GOGETTER |

| Webshell | MD5 | 3290cd8f948b8b15a3c53f8e7190f9b0 | Neo-REGEORG | |

| マルウェア | MD5 | cea123ebf54b9d4f8811a47134528f12 | トンネリングツール | GOGETTER |

| ワイパー | MD5 | b2557692a63e119af0a106add54950e6 | CADDYWIPER |

参考ソース

- https://blog.sekoia.io/one-year-after-the-cyber-implications-of-the-russo-ukrainian-war/

- https://therecord.media/ukraines-state-owned-nuclear-power-operator-said-russian-hackers-attacked-website

- https://www.fortinet.com/resources/cyberglossary/recent-cyber-attacks

- https://www.mandiant.com/resources/blog/sandworm-disrupts-power-ukraine-operational-technology

- https://www.mandiant.com/resources/blog/gru-disruptive-playbook

- https://www.microsoft.com/en-us/security/business/security-insider/reports/russian-threat-actors-dig-in-prepare-to-seize-on-war-fatigue/

- https://www.mandiant.com/resources/blog/sandworm-disrupts-power-ukraine-operational-technology

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら