【ブログ】ボーダーレス時代における脅威アクター監視の重要性(5/16)

サイバー脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte | 2025年5月

今日の急速に進化するデジタル環境では、孤立したハッカーや組織化されたサイバー犯罪グループから、イデオロギー的なハクティビストや国家支援の工作員に至るまで、脅威アクターがグローバルなサイバーセキュリティにおける課題を増大させています。これらのアクターが利用可能なツールと戦術が高度になるにつれて、従来のアクター間の区別が薄れ始めています。

犯罪グループは現在、国家機関と協力しており、ハクティビストのキャンペーンはますます政治化されており、金銭的な動機はスパイや妨害工作と重なることがよくあります。この融合は、はるかに複雑で予測不可能な脅威環境を生み出しています。

この記事では、脅威アクターが新しいテクノロジーにどのように適応しているか、異なる脅威カテゴリ間の境界線がどのように曖昧になっているか、そして急速に進化するサイバー脅威の時代に自己防衛を模索している組織にとってこのような状況が何を意味するのかを検証します。

(本記事はCognyte社のブログ"Monitoring Threat Actors in an Era of Blurring Boundaries"を翻案したものです)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

脅威アクターとは?

脅威アクターは、サイバー攻撃を実行することによってサイバーセキュリティに脅威をもたらす個人、グループ、またはエンティティです。通常、スキルセットとリソースに基づいて分類されます。

脅威アクターの最も一般的な種類とその典型的な動機を次に示します。

サイバー犯罪者

これは、オンラインで違法な活動を行う個人またはグループを表すために使用される広義の用語です。サイバー犯罪者は、一般に金銭的な利益を動機としています。サイバー犯罪には、組織化されたサービスとしてのランサムウェア (RaaS) シンジケートから孤立したアクターまで、さまざまな脅威が含まれます。

彼らの悪意のある活動には、データの窃取、被害者に金銭を送金させる詐欺、ログイン認証情報の窃取などが含まれます。

国家支援型アクター

APTアクターとも呼ばれるこれらのグループは、政府や諜報機関のために活動しています。高度なツールや技術を開発できるように、高度に洗練され、豊富なリソースを備えています。

APTは通常、スパイ、サボタージュ、破壊から政治的不安定化に至るまでの目的を持つ国益を動機としていますが、時には経済的利益のために活動することもあります。

主に政府機関、重要なインフラ、大企業を標的にしています。

ハクティビスト

ハクティビストは、政治的または社会的な動機を持つ個人またはグループ (集団とも呼ばれる) です。ほとんどのハクティビストグループの目標は、自分たちの課題に注目を集めることであり、通常は重要なインフラに大きな損害を与えることはありません。

一般的に、彼らは金銭的な動機を持っていませんが、活動の資金を調達するために金銭的な利益を求める人もいます。彼らの戦術には、通常、政府機関や企業を対象としたDDoS攻撃、Webサイトの改ざん、データ侵害などが含まれます。

内部脅威

内部脅威には、従業員、サードパーティの請負業者、パートナーなどがあります。内部関係者の脅威は、機密情報、システム、物理的資産への権限のあるアクセス権を持つ個人が、意図的または非意図的に、そのアクセス権を悪用して組織に損害を与える場合に発生します。

非意図的な脅威は通常、過失から発生しますが、悪意のある内部関係者は、金銭的な利益、復讐、またはイデオロギーを動機とする場合があります。

トップ脅威アクター

Cognyteの2025年Threat Landscape Reportから引用した下の図が示すように、過去一年間で最もアクティブな脅威アクターは、サイバー犯罪者 (49%)、国家主体 (36%)、ハクティビスト (4%) でした。

※ 当該脅威レポートは近日日本語版公開予定です。

図:2024年 トップ脅威アクター 出典:Cognyte

図:2024年 トップ脅威アクター 出典:Cognyte

トップ脅威アクターは2023年の傾向と一貫しており、国家主体は33%から36%にわずかに増加しています。これは、現在進行中の地域的および世界的な紛争と、紛争の異なる側を支援する戦術としてのサイバー攻撃の関与によるものと考えられます。

脅威アクターが使用する一般的なプラットフォーム

脅威アクターは、目的に応じてさまざまなプラットフォームで活動しています。彼らの活動は、匿名性と暗号化を提供するダークウェブで行われており、サイバー犯罪活動の避難所となっています。さらに、ディープウェブの一部であるメッセージングプラットフォームは、詐欺活動の一般的なハブとなっています。

基盤で特に注目を集めているのがTelegramです。Telegramは、エンドツーエンドの暗号化、匿名性、使いやすさ、オープンAPI、ボット機能などのユニークな機能を組み合わせているため、サイバー犯罪者の間で人気を集めています。

脅威アクターは、マルウェアや初期アクセスなどのサイバー犯罪のサブカテゴリに特化したTelegramの特定のフォーラム、コミュニティ、チャネルを利用しています。

先般、Telegramプラットフォームが法執行機関と情報を共有する可能性があるとの報道を受けて、一部の脅威アクターは活動をTelegram以外にも分散させると主張していますが、これまでのところ、Telegramから脅威アクターが大きく減少する動きは見えていません。

Cognyteが開発するサイバー脅威インテリジェンスプラットフォーム『LUMINAR』のチームは、Telegramにおける定期的なハクティビストアカウントの削除にもかかわらず、一部のグループが新しいチャネル(サブチャンネル、バックアップチャンネル等)に移行しているように見えることを確認しており、このプラットフォームが違法な活動に引き続き使用されていることを示唆しています。

拡大する生成AI駆動型攻撃の脅威

生成AI (GenAI) テクノロジーの台頭、特に現在一般に利用可能になっている大規模言語モデル (LLM) は、サイバーセキュリティの状況を一変させています。脅威アクターは、これらのツールを活用して、オペレーションを拡大し、欺瞞テクニックを強化し、前例のない速度と精度で攻撃を自動化しています。マルウェアの作成からディープフェイクコンテンツの生成、高度なフィッシングキャンペーンの開始まで、生成AIはサイバー脅威の進化を加速させています。

Microsoftが最近発表した警告(外部リンク)は、この変化の緊急性を強調しています。

ロシア、北朝鮮、イラン、中国の国家アクターが、サイバー作戦を支援するためにLLMを使った実験をより一層強化している事実が指摘されています。これは脅威の状況における転換点を示すものです。

敵対者は、AI主導の機能にアクセスできるようになり、違法な活動を大幅に加速し、強化することができます。

曖昧になる従来の境界線

サイバー環境の相互依存が進むにつれて、従来の脅威アクターのカテゴリ間の境界線がますます曖昧になっています。この1年を通じて、今後も強化されていくであろういくつかの傾向が見られました。

従来の分類とは異なる動機を持つ、複雑で二重の動機を持つ脅威アクターの事例が複数見られました。

例えば、ハクティビストの特徴を持ついくつかのグループは、ランサムウェアなどのサイバー犯罪ツールを使用して、金銭目的の活動にも手を広げています。

国家アクターは、サイバー犯罪者やハクティビストとの関係を強化しており、サイバースパイ活動をアウトソーシングし、これらの関係を利用して活動を隠匿しています。例えば、ロシアと関係のある国家のアクターは、サイバー犯罪者がウクライナ軍に関する情報を収集するために使用するインフォスティーラー・マルウェアを利用していることが観察されています(外部リンク)。

同様に、イランと関係のある国家のグループ(外部リンク)は、既知のランサムウェア集団の関連組織と協力し、イニシャルアクセスブローカーとして活動しています(外部リンク)。

国家支援グループとハクティビストグループの関係深化は全般的に観測される事象です。例えば、研究者らは最近、中国の国家安全保障省 (MSS) の請負業者として働いている元中国のハクティビスト(外部リンク)を特定しました。

洗練された脅威アクターが企業に侵入したり、従業員を操作したりする試みが増えているため、内部脅威がエスカレートする可能性があります。たとえば、FBIは最近、北朝鮮のIT労働者が米国企業のネットワークへの不正アクセスを利用して、専有データや機密データを流出させ、サイバー犯罪活動を促進し、収益を上げていることを確認しました(外部リンク)。

このような状況の変化は、複数プラットフォームで活動することの多い脅威アクターを、慎重かつ継続的に監視することの重要性を強調しています。

攻撃の複雑な動機あるいは二重の動機は、従来の脅威アクター分類を無効化します。このような脅威を予測して軽減するためには高度な分析と専門知識を必要とします。

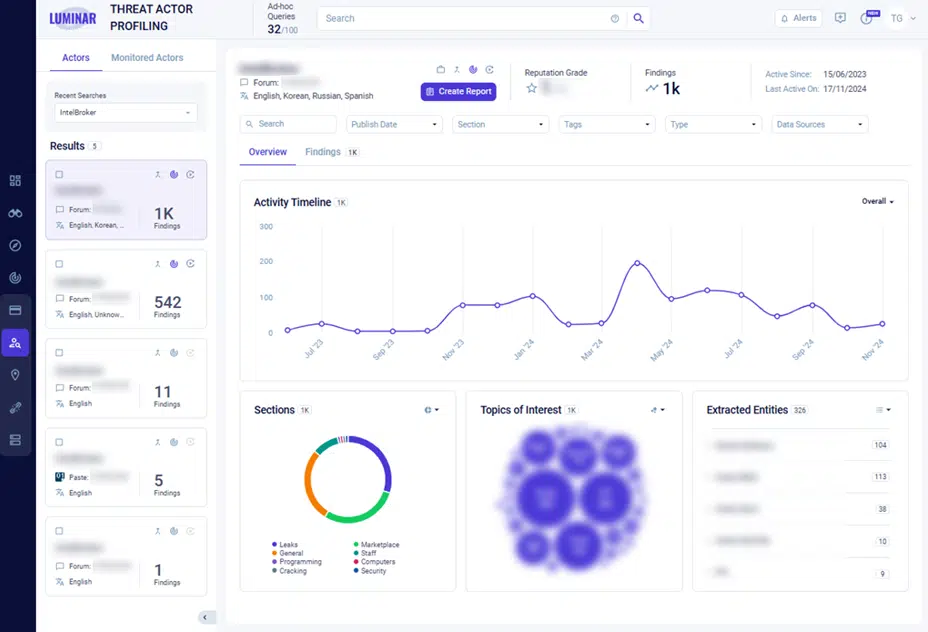

Cognyte LUMINARによる脅威アクターの監視

あらゆる業界の大小を問わず、すべての組織がサイバー攻撃の潜在的な標的となります。脆弱性の悪用、データ侵害、アクセス認証情報の盗難、その他の悪意のある活動など、サイバー脅威を軽減するには、関連する脅威アクターを完全かつ深く理解することが不可欠です。

脅威アクターの戦術、技術、および手順 (TTP) を継続的に監視することは、プロアクティブな防御に不可欠です。

LUMINARは、CognyteのAIを活用した外部脅威インテリジェンス・ソリューションであり、すべての重要な脅威インテリジェンス機能を1つのソリューションに統合しています。LUMINARの脅威アクター分析モジュールを使用することで、複数プラットフォームにまたがる脅威アクターの活動を迅速かつ包括的に監視できます。継続的な監視により、組織は脅威をリアルタイムで認識し、脅威を早期に検出する機会を増やし、迅速かつ効果的な軽減を可能にします。

図 Cognyte LUMINARによる脅威アクタープロファイリング 出典:Cognyte LUMINAR

図 Cognyte LUMINARによる脅威アクタープロファイリング 出典:Cognyte LUMINAR

まとめ

サイバー脅威の状況はかつてないペースで進化しており、脅威アクターグループ間の従来の境界はますます曖昧になっています。

これに対応するために、組織は継続的な監視とインテリジェンス主導のサイバーセキュリティ戦略を採用する必要があります。サイバー防御を強化し、リスクがエスカレートする前にリスクを軽減するには、脅威アクターの動機と戦術、および彼らが使用するプラットフォームを理解することが不可欠です。

先手を打つには、サイバー攻撃者の高度化に対抗するための警戒心、適応力、積極的な外部脅威インテリジェンスが必要です。

貴社のデジタルリスクの実際の状況を見てみませんか?ぜひデモにお申込みください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら