CISA Deciderとは?(前編) MITRE ATT&CKの紹介

米国のサイバーセキュリティ当局であるCISAが、Deciderツールを公開しました。

Deciderは、インシデント担当者やセキュリティ・アナリスト向けの、MITRE ATT&CKによるマッピングを支援するツールです。

前編となる本記事では、まずDeciderツールがターゲットとするMITRE ATT&CKフレームワークについて紹介します。

後編では、Deciderの概要と仕組みについて説明し、実際にこのツールを利用して攻撃者の振る舞いを分析し、マッピングするまでをトライしてみます。

→後編:CISA Deciderとは?(後編)MITRE ATT&CK活用ツールの概要

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

攻撃者のTTPを理解するとは

セキュリティ担当者は、攻撃者による活動を検知した場合、彼らがどのような振る舞いを行っているかを調査する必要があります。セキュリティ・インシデントに発展した場合は、攻撃者が残したデータやログを集積し、その意図や目的、活動を明らかにしなければなりません。

また、組織のセキュリティ対策を検討する上でも、攻撃者の振る舞いを特定し、理解することがはじめの一歩となります。

APTに代表されるサイバー攻撃者の活動過程を一般化したモデルとしては、ロッキード・マーティン社が提唱したサイバー・キル・チェーン(Cyber Kill Chain)が有名です。

| 1 | 偵察 (Reconnaissance) |

Eメールアドレスや会議情報等の収集 |

| 2 | 武器化 (Weaponization) |

エクスプロイトとバックドアを統合し配送可能なペイロードを作成 |

| 3 | 配送 (Delivery) |

メールやWeb、USBメモリ等を通じてペイロードをターゲットに配送 |

| 4 | エクスプロイト (Exploitation) |

脆弱性を悪用し、ターゲットのシステムでコード実行 |

| 5 | インストール (Installation) |

マルウェアのインストール |

| 6 | C2 (Command and Control) |

ターゲットを遠隔操作するための指揮チャンネル |

| 7 | 目的実行 (Actions on Objectives) |

手動で目撃目標を達成する |

セキュリティ担当者は、こうしたステップごとに、攻撃者がどのようなTTP(戦術・技術・手順)を用いているか、どのようなツールを利用しているかを分析し、サイバー攻撃の全容解明に努めます。

例に挙げたサイバー・キル・チェーンでは、偵察から目的実行までの7段階で攻撃者の振る舞いを把握しますが、今から紹介するMITRE ATT&CKは、また異なる枠組みを提供します。

MITRE ATT&CKの紹介

こうした分析をするために、公的機関やアナリスト、EDR・AV製品を始めとするセキュリティ・ベンダーに広く利用されているのが、MITRE ATT&CK(マイター・アタック)です。

MITRE ATT&CKは、米非営利団体であるMITRE社が開発し維持しているフレームワークであり、CISA等の公的機関をはじめ、世界中のセキュリティチームで利用されています。

MITRE ATT&CKは、攻撃者のTTPを分類し集積するサイバーセキュリティ・フレームワークです。

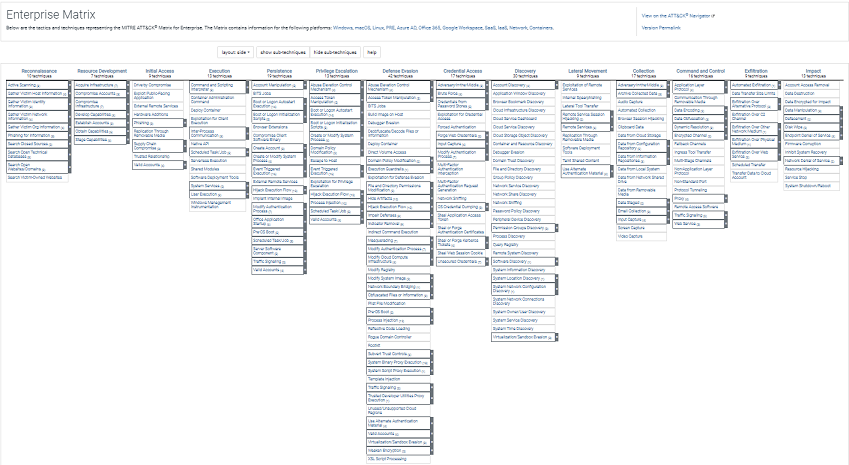

図1に、フレームワーク全体を表形式で示します。

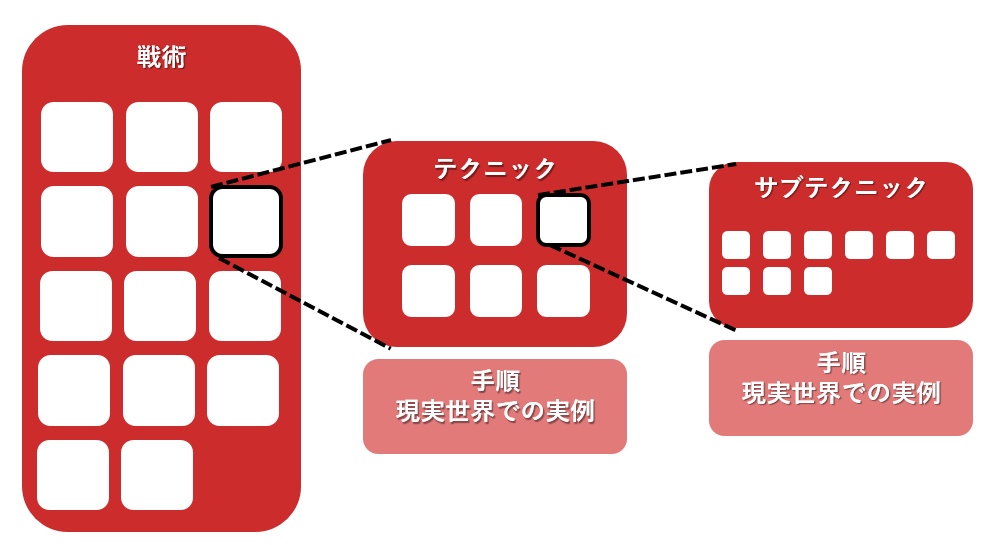

TTPとは、攻撃者が用いる戦術(Tactics)、技術(Techniques)、手順(Procedure)の総称です。

をMITRE ATT&CKでは、攻撃者の振る舞いを表2の4つに分類しています。

なお、この記事ではMITRE ATT&CKにおけるTTPを以下の日本語訳(およびカタカナ)で表記します。

| 戦術 (Tactics) |

攻撃者が行う活動、技術的な目標であり、この戦術を実行するために、テクニックやサブテクニックが利用されます。 攻撃者がテクニック・サブテクニックを用いる「理由(Why)」を説明します。 |

| テクニック (Techniques) |

攻撃者が戦術を実行するための、具体的な方法・手段です。 「どのように(How)」の説明です。 |

| サブテクニック (Sub-techniques) |

(下位技術の意)特定のテクニックを、より細分化したものです。 |

| 手順 (Procedure) |

攻撃者による活動事例であり、どのようにテクニック・サブテクニックを利用したかを説明するものです。 攻撃者が実際に「何を(What)」したかを理解する助けとなります。 |

表2の戦術、テクニック、サブテクニック、手順を図で簡単に説明すると図2のようになります。

フレームワークでは、攻撃者の振る舞いを以下の14戦術(Tactics)に分類し、各戦術で実際に利用されているテクニックや手順、ツールを整理します。

| TA0043 | 偵察 (Reconnaissance) |

攻撃者はその後の活動に向けて情報を収集します。 |

| TA0042 | リソース開発 (Resource Development) |

攻撃者は活動に利用するリソースを開発・確立します。 |

| TA0001 | イニシャル・アクセス (Initial Access) |

攻撃者はターゲットのネットワークにアクセスします。 |

| TA0002 | 実行 (Execution) |

攻撃者は悪性コードを実行します。 |

| TA0003 | 持続性 (Persistence) |

攻撃者はターゲット内部に足掛かりを確立します。 |

| TA0004 | 特権昇格 (Privilege Escalation) |

攻撃者はより高度の権限を獲得します。 |

| TA0005 | 防御回避 (Defense Evasion) |

攻撃者は検知されることを回避します。 |

| TA0006 | クレデンシャル・アクセス (Credential Access) |

攻撃者はアカウントのユーザー名とパスワードを窃取します。 |

| TA0007 | 発見 (Discovery) |

攻撃者はターゲットの環境を掌握します。 |

| TA0008 | ラテラル・ムーブメント (Lateral Movement) |

攻撃者はターゲットの環境を移動・探索します。 |

| TA0009 | 収集 (Collection) |

攻撃者は目的を達成するために所要のデータを収集します。 |

| TA0011 | 指揮統制(C2) (Command and Control) |

攻撃者は侵害したシステムと通信し、コントロールを試みます。 |

| TA0010 | 抽出 (Exfiltration) |

攻撃者はデータを窃取します。 |

| TA0040 | 影響 (Impact) |

攻撃者はターゲットのシステムおよびデータを操作、妨害、あるいは破壊します。 |

表3に示した14の戦術は、攻撃者の活動サイクルに概ね沿っていますが、決して直線的ではありません。攻撃者は必ずしも順序通りに活動するわけではなく、またすべての戦術を採用するわけでもありません。

続いて、テクニックとサブテクニックを見てみましょう。

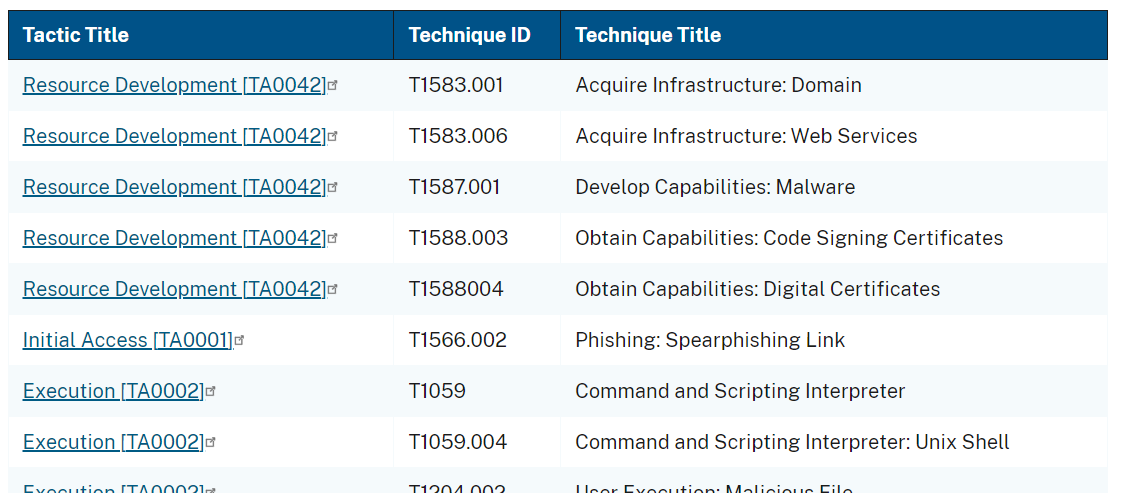

例えば戦術TA0042「リソース開発」には、以下の8つのテクニックが存在します。

| T1650 | アクセス取得 (Acquire Access) |

攻撃者はターゲットシステムやネットワークへの既存のアクセスを購入等により取得します。 オンラインサービスやIABが利用できます |

| T1583 | インフラストラクチャ取得 (Acquire Infrastructure) |

攻撃者は活動に必要なサーバーやWebサービス、ボットネットなどを購入、リース、あるいはレンタルします。 |

| T1586 | アカウント侵害 (Compromise Accounts) |

攻撃者はその後の活動のため、既存のアカウントを侵害します。アカウントにはSNSやEメール、クラウド等があります。 |

| T1584 | インフラストラクチャ侵害 (Compromise Infrastructure) |

攻撃者はサードパーティのインフラストラクチャを侵害します。具体的には、サーバー、ドメイン、Webサービス、DNSサービス、ボットネット構築用のマシン群を指します。 |

| T1587 | 機能開発 (Develop Capabilities) |

攻撃者は活動に必要なリソース要求を特定し、マルウェアやエクスプロイト、自己署名証明書などを自身で開発します。 |

| T1585 | アカウント確立 (Establish Accounts) |

攻撃者はSNSアカウントを新規に作成し、架空のプロファイルや経歴、所属などを構築し架空の存在を作り上げます。 |

| T1588 | 機能の取得 (Obtain Capabilities) |

攻撃者は活動に必要なマルウェア、ソフトウェア(ライセンス含む)、エクスプロイト、証明書、脆弱性情報などを、自身で開発するのではなく、購入・窃取等します。 |

| T1608 | 機能のステージング (Stage Capabilities) |

攻撃者は準備した機能をアップロード、インストール、導入します。あるいはWebサービスやPaaSを利用してステージングします。 |

さらに、このテクニックのうちT1583「インフラストラクチャ取得」に着目すると、8つのサブテクニックが割り振られています。

| .001 | ドメイン | ドメインの購入あるいは取得 |

| .002 | DNSサーバー | C2通信等に使用するためのDNSサーバーの取得 |

| .003 | VPS | 匿名化強化のためのVPSレンタル |

| .004 | サーバー | サーバーの購入、リース、レンタル |

| .005 | ボットネット | ボットネットの購入、リース、レンタル |

| .006 | Webサービス | C2通信や抽出のためのWebサービス登録 |

| .007 | サーバーレス | Cloudflare WorkesやAWS Lambda等のサーバーレスインフラの購入と設定 |

| .008 | マルバタイジング | 悪用可能なオンライン広告の購入 |

この中の.003 VPS(Virtual Private Server)というサブテクニックについて詳細を確認してみると、VPSの取得に関する説明を確認することができます。

攻撃者は仮想マシンやコンテナ等のクラウドサービスを利用することによって、物理的な追跡を困難にします。また攻撃者はクラウド環境を活用することによって、攻撃インフラストラクチャのプロビジョニングやシャットダウンを迅速化することができます。

実際に攻撃者が用いた実例は手順(Procedure)として整理されています。

003.VPSの実例は表6のとおりです。

名前欄に示されているのは、実在のサイバー犯罪組織やAPTです。HAFNIUMは中国系のAPTとして、LAPSUS$はソーシャルエンジニアリング等で大企業を攻撃する犯罪グループとして有名です。

| ID | 名前 | 説明 |

| G0001 | Axiom | VPSホスティングサービスの利用 |

| G0035 | Dragonfly | 攻撃のためのVPSインフラストラクチャ取得 |

| G0125 | HAFNIUM | 米国のVPSリースサービスを利用 |

| G1004 | LAPSUS$ | VPSホスティングサービスの利用 |

| G0088 | TEMP.Veles | VPNインフラストラクチャ取得 |

攻撃者が利用するツールやソフトウェア、マルウェア等もMITRE ATT&CKフレームワークにおいて整理され、戦術・テクニック・サブテクニック・手順と紐づけられます。

例えば、Sliverというツールは本来レッドチーム/ペネトレーションテスト用として公開されましたが、過去に多くのサイバー攻撃に悪用されています。なお、Sliverのように本来の意図を逸脱して悪用されることがあるツールを「デュアルユース・ツール」と呼びます。

- (外部リンク)MITRE ATT&CKにおけるSliverのデータ

MITRE ATT&CKフレームワークを利用し、攻撃者の振る舞いを標準化された形式で整理することにより、セキュリティ・アナリストは必要な対策を整理し、また情報を共有することが可能となります。

以下のリンクは、CISAによる北朝鮮APT活動レポートの一例です。マルウェアを通じた攻撃キャンペーンの分析として、レポートの末尾にMITRE ATT&CKへのマッピングが記載されています。

現在多くの組織・企業で導入・運用されているEDR等のセキュリティ製品も、アラートの分類といったケースでMITRE ATT&CKを援用しています。

v12は、TTP等のデータ追加に加え、Windows、macOS、Linux、ICS、モバイル、クラウドといった特定環境に対応したフレームワークも提供しています。

さらに、本年リリースされたv13は、新規のテクニックやソフトウェア等を追加した他、各項目が最新の状況に更新されました。

マッピングの重要性

セキュリティ対策やインシデント・レスポンス等様々な場面において、攻撃者の振る舞いを、MITRE ATT&CKフレームワークに正確にマッピングする(分析に基づいて割り当てる)ことが重要です。マッピングされた情報を、我々は次のような作業に役立てることができます。

- 攻撃者の性質を解明する

- 攻撃トレンド・傾向を分析する

- マッピング・レポートを攻撃の検知、対応、防止に活用する

CISAがDeciderに先立って2023年1月に公開したマッピング・ベストプラクティスでは、MITRE ATT&CKの活用法としてマッピング手順を紹介しています。

マッピング手順は大きく分けて2種類あります。既に作成されたレポートを再分析する方法と、対象システムに残された攻撃者やインシデントに関する生データをマッピングしていく方法です。

いずれも、攻撃者の振る舞いを注意深く観察し・特定し、どのようなTTPに分類されるのかを検証していく作業となります。

例として、レポートをマッピングする手順を示します。

レポートに基づくマッピングの手順

- 振る舞いを特定する

- その振る舞いを分析する

- 振る舞いを特定の戦術に当てはめる

- その戦術に適用されるテクニックを特定する

- サブテクニックを特定する

ガイダンスでは、フレームワークによる攻撃者TTP把握特に陥りがちなミスとして、以下があげられています。

- 不十分な証拠や検証に基づき、結論に飛躍してしまう

- 不確定情報に基づき、別のテクニックの可能性に目がいかなくなってしまう

- 解釈ミスやテクニックに関する理解の不足に基づき、ある振る舞いを、誤ったテクニックにカテゴライズする

また、マッピングの正確性に影響を与える要素としてバイアス(先入見)に注意を払うよう推奨しています。

| 新規バイアス (Novelty Bias) |

新鮮で興味深い事象にばかり注目してしまう。 |

| 可視性バイアス (Visibility Bias) |

組織ごとに、テクニックの見出しやすさに偏りがある。 |

| 生産者バイアス (Producer Bias) |

レポートを公開する組織に偏りがあり、サイバーセキュリティ・コミュニティ全体の傾向を反映していないケース。 |

| 被害者バイアス (Victim Bias) |

被害組織の中でも、レポートの公開頻度に差がある。 |

| 可用性バイアス (Availability Bias) |

自分たちのよく知っているテクニックばかりに目がいき、レポートもその傾向に沿ったものとなる。 |

Deciderを活用しましょう

以上、CISAが公開したMITRE ATT&CK活用ガイド等を参考に、フレームワークの目的、利用法について紹介しました。

MITRE ATT&CKは非常に有用なフレームワークではありますが、前項で挙げたバイアスやミス等の課題もあります。CISA Deciderは、こうしたフィードバックや課題を受けて、MITRE ATT&CKをより適切に使えるようにするために開発されました。

次回は、このフレームワークをフルに活用するために作られたツールであるCISA Deciderを紹介し、実際にマッピングに活用してみたいとおもいます。

→後編:CISA Deciderとは?(後編)MITRE ATT&CK活用ツールの概要

当連載含む最新の更新情報はメールマガジンにてお知らせいたしますので、ぜひご登録ください。

SOMPO CYBER SECURITYでは24時間365日対応のインシデントサポートを提供しています。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

参考サイト

- https://attack.mitre.org/ (MITRE ATT&CK)

- https://www.cisa.gov/resources-tools/resources/decider-fact-sheet (CISA Deciderファクトシート)

- https://github.com/cisagov/Decider/ (CISA Decider GitHubダウンロード)

- https://github.com/mitre/cti/releases/tag/ATT%26CK-v13.1

- https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

- https://www.bleepingcomputer.com/news/security/cisa-releases-free-decider-tool-to-help-with-mitre-attandck-mapping/

- https://www.helpnetsecurity.com/2023/03/03/cisa-decider/

- https://www.cisa.gov/news-events/news/helping-cyber-defenders-decide-use-mitre-attck

- https://www.cisa.gov/sites/default/files/2023-03/decider_fact_sheet_508c.pdf

- https://www.cisa.gov/sites/default/files/2023-01/Best%20Practices%20for%20MITRE%20ATTCK%20Mapping.pdf

- https://mitre-attack.github.io/attack-navigator/

- https://www.sans.org/white-papers/33901/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa21-048a

著者情報

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」