Beastランサムウェア | マルチプラットフォーム対応のRaaS

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年2月

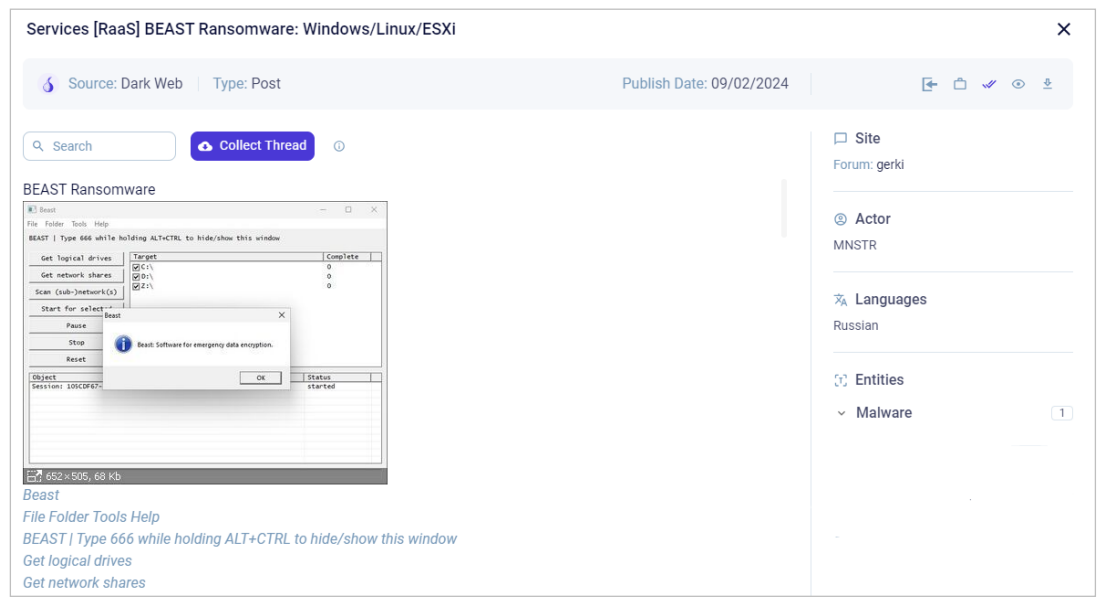

2024年2月、ロシア語のダークウェブ・フォーラムXSSにおいてBeastランサムウェアの宣伝投稿が出現しました。

Cognyteは、このランサムウェアの直近の検体を入手しています。

本記事は、Beastランサムウェアの概要と脅威アクターの分析、そしてランサムウェア検体から入手したIoCを紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Beastランサムウェアの生態

Beastランサムウェアはアフィリエイトと開発者とで利益を分配するRaaSであり、2022年に登場して以来、脅威アクターによって運用されています。

サンプルの特徴から、このランサムウェアは経験のあるサイバー犯罪者によって開発されたと推測します。

Beastランサムウェアの基本情報

- C言語で作成されており、サイズは80KB程度と軽量

- Windows(XPから11まで)、Linux、VMWare ESXiを含む様々なOSに対応

- 暗号化アルゴリズムに楕円曲線暗号、AES、ChaChaを利用

- ターゲットに最大のダメージを与えるため、セグメントごとの暗号化を実施

その他の機能

脅威アクターがフォーラムに投稿した宣伝によれば、Beastランサムウェアは以下の機能も保有しています。

- ランサムウェアは2つの暗号化モードを持ちます。通常モードでは、暗号化対象ファイルの名称を「ID+拡張子」の形式に変更し、テキストあるいはHTML型式のランサムノートを生成します。「アーカイバ・モード」では、暗号化されたファイルをZipファイルに変換し、この中に身代金要求を埋め込みます。

- 各コンピュータあるいはネットワークごとに、固有の復号プログラムを生成します。

- マルチスレッディングによる高速暗号化をサポートします。

- Windows版、Linux版ともにコマンドラインを利用した機能の利用が可能です。コマンドラインを用いた暗号化パラメータの調整も可能です。

- Windows対応バージョンはGUIをサポートしています。暗号化されたファイルリストの表示、機能の実行、ファイルやディスク、ネットワークごとの手動暗号化等が可能です。さらにサブネットのスキャンや、プロセスおよびサービスの終了、シャドウコピーの削除も可能です。

- 暗号化コンポーネントには互換性があり、例えばWindows版によって暗号化されたファイルを、Linux版復号プログラムで復旧することができます。

既存のランサムウェアとの関係

MNSTRとMonsterランサムウェア

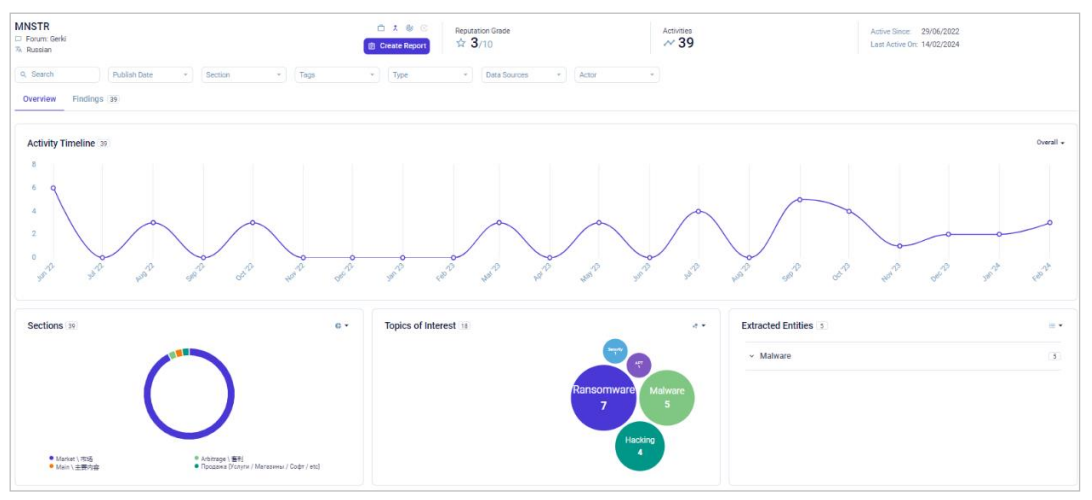

今回Beastランサムウェアの宣伝を行った脅威アクターMNSTRは、2022年にMonsterランサムウェアを開発しています。MNSTRは過去に、BeastがMonsterの後継であるとの発言を残しています。

MonsterはDelphiで作成されたRaaSです。

Cognyteの調査結果から、脅威アクターMNSTRはロシアを拠点としており、英語による投稿を行うことでランサムウェアを宣伝しようとしていると考えられます。

MNSTRの活動プロファイル 出典:Cognyte Luminar

MNSTRの活動プロファイル 出典:Cognyte Luminar偽旗戦術(False Flag)

Monsterランサムウェアは2022年にロシア語のダークウェブ・フォーラムRAMPに出現しました。コミュニティでの評価によれば、Monsterランサムウェアは非常に使いやすく、拡張子やランサム・ノートのカスタマイズも可能とのことです。

Monsterの解析は、当該ランサムウェアのIoCが他の脅威グループのIoCと重複するように作為されていることを示しています。これは、リサーチャーや法執行機関による脅威アクターの特定を妨害する意図があると推測されます。

別の解析では、Monsterがシンガポール、インドネシア、ボリビアを含む世界規模で検知されたことを明らかにしています。

推奨策

Beastランサムウェアはセキュリティ情勢に対しまだ大きなインパクトを与えていませんが、(Cognyteが検体を入手できたことが示すとおり)攻撃被害は発生しています。今後運用が拡大し組織に対する脅威となる可能性があります。

Cognyteは、以下に示すIoCを組織のセキュリティシステムに反映させることを推奨します。

| 型式 | 値 |

| MD5 | 7dd96ccc46eca19b03244159483e2230 |

| SHA-1 | 93084bd618f0f70b2307dc0c365989ea9953a77e |

| SHA-256 | f3b54714488c9ab16a53d63cfc058e090715a4be315ade2cc3ac8d89e46f46e2 |

参考ソース

- https://blogs.blackberry.com/en/2022/09/some-kind-of-monster-raas-hides-itself-using-traits-from-othermalware

- https://kaspersky.com/about/press-releases/2022_redalert-and-monster-multiplatform-ransomware-gainssteam

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら