【ブログ】クラウドのセキュリティリスクを低減する重要ポイント(8/28)

本記事では当社の脆弱性診断チームが、クラウド利用に係るセキュリティの要点と、当社クラウドセキュリティ診断サービスをご紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

目次

サイバー攻撃はいまや「自分ごと」

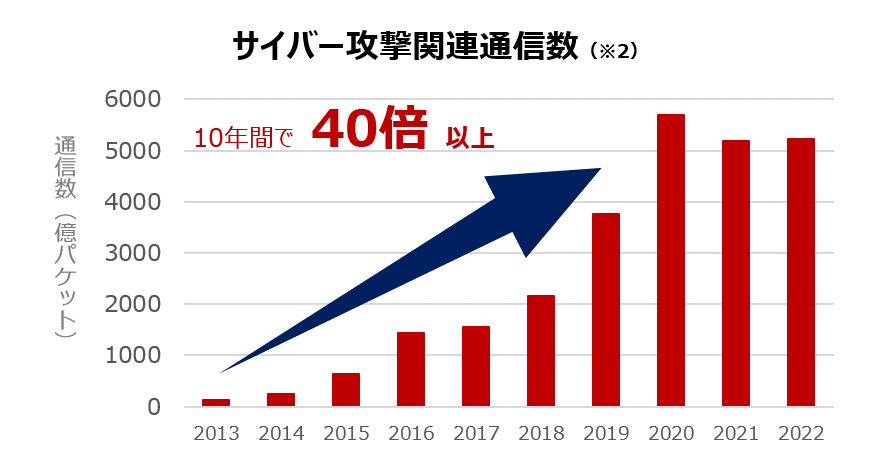

企業のWEBサーバやWEBアプリケーションなどの脆弱性※1を狙ったサイバー攻撃が急増し、高止まりしています。 (※2)図表は国立研究開発法人・情報通信研究機構「NICTER 観測レポート2022」より当社作成

(※2)図表は国立研究開発法人・情報通信研究機構「NICTER 観測レポート2022」より当社作成

求められる企業のセキュリティ対策

上のグラフは、日本へのサイバー攻撃に関連する通信量の過去10年間の推移を表しています。40倍以上に膨れ上がり、パンデミック流行や国際的なイベントなどの影響で2020年にピークを迎え、その後、高止まりの状況が続いていることがわかります。

代表的なサイバー攻撃の例を以下に示します。

窃取・データ改ざん

- ECサイトへの不正アクセス

- 脆弱性が悪用され、決済システムが改ざん

- 最大11万人分のクレジットカード情報漏洩の可能性

標的型攻撃

- 管理サイトへの不正アクセス

- 攻撃対象となったサイトに加え、同じサーバでデータベースを運用しているシステムを含め、個人情報1万件弱が漏えいの可能性

サイバー攻撃を「自分ごと」ととらえ、日ごろから対策をしっかりとっておくことが求められています。

【重要①】クラウド利用にかかるサプライチェーンリスク対策

クラウド利用形態は多様化しており、リスク対策には自社にとどまらず、利用者・開発者・提供者等が協力して、継続的に点検・是正をしていくことが重要となっています。

| 順位 | 「組織」に対する脅威 |

|---|---|

| 1 | ランサムウェアによる被害 |

| 2 | サプライチェーンの弱点を悪用した攻撃 |

| 3 | 内部不正による情報漏えい等の被害 |

| 4 | 標的型攻撃による機密情報の窃取 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6 | 不注意による情報漏えい等の被害 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 |

| 8 | ビジネスメール詐欺による金銭被害 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) |

- 攻撃者は、サプライチェーン上の取引先や委託先を狙い、攻撃・情報の窃取を試みます!

- 重要情報・機密情報のデータ管理設定やアクセス状況の監視は、極めて重要です!

【重要②】自社・業務委託先・サービス提供元等と協力し点検・是正

管理業務の委託先・サービス提供企業・取引先企業等、業種・規模問わず、プロ・専門家でもミスをしてしまうため、協力して点検・是正をする必要があります。

求められる企業のセキュリティ対策

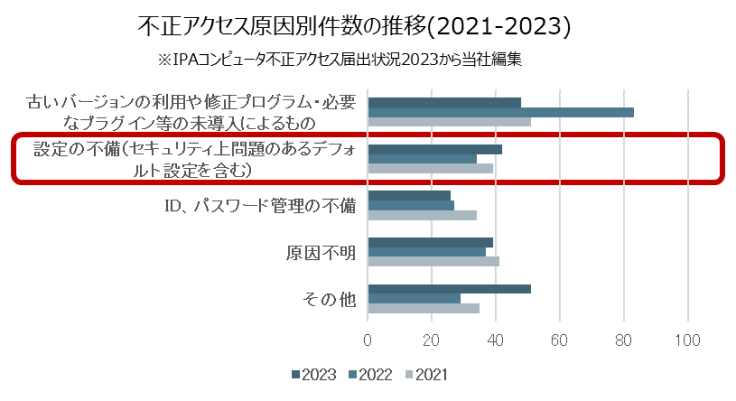

2023年IPA(※1)の不正アクセス届出の原因別件数比率では設定不備が20.3%(42/206件)を占めていました。また、経産省の「サイバーセキュリティ経営ガイドライン」では、サプライチェーンリスク対策の重要性を提示していますが、クラウド利用企業の実に60%が外部の支援を受けてサービスを利用していることがわかっています。(※2)

企業は、クラウド環境の情報資産に応じた適切なリスク対策がとられているかを自社および関係企業と点検・是正をしていくことが重要です。

※1:IPA独立行政法人 情報処理推進機構

業務委託先の設定ミス

- 業務委託先が、サーバからクラウドクラウサービスへデータ移行

- ストレージの設定を公開設定

- 長期間、機密情報が公開されている状態に置かれていた(※2)(この状態が検出されないリスクもあり)

運用代行企業の設定ミス

- 運用管理を代行する委託先

- 権限設定のミスで顧客アカウントが利用不能

- 顧客からの要望への対応にシステム変更時

サービス提供者のミス

- クラウドサービス提供事業者が、提供しているSaaS

- アクセス権のデフォルト値変更(セキュリティ低下)

- 企業は気づかずに利用継続し機密情報が流出(※2)

総務省「クラウドサービス利用・提供における適切な設定のためのガイドライン」(外部リンク)

総務省「クラウドの設定ミス対策ガイドブック」(外部リンク)

【重要③】ベストプラクティスとなるCISベンチマーク等の外部基準を活用

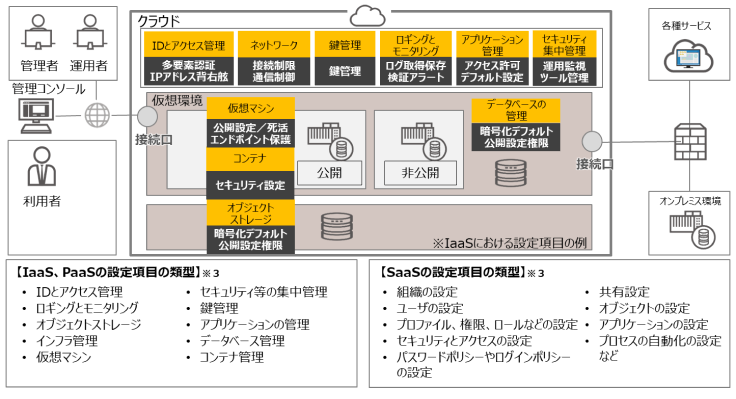

クラウドのセキュリティ設定項目の類型(※1)には下記のものがあり、自社が、管理業務の委託先・クラウドサービス提供企業・取引先と、共通の視点で点検するにはCISベンチマーク(※2)等の外部基準の活用が効果的です。

(※2)Center for Internet Security (CIS) ベンチマーク(外部リンク)

米国の非営利法人Center for Internet Securityが公表している、情報システムの構築・運用における構成要素別のセキュリティ対策のベストプラクティスを定めたガイドライン

(※3)IaaS/PaaS/SaaSはクラウドサービスのモデル。それぞれ提供される範囲が異なり、利用者が設定すべき範囲も異なる。

クラウドセキュリティ診断サービスのご紹介

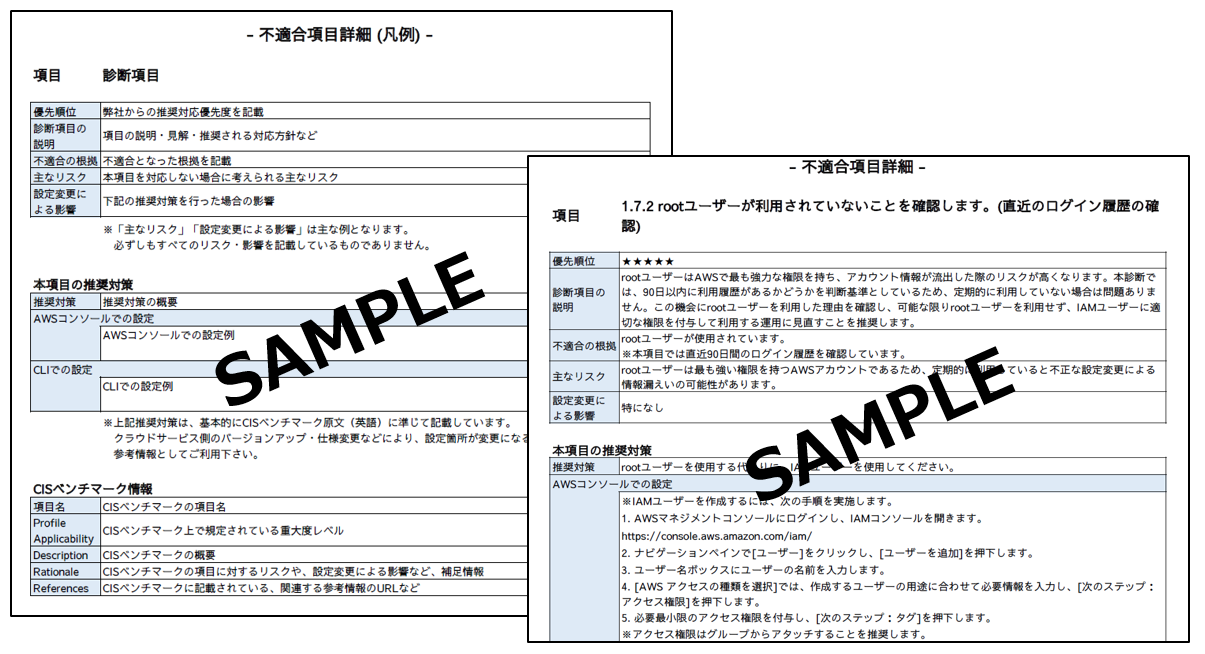

当社の提供するクラウドセキュリティ診断サービスでは「CISベンチマーク(※1)」や「各種ガイドライン」「ベストプラクティス集」等の外部基準と診断会社独自の基準をあわせて診断し、不適合の根拠やリスクとともに設定方法を丁寧に解説いたします。

組織の管理者、業務委託先、関係企業とも共通した観点で対策を検討することが可能です。

<対象クラウドサービス>

AWS/Azure/GCP/OCI/Microsoft 365/Google Workspace/Box(*2)/Salesforce(*2)/Zoom/Slack(*2)(※1)Center for Internet Security (CIS) ベンチマーク(外部リンク)

米国の非営利法人Center for Internet Securityが公表している、情報システムの構築・運用における構成要素別のセキュリティ対策のベストプラクティスを定めたガイドライン

(※2)CISベンチマークが提供されていないため、ベストプラクティスなどを参考に独自基準にて診断

- ご予算に応じたプラン

- 重要項目を優先して実施するプランのご提案を希望される方も、お気軽にご相談ください!

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)