【ブログ】自動車関連メーカーを攻撃するQilinランサムウェア(2/14)

サイバー脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2025年2月

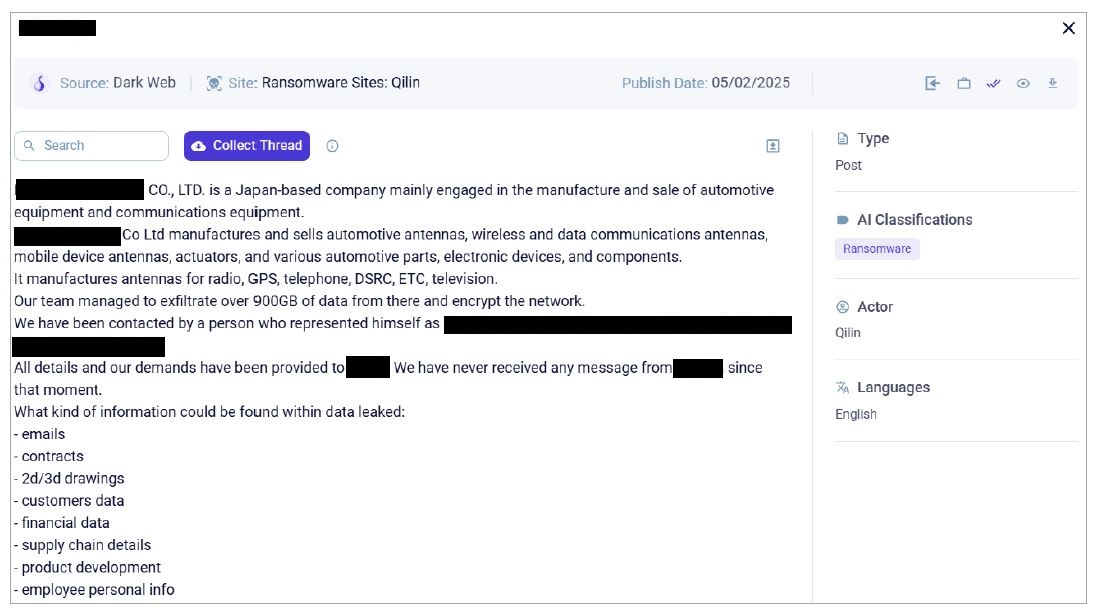

2025年2月5日、Qilinランサムウェア・グループは、ダークウェブ上にホストするリークサイトに、日本の車載部品メーカーに関するエントリを追加しました。

本記事はQilinランサムウェアの概要および現在判明しているIoCについてご紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

車載部品メーカーへの攻撃

Qilinランサムウェアは、当該車載部品メーカーに関する電子メールのやり取り、契約書、図面、財務情報、従業員のデータ、顧客データなど、約900 GB相当のデータを同社から盗んだと主張しています。また、流出には日系大手完成車メーカーに関連するデータも含まれていると主張しています。

今回の攻撃は、Qilinランサムウェアが日本の精密自動車部品メーカーである別企業のデータを公開したわずか数日後に行われました。

Qilinランサムウェア

このランサムウェアは、暗号化機能の改修を行っており、認証情報を窃取するカスタムマルウェアの利用、セキュリティ対策の回避やバックアップ妨害策にも秀でた強力なアクターです。

Qilinランサムウェア・グループは、以前はAgendaランサムウェアとして知られており、2022年7月から活動しています。2022年8月下旬には、Ransomware-as-a-Service (RaaS) モデルでの活動を開始しました。

このランサムウェアは当初Golangで作成されていましたが、ある時点でRust言語に移行しました。

Qilinは、Windowsをターゲットとする亜種とVMware ESXiをターゲットとする亜種の両方を持っており、ダークウェブ上でリークサイトを運営しています。そこでは、被害者を明らかにし、お金を払わない被害者のデータを公開します。

過去には、フィッシングメールや、リモートデスクトッププロトコル (RDP) などの公開されたアプリケーションやインターフェイスを悪用して、最初のアクセス権を取得することが確認されています。

最近では、2024年8月に、多要素認証 (MFA) で保護されていなかったVPNポータルの認証情報を侵害して、被害者のシステムにイニシャル・アクセスすることが確認されました。さらに、Google Chromeブラウザに保存されているアカウント認証情報を盗む目的で、カスタムされたインフォスティーラー(情報窃取マルウェア)を展開していることも判明しました。

2024年10月、セキュリティ研究者はQilinランサムウェアの新しい亜種を発見し、Qilin.Bと命名しました。この亜種は以前のバージョンのQilinをベースに構築されていますが、AES-256-CTR暗号化と、旧バージョンで既に使用されていたChacha20暗号化を組み合わせた、強化された暗号化機能を具備します。

さらに、Qilin.Bは、OAEPパディング(RSA暗号の強化手法)を備えたRSA-4096を使用して暗号化キーを保護しており、秘密キーや取得したシード値がなければファイルを復号できません。

Qilin.Bは強化された防御回避技術を組み込んでいます。これには、セキュリティに関連するサービスのシャットダウン、Windowsイベントログのクリア、自己消去機能などが含まれており、痕跡を隠し検出と分析を困難にします。またこのバージョンのランサムウェアはボリュームシャドウコピー (VSS) を削除し、システムのバックアップを中断し、被害者がファイルを復元できないようにすることも可能です。

推奨策

Cognyteは、Qilinランサムウェア等からの攻撃を予防するために以下の対策を推奨します。

- 本記事末尾に掲載の技術的なIOCをセキュリティシステムに実装します。

- 可能な場合は、各システムに多要素認証 (MFA) を適用します。

- 組織で使用されているソフトウェアとシステム用にリリースされたセキュリティ更新プログラムとパッチを定期的に適用し、最新バージョンに更新されていることを確認します。

- すべてのセキュリティシステムが更新され、同期されていることを確認します。

重大なランサムウェア被害を防ぐためには、普段から継続的に自社のサイバーリスクを監視しておくことが効果的です。

サイバー脅威インテリジェンス(CTI)ソリューションは、自社のIT資産やアタックサーフェスをモニタリングし、また脅威アクターによる攻撃の兆候や断片的な情報漏洩を早期に検知する上で非常に効果的な手段です。

貴社のデジタルリスクの実際の状況を見てみませんか?こちらからデモ要望ください。

IoC

| 型式 | 値 |

| MD5 | 64ca549e78ad1bd3a4bd2834b0f81080 |

| SHA-1 | 493ff413528f752c5fce3ceabd89d2ab37397b86 |

| SHA-256 | 93c16c11ffca4ede29338eac53ca9f7c4fbcf68b8ea85ea5ae91a9e00dc77f01 |

| MD5 | eb6fff4ee0f03ae5191f11570ff221c5 |

| SHA-1 | c2dfbf554e068195ecc40bebd0617ce09ad65784 |

| SHA-256 | 54ff98956c3a0a3bc03a5f43d2c801ebcc1255bed644c78bad55d7f7beebd294 |

| MD5 | 923c5af6fd29158b757fb876979d250b |

| SHA-1 | 6b3e3ff0495d39c85eca41f336bfd5ff92c97412 |

| SHA-256 | 9e1f8165ca3265ef0ff2d479370518a5f3f4467cd31a7b4b006011621a2dd752 |

| MD5 | 31edb01d243e8d989eb7e5aeeeef54dc |

| SHA-1 | 05f60fc706754b317ffc7839a2b0490f7cd6f71d |

| SHA-256 | e4882b8e8e414e983cf003a5c4038043002a004b63c4f0844a15268332597e80 |

| MD5 | a7ab0969bf6641cd0c7228ae95f6d217 |

| SHA-1 | 002971b6d178698bf7930b5b89c201750d80a07e |

| SHA-256 | 117fc30c25b1f28cd923b530ab9f91a0a818925b0b89b8bc9a7f820a9e630464 |

| MD5 | 417ad60624345ef85e648038e18902ab |

| SHA-1 | e18e6f975ef8fce97790fb8ae583caad1ec7d5b3 |

| SHA-256 | 555964b2fed3cced4c75a383dd4b3cf02776dae224f4848dcc03510b1de4dbf4 |

| MD5 | e01776ec67b9f1ae780c3e24ecc4bf06 |

| SHA-1 | 3ef805009f8694e78699932563c09ac3b6bc08a5 |

| SHA-256 | 0629cd5e187174cb69f3489675f8c84cc0236f11f200be384ed6c1a9aa1ce7a1 |

| MD5 | 63b89a42c39b2b56aae433712f96f619 |

| SHA-1 | 50927809fa3f1ec408d7a1715a714831f41160db |

| SHA-256 | bf9fc34ef4734520a1f65c1ec0a91b563bf002ac63982cbd2df10791493e9147 |

| MD5 | d0a711e4a51891ddf00f704d508b1ef2 |

| SHA-1 | d9ea05933353d1f32b18696877a3396140022f03 |

| SHA-256 | cd27a31e618fe93df37603e5ece3352a91f27671ee73bdc8ce9ad793cad72a0f |

| MD5 | 14dec91fdcaab96f51382a43adb84016 |

| SHA-1 | a85d9d2a3913011cd282abc7d9711b2346c23899 |

| SHA-256 | 37546b811e369547c8bd631fa4399730d3bdaff635e744d83632b74f44f56cf6 |

| MD5 | 88bb86494cb9411a9692f9c8e67ed32c |

| SHA-1 | 82f8060575de96dc4edc4f7b02ec31ba7637fa03 |

| SHA-256 | c26ce932f3609ecd710a3a1ca7f7b96f1b103a11b49a86e9423e03664eaabd40 |

| MD5 | 470d0261d18ed69990ce94f05d940de1 |

| SHA-1 | 890581fca724935118606a4d92dbc206f9eff04c |

| SHA-256 | 411b2ed12df1ace6559d3ea666c672617ce23e2ace06806bb53c55bcccb83303 |

| MD5 | d67303ba66bcb4dd89de87c83f3f831f |

| SHA-1 | 34bfe0c8aa61f90ca03b7e80271d5a8afae0be4b |

| SHA-256 | 8e1eb0ad22236e325387fdb45aea63f318a672c5d035a21d7b3a64eeafb4c5a2 |

| MD5 | 440810b008eed766f085b69b1723f54b |

| SHA-1 | 9692644974071cd484455e355f8d79ce8c486e20 |

| SHA-256 | aa0772fc6784799d59649654879c2b4a23919cda410bede0162751e6d6d6b558 |

| MD5 | 6b7eeb860917aa44982d8bd2d971aff1 |

| SHA-1 | d4e3a066e1c1a21e3d44f2ef81a94aec42f5df11 |

| SHA-256 | ebb2a1b46a13c308ffe62dda4d9da316d550433707b2c2a38ad710ea4456c608 |

| MD5 | a42d36f1af2c396e645ffa356fa47a1e |

| SHA-1 | 5914e976598ece1a271a60615a17420319a77812 |

| SHA-256 | ceed9fdce420c0558e56bb705664d59f67d62c12d7356ca8643908261638b256 |

| MD5 | e1d41939dc4cc4116cc3439a01cfb666 |

| SHA-1 | 6e35dfdf0d09a0313a33fcc6c77f4fe00a79b9dc |

| SHA-256 | 5e9fc42cf65e1a87e953d00cb2755d3b5b00c1414259534c3a85742295bb6ff9 |

| MD5 | 1410b418a078559581725d14fa389cdd |

| SHA-1 | 081cd6c242d472db9148fd0ce33346f7a3e87ac2 |

| SHA-256 | a25097d2ae808df410c2f35d725a500fb680f38605e62c9e3b619e389ef6733f |

参考ソース

- https://www.bleepingcomputer.com/news/security/qilin-ransomware-now-steals-credentials-from-chrome-browsers/

- https://www.halcyon.ai/blog/new-qilin-b-ransomware-variant-boasts-enhanced-encryption-and-defense-evasion

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら