【ブログ】日系グローバル企業へのハッキングを主張するグループ(9/18)

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

SOMPO CYBER SECURITY | 2024年9月

2024年8月、ZeroSevenGroupと名乗る脅威アクターが日系グローバル企業北米法人のデータを窃取したと主張しました。

複数の報道によれば、当該企業はこの主張について、サードパーティ経由の漏洩であるとして侵害を否定しています。

本記事では、ターゲットへのイニシャルアクセスやリークデータを販売・公開する脅威アクターZeroSevenGroupの動向を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

日系グローバル企業ハッキングの主張

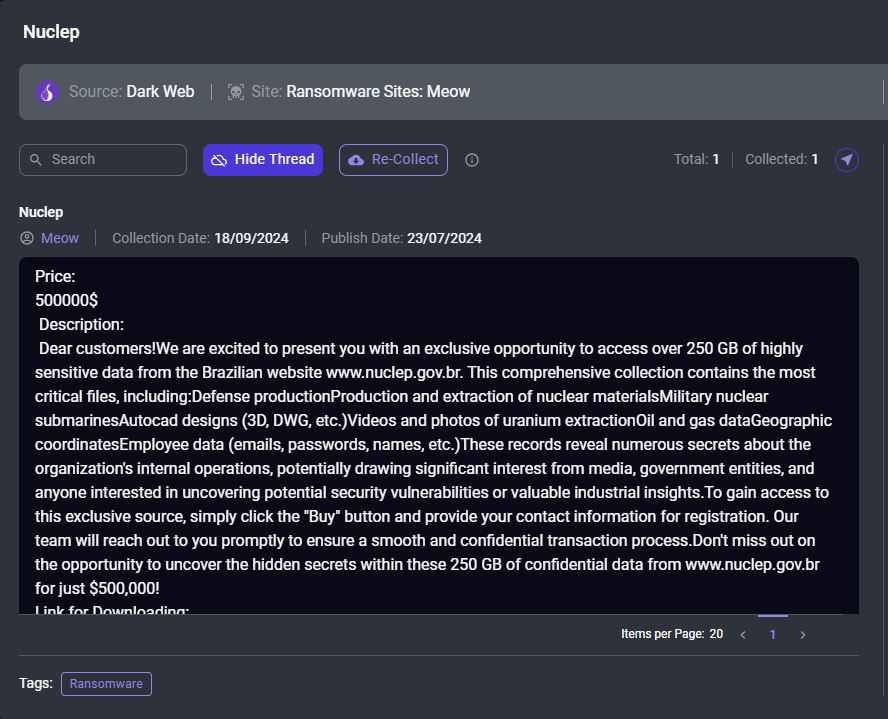

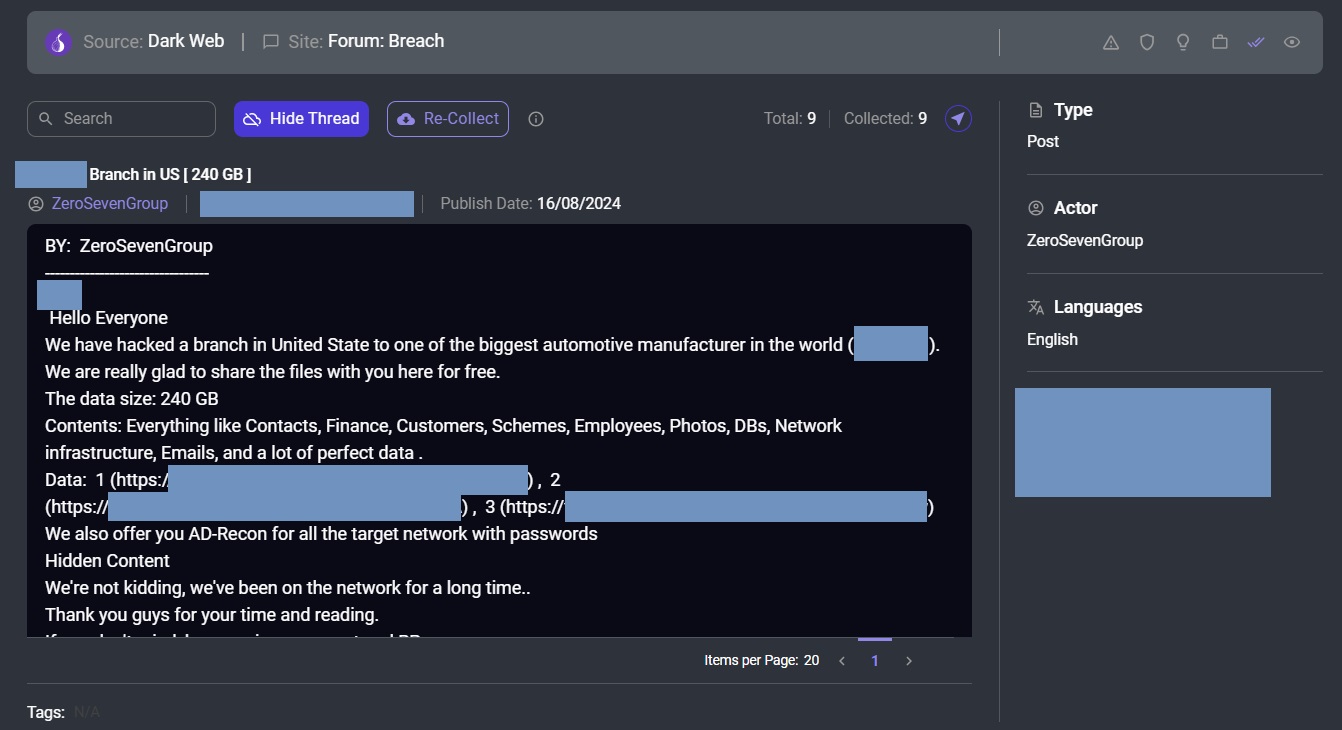

2024年8月16日、ZeroSevenGroupと名乗る脅威アクターがダークウェブ・フォーラムBreach上で日系グローバル企業の北米法人をハッキングしデータを窃取したと主張しました。

グループは、当該企業から取得したファイルを無償で公開すると謳っています。

窃取したデータは合計240GB、連絡先、財務情報、顧客情報、スキーム、従業員情報、画像、データベース、ネットワークインフラ情報、メール等を含むと記載されています。

投稿内容からは、Active Directory情報収集ツールであるADReconの利用が伺えます。

ZeroSevenGroupの投稿 出典:Cognyte Luminar

ZeroSevenGroupの投稿 出典:Cognyte Luminar

この投稿について、当該企業は公式の声明を発信していませんが、国外の複数セキュリティニュース・メディアに対して、以下のように回答したと報じられています。

- 当該企業は、この侵害活動の対象ではない。報道内容に反して、当該企業のシステムは侵害されていない。

- 脅威アクターが投稿した内容は、当該企業であると誤認されたサードパーティーに関連している模様。

- 当該事案については認識しており、問題は限定的でありシステム全体に及ぶものではない。

- 影響を受けた対象への取り組みは行っており、必要に応じて支援するつもりである。

なお、本事案を報じたメディアの1つであるBleepingComputer誌が、ハッキングされたと考えられるサードパーティについて質問したところ、日系グローバル企業北米法人にはそのサードパーティがどこであるかに関して公開する自由を持たないとの趣旨を回答しました。

グループのプロファイル

ハッキング・フォーラム

確認可能な範囲では、ZeroSevenGroupは2024年4月には活動を行っています。

当該脅威アクターは複数のハッキング・フォーラムにアカウントを有しており、様々な企業・組織に関するアクセス情報の販売投稿を行っています。こうした活動形態は、イニシャルアクセス・ブローカーの典型といえるものです。

各アカウントが同一アクターによるものかは断定できませんが、参考として各アカウントの活動を下表に整理します。

| アカウント名 | 活動サイト | 主要なアクティビティ | 備考 |

| ZeroSevenG | LeakZone(データリーク・フォーラム) | ・在イスラエル企業リークデータの無料公開 ・イスラエル企業へのネットワーク・アクセス販売 ・ポーランド企業へのネットワークアクセス販売 ・ポーランド企業リークデータの無料公開 ・複数ブラジル企業リークデータの販売 ・ロシア・エネルギー企業へのC2・管理者アクセス販売 |

・2024年7月21日から活動を確認 ・最新活動観測は2024年7月31日 ・取引にはエスクロー・サービスを利用 |

| Cracked(ダークウェブ・フォーラム) | ・在イスラエル企業リークデータの無料公開 ・アルジェリアのWhatsappデータリークや、プロキシ、リンクジェネレータ等ハッキング情報に対する複数の返信(感謝の意等) |

・最新活動観測は2024年7月22日 ・既存ポストに対する返信の方が多い |

|

| Leakbase(データリーク・フォーラム) | ・イスラエル企業リークデータの無料公開 ・ポーランド企業リークデータの無料公開 |

・活動観測日は2024年7月10日のみ ・データ無料公開にはTeraBoxを利用するも、凍結される |

|

| ZeroSevenGroup | Sinisterly(ダークウェブ・フォーラム) | ・お気に入りのOSはWindows 7との発言 | ・最新活動観測は2024年7月23日 |

| Nulled(ダークウェブ・フォーラム) | ・米国、中東、ポーランド等の複数企業リークデータの無料公開 ・米国、イスラエル、ブラジル、ロシア等の複数企業へのアクセス販売 |

・2024年7月2日から活動を確認 ・最新活動観測は2024年8月11日 ・取引にはエスクロー・サービスを利用 |

|

| Breach(ダークウェブ・フォーラム) | ・米国、イスラエル等の複数企業リークデータの無料公開 ・米国、イスラエル、トルコ、ブラジル等の複数企業へのアクセス販売 |

・2024年4月7日から活動を確認 ・最新活動観測は2024年9月11日 ・取引にはエスクロー・サービスを利用 |

当該脅威アクターは英語を使用してフォーラムのユーザーに対しデータの公開や販売を行っており、ユーザーの返信の中には「(詐欺ではない)信頼性のある販売者」というコメントが散見されます。

ダークウェブ上での売買の際は、フォーラムが運営する仲介(エスクロー)サービスの利用を推奨しています。

グループはネットワークアクセスやリークデータを一定価格で販売していますが、2024年9月11日の最新投稿では、金銭の代わりにフォーラムのレピュテーションポイント(ユーザーに対し評価を付与するポイント)を対価として提示している様子が確認できました。

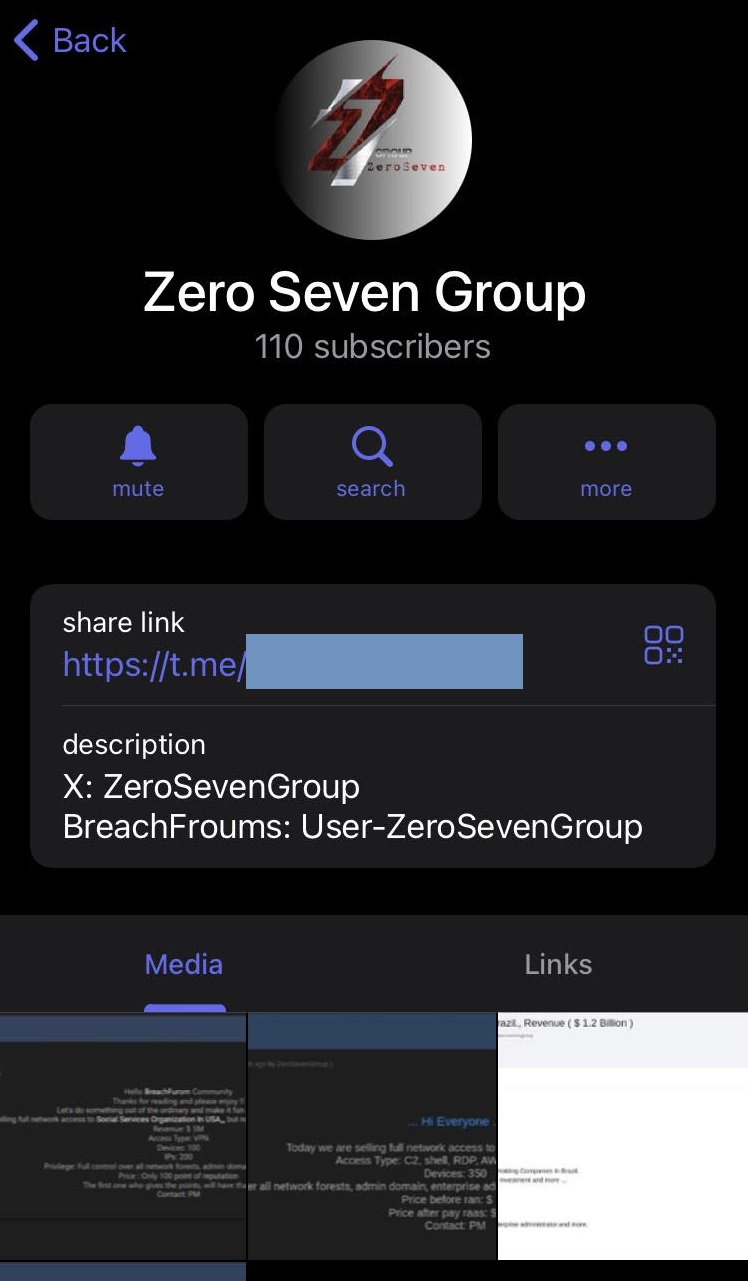

SNSおよびIM(Instant Messaging)

同一の脅威アクターかどうかの断定はできませんが、ほぼ同内容の宣伝ポストを行うTelegramおよびX(旧Twitter)アカウントも存在します。

Telegram上の同名アカウント 出典:Telegram

Telegram上の同名アカウント 出典:Telegram

信頼性

当該脅威アクターが提供するアクセスや販売データが真正であるかどうかについては不明です。

脅威アクターの中には、既に流通しているリークデータを再利用したり、公開情報を機密データと偽り販売したりする主体も多数存在します。

ZeroSevenGroupについては、フォーラムでの他ユーザーとのやりとりから、提供サービスおよびデータには一定の信頼性があるものと推測します。

また冒頭に記載したとおり、日系グローバル企業北米法人の被害については、当該法人が侵害の主体でないものの、サードパーティ経由の情報漏洩は確認されたとの報道が複数行われています。

なお、当該脅威アクターが販売したデータのうち、ブラジルの国営エネルギー企業Nuclepに関する業務データについては、同時期にMeowランサムウェアによる攻撃が複数ソースで報じられています。両アクターとも、当該企業の潜水艦等に関するデータ250GBを謳っています。

ZeroSevenGroupによるデータ販売投稿日が7月21日、Meowランサムウェア・リークサイトでのデータ販売投稿日が7月23日となっています。このことから、両アクター間には何らかの関連あるいは取引等があった可能性があります。

ZeroSevenGroupによるデータ販売(上)とMeowランサムウェアによるデータ販売50万USD(下) 出典:Cognyte Luminar

被害者学

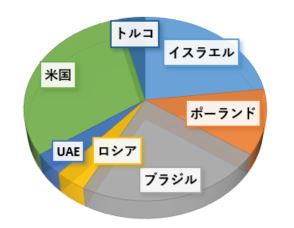

国ごとの分布

ZeroSevenGroupは有料販売、無償公開含めて、様々な企業・組織のデータやネットワークアクセスを取り扱っています。

ターゲットの中には、ランサムウェア・グループ等が通常取り扱わないロシア企業も含まれます。また複数のイスラエルの企業がターゲットとなっています。

なお、ターゲット業種については防衛、エネルギー、食品、製造、医療機関、IT、運輸業と様々であり、特別な方針は確認できません。

ネットワークアクセスの分布

本記事執筆で確認可能なネットワークアクセスタイプは以下のとおりです。1つのターゲットに対し複数のアクセス手法を提供することがあり、また管理者権限へのアクセスの場合はその旨を投稿文に記載しています。

なお、各フォーラムをまたぎ複数アカウントで運営されていること、企業名を明示しない投稿があるため、精確な件数の特定には至りませんでした。

推奨策

脅威アクターによる侵害を未然に検知し、大規模インシデントを予防するために、以下の対策を推奨します。

- 運用しているセキュリティ製品・ツールの、最新バージョンへのアップデート

- 可能であれば、VPN等リモート接続機器・ツールに対して、多要素認証を適用すること

- サイバー脅威インテリジェンスサービスを利用した組織に関連する脅威の監視

サイバー脅威インテリジェンスを通じて、攻撃者によるデータリークや、攻撃者のTTP等情報等を活用し組織のセキュリティ対策を強化することができます。

情報漏洩等を早期に検知することで、的確なインシデント対応をとることが可能となります。

Cognyte LuminarのThreat Actor Profiling(脅威アクター・プロファイリング)モジュールでは、ダークウェブやTelegram、SNS上で活動する脅威アクターに焦点をあてた情報収集やモニタリングが可能です。継続的に脅威アクターのアクティビティを追跡することにより、その活動傾向や関連アクターといった知見を得ることができます。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

参考ソース:

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら