パスワード漏洩とその対策|Kryptos Logicによる漏洩検知と対応

パスワードの漏洩・流出事案が日々発生し、企業・組織のシステム担当者やセキュリティ担当者は、どのように防止すべきか頭を悩ませています。

ユーザーが利用するパスワードの漏洩は、それ自体がセキュリティ・インシデントであるだけでなく、脅威アクターによるさらなる攻撃の足掛かりになる危険性を増大させる事象でもあります。

この記事では、パスワード漏洩のリスクを概観し、後半では組織の漏洩防止策と、当社が技術提携するKryptos Logic Platformを用いた検知・対応策を紹介します。

組織・企業のパスワード漏洩リスクを管理するセキュリティ部門や情報システム部門の方はぜひ本記事を参考に施策を検討ください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

パスワード漏洩の原因とリスク

パスワード漏洩が引き起こすリスク

パスワードは特定のシステムやサービス等にログインするための認証等に用いられる、文字・数字・記号からなる文字列です。

今日、企業・組織はあらゆる場面でパスワードを利用しています。普段の業務を想定しても、ユーザーが運用しなければならないパスワードは膨大な数に上ります。

このように、パスワードは現在も多くのシステムやサービスにおいて使われています。

パスワードが第三者に漏洩するということは、本来意図していない存在がそのアカウントになりすまし、システムやサービスにアクセスできてしまうことを意味します。

組織においてパスワード漏洩が発生した際の潜在的なリスクをいくつか挙げると以下のとおりです。

これらはパスワード漏洩が招く事態の一例に過ぎません。

|

パスワード漏洩の主要な原因

パスワードの漏洩には、直接的な原因、間接的な原因として挙げられるものが複数あります。

- 弱いパスワードに対しブルートフォース攻撃を受けた

- パスワードを異なるサービスやアプリ、システムで使い回していた

- インフォスティーラー(情報窃取マルウェア)に感染した

- フィッシング攻撃やソーシャルエンジニアリング攻撃を受けた

- 通信やデータベースを侵害され、パスワードを窃取された

パスワード自体の性質に潜むリスク:使い回しの危険性

パスワードには、ユーザーが文字列を覚えなければならない、あるいは保管しなければならないという本質的な課題があります。

「原因」で紹介したように、覚えやすい短い・単純なパスワードは、現在の技術では一瞬で破られてしまいます。

一方、複雑で長いパスワードは人間には記憶しにくいため、同じパスワードの使い回しや、末尾の番号を変えただけの単純なバリエーション利用が起こりがちです。

漏洩済みのパスワードを集めて、特定のアカウントに対し大量試行する「クレデンシャル・スタッフィング」あるいは「パスワード・リスト攻撃」等の手法は、人間がパスワードを使い回してしまうという傾向を悪用するものです。

「別経路で入手したパスワード」、「既に漏洩済みのパスワード」とニュースで報じられるこうした攻撃手法は、フィッシング攻撃と並んでサイバー攻撃被害原因の大半を占めています。

2021年にMicrosoft社のCISOを務めていたBret Arsenaultはインタビューで次のように発言しています。

……パスワードを好きな人間はいない。私もパスワードが嫌いだし、ユーザーも、IT部門も嫌っている。パスワードが好きなのは犯罪者だけだ。犯罪者たちはパスワードが大好きだ。(ZDnet記事より)

次章の「対策」でも紹介しますが、現在はパスワードの欠点を補完する対策やパスワード自体の廃止が推進されています。

パスワード漏洩を防ぐ対策例

パスワード漏洩を防ぐために企業が防ぐ対策はいくつかあります。

ここでは、代表的な例をいくつか紹介します。

しかし、サイバー攻撃は常にその手口を進化させており、またクラウドサービスが一般化した現代においては、自組織以外からも漏洩が発生する可能性があるため、特定の対策だけとっておけば万全というものはありません。

1. 強いパスワードを利用する

推測されやすい簡単なパスワード、短いパスワードは、攻撃者に容易に突破されてしまいます。

強力なパスワードの推奨については、様々な機会で何度も聞かされるものですので、ここでは米CISAの記事を引用します(外部リンク)。

CISAの強いパスワード推奨策

- 誕生日や住所、電話番号などの個人情報を含めてはいけない

- 辞書にそのまま載っている単語を使わない

- 対象のシステムが許す限りの長い文字列を利用し、大文字小文字、数字、記号、フレーズを組み合わせる

- 複雑なパスワードを記憶するためにニーモニック(記憶を助けるための短い語句)を活用する

- パスワードを使い回さない

- パスワードマネージャ―を利用する

上の条件を満たすパスワードを人間の手で多数生成することは面倒ですが、現在は「Password Generator」で検索すれば、様々なベンダーがパスワード生成サービスを公開しています。

なお、現在のブルートフォース攻撃がどの程度強力なのかを推測する参考データとして、TechRepublicがHive Systemsによる研究結果を紹介しています(外部リンク)。

下に引用した表を見てみると、2023年時点では、10文字以下のパスワードはどんなに複雑であっても2週間足らずで解読されてしまうようです。

欠点

パスワードそのものの複雑性や、パスワードの変更周期等、過去に様々なガイドラインが推奨策を提示してきました。

しかし、パスワードが増えれば増えるほどユーザーの負担は増大し、使い回しや、末尾を変えただけの流用といったリスク行為が増えます。

さらに、パスワード自体の強力性は、インフォスティーラーによる窃取やデータベースへの不正アクセスといった攻撃、あるいは利用クラウドサービスからの漏洩といった事象に対しては無力です。

2. パスワード・マネージャ―を利用する

パスワード・マネージャ―は、各アカウントに対してランダム・パスワードを生成し、これを補完するプログラムです。すべてのパスワードは、プライマリ・パスワードあるいはマスター・パスワードによって保護されます。

パスワード・マネージャーは、ブラウザ拡張機能を通じて利用することができ、パスワードの安全管理、使い回し防止、漏洩検知等を実現することができます。

代表的なアプリとしては、Keeper、LastPass、1Password、BitWarden等があります。

欠点

パスワード・マネージャーは強力なパスワード生成を助けてくれるだけでなく、利便性も向上させてくれるため、多くのユーザーが導入しています。

しかし、端末やアカウントそのものがハッキングされた場合、パスワードの漏洩を防ぐことはできません。また、プライマリ・パスワードが漏洩した場合、パスワード・マネージャ―に保管されていた全てのパスワードが漏洩します。

パスワード・マネージャ―は、いわば重要情報を格納した金庫といえるアプリケーションですので、サイバー攻撃者の標的となる傾向にあります。

過去にLastPassがサイバー攻撃者によるハッキングを受け、一部顧客情報を流出させています。

3. 多要素認証を導入する

多要素認証の導入は、サイバー攻撃者による不正アクセスを防ぐ重要な対策です。

パスワードが盗まれたとしても、生体認証やトークン、モバイルデバイスからの認証コード入力といったもう1つの認証手段が要求された場合、これを突破するハードルは非常に高くなります。

欠点

多要素認証の導入には多くの場合様々な負荷、コストが生じます。

また生体認証に関しては精度の調整といった運用にリソースを割かなければなりません。

システム/アプリケーションの改修や、物理トークン配布と管理、生体認証システムの導入等、実現までにはある程度の期間を要します。

また、パスワードのみの単一認証に比べてリスクは大幅に低減するものの、多要素認証を破る攻撃が複数存在し、実際に悪用されています。

4. パスキーを導入する

パスキーは、パスワードの代わりとして開発された仕組みです。特定の文字列であるパスワードではなく、スマートフォン等モバイル機器に保管した認証情報を利用して認証を行うことができます。

欠点

パスキーはパスワードが抱えていた弱点を克服する認証として優れており、GoogleやMicrosoft、Apple等が採用を進めています。

パスキー採用ベンダーや事業者が提供するWebアプリケーションやクラウドでは導入可能なものの、企業における認証システムとしてはまだ普及していません。

サイバーセキュリティに関するニュースサイトDark Readingでは、パスキーの課題として、認証のための鍵を格納するデバイスの管理がより厳格になる点を示唆しています(外部リンク)。

しかし……攻撃者の選択肢は無限大

本項で例示した対策をとったとしても、おそらくパスワード漏洩を完全阻止することはできないでしょう。

パスワード、すなわち認証情報が漏洩する経路は1つではなく、攻撃者は組織のパスワードを窃取する無数のTTPを持っています。

- マルウェア、インフォスティーラーを利用したWebブラウザからのパスワード窃取

- ネットワークの盗聴を通じたパスワード窃取

- Webアプリやクラウドサービスからの利用者パスワード窃取

- 委託業者への不正アクセスを通じたパスワード窃取

- フィッシングやソーシャルエンジニアリングを用いたパスワード窃取

このような状態を鑑みると、パスワード漏洩を100%防止することはほぼ不可能に近いことがわかります。

組織が対策できる範囲は限られており、あらゆるアタックサーフェスをふさぐことは困難です。

パスワードを含む認証情報は、必ず盗まれるという前提で、対応策を準備しておく必要があります。

そこで次項では、実際に漏洩した際の対応について紹介します。

Kryptos Logicによる漏洩対応策

パスワード漏洩のリスクが完全にゼロになることはおそらくないでしょう。

事業や重要情報を守るためには、パスワードが漏洩してしまった場合の対応策をあらかじめ準備しておくことが重要です。

ここからは実際に、SOMPO CYBER SECURITYが提供するサービスKryptos Logicを活用し、インフォスティーラーにパスワードを窃取された際の対応を紹介します。

1. Kryptos Logicについて簡単に紹介

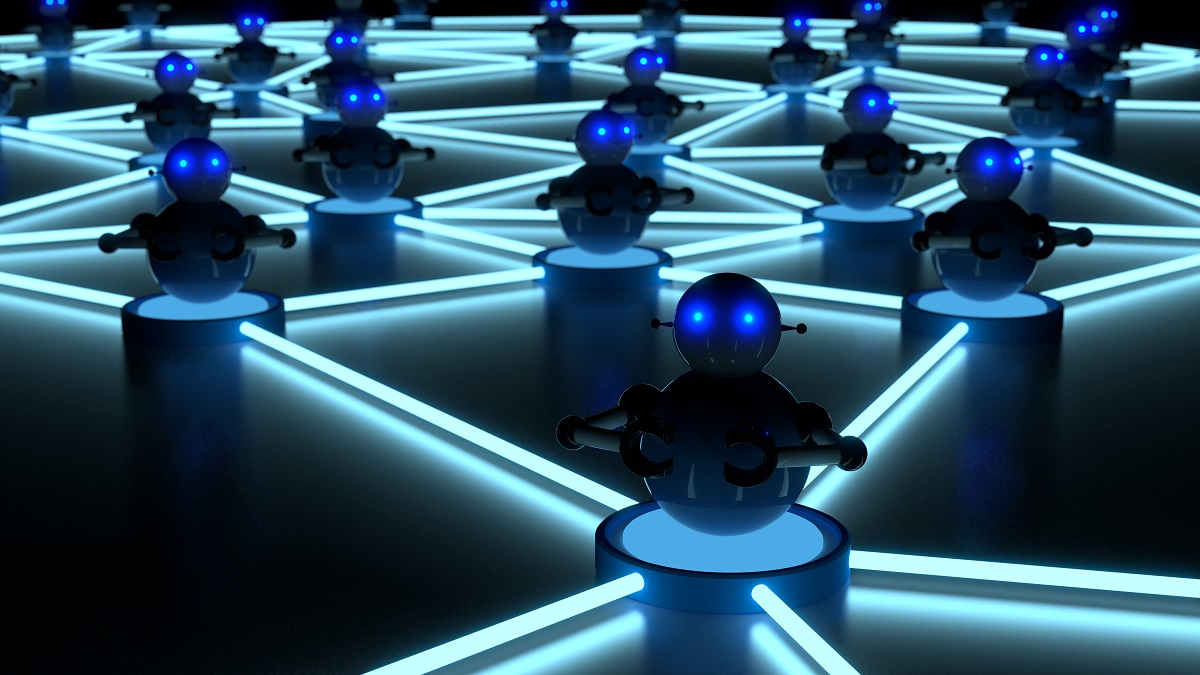

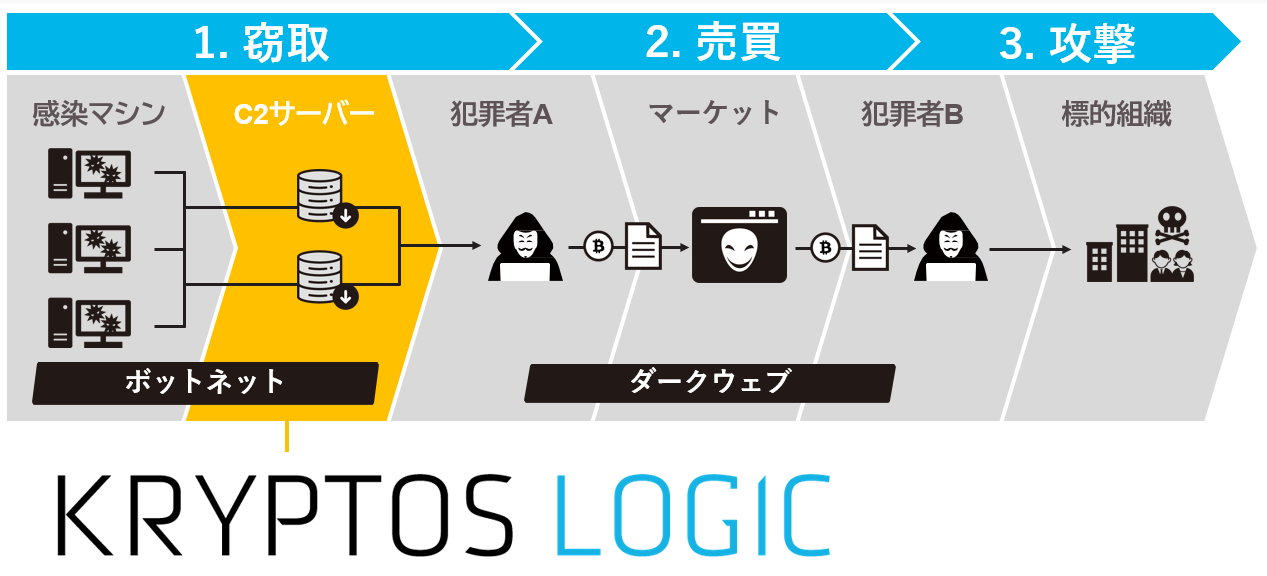

Kryptos Logicは、サイバー攻撃者が運用するボットネットの通信をモニタリングし、パスワードを含む認証情報の漏洩を検知するサービスです。

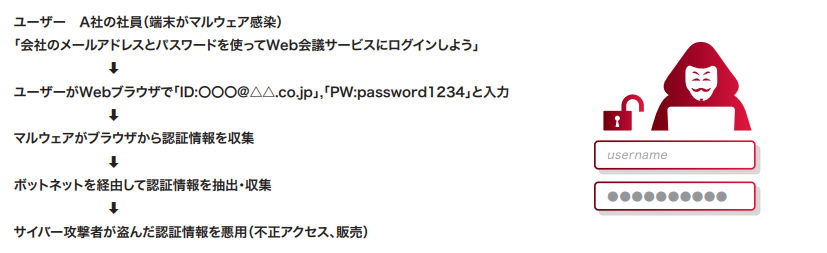

感染端末から認証情報等を窃取する「インフォスティーラー」と呼ばれる種のマルウェアは、窃取した情報を攻撃者に送信するためにボットネットを利用します。

Kryptos Logicは、このときに感染端末から発信される認証情報を直接検知することで、情報の窃取・漏洩を検知します。

一般的な漏洩状況の調査は、ダークウェブマーケットや、Telegramの認証情報販売チャネルをスキャンし、自社に関わるパスワード等が売りに出されていないか確認するというものです。

一方、Kryptos Logicは、マルウェアが感染端末から情報を引き抜き、C2通信で攻撃者に送信した時点でその情報を検知するため、即時性や、精確性の点で優れたサービスといえます。

2. メールドメイン登録だけで運用可能

Kryptos Logicの利用は非常に簡単です。

Web上のプラットフォームにアクセスし、対象となる組織のメールドメインを登録します。

| ■自社のメールドメインを登録 組織で利用しているメールアドレスの「@」以降を登録 |

設定はこれで完了です。

Kryptos Logicは、主要なインフォスティーラーのC2通信を常時モニタリングしていますので、自組織の端末が感染し、情報の窃取が行われるまでは、ユーザー側で特別な運用・操作は必要ありません。

従業員の端末がマルウェアに感染し、従業員がブラウザ等で入力したメールアドレス+パスワードが盗まれると、Kryptos Logicがこの通信を検知し、アラートを発信します。

| 送信元IP(Source IP) |

| 送信元ポート(Source Port) |

| 窃取された認証情報(Stolen Credentials) |

| ホスト名(Host) |

| Eメール(Email) |

| ユーザー名(Username) |

| パスワード(Password) |

| 関連ドメイン(Related Domains) |

これらのアラート情報は、インフォスティーラーが感染端末から抽出したものです。この生データを活用し、速やかな対策をとることができます。

- 漏洩した(インフォスティーラーによって窃取された)認証情報=パスワード等から速やかに従業員を特定し、パスワードを変更させ、パスワード使い回しの有無を確認する

- ホスト名やユーザー名等から感染端末を特定し、マルウェア侵害の調査・除去

- 従業員がアクセスしたサービス(WebサイトやWebアプリ等)において不正アクセスや侵害行為がないかの確認

3. 脅威を最終防衛ラインでブロック

2023年に公開したレポート「2023年 我が国における認証情報の漏洩実態調査」の結果で報告しているように、セキュリティ対策の進んでいる大企業からも、複数の認証情報が漏洩しています。

アンチウイルスやEDRは、全てのマルウェアを捕捉できるわけではありません。また、組織のIT環境の中には、対策の弱い拠点や、運用の都合上古いシステムやソフトウェアを利用している箇所が少なからず存在します。

本記事で紹介したパスワード漏洩防止対策に加えて、実際に感染・漏洩した際の最終防衛ラインとして、Kryptos Logicを導入することは非常に有効です。

パスワード漏洩からの被害を防ぐ! Kryptos Logic

パスワード漏洩は、脅威アクターによる攻撃の足掛かりとなるリスクです。

様々な対策はあるものの、漏洩を100%防止することはできません。

Kryptos Logicは、マルウェア(インフォスティーラー)によるパスワード=認証情報の窃取を検知し、組織の被害拡大を阻止します。

セキュリティの強化を通じて、パスワード漏洩に起因するサイバー攻撃被害を予防しましょう。

参考ソース

- https://csrc.nist.gov/glossary/term/password

- https://www.zdnet.com/article/microsofts-ciso-why-were-trying-to-banish-passwords-forever/

- https://www.securitymagazine.com/articles/99529-3-in-4-people-at-risk-of-being-hacked-due-to-poor-password-practices

- https://www.darkreading.com/threat-intelligence/infostealer-malware-market-booms-mfa-fatigue

- https://www.cisa.gov/news-events/news/choosing-and-protecting-passwords

- https://www.techrepublic.com/article/how-an-8-character-password-could-be-cracked-in-less-than-an-hour/

- https://www.darkreading.com/dr-tech/passkeys-cool-but-not-ready-for-enterprises

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」