日系メーカーを攻撃したBlackByteランサムウェアとは

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2023年9月

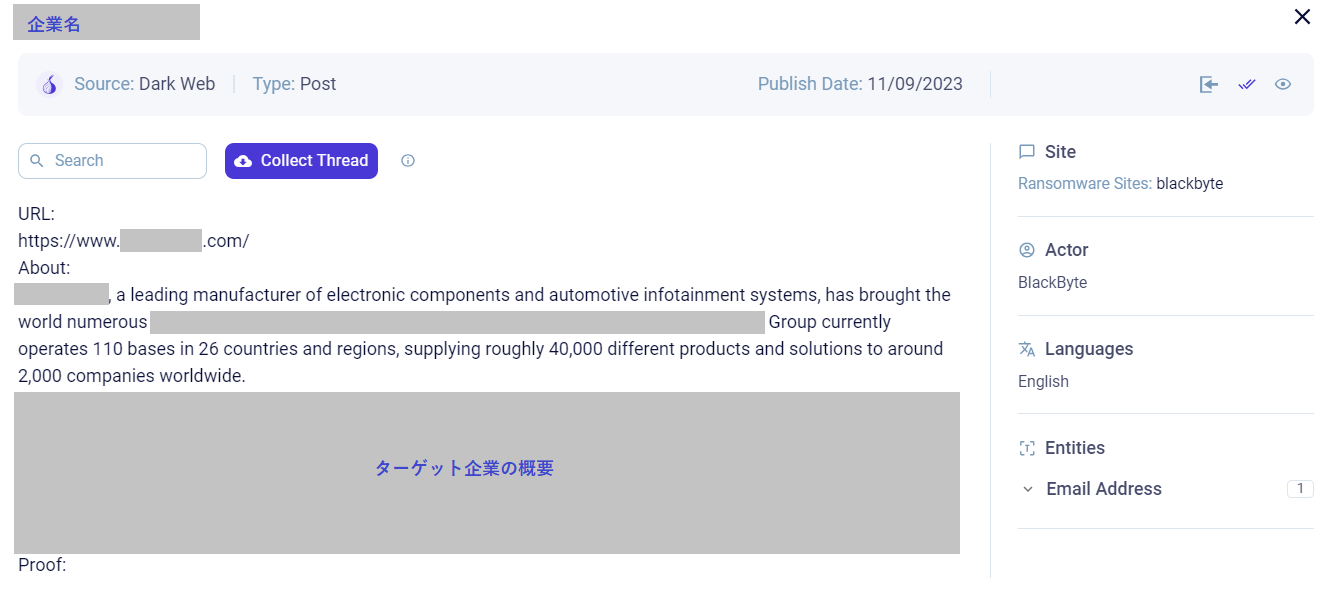

2023年9月11日、BlackByteランサムウェアグループが、ダークウェブ上のリークサイトにおいて、電子部品・車載情報機器製造で知られる日本の大手メーカーを攻撃したことを公表しました。

BlackByteは証拠として当該企業から窃取した複数ファイルのスクリーンショットと、サンプルファイルへのダウンロードリンクを公開しました。

本記事では、今回公開された攻撃とあわせてBlackByteランサムウェアの概要を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

リークサイトに掲載された情報

攻撃者がリークしたサンプルファイルにはパスポートのスキャン、従業員の給与情報、領収書、会計データ、契約情報、人事教育関連情報等が含まれています。

日系メーカーに関するBlackByteリークサイトの投稿 出典:Cognyte Luminar

日系メーカーに関するBlackByteリークサイトの投稿 出典:Cognyte Luminar

BlackByteランサムウェアの概要

出現

BlackByteランサムウェアはRaaSであり、2021年7月に活動が確認されました。このグループは二重恐喝(データの暗号化およびリークサイトでの公開)によって身代金を要求し、そのために窃取したデータの販売でターゲットにプレッシャーを与えます。

グループが活動を開始してから1年で、米FBIおよび米シークレットサービス(USSS)が合同の注意喚起(外部リンク)を公開しました。

2023年5月時点で、BlackByteは30か国、100組織以上にわたって攻撃を展開しています。

最大のターゲットは米国で、全被害の半数を占めていますが、香港、ベトナム、中国等のアジア地域にも被害が及んでいます。

これまでのところグループは多種多様な業界をターゲットにしているとみられます。

戦術

多くのランサムウェアグループと同様、BlackByteはフィッシングと既知の脆弱性を通してイニシャルアクセスを試みます。

特にMicrosoft Exchange ServerにおけるProxyShell脆弱性(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)およびProxyLogon脆弱性(CVE-2021-26855 、CVE-2021-27065)を悪用することで知られています。

BlackByteがランサムウェアペイロードを配送する前段階で使用するツールとしては、以下があげられます。

2022年10月には、データ抽出と外部サーバーへのアップロードを行うために、Go言語で作成されたExbyteツールを使用していることが観測されました。

BlackByteは最近も改良されたとみられ、インシデントを調査していた研究者は当該バージョンをBlackByte 2.0と呼称しています。

研究者によれば、このランサムウェアは「5日間の侵入プロセス」を利用し目的を達成します。

上述の戦術やツールの他に用いられている手段は次のようなものです。

- WebShell利用によるリモートアクセス

- Cobalt Strikeビーコンを用いたC2通信

- プロセスホローイング

- 防御・検知回避のための脆弱なドライバの利用

- 持続性確立のためのカスタムバックドアのデプロイ

まとめ

- BlackByteランサムウェアは、パッチ未適用のシステムや既知の脆弱性を残したシステムを狙っていると考えられます。

- ランサムウェア運用者は、合法ツールとカスタムツールの双方を使用し検知回避を達成します。

- ターゲットの国や業界に特定の指向性が見られないことから、あらゆる企業・組織が狙われる可能性があります。

推奨策

- Cognyteは、本記事の最後に示すIoCをセキュリティシステムに組み込むことを推奨します。

- Microsoft Incident Response Teamが提案する対策に従うことを推奨します(外部リンク)。

SOMPO CYBER SECURITYでは、今回ご紹介したCognyteのように、脅威アクターの活動を収集・検知するサービスの他、インフォスティーラーやマルウェアの通信を直接収集し、組織が持つホストの感染やクレデンシャル漏洩を検知するKryptosLogicサービスも提供しています。

ぜひ以下のホワイトペーパーもご覧ください。 ■Kryptos Logic概要資料

IoC

| 型式 | 値 |

| MD5 | 2c76e028ecfee3795d730714996a2d3b |

| SHA-1 | 3876674a317633bbddc13ce99f8e935a453fcb58 |

| SHA-256 | 3e2713d152fecb5d27b98aba3fc7600901e4c7cbd4d838958db4a511d7862fe9 |

| MD5 | b2248cb45d888a9c4523aabc5f6044e1 |

| SHA-1 | a87a99853a1e4b1f9221738a8c4fc86141746ea8 |

| SHA-256 | 2cd5067eabc2711c8bf7247e562eccb609d474a08c703d7b1d3b9cf771fb7231 |

| MD5 | 408481c6edbda7c90a5621dfbd869f79 |

| SHA-1 | e5ef7ea43a55cd08d683e6ede44cea2f011646b7 |

| SHA-256 | 3db5c8cbc5c472b3968ebb15cb6fe9a63068584f35ccb235814d0c8cd582bfe1 |

| MD5 | 5b26b0f96391387927a40f72e9015f0f |

| SHA-1 | 69da880057ada9ceaf235b854cc7bd7cda131b01 |

| SHA-256 | 3abf2217000b948cb3637f0eb083a33bdce438c577bd8335b4e7e16d24f975f9 |

| MD5 | 4749d1525b536c1e53f7e4da18c3088e |

| SHA-1 | dc53107e90fdfa48f61987a6bc90cc7a685b4ba6 |

| SHA-256 | bf041d7875258293c203d91bf40efc0f2c5e4a2ddfaa71134f282434efa1911f |

| MD5 | a17602a7d72ed35eed7bdc0cabdababf |

| SHA-1 | 6d8dc740c457edbeb2515d477b8f62b512a7eb76 |

| SHA-256 | f361bafcc00b1423d24a7ea205264f5a0b96011e4928d9a91c2abc9911b433a1 |

| MD5 | f2b2261ef58ac49fc4ea6e5be8019a99 |

| SHA-1 | e4629b9b69f99ab904e76d5b401aa26dd4749a64 |

| SHA-256 | bac0a81211b983af78f6a1815cda44097b60e30eca8c42d14117ba5eef509af4 |

| MD5 | bb7e48a45f1ce2ed6e74f87619a0a423 |

| SHA-1 | 2e2181b82223432e015bf74a950cbc41666c2da1 |

| SHA-256 | d8591297cf8f7df51bc919acbca4e00d6e4f428b544778610a25e1fabc43ff32 |

| MD5 | d82eaea0554bcc516d43ae3e1615a88a |

| SHA-1 | 5cbb6978c9d01c8a6ea65caccb451bf052ed2acd |

| SHA-256 | 4b8be22b23cd9098218a6f744baeb45c51b6fad6a559b01fe92dbb53c6e2c128 |

| MD5 | 40c575048d152dda8182c3860db9ee6a |

| SHA-1 | b026c447ab06ab07c7d0c1505785f7e47f1ef860 |

| SHA-256 | a61ccd7ffdd70a06ccdc7a6a449a4454207b43f9a0150c5a9922bc80551ad745 |

| SHA-256 | 1eee62ae28e6b20f4100ce4a02fedd94 |

| SHA-256 | ff1b176f0885c730516e798aaa14cff694f34a3b |

| SHA-256 | 4a066569113a569a6feb8f44257ac8764ee8f2011765009fdfd82fe3f4b92d3e |

| MD5 | 72b9466693470b98ad6be6dd151e46e9 |

| SHA-1 | 84ed4ac411ee2757d7c80ac8ce7d02d805110afd |

| SHA-256 | 8d2581e5cc6e6fdf17558afe025ff84d9023ea636aca74dee39900d8f523e912 |

| MD5 | e2eb5b57a8765856be897b4f6dadca18 |

| SHA-1 | c90f32fd0fd4eefe752b7b3f7ebfbc7bd9092b16 |

| SHA-256 | 91f8592c7e8a3091273f0ccbfe34b2586c5998f7de63130050cb8ed36b4eec3e |

| MD5 | 47870de17eb7d1758d705b593ac75cce |

| SHA-1 | de9d361c8e00cf8fa1c1f96844a74cdc121809da |

| SHA-256 | 388163c9ec1458c779849db891e17efb16a941ca598c4c3ac3a50a77086beb69 |

| MD5 | 03dc3de9d456453ea5ccc37fef77132e |

| SHA-1 | b596dff6057ebde53c300fee089e0e5663ebeee1 |

| SHA-256 | 3de8fe5cee8180e93697e4ddca87e721910b9dd922de849cab7b1b3a50e54a00 |

| IPv4 | 109.206.243.59 |

| IPv4 | 185.225.73.244 |

参考ソース

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.ic3.gov/Media/News/2022/220211.pdf

- https://socradar.io/dark-web-profile-blackbyte-ransomware/

- https://redcanary.com/blog/blackbyte-ransomware/

- https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/blackbyte-exbyte-ransomware

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら