Emotet感染拡大によるランサムウェアの脅威とその対策

Hayato Higuchi@SOMPO CYBER SECURITY | 2022年3月11日

Emotetが活動を再開し、国内での感染拡大のニュースが大きく報道されています。

昨年2021年1月下旬に活動を停止したEmotetですが、なぜ活動を再開し、以前のEmotetとの違いが何なのか、今後どのような脅威となりえるのかを考えてみました。

また、こちらのコラムは少しテクニカル寄りな記述となっていますが、現在配信中のEmotetに関するオンデマンドセミナーではセキュリティを専門としない方向けに平易な言葉でお伝えしていますので、こちらもあわせてご覧ください。

※本コラムは、2022年2月時点の情報に基づき、一部推測に基づく筆者の見解が含まれています。

サイバーセキュリティに関するお役立ち情報をご提供

ホワイトペーパー一覧はこちら >

Emotetの誕生と収束

Emotetは、2014年ごろ金融機関の情報を盗み取るマルウェアとして確認され、2021年1月まで世界で猛威を振るっていました。日本国内では2019年後半から活発な活動が確認されています。2021年初頭、ユーロポール(欧州刑事警察機構)を中心に Emotetが使用する不正なネットワークが制圧され活動が停止されました。

Emotetの特徴

Emotetに感染すると、端末内のメールやブラウザの情報が窃取され悪用されます。実際にやり取りをしたメールの送信者名、件名、本文などを引用したフィッシングメールを取引先などへ拡散するため、一般的なフィッシングメールよりも騙されやすいという特徴があります。

2017年からはEmotetが感染端末に「他のマルウェア」を感染させる仕組みが追加されています。海外では、最終的にランサムウェアが社内ネットワークへ拡散され、被害を受けた事例も確認されています。

Emotetはなぜ活動再開したのか?

2021年11月ごろ、Emotetは新たな不正なネットワークを利用し、活動を再開させました。Emotetが感染端末に「他のマルウェア」を感染させる仕組みは、サイバー犯罪者にとって利用価値が高く、需要もあったため活動再開に至ったと考えられています。

現在、サイバー犯罪者は能力に応じた分業をしており、ランサムウェアを例にした場合は以下のような分業体制が存在すると考えられています。

・マルウェアを販売する役割

・初期侵入経路を販売する役割

・侵入後に感染を拡大させ、データ窃取やランサムウェアを実行する役割

・ランサムウェアの被害者と交渉する役割

この分業の中で、Emotetは「初期侵入経路を販売する役割」に近い存在だと考えられます。騙されやすいフィッシングメールを送るEmotetの特徴を利用し、マルウェアの感染拡大が望めるため、サイバー犯罪者にとっては優秀な運び屋として需要があったのではないでしょうか。

Emotet活動再開による脅威

今回のEmotet活動再開によって感染が拡大した場合、日本国内でもランサムウェアによる脅威が高まるのではないかと推測しています。

理由のひとつとして、Emotetが収束していた約10ヶ月の間、サーバやVPN装置の脆弱性を悪用した攻撃によって、ランサムウェアの被害が日本国内で増加傾向にあります。

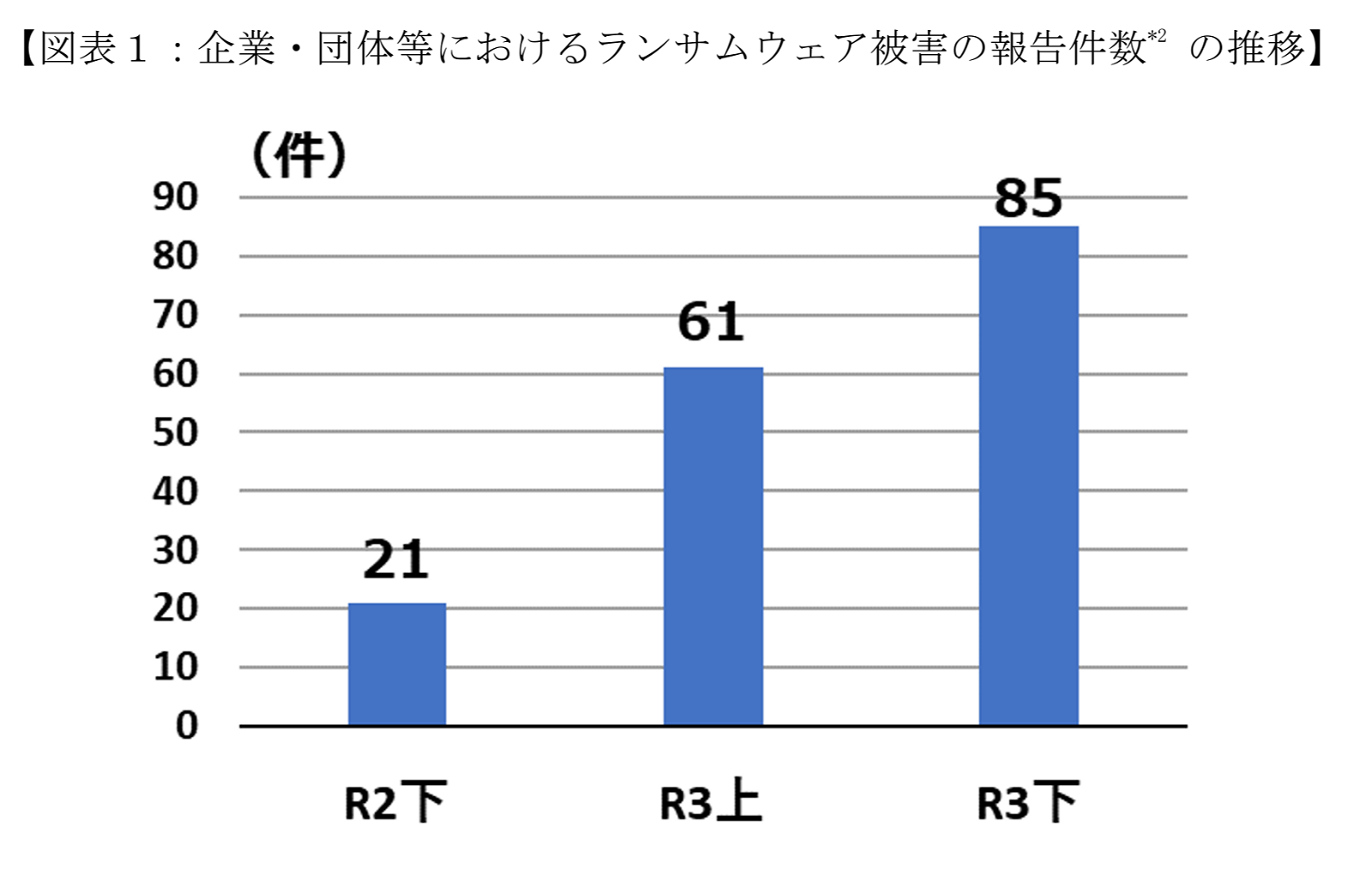

警察庁が今年2月に公開した「令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版)」によると、2021年におけるランサムウェアの被害報告件数は、前年下期から大幅に増加し続けています。(下図左 令和2年下期、中央 令和3年上期、右 令和3年下期を示します)

企業・団体等におけるランサムウェア被害の報告件数の推移

(出典:令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版)※1)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_cyber_jousei_sokuhou.pdf

この傾向から、今後もランサムウェアによる攻撃は引き続き増加する可能性があり、Emotetがランサムウェアの攻撃手段に使われることも考えられます。

また、今回のEmotet活動再開に関与したとされるサイバー犯罪グループは、TrickBot(トリックボット)マルウェアと関係があるとされています。TrickBotは、以前のEmotetを経由して感染するマルウェアとしても知られており、最終的にRyuk(リュク。現在はConti コンティとされる)と呼ばれるランサムウェアに感染させた被害事例も海外で確認されています。

これらEmotetの運び屋としての役割や、Emotet活動再開に関与したとされるサイバー犯罪グループ(TrickBot、Contiランサムウェア)などの関連性から、Emotet活動再開による感染拡大に乗じ、ランサムウェアにも感染させようとする攻撃が懸念されます。

特に二重脅迫型と呼ばれるランサムウェアに感染した場合は、機密情報などのデータ窃取以外に、データやシステムが暗号化され使用できなくなるなど、企業活動に甚大な影響をもたらすため、大きな脅威になると考えています。

補足:Ryukランサムウェアは現在Conti(コンティ)ランサムウェアと呼ばれています。Contiランサムウェアは二重脅迫型ランサムウェアとされており、システムの暗号化のほか、機密情報などのデータ窃取も並行して行います。暗号化され使用できなくなったシステムの回復と、機密情報を外部に暴露しないことを条件に身代金を要求します。Contiランサムウェアが運営するデータの暴露サイトでは、今年2022年1~2月の2か月間だけで50件を上回る企業が公開されており、主要なランサムウェアの中で2番目に活動が活発なランサムウェアです。

以前のEmotetとの違い

以前のEmotetは、TrickBotのような他のマルウェアに感染させた後、CobaltStrikeビーコン(コバルトストライク)と呼ばれるペネトレーションテスト用の侵入ツールがインストールされ、サイバー犯罪者によって端末がコントロールされる事例が確認されていました。

今回のEmotetは、他のマルウェアには感染させずに、直接CobaltStrikeビーコンをインストールする事例が確認されています。CobaltStrikeは、遠隔で端末をコントロールできる多機能な侵入ツールであり、サイバー犯罪者がランサムウェアなどのマルウェアを社内ネットワーク全体に拡散することを容易にします。つまり、Emotetに感染したあと、社内ネットワーク全体へ影響を及ぼすことを目的にしている可能性があります。また、手段を短縮してまでインストールされる傾向にあり、以前よりもEmotet感染後の脅威が大きくなっていると考えられます。

Emotet感染後のC2通信(不正なサーバへの通信)については、HTTPSで暗号化されるようになった点が主要な変更点として確認されています。そのほか、いくつか変更が確認されていますが、全体的に大きな違いはありません。

現在の活動状況

以下のようなファイルを添付したフィッシングメールが確認されており、窃取した情報を悪用した日本語のメールも確認されています。これら添付ファイルはEmotet本体をダウンロードするためのマクロが実装されたファイルです。

・Microsoft Excelスプレッドシート

・Microsoft Wordドキュメント

・Zipアーカイブでパスワード保護されたExcelスプレッドシート

・Zipアーカイブでパスワード保護されたWordドキュメント

他にもURLリンクをメール本文に記載したものが届く可能性もあり、これらの手法は随時変更される可能性があるため、常に最新の情報を参考としてください。

情報処理推進機構(IPA)が公開しているEmotetに関するWebページにも、活動再開や手法などについて詳細が解説されておりますので、ご参照ください。

参考リンク先:情報処理推進機構(IPA)「「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」

https://www.ipa.go.jp/security/announce/20191202.html

JPCERTコーディネーションセンターが公開しているEmotet感染有無確認ツール「EmoCheck v2.1」は、活動再開後の現時点のEmotet(2022年2月時点)も検知できるとされています。Emotetへの対応については、JPCERTコーディネーションセンターの以下のページで丁寧に解説されておりますので、ご参照ください。

参考リンク先: JPCERTコーディネーションセンター「マルウエアEmotetへの対応FAQ」

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

対策について

基本的な対策は以前のEmotetと同様となり、以下に例示します。・従業員教育

・メールセキュリティによる検知

・アンチウィルス製品のパターンファイル最新化

・文書ファイルにおけるマクロ実行の無効化

・IoCsを使用したネットワーク通信のブロック

・メールアカウントの多要素認証の有効化

・多層防御の強化 など

C2通信がHTTPSで暗号化されるようになったため、ProxyやUTM製品での通信復号の重要性が高まったとも考えられます。復号することにより、検査やログに記録可能な内容が増加するため、処理性能への影響に注意しつつご検討ください。

フィッシングメール対策の特徴としては、一般従業員による「判断」や「報告」が重要となる点が考えられます。Eメールセキュリティやサンドボックスなどのシステム的な対策も有効ですが、Zipアーカイブでパスワード保護されたファイルを検査することができず、マルウェアを添付したメールがすり抜ける可能性があります。そのような場合は、一般従業員による「人の判断」が必要になることが想定されるため、製品やシステム的な対策だけではなく、従業員教育や訓練なども多層防御の一つとしてご検討ください。

また、ランサムウェア感染にも引き続き備え、バックアップを取得し、保護するなどのランサムウェア対策もご検討ください。

補足:サーバやVPN装置の脆弱性を狙った攻撃の場合は、インターネットからの通信の制限や、脆弱性を修正するためのセキュリティパッチの適用など、システム的な対策が初期侵入には有効となります。サイバー犯罪者からのスキャン活動(脆弱性のある資産を探す)に発見されないよう、継続的に対策することが重要となります。インターネットに接続している環境も忘れずに対策をご検討ください。

最後に

SOMPO CYBER SECURITYでは、セキュリティ対策状況を第三者視点で評価する各種アセスメントサービスや、Emotetのようなマルウェア感染をBotnet側で検知する脅威インテリジェンスサービスなども提供しております。対策状況や対処についてのご相談など、お気軽にお問合せください。