2020年 ランサムウェア攻撃で悪用された脆弱性 TOP4

今年7月から当社では技術提携をしているイスラエル企業のブログを紹介しています。

第7回目となる今回は当社の「脅威インテリジェンスサービス」で技術提携をしているCognyte Software Ltd. (旧Verint Systems Ltd.)のブログ『2020年 ランサムウェア攻撃で悪用された脆弱性 TOP4』を紹介します。

みなさまのサイバーセキュリティ対策の参考としてご活用いただければ幸いです。

2020年 ランサムウェア攻撃で悪用された脆弱性 TOP4

Verint Cyber Threat Intelligence Research Team |2020年8月17日

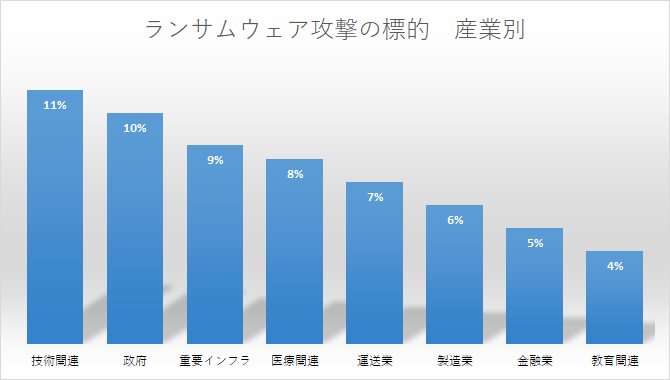

Verint社のリサーチチームは2020年1月以降に発生した著名なランサムウェア攻撃に関する調査を実施しました。こうした攻撃によりもたらされる脅威とそれに対する防御をより深く理解したいという思いもあり、約180件のランサムウェア攻撃を調査しました。その結果、攻撃対象の分布は以下の通りでした。

技術関連(11%)、政府(10%)、重要インフラ(8.6%)、医療関連(8%)、運送業(7%)、製造業(6%)、金融業(5%)、教育関連(4%)

また、Sodinokibi(別名:REvil)、Maze、Ryukと呼ばれるランサムウェアが最も頻繁に使われていたこともわかりました。調査を進めると、こうしたランサムウェア攻撃の背後にいる攻撃者が主に4つの脆弱性を悪用していることが明らかになりました。これらの脆弱性について、詳しく見て行きたいと思います。ランサムウェアやその他のマルウェア攻撃のリスクを最小限に抑えるための防御メカニズムとして、システムやセキュリティソリューションなどのアップデートがいかに重要であるかを理解して頂けると思います。

2020年のランサムウェア攻撃で悪用された脆弱性TOP4(最も悪用されたものから順に):

- CVE-2019-19781

- CVE-2019-11510

- CVE-2012-0158

- CVE-2018-8453

では詳しく見てみましょう。

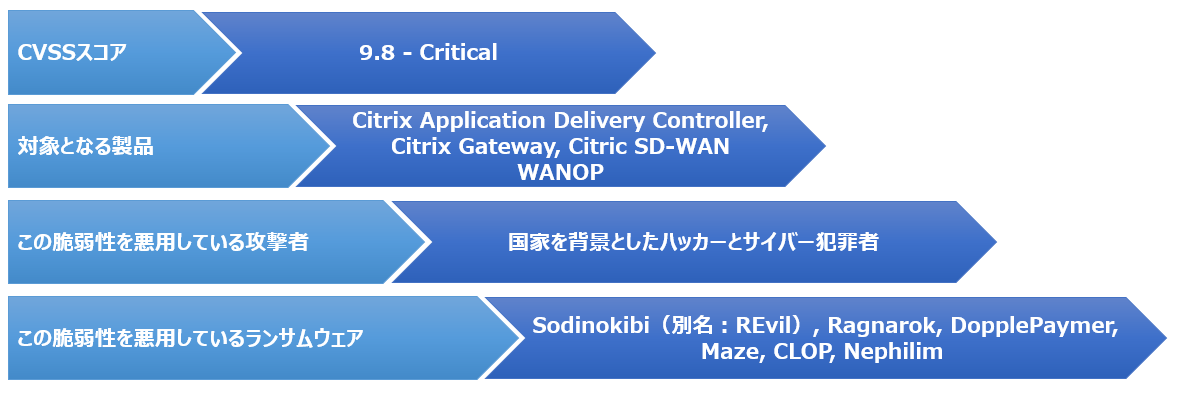

CVE-2019-19781

脆弱性CVE-2019-19781は、多くの組織が使用するCitrix製のリモートアクセス機器に影響を与えるもので、2019年12月末に公表され、1ヶ月後には修正バージョンが提供されました。以前はNetScaler ADCと呼ばれていたCitrix Application Delivery Controller(ADC)に影響を及ぼすことがわかっています。この脆弱性が悪用されると、認証されていない人物でもリモートで接続することができ、影響下にあるコンピュータでコードを実行できる可能性があります。

非常に多くのインシデントでこの脆弱性が攻撃者たちによって悪用されています。

2020年1月ドイツに本社を構える大手自動車部品メーカーGedia Automotiveグループに対するREvilによる攻撃でこの脆弱性が悪用されたと報告されています。攻撃に関する技術的な詳細は公開されていませんが、攻撃者が公開した情報を見る限り、この企業が脆弱性のある製品を使用していたように見受けられます。2020年1月の韓国企業が製作・運営しているオンラインゲーム「ラグナロクオンライン」に対するランサムウェア攻撃でもこの脆弱性が悪用されています。脆弱性攻撃ツールである「EternalBlue」を使い、スクリプトをダウンロードし、標的であるシステムをスキャンしたと見られています。

2020年2月フランスのテレコム企業Bretagne TelecomがDopplePaymerと呼ばれるランサムウェアを運用するサイバー犯罪グループによる攻撃を受けたと報告されています。この犯罪グループは、脆弱性に対する修正バージョンがリリースされる以前の2020年1月上旬に攻撃を実行したと主張しています。つまりこれは、彼らがそれより前に脆弱性を既に発見したことを示唆します。2020年3月末には、米国サイバー保険大手のChubb がこの脆弱性を悪用したMAZEとして知られるランサムウェアによって攻撃を受けています。

2020年6月には米国ITサービス大手のConduentもMAZEの被害を受け、パッチが適用されていないか、適切に更新されていないCitrix製のサーバーが標的となりました。2020年6月22日にはインドの金融系事業を幅広く展開するIndiabullsグループがCLOPと呼ばれるランサムウェアを使ったサイバー攻撃を受けました。サイバーセキュリティ企業のBad Packetsは、CVE2019-19781の脆弱性が公表されていたCitrix NetScaler ADC VPN GatewayがIndiabullsで使用されていたと報告しています。ニュージーランドのCERT(CERT NZ)は、多くの攻撃者たちがこの脆弱性を悪用していると報告し、Nephilimと呼ばれるランサムウェアの攻撃者グループも攻撃を試みている可能性があると言われています。

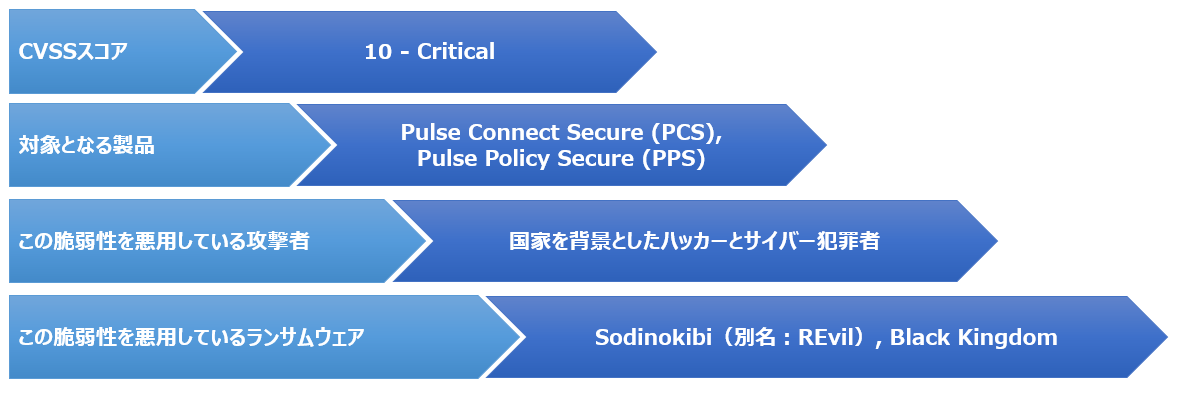

CVE-2019-11510

脆弱性CVE-2019-11510は、Pulse Secure製のVPNソリューションに影響を与えるもので、攻撃者は標的となるネットワークにリモートでアクセスし、多要素認証による保護を解除して、暗号化されていない認証情報を含むログへのアクセスが可能になります。この脆弱性は2020年4月にパッチが適用されましたが、多くの組織では未だにパッチを適用しておらず、危険な状態にあります。

直近の数か月で多くのランサムウェア攻撃において悪用されており、うち2つのインシデントでは、攻撃者はドメイン管理者権限を取得し、オープンソースのリモートアクセスソフトウェアVNCを使用して、標的となるネットワーク上でラテラルムーブメントと呼ばれる横方向の動きを実行し、セキュリティソフトウェアをオフにし、システムをREvilランサムウェアに感染させていたことが確認されています。

この脆弱性に関する最も注目すべきランサムウェア攻撃は、2019年12月末のロンドンに本社を構える外貨両替大手のTravelex社への攻撃です。同社はVPNソリューションのバージョンアップデートを実行していなかったため、REvilの攻撃者は、同社のシステムに支障をきたす攻撃を数週間に渡って続けることができました。

2020年4月に報告された別のインシデントでは、米国の複数の医療機関や政府機関のITシステムが、国家を背景にもつ攻撃者により、未知のランサムウェアに感染させられるということが起こりました。さらに、2020年6月にはBlack Kingdomと呼ばれるランサムウェア攻撃が同脆弱性の悪用を試みたと報告されています。

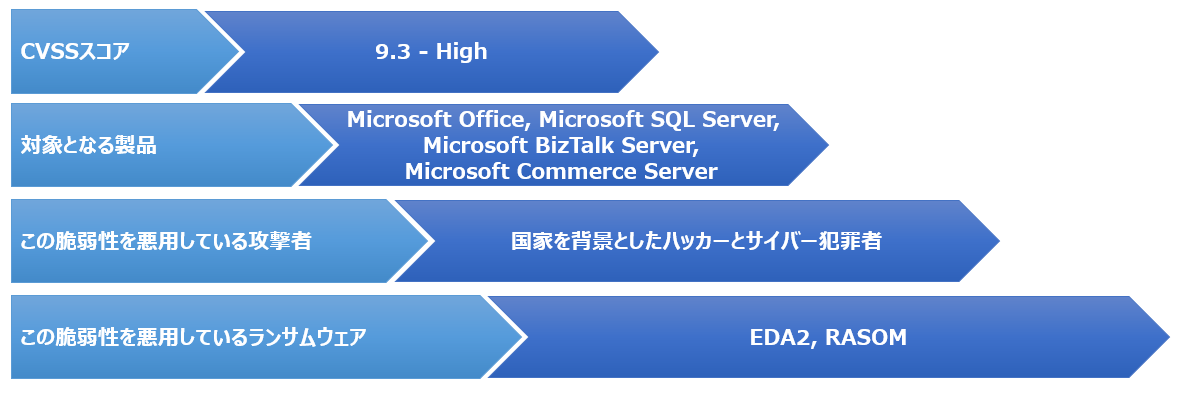

CVE-2012-0158

脆弱性CVE-2012-0158はOfficeやSQL Server などの古いMicrosoft製品の脆弱性ですが、US CERTによれば、未だに最も悪用されている脆弱性の一つです。2019年12月には世界中で活動が報告されているサイバー攻撃グループによって悪用された回数に基づき、2020年を迎える前にパッチを適用すべき脆弱性のTOP20の1つにも挙げられています。この脆弱性により、攻撃者は、特別に作られたウェブサイト、Office、またはrtfファイルを通じて被害者のコンピュータ上でコードをリモートで実行することができます。

最近ではCOVID‐19関連の攻撃においてもCVE-2012-0158を悪用する試みがあると報告されています。カナダの医療機関や教育機関に対する攻撃が報告されています。キャンペーンの1つに、EDA2と呼ばれるランサムウェア(別名:HiddenTear)による感染の試みがあります。攻撃者は、WHOのメールアドレスを模したアドレスを使用し、標的となる組織にフィッシングメールを送信。このメールには、脆弱性を悪用してコードをリモートで実行し、ランサムウェアに感染させるためのファイルが含まれていました。同じ組織を標的とした感染目的のフィッシングキャンペーンではRASOMと呼ばれるランサムウェアも使用されています。

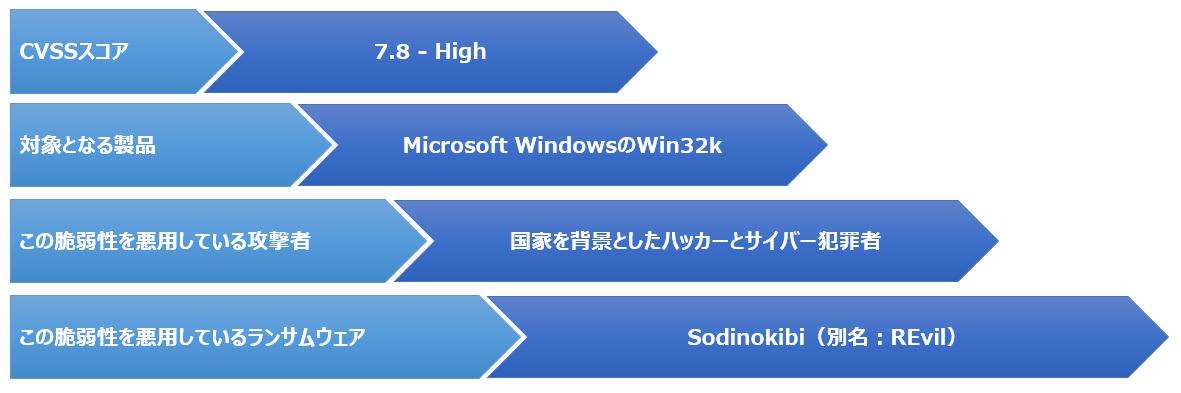

CVE-2018-8453

脆弱性CVE-2018-8453はWindowsのwin32kコンポーネントがメモリ内にあるオブジェクトの適切な処理に失敗した場合に影響がある脆弱性で、攻撃が成功すると、カーネルモードで任意のコードを実行されたり、プログラムをインストールされたり、データを表示、変更、削除、完全なユーザー権限を持つ新しいアカウントの作成などをされる可能性があります。

Sodinokibi(別名:REvil)が最初にCVE-2018-8453を悪用したのは2019年台湾、韓国を含むアジア太平洋地域における複数の攻撃においてでした。2020年7月ブラジルの電力会社Light S.A.に対し、再び同じランサムウェアによって悪用されたことが報告されています。攻撃者は最初に106,870.19XMR(仮想通貨Monero)の身代金を要求し、支払期限を過ぎると、その額を2倍の215,882.8XMR(約1400万ドル)に跳ね上げたことで知られています。

まとめ: パッチングパラドックス

当たり前ではありますが、新しい脆弱性が発見されるたびに、組織としては該当の修正プログラムを適用するのが理想のあり方です。しかし、実際にはこれは簡単ではなく、ほぼ不可能と考えられます。脆弱性の管理に追われるセキュリティアナリストは、業界が「The Patching Paradox」と呼ぶ複数の課題に直面しています。システム保護のためにすべてのシステムを最新の状態に保つのが常識であることはわかっていますが、限られたリソース、レガシーシステムと呼ばれる古いシステムの存在、パッチ適用の遅れなど、様々な理由により実現するのは容易ではありません。

この分析が、セキュリティの専門家にパッチ適用の管理体制を改善する動機付けとなれば幸いです。

2020年 ランサムウェア攻撃で悪用された脆弱性 TOP4、既に対応済みでしょうか?

刻一刻と状況の代わるサイバーセキュリティの世界で、日々の作業に追われ、管理体制がおろそかになっていませんか?「自分の組織は大丈夫」と思っても、グループ会社、出入りのベンダーなどのセキュリティ態勢は万全ですか?

SOMPO CYBER SECURITYでは脆弱性診断を始め、サプライヤーのリスクを評価しモニタリングするサプライチェーンリスク評価サービスや本調査を実施しているCognyte Software Ltd. (旧Verint Systems Ltd.)と技術提携して提供している脅威インテリジェンスサービスなど、複数のサービスを提供しています。

現状を把握し、リスクの軽減に取り組んでみませんか?

詳細はSOMPO CYBER SECURITYまでお問い合わせください。