ダークウェブで売りに出される各国通信事業者へのアクセス

2023年1月現在、各国の通信事業者システムに対するアクセス情報の販売が、ダークウェブフォーラムやハッカーフォーラムで増加しています。

本レポートでは、Cognyteが検出したイニシャルアクセスブローカー(企業・組織への不正アクセス手段を販売する脅威アクター)の動向を紹介します。

脅威インテリジェンスプラットフォームCognyteは、ダークウェブやSNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、リスクを軽減させるサービスです。

Cognyteが持つ機能の一例として本レポートを紹介します。

Cognyte CTI Research Group@Cognyte | 2023年2月

記事に関するお問い合わせはこちらへ(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Algar Telecomと中国移動通信

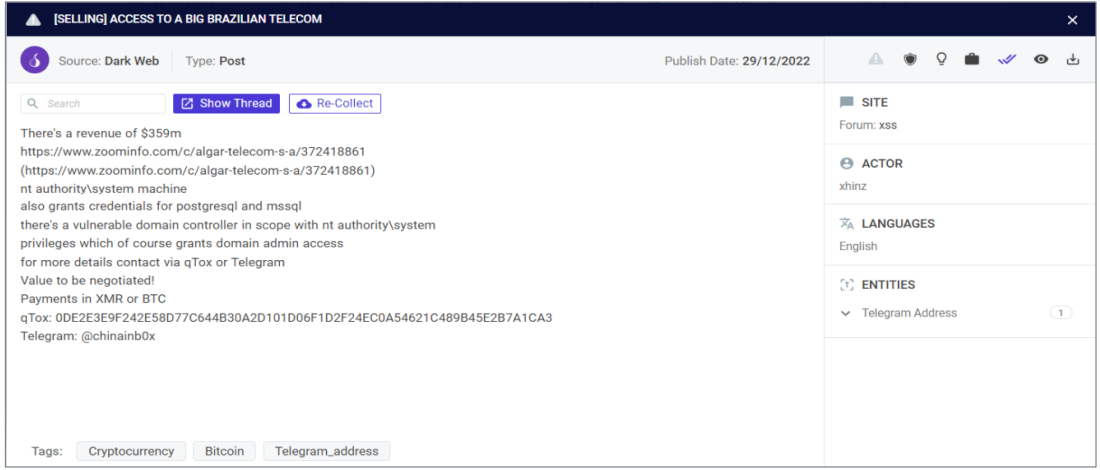

2022年12月29日、「xhinz」と名乗る脅威アクターがロシア語サイバー犯罪・ハッキングフォーラムにおいて、ブラジルの通信事業者Algar Telecomのシステムに対するアクセス情報を販売開始しました。

このアクセス情報は、xhinzの説明によればWindows OSのローカルシステムアカウント(NT AUTHORITY\SYSTEM)と、データベースアクセス用の認証情報であるとのことです。

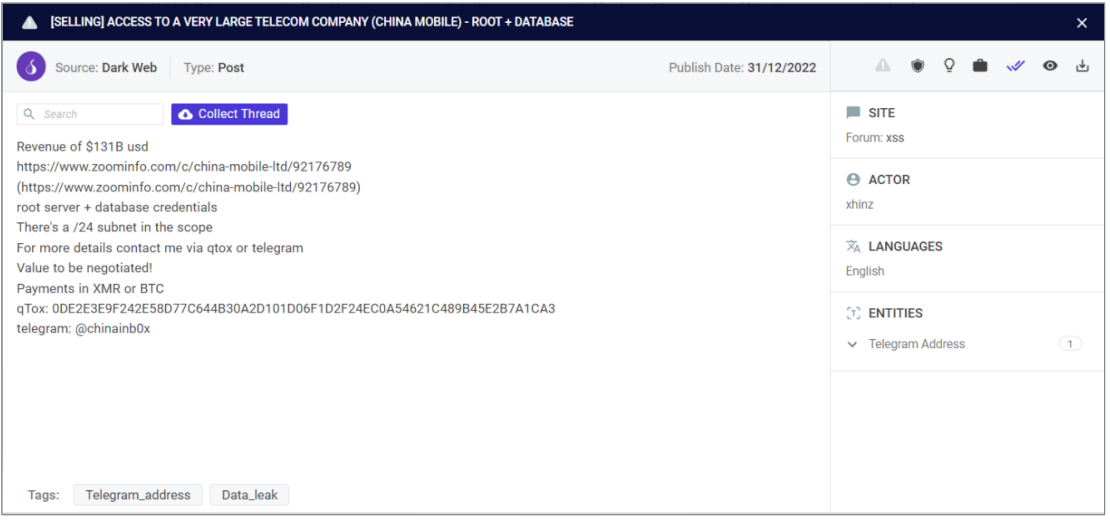

「xhinz」は2022年12月31日にもフォーラムに新規投稿を行いました。この投稿では、中国最大の通信事業者である中国移動通信のサーバーにアクセスするための認証情報を提供すると謳っています。

「xhinz」は比較的最近に活動が観測されており、複数のダークウェブフォーラムにおいてアクセス権の販売活動を行っています。

なお「Xhinz」は、Chinainb0xというアカウント名で、Telegramでも活動しています。

Altice Portugal

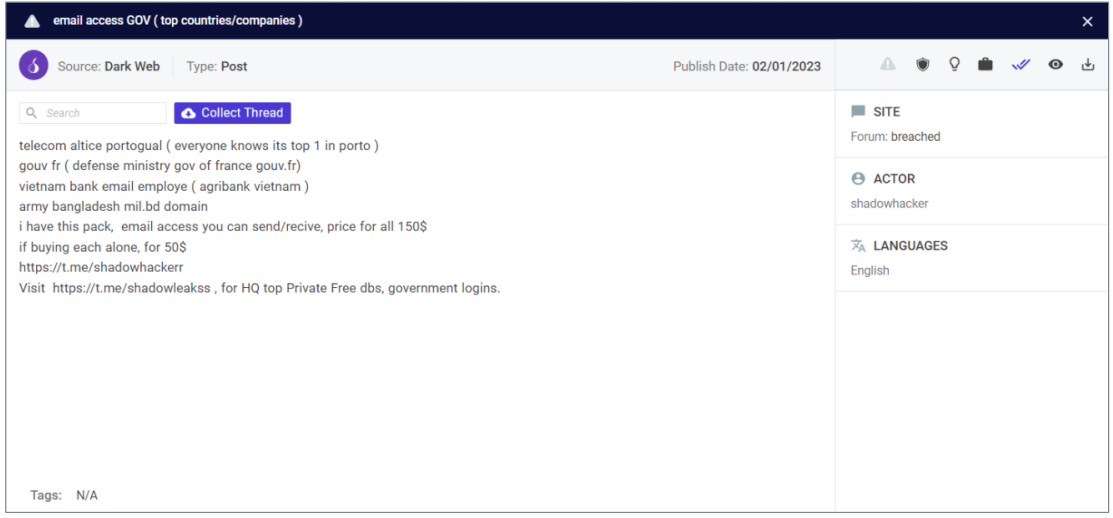

2023年1月2日、「shadowhacker」と名乗る脅威アクターが、各国政府機関および企業のEメールへのアクセス情報を売りに出しました。この脅威アクターが提示したのは以下のリストです。

- Altice Portugal(ポルトガルの最大手通信事業者)

- フランス国防省

- ベトナム農業農村開発銀行(通称「アグリバンク」、ベトナム最大の商業銀行)

- バングラデシュ陸軍

各メール認証情報は50ドル相当、全てパッケージで150ドルで売り出されています。

「shadowhacker」はロシア出身と推測される非常に活発な脅威アクターであり、Telegramで購入サポートを行っている他、「Sikinawnaw」という別アカウントを用いてロシア語ダークウェブフォーラムでも販売活動を行っています。

この脅威アクターは、これまでにウガンダ教育省のデータベースや、カザフスタン銀行、アルゼンチン政府の機密情報データベースおよびメールボックス、ヒュンダイ社のデータベースなどに対するクレデンシャルを販売しています。

その他の通信事業者

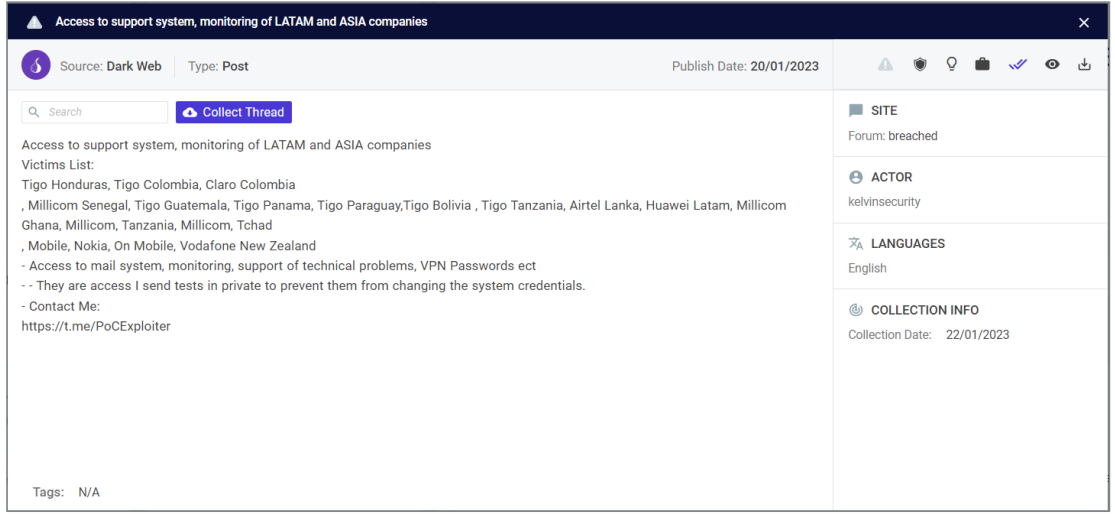

2023年1月20日、KelvinSecurityが通信事業者のITシステムに対するアクセス情報の販売をアナウンスしました。

標的にされたのは、ルクセンブルクを拠点とする通信事業者Millicom International Cellular SAです。Millicomは、Tigoというブランドネームで中南米を中心に高いシェアを持つグローバル企業です。

アクセス情報を売りに出された企業リストは以下のとおりです。

- Tigoホンジュラス

- Tigoコロンビア

- Claroコロンビア

- Millicomセネガル

- Tigoグアテマラ

- Tigoパナマ

- Tigoパラグアイ

- Tigoボリビア

- Tigoタンザニア

- Airtel Lanka

- ファーウェイ・ラテンアメリカ(Huawei Latam)

- Millicomガーナ

- Millicomタンザニア

- Tchad

- Nokia

- OnMobile

- Vodafoneニュージーランド

KelvinSecurityは、掲載された企業のメールシステム、IT監視サポートシステム、VPNパスワード等に関する情報を提供すると書き込んでいます。

KelvinSecurityは2016年から活動する、「情報ハッカー企業」を自称する脅威アクターであり、サイバー犯罪者やハッカーの間では非常に有名な存在です。

一部の研究者は、KelvinSecurityがロシアのハッキング組織ではないかと推測していました。しかし2022年2月、脅威アクター自身が、「メンバーはロシア、中国、韓国、ラテンアメリカ諸国、合衆国など多国籍である」との声明を公開しました。

KelvinSecurityはTwitter、Telegramに加え、YouTubeにもアカウントを保有しています。

2022年からは、流出データやクレデンシャルの売買に使われるハッキングフォーラムBreachedを主体に活動しており、様々な政府機関や企業の流出データを公開しています。

最後に

脅威アクターが販売するアクセス情報は、しばしば次のような手段で入手されています。

- データベースサーバー・ソフトウェアの脆弱性

- リモート接続サービスの脆弱性

- 流出した資格情報の購入・再利用

Cognyteは、組織をサイバー犯罪活動から守るため、以下の対策をとることを推奨します。

- データベースサーバーやセキュリティ製品を最新の状態にアップデートする

- 重要なシステム、アプリケーションに対して多要素認証等を導入し、アクセス管理を強化する

- 各システムにおける特権ユーザーの数を最小限とする

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら