日本の政党に対するMirrorFace APTの攻撃キャンペーン

当社の「脅威インテリジェンスサービス」で技術提携をしているCognyte Software Ltd. が、2022年12月、日本の特定政党を狙う中国系APT MirrorFaceについて注意喚起を発行しました。

Operation LiberalFaceと呼ばれる当該キャンペーンは、2022年7月の参議院選挙直前に開始されました。MirrorFaceは日本の特定政党所属議員を標的にしているとみられ、LODEINFOバックドアおよびインフォスティーラーであるMirrorStealerの使用が確認されています。

このAPTは、過去に日本のマスメディア、防衛産業、シンクタンク、外交機関、学術機関をターゲットにしており、またマルウェアなどの攻撃手段も日本のIT・ソフトウェア環境に合わせてカスタマイズされています。

CognyteおよびSOMPO CYBER SECURITYでは、本記事末尾に示すIoCの活用および、不審なメールやフィッシングメールに対する注意喚起を通じたセキュリティアウェアネスの向上を推奨します。

Cognyte CTI Research Group@Cognyte | 2022年12月

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

感染経路

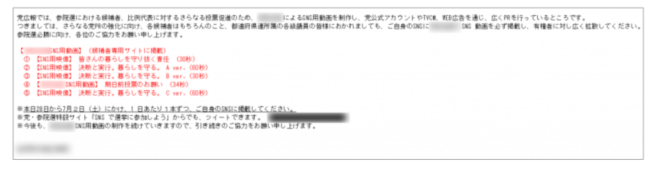

攻撃者は、スピアフィッシング・メールを通じて、標的システムへのイニシャル・アクセスを行っていました。特定政党の広報部門になりすまし、参議院選挙に言及するメールを通じて、標的となった職員が悪性の添付ファイル(自己解凍Win-RARアーカイブファイル)をクリックするよう仕向けています。

フィッシングメールのスクリーンショット 出典:ESET

フィッシングメールに添付されたアーカイブファイルを実行すると、次のファイルが展開されます。

- K7SysMon.exe:DLLサーチオーダーハイジャッキングに対して脆弱な、無害なアプリケーション

- K7SysMn1.dll:悪性ローダー

- K7SysMon.Exe.db:暗号化されたLODEINFOバックドアマルウェア

- おとりのドキュメントファイル

続いて、K7SysMon.exe ファイルが実行されると、K7SysMn1.dll ローダーが読み込まれます。このローダーがLODEINFO バックドアを復号化して実行します。

LODEINFOバックドア

LODEINFOは、2019年12月頃から観測されているカスタム・バックドアであり、MirrorFace APTのみが利用しています。

バックドアを実行することにより、攻撃者はスクリーンショットの撮影、キーロギング、プロセスの強制終了、ファイルの抽出などを行うほか、追加のファイルとコマンドを実行することも可能になります。

LODEINFOの新しいバージョンには、ファイルとフォルダーを暗号化するように設計された「身代金(Ransom)」コマンドと、レジストリに保存されている構成を変更する「config」コマンドが含まれていました。

Operation LiberalFaceにおいては、LODEINFOを展開した後、侵害したコンピュータのスクリーンショットおよびネットワーク情報を取得するコマンドの利用が観測されました。

さらに、このマルウェアはファイルの抽出にも使用されています。

まず、攻撃者は WinRAR アーカイバを配布し、このアーカイバを使用して、2020年1月1日以降に変更された対象ファイルを収集し、アーカイブしました。

特に重点的に収集されたのが、.doc, .ppt, .xls, .eml, .xps, .pdfの拡張子を持つファイルです。

日本語ワープロソフト「一太郎」の拡張子.jtdも対象になっていたことが、攻撃者が特に日本にフォーカスして攻撃を行っていることを示唆しています。

ファイルアーカイブを作成した後、攻撃者はPuTTYスイート(pscp.exe)からSCPクライアントを呼び出し、C2サーバーに向けたファイルの抽出転送に利用しました。

LODEINFOバックドアは、侵害したコンピュータのメモリに対し直接MirrorStealerマルウェアをインストールし実行する用途でも用いられています。

MirrorStealerインフォスティーラー

MirrorStealerは新たに発見されたマルウェアであり、ブラウザおよびメールクライアントから資格情報を収集する目的で利用されました。

このマルウェアは収集した資格情報を%temp%フォルダーに格納し、LODEINFOバックドアを通じてデータを抽出させます。

またこのマルウェアにはブラウザCookieを収集する機能がないため、代わりにLODEINFOに実行させています。

なおMirrorStealerが対象とするメールクライアントの1つBecky!は日本でのみ利用されているものです。

MirrorFace概要とアトリビューション

MirrorFaceは中国語話者によって構成されたAPTであり、データの抽出とエスピオナージ活動を目的に、日本の企業および組織を狙っています。

これまでにマスメディア、防衛産業、シンクタンク、外交機関、学術機関がターゲットになっています。

研究者の中にはMirrorFaceを中国系のAPT10と関連付ける意見もありますが、本キャンペーンを発見したESETの研究者は、MirrorFaceを、既知のAPTとは関連付けられない独自の脅威アクターとして追跡しています。

最後に

MirrorFaceは日本の政党だけでなく他の業界や組織も狙うことで知られています。また、本記事が示すように、このグループが持つマルウェアは日本に特化したソフトウェアやアプリケーションを狙っているため、より幅広いセクターに対するキャンペーンが行われる可能性も想定されます。

Cognyteは、次項に示すIoCをセキュリティシステムに取り込み反映させることを推奨します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

IoC

| 種別 | IoC形式 | IoC |

| ダウンローダー | SHA-1 | F4691FF3B3ACD15653684F372285CAC36C8D0AEF |

| LODEINFO | SHA-1 | DB81C8719DDAAE40C8D9B9CA103BBE77BE4FCE6C |

| LODEINFO | SHA-1 | A8D2BE15085061B753FDEBBDB08D301A034CE1D5 |

| LODEINFO | SHA-1 | 0AB7BB3FF583E50FBF28B288E71D3BB57F9D1395 |

| LODEINFO | IPv4 | 5.8.95.174 |

| LODEINFO | IPv4 | 45.32.13.180 |

| LODEINFO | IPv4 | 103.175.16.39 |

| LODEINFO | Domain | ninesmn.com |

| LODEINFO | Domain | aesorunwe.com |

| MirrorStealer | SHA-1 | E888A552B00D810B5521002304D4F11BC249D8ED |

情報ソース

ESET/ Welivesecurity(英語)

ESET/ プレスリリース(日本語)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら