BianLianランサムウェアが日系メーカーの海外法人を攻撃

Cognyteは、日系メーカーの海外法人に対するBianLianランサムウェアの攻撃を検知しました。

CognyteおよびSOMPO CYBER SECURITYでは、ランサムウェアによる重大な被害の発生を未然に防ぐため、本記事末尾に示すIoCの活用およびランサムウェア対策の実践を推奨します。

※ 2023年1月17日、セキュリティベンダーのAvastが、公表時点で確認されているバージョンのBianLianランサムウェアに対する復号ソフトの配布を開始しました(外部リンクSecurity Week)。(2023年1月19日追記)

※ 2023年3月16日、BianLianランサムウェアの直近の行動として、侵害した組織企業のファイルを暗号化せず、データ窃取のみで身代金を要求するケースが報道されています(外部リンクBleepingComputer)。

Cognyte CTI Research Group@Cognyte | 2023年1月

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

リークサイトの動き

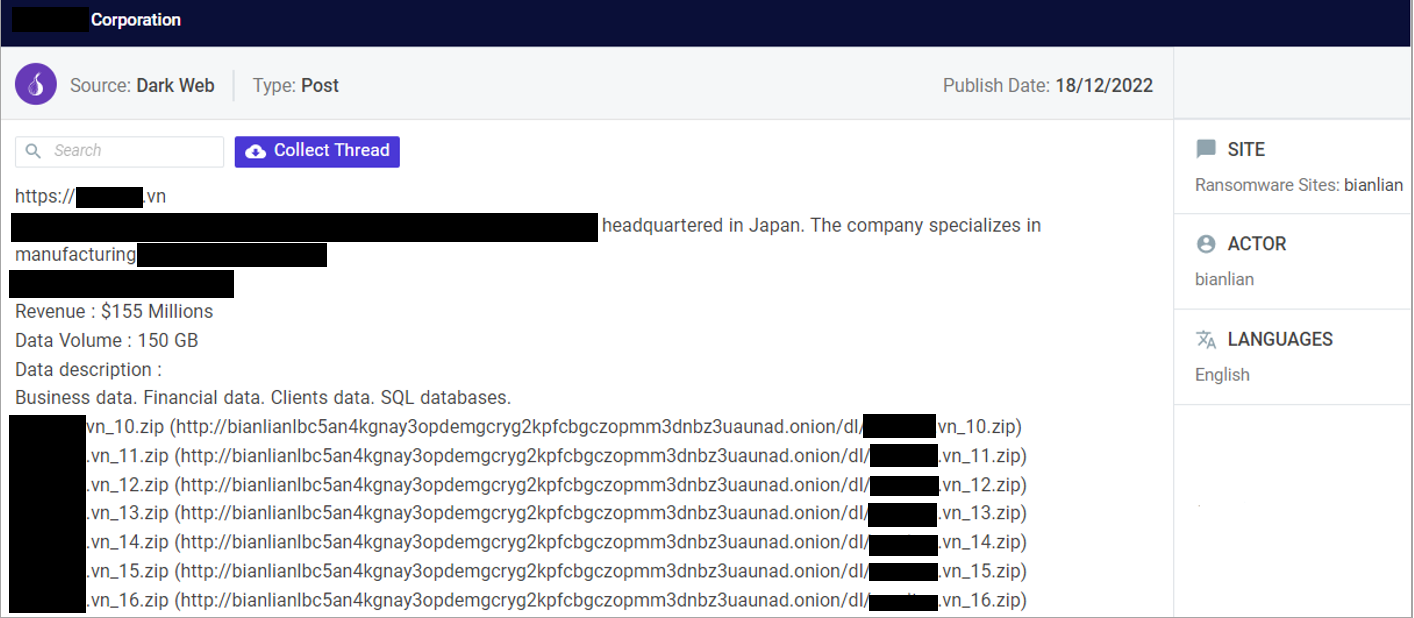

今回ターゲットにされたのは、日系メーカーの海外法人(ベトナム)です。

BianLianは、当該企業から150ギガバイト相当のデータを窃取したと主張し、66個の圧縮ファイルをダークウェブ上のリークサイトに掲載しました。

窃取された可能性のデータには以下の情報が含まれています。

- 業務情報

- 財務情報

- 顧客に関する情報

BianLianリークサイトにエントリーされた情報 出典:Cognyte Luminar

BianLianランサムウェアについて

BianLian ランサムウェアは比較的新しいランサムウェアの亜種で、 2022年7月中旬に最初に検出されました。

このランサムウェアは Go (別名 Golang) プログラミング言語で記述されています。Goは単一のコードベースをすべての主要なOSにコンパイルできるため、その柔軟性から攻撃者に多用されています。

Goを用いることにより、BianLian運用者は、マルウェアに絶え間ない変更を行い、新機能を追加することで、セキュリティプログラムによる検出を回避することができます。

BianLian ランサムウェアによって暗号化されたファイルには、「.bianlian」というファイル拡張子が付与されます。

このランサムウェアは、マウントされたネットワークドライブを含む全ドライブを対象に、実行ファイル(.exeなど)、ドライバー、またはテキストファイル以外の全ファイルを暗号化します。

ランサムウェアは、ファイルが実行されたディレクトリに「Look at this instruction.txt」という名前の .TXT ファイルをドロップします。

被害者は、Tox または電子メールを使用して攻撃者に連絡するように指示されます。身代金と支払い方法は身代金メモに記載されておらず、攻撃者との交渉過程で決められます。

セキュリティ研究者によると、BianLian ランサムウェアは通常、アンチウイルス製品による検出を回避するために、ファイルコンテンツを 10バイトのチャンクに分割する独自の暗号化スタイルを採用しています。

攻撃者は被害者にさらなる圧力をかけるため、窃取されたデータに関する情報を被害者の顧客や取引先に送信し、信用低下を狙います。

BianLian運用者は、10日以内に身代金の要求が満たされない場合、財務、顧客、事業、技術および個人ファイルなどの盗まれたデータを漏らすと脅し、二重恐喝を行います。

BianLianランサムウェアは、製造、教育、メディア、エンターテイメント、医療セクター、銀行、金融サービス、保険 など、さまざまな業界を攻撃対象としています。

主に米国、英国、オーストラリアなどの英語圏の国が被害にあっています。

なおBianLianの由来は、中国四川省に伝わる伝統芸能である「変面」(變臉)に由来すると推測されていますが、この攻撃者の国籍等に関する情報はまだありません。

BianLianランサムウェアの攻撃手段

2022年9月に公開されたレポートによれば、BianLianランサムウェアは以下のような攻撃手段を利用します。

- Microsoft Exchange ServerにおけるProxyShell脆弱性の悪用

- WebShellやngrokペイロードのインストール

- SonicWall VPNにおける脆弱性の悪用

- カスタムバックドアを用いた持続的な侵害の確立

- Windowsセーフモードを利用した暗号化マルウェアの実行

最後に

- CognyteおよびSOMPO CYBER SECURITYは、次項に示すIoCをセキュリティシステムに取り込み反映させることを推奨します。

- ランサムウェアによる被害を未然に防止するため、米CISAが示す以下のセキュリティ対策を推奨します。

推奨ランサムウェア対策

- オフラインの暗号化バックアップを作成し、定期的に復旧手順を訓練する。

- ステークホルダーとの連絡を含む基本的なインシデントレスポンス手順を作成し、演習する。

- 定期的な脆弱性スキャンを行い、インターネットに接する機器やソフトウェアの安全性を確保する。

- OSとソフトウェアのパッチやアップデートを常時行う。

- 不要なポートやプロトコルの無効化を含む、セキュリティ設定の見直しを行う。

- RDPを利用する場合は、適切なセキュリティ対策を確実に実施する。

- 外部向けSMBプロトコルを無効化するか、旧バージョンのSMBを無効化する。

- フィッシングメールに対する教育を行い、またメールセキュリティを強化する。

- セキュリティ製品を最新の状態に保ち、許可されていないアプリケーションが実行されないようセーフリスティングを行う。

- MSPやMSSPがランサムウェアのターゲットであることを認識し、そのリスクを考慮する。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Cognyteはダークウェブを含む広範な情報を元にした脅威インテリジェンスサービスです。

IoC

| IoC形式 | ハッシュ値あるいはURL |

| SHA-256 | ac32dc236fea345d135bf1ff973900482cdfce489054760601170ef7feec458f |

| SHA-256 | 75e162dc291e15d13b0f3202a66e0c88ff2db09ec02922ee64818dbddcb78d6d |

| SHA-256 | a99eb900d03aa1dd70d7712da7c42cc37ee2f2e21d763acd6ddf71a4027ed504 |

| URL | https://tombaba.club |

| URL | https://tomcatdomains.page.link |

| MD5 | 36171704cde087f839b10c2465d864e1 |

| MD5 | b3cdf0489ff37fe65141be9363b9489c |

| MD5 | 08e76dd242e64bb31aec09db8464b28f |

| MD5 | 0c756fc8f34e409650cd910b5e2a3f00 |

| MD5 | 0cc30238204a3d3da6d588640e054af6 |

| SHA-1 | e3baa1c3ee9aa1d5ae61187be2e20ea9cb57d538 |

| SHA-1 | 43921f6a8f07d9509590849bbe3f76f8f8d538e4 |

| SHA-1 | 3f3f62c33030cfd64dba2d4ecb1634a9042ba292 |

| SHA-1 | 70d1d11e3b295ec6280ab33e7b129c17f40a6d2f |

| SHA-1 | cd8b84051d423f1b773a1b6804f0823618efdf3b |

| SHA-256 | 46d340eaf6b78207e24b6011422f1a5b4a566e493d72365c6a1cace11c36b28b |

| SHA-256 | 117a057829cd9abb5fba20d3ab479fc92ed64c647fdc1b7cd4e0f44609d770ea |

| SHA-256 | 1fd07b8d1728e416f897bef4f1471126f9b18ef108eb952f4b75050da22e8e43 |

| SHA-256 | eaf5e26c5e73f3db82cd07ea45e4d244ccb3ec3397ab5263a1a74add7bbcb6e2 |

| SHA-256 | cbab4614a2cdd65eb619a4dd0b5e726f0a94483212945f110694098194f77095 |

情報ソース

blogs.blackberry.com/(英語)

blog.cyble.com/(英語)

www.fortinet.com/(英語)

redacted.com/(英語)

cisa.gov/stopransomware/(英語)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら