【ブログ】Beyond Your Network ~SOMPO CYBER SECURITY 診断メンバーインタビュー~(12/19)

Beyond Your Networkは、私たちの組織をサイバー脅威から守るために、自組織の外から、セキュリティ強化に貢献してくれている仲間を紹介するという主旨のブログシリーズです。自力ですべてのサイバーセキュリティに関する業務をまかなえる組織は存在しません。さまざまな機能を内製化している組織であっても、内製化するまでの間、やはり外部の専門知識を有する人たちのサポートが欠かせません。

シリーズ第1弾となる前回は、自組織のネットワークの外側に存在する脅威を監視、検出するサイバー脅威インテリジェンスのプラットフォームを開発、提供しているCognyte社のアナリスト兼リサーチャーであるリヒ・ゼルヒア-ビアレル氏(Lihi Zerchia-Bialer)に彼女の経歴や経験、日々の業務などについて、話を聞きました。

シリーズ第2弾となる今回は、SOMPO CYBER SECURITYの診断グループから、毎年当社が発行し、多くの方にダウンロードをして頂いている「Webサイト脆弱性診断レポート」の執筆も過去に担当している坂将汰(さかしょうた)氏を紹介します。

どのような経験を携えて、当社の診断チームの一員となったのか、また診断を通して見えてくる攻撃の傾向、診断サービスの選定基準として大切なことなどについて、話を聞きました。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

SOMPO CYBER SECURITY サービス推進部診断グループ所属

坂 将汰氏(ベトナムにて)

SOMPO CYBER SECURITYでの役割について教えてください

坂:ペネトレーションテストや脆弱性診断などの各種診断を行っているグループ所属です。主な担当業務は、Webアプリケーション診断とネットワーク診断の二つです。その他にペネトレーションテストのシナリオの作成など、全体統制のような部分にも携わっています。

入社した経緯を簡単にお話しください

坂:元々フォレンジックやペネトレーションテストを担当していましたので、オフェンシブの知識を活かせる職場を希望していました。フォレンジックをやっていた過程で、サイバー保険で費用の一部が負担されるという場面に遭遇したことがあり、きっかけとなりました。診断と保険は、何か、少し近い部分があって、うまく言葉にはできませんが、親和性のあるサービスなんじゃないかと思い、保険会社をバックボーンにもつこの職場を選びました。

事故が起きる前のセキュリティ対策製品の導入やアセスメントの実施、事故が起きたらインシデントレスポンス、更にはコンサルティングによる恒久対策、そこにサイバー保険も入ってきて、うまく組み合わせてある印象でした。

診断を含めたセキュリティサービスは、大手を含め、取り扱っている企業の数も多く、差別化が図りにくい中で、保険との組み合わせが差別化に繋がると感じていました。昔からあるものを活用することで、インパクトが大きいことができるんじゃないか、と思ったのが、志望動機の一つです。

当社に入社する以前の経歴をお聞かせください

坂:若い頃は、結構、プータラしていたときがありました。

別に悪いことしているわけではないので、安心してもらってよいのですが、昔から自分には悪事のセンスがあると思っているんです。ルールの抜け穴を探すとか、打開策を探すとか。セキュリティ診断は攻撃者側のいわゆる「オフェンシブ」な視点を要する仕事ですので、向いているんじゃないか、という思いがありました。

もちろん、キャリアも積まずにできるものではありません。当時は、ITインフラの構築や開発を経験してから、次のキャリアが診断という流れが多かったように思います。私の場合、国内外をバックパックで旅行して、ヒッチハイクしたりして過ごしている中で、そろそろちゃんと働くか、となったときに、まず一旦派遣で働き始めました。その時の就職先がインターネットプロバイダーです。

大学は中退しています。入学前から自宅サーバーを作ったりしていて、元々そういう実践的なことが好きでしたので、そこを極めたくて進学したものの、基本的に手を動かすことが好きなので、大学1年目の教養科目とかが合わずに、ドロップアウトしました。結果的には、興味があった分野への情熱や興味がなくなったわけではなかったので、あちこち旅をしたのちにこちらの道に戻ってきた、ということです。

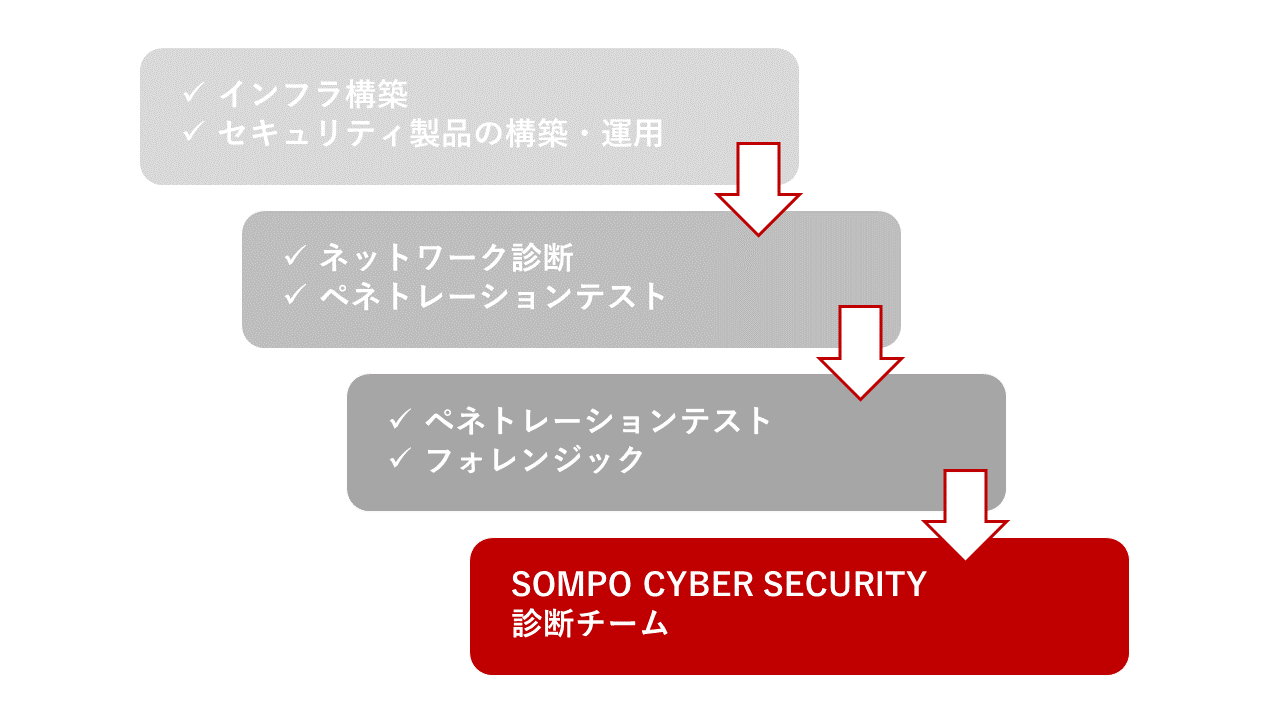

キャリア1:インフラ構築、セキュリティ製品の構築や運用

VPNの構築とか、主にセキュリティ製品の構築や運用に携わることが多かったです。運用に携わりながらも「CTFとかのセキュリティ技術興味あります」的なアピールはしていたので、そこから関連会社に転職をしました。

キャリア2:ネットワーク診断、ペネトレーションテスト

転職後は、ネットワーク診断やペネトレーションテストみたいなことをやり始めました。クレジットカードもPCI DSSというセキュリティの世界基準みたいなのがあり、それに関連するセキュリティ診断も経験があります。

キャリア3:ペネトレーションテスト、フォレンジック

その後、独立系セキュリティベンダーであまり表には出てこない会社に入社しました。そこで、政府機関から委託を受けて、各省庁に対してペネトレーションテストを実施していました。こうした官公庁は、定期的なセキュリティテストやアセスメントの仕組みが出来上がっているので、深さが足りる、足りないはありますが、定期的に診断やペネトレーションテストを実施して、脆弱性を見つけて解決していく、というサイクルが構築されていて、基本的な脆弱性は潰し込めているように感じました。

診断やペネトレーションテストという、以前からやってみたかった業務には携わることができていました。ただ、実際の生の攻撃者のデータに触れることによって、実際の攻撃者のテクニックなどを利用して、現実の攻撃者をシミュレートすることができ、ペネトレーションテストに応用できるので、フォレンジックをやってみたいという思いがずっとあり、ここで経験をつむことになります。情報漏えいの原因調査を含む侵害に関する調査を手がけました。同じ攻撃アクターが、同じ手法を使って侵害していたからかと思いますが、フォレンジックも数をこなしているとパターンが見えてきます。診断やペネトレーションテストなどと並行してフォレンジック作業を実施していたため、大変ではありましたが、フォレンジックの作業は大きな案件も実施しましたので、やりがいは感じていましたし、貴重な経験を積むことができたと思っています。

現在の診断という業務についてお聞かせください

パターンが見えてくるというお話がありましたが、今、担当しているWEBアプリケーション診断とネットワーク診断でも、今の流行りや傾向はわかってくるものですか?

坂:はい。

ネットワーク診断とWeb診断の二つに分けて少し話しましょう。

ネットワーク診断から見える傾向

坂:ネットワーク診断では、外部からの攻撃で言うとやはりVPNですね。

今までは内部ネットワークだから大丈夫というマインドだったかと思うのですが、コロナ禍などでリモートアクセスの必要性が高まり、ネットワーク境界を超えることができるVPN製品などは攻撃者にとっては、インセンティブがある攻撃対象とみなされる世の中になっています。ですので攻撃者自身もそういったVPN製品などを解析して、新しい脆弱性を見つけてゼロデイを使って侵入する、といったことが実際に起きています。「境界をまたぐ」攻撃が狙われ易いというのはコロナ以降の傾向かと思います。

Webアプリケーション診断から見える傾向

坂:次にWebアプリケーション診断でいうと、基本的には昔からあるSQLインジェクションのようなインジェクション系などは対策が進んできている傾向にあると思っていますが、その中でもまだ潰しきれてないなと感じるのが、アクセス制御不備です。

例えばis_adminがfalseとなっているのをtrueに変えると管理者権限のあるユーザになれてしまう、など本来は設計時点で潰し込むような部分がきちんとできていない環境を見かけます。恐らく、委託元でその設計がきちんとできてないと、委託先でもそのまま作ったりしてしまっている場合もあるのかと思います。委託先である制作会社は制作のプロではありますが、セキュリティのプロではない場合も少なくないので。他にもユーザ管理に関して言うと、ブラウザのURLにuser0001とあって、1を2に変更する、いわゆるインクリメントをしてみたら、別のユーザの情報が閲覧できてしまうとか、ユーザ情報を編集できてしまうなどというのが目につきます。

今の担当業務で楽しいとか、やりがいを感じる瞬間は?

坂:楽しいと感じるのは、個人裁量が活かせる場面ですかね。

ガチガチに固まっていない状態で下りて来る仕事に対しては、「オレの最強は何か」みたいな考えを実行に移せるときが楽しいです。もちろん、診断でやるべきことの基準はあります。成熟しきった会社だとマニュアルでガチガチに何をするかが定められていて、「オペレーション」になっているところもあって、そうなってしまうと、私としてはつまらないのですが、当社は良い意味でそこまで固められていないので、基準を少し超えて、個人裁量が活かせる余白があります。私のようなタイプの人間には非常に良いと思っています。

例を挙げると、多くのセキュリティベンダーの診断では、ネットワークとWebアプリでキッカリ分かれていることが多くて、その結果、その境界線に対する診断が結構弱かったりするのですが、そのギリギリのどちらにもカテゴライズできない部分をあえて狙って、実際に脆弱性を見つけたときは、非常にやりがいを感じます。

やはり実践の現場仕事が好きです。

診断という職業に向き不向きはありますか?

坂:パッとは思いつかないですが、特徴みたいなものはあります。

大きくわけて2つに分類できると思います。1つ目は何事も1つ1つの論理的繋がりを重視して、セキュリティテストを行う人です。こちらはWebアプリケーション診断などを行っている人に多い気がします。もう1つはある目的に対して連想ゲームのように関連するものからとにかくスピード重視で、ループをまわしていくセキュリティテストを進める2タイプいると思います。アプローチが異なりますが、基本的にはセキュリティテストはグラフ(表)があるとしてそれを有限時間内に埋めていくような作業も一定程度あり、意外と単純作業というか泥臭い側面もありますので、そういったところが苦にならない人、もしくは何かしらの技術を使ってそこを効率化できる人が向いていると思っています。

数ある診断サービスの選定基準として、大切なことは?

坂:当社で言うと、経済産業省が策定した基準にのっとったIPAの登録制度である「情報セキュリティサービス基準適合サービスリスト」のサービス分野「脆弱性診断サービス」のリストに掲載されています。つまり、経済産業省が定めた基準に準じたベンダーとして登録されています。

診断サービスを提供している会社は多いので、このリストに名を連ねている事実は基本的なことはしっかりやっています、という目安になると思います。

中には、ツールを回して、結果をお客さまに送るだけ、という診断サービスもあります。SOMPO CYBER SECURITYではツールも使っていますが、人の手も介して手動で確認を行う診断も並行して実施しています。診断を実施して、報告書を提出するまでの期間は限定されていますので、工数削減、費用も削減という効率化の理由から当社ではツールも併用しています。

あとは、診断ベンダーがデジタル庁の公開している「政府情報システムにおける脆弱性診断導入ガイドライン」の 「実務者のスキルに関する要件」で定義されている資格を持っているか、脆弱性を報告した経験の有無とか、いわゆる技術者が持っているスキルの裏付けとなるものがあるかどうかを確認するのも良いと思います。

私たちSOMPO CYBER SECURITYは、SOMPOホールディングスの委託基準にもマッチしているので、グループ会社からの委託もあります。また私自身、デジタル庁「実務者のスキルに関する要件」で定義されているセキュリティ資格を持っていますし、先日、いつも利用しているWebサービスの中でクロスサイトスクリプティングを発見したので、脆弱性の報告を行ったところです。

診断を受ける前や後での留意点、大切なことは何ですか?

坂:対象選定はかなり重要だと思っています。

どう決めるのかわからない、という相談を受けるときもありますので、どんな組織にでも当てはまるアドバイスとしては、診断の対象は攻撃を受ける可能性があるものの優先順位が高くなります。例えば、アセットが不特定多数からアクセスされる対象で、外部公開しているアセットであれば、攻撃される可能性は高くなります。守るべき情報の種類も重要です。個人情報なのか、与信情報なのか、ヘルスケア情報なのか、漏えいした時のインパクトから優先度を決めるのも大切です。

あと、忘れてはいけないのが、認証を行う機能を持つ部分で、例えばActive Directory (AD)のようなものも当然優先度は高くなります。その他、侵害されたときの影響が広範に及ぶような部分などという観点で対象を選定するのも良いと思います。

攻撃の可能性、取り扱うデータ、機能の3軸で優先順位付けをして、診断対象を決めていくことをお勧めしています。

診断後に関して言うと、クリティカルな脆弱性が出ました、というときに思うことですが、基本、日本企業の場合は、重大な事故が起きたら「なぜなぜ分析」を行いますよね。つまり、脆弱性に対する技術的な対策や対応の話ではなくて、なぜそれが生まれたのか、というところを辿っていくというのは大切なプロセスであると考えます。例えば、そもそも開発段階でのポリシーが甘かった、もしくは、ポリシーがなかったという話になったり、そもそも委託先の選定を間違えたかも、とか原因の上流部分での問題もたぐっていけると思います。脆弱性が検出されました⇒それを解決します、のレベルではなく、それが生まれた本当の要因を探る(なぜなぜ分析)ところも非常に重要である、と考えて事後フォローをしてもらえるといいかなと思います。

セキュリティ診断の将来性のような部分で何か、考えがありますか?

坂:私個人はエンジニアリングも好きなのですが、エンジニアリングの枠外にある保険などと組み合わせるということを垂直統合で実施しているセキュリティベンダーはいないので、セキュリティテストやアセスメントと保険などを組み合わせるということができると、ビジネスを前に進めるという意味で大きなことができるのではないかと思います。またお客さまにとってもメリットもあるのではないかと思います。

将来の話で言うと、どんどん開発スピードが早くなり、これまでの脆弱性診断のプロセス(契約、診断、報告書)が追い付かなくなるのではという危機感があります。見積り時に確認したWEBアプリケーションと診断時の機能が異なっているということもあり、見積りから、契約、診断、報告というようなセキュリティテストのスピード感では、開発速度に追いつかない状況が生まれつつあると感じているので外部公開しているアセットは週時でスキャンを実施するとか、利用しているコンポーネントの脆弱性管理はCI/CDパイプラインである程度脆弱性をつぶしこむというアプローチを取っている組織に対して、どのような形で速度と効率性を考慮した新しい脆弱性診断が提供できるだろうかと考えているところです。

もちろん自動化されたセキュリティテストは網羅性という観点では完全ではないのですが、網羅性を求めると速度が落ちてしまうので、網羅性よりもリスクベースで深いテストを行うサービスと組み合わせてやっていくのが理想なのかなと思います。グループ内でもなんだかんだ契約に1ヶ月くらいかかりますし、お互いの都合の良い時期を調整してとなると、もっと時間かかります。

ですので、今後は内製(インハウス)でセキュリティテストを実施できる体制を整えるところが多くなり、外部のセキュリティベンダーに頼るってことが少なくなるのではないかなと思ったりします。まあ非常に専門性の高い分野や第三者的な立場からのセキュリティテストという意味ではニーズはなくならないと思いますが。

いわゆるJTC(Japanese Traditional Company)と呼ばれるような会社は、比較的、外部のベンダーに頼る傾向があるかもしませんが、自前のプロダクトを持っている企業だと、開発速度とセキュリティを同じ速度にしなければ、顧客に対して価値提供ができなくなるので、内製で実施するような流れは今後増えてくると思います。

最後に、仕事でもそれ以外でも、やってみたいことはありますか?

坂:全くセキュリティに関係のない話でいうと妻がベトナム南部メコンデルタのBến Tre省出身でココナツ栽培や畜産などの一次産が盛んな地域なのですが、いずれはそこでココナツ農家として隠遁したいと考えています(笑) 。

あと地図や衛星画像が好きで、趣味でGoogle Earth Engineなどでスクリプトを開発したりしているのですが、こういう技術を農業分野で活かせると面白そうだなと思っています。

ベトナム メコン川

さて、今回は社内のチームメンバーを紹介してみました。

こういうマインドと経験の持ち主の視点や助けを上手く活用することで、より安全な環境の構築を進めることが可能なのではないか、と思わせるインタビュー内容となりました。坂氏のようなコアなメンバーも活躍しているSOMPO CYBER SECURITYの脆弱性診断サービスやペネトレーションテストサービスにご興味を持っていただけ方は、是非、こちらからご相談ください。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)