サードパーティのセキュリティ評価に役立つSBOM

原文:Dov Goldman@Panorays| 2023年1月12日

翻訳・編集:Makiko Fukumuro@SOMPO CYBER SECURITY| 2023年2月1日

組織の強固なサイバーセキュリティをより簡単にかわして、攻撃をしかける手段として、サードパーティを標的とする攻撃が増加しています。IPAの「情報セキュリティ10大脅威」にも毎年登場するいわゆる「サプライチェーンの弱点を悪用した攻撃」のことです。昨今のこの手の攻撃増加の状況を受けて、各国の政府機関などが規制に乗り出しています。規制の中にはSBOM(Software Bill of Materials:エスボム)と呼ばれる、ソフトウェアアプリケーションを構成するコンポーネントを記録したリストに言及するものもあります。SBOMとは、言い換えれば、特定のシステムの 「デジタルサプライチェーン」というわけです。

このコラムでは、先進的な組織が現在どのようにSBOMを活用しているのか、また将来的にサードパーティのセキュリティリスクをより適切に評価するために、SBOMがどのように役に立ち得るのかについて説明したいと思います。

SBOMとは?

米国電気通信情報庁 (NTIA) によって、2021年に発表されたSBOMの基本ガイドラインによると、SBOMはソフトウェア開発に含まれるすべてのコンポーネントに関する詳細とサプライチェーン関係を明記した記録であり、Data Field、Automation Support、およびPractices and Processesの3つの構成要素に分類され、米国の大統領令はデジタルサプライチェーンの透明性と可視性の向上を求めています。

米国政府の取り組み

米国では、連邦政府にソフトウェアを納品する際にはSBOMの提出が必須条件となっています。

10年以上前から存在しているSBOMという概念ですが、SolarWindsのようなサプライチェーン攻撃の急増を受けて、近年、サイバーセキュリティの最前線でスポットライトを浴びるようになりました。米国は2021年5月、連邦政府にソフトウェアを提供するすべての企業に対して、すべてのコンポーネントをSBOMに記載することを求める行政命令を発令しました。2022年には、英国でも似たような対応がとられ、「政府サイバーセキュリティ戦略:2022 – 2030(Government Cyber Security Strategy: 2022 to 2030)」 と呼ばれる、サイバー攻撃から公共機関を守るための戦略の中で同様の措置をとることが決定されました。

ここでのSBOMの主な目的は、連邦政府、および政府とビジネス関係のある企業に対して、サードパーティのセキュリティリスクの適切な管理を実行させることです。

他にも、SBOMは以下のようなケースでその価値を発揮します。

買収または合併の前のデューデリジェンス

新しい製品またはサービスを取得する前に、そのリスクをよりよく理解するためにSBOMを活用

開発プロセスの早い段階でセキュリティリスクを特定

複数のソフトウェアアプリケーションをハードウェアに組み込み、販売しているデバイスメーカーなどに特に有益

ベンダーのコンプライアンスを確保

コンプライアンスおよびセキュリティ基準を満たしているか否かの可視性の向上を支援

医療、金融、公益事業、エネルギーなどの厳格に規制された業界が含まれるが、これに限定されず

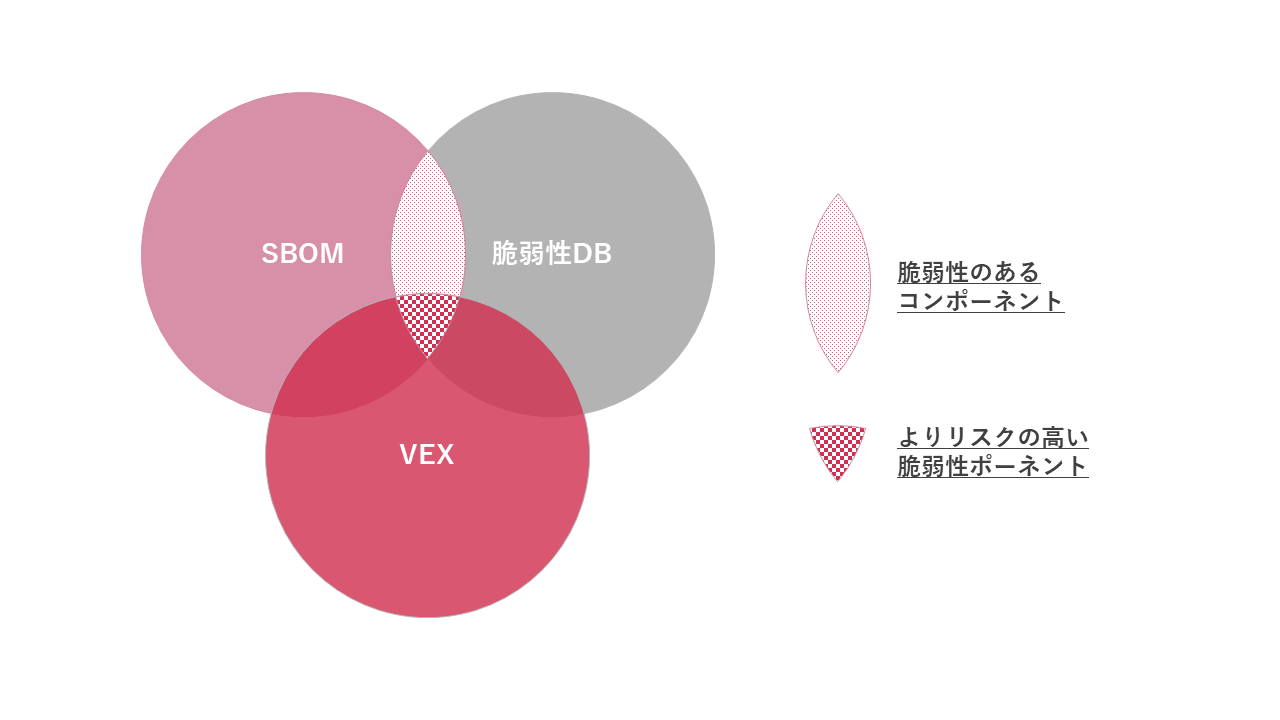

SBOM≠脆弱性

基本的なSBOMの要件は、ベンダーにとって潜在的なサプライチェーンのリスクを把握するために非常に重要ではありますが、ソフトウェアコンポーネントの脆弱性そのものを表すものではなく、ハッカーにより悪用され、利用組織に与え得る損害を明記するものでもないことを理解しておきましょう。

そのため、NTIAは、製品の脆弱性の状態に関するレポートであるVulnerability Exploitability eXchange (VEX) の作成に踏み出しました。NTIAはVEXとはSBOMと共存し、対になる資料と位置付けています。(SBOMとの共存に限定するものではなく、SBOMそのものに含まれるものでもない)その主な目的は、該当ソフトウェアのユーザに対し、コンポーネントに悪用される可能性のある脆弱性があるのか否か、ある場合の推奨事項などを提供するためです。悪用可能な脆弱性はごく少数であるため、VEXを使用することで、開発者や製造業者が特定のアプリケーションの潜在的なリスクを調査するために費やす時間を大幅に短縮することに繋がります。

SBOMの将来の採用

ガートナーは、2022年2月に発行した報告書「Innovation Insight for SBOMs」の中で 2025年までに60%の組織がSBOMを採用すると予測しています。より多くの組織がSBOMの価値を理解するにつれて、以下のシナリオでセキュリティチームによる採用が増加すると予想しています。

ソフトウェア調達のスピードアップ

サードパーティ製ソフトウェアの購入サイクルの短縮に貢献し、セキュリティに関する契約違反者を特定し、社内のリソースが十分でない場合にも詳細なソフトウェアセキュリティ分析に活用

脆弱性管理と脅威インテリジェンス

コネクテッドデバイスの普及が加速する時代に、組織はデジタルサプライチェーンのどのコンポーネントが脆弱性の影響を受けるかを特定することがますます困難になっているが、SBOMとVEXは、これらの複雑なソフトウェア関係を紐解くのにも貢献

インシデントレスポンスには必須データ

セキュリティインシデントまたはデータ侵害が発生した後、SBOMは文書化された証拠の一つとして、何が問題で、どこで、どのように他の領域、システム、またはバージョンに影響を与えたかの証跡を提供し、他のセキュリティワークフロードキュメントと共に使用して追加の検証に活用

デジタルエコシステム(ソフトウェア関連のサプライチェーン)全体のリスクマッピング

SBOMは、サードパーティのセキュリティリスク管理を評価するためのツールの一つですが、それ以外にも、組織におけるサードパーティへの依存関係、それらのソフトウェアやサービスとの関係性、およびサードパーティのセキュリティリスクが起因となり得る潜在的な損害の包括的なマップの生成に寄与します。

コンプライアンスへの準拠の実態調査を自動化してサードパーティに由来するセキュリティリスクを軽減

SBOMは、組織とそのセキュリティチームがバージョン管理を適切に行い、常に最新のサードパーティサービスに更新している場合にのみ有効です。この管理を怠るとデータや組織が危険にさらされる可能性があり、SBOMの存在意義が十分に発揮されない状況になってしまいます。Panoraysは、このプロセスを迅速かつ簡単に自動化することで、サードパーティのセキュリティを企業の内部ポリシーや規制に合わせ、時間とリソースを効果的に使うことをサポートします。

SBOMを追跡する方法の1つは、SBOMにリストアップされている各コンポーネントの製造元をPanoraysによるモニタリング対象企業として登録し、継続的に監視することです。

リスクスコアリングツールPanoraysの概要資料をご希望の方、詳細を聞いてみたい方はコチラ

サプライチェーンリスク管理のサービスをお探しですか?

SOMPO CYBER SECURITYではPanorays社と技術提携をして「サプライチェーンリスク評価サービス」を提供しています。現状を把握し、リスクの軽減に取り組んでみませんか?

詳細はSOMPO CYBER SECURITYまでお問い合わせください。