高度化・巧妙化するサイバー攻撃対策 脅威インテリジェンスとは?

脅威インテリジェンス(Threat Intelligence)とは、サイバーセキュリティのアナリストなどの専門家が国内外のサイバー攻撃に関するさまざまな情報を収集・整理・分析したものを、知見として利用することをいいます。

脅威インテリジェンスによって、複数のサイバー攻撃者や攻撃手法が集約され、未知のサイバー攻撃についての予測を行うことができるようになり、年々、高度化・巧妙化しているサイバー攻撃に打ち勝つ手段となり得ます。

本コラムでは、脅威インテリジェンスの概要と種類、サイクルなどについてご紹介いたします。

【ホワイトペーパー】攻撃者やマルウェアの通信を傍受する独自技術(Kryptos Logicホワイトペーパー)の資料についてはこちら >

【レポート】脆弱性に関する脅威インテリジェンスの資料についてはこちら >

脅威インテリジェンスとは?

脅威インテリジェンス(Threat Intelligence)は、サイバー脅威インテリジェンス(Cyber Threat Intelligence:CTI)ともよばれ、サイバーセキュリティのベンダーやアナリストなど、専門家が国内外のサイバー攻撃に関するさまざまな情報を収集・整理・分析したものを、知見として利用することです。

情報収集の方法は、自社や第三者機関などの研究結果や、わざと攻撃を受けやすい状態にしたおとりの機器(ハニーポット)、SNSやダークWebなど、多岐にわたります。

こうして得た知見は、脅威インテリジェンスのサービスや製品として、レポートや注意喚起情報としてユーザーに提供されます。

脅威インテリジェンスを構成する要素

脅威インテリジェンスは、IoC(Indicator of Compromise/侵害の痕跡)や攻撃者、脅威に関する情報などで構成されています。

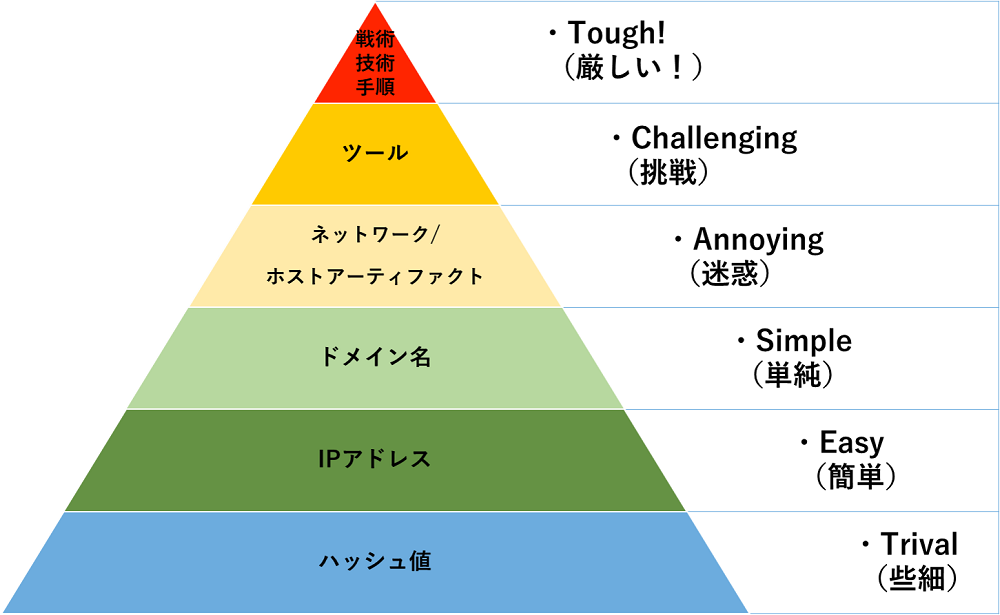

こうした構成要素について、わかりやすくまとめられているのが「Pyramid of Pain(痛みのピラミッド)」です。

Pyramid of Pain(痛みのピラミッド)

「Pyramid of Pain(痛みのピラミッド)」は、米国のセキュリティ企業であるSqrrl(スクワール)社のDavid J. Bianco氏がまとめた、攻撃者が残す痕跡の分類方法です。

ピラミッド型の上の層から順に「TTP(戦術・技術・手順)」「ツール」「ネットワーク・ホストアーティファクト」「ドメインネーム」「IPアドレス」「ハッシュ値」となっており、上から3層が攻撃者や脅威のふるまいに関する要素、下から3層がIoCの要素です。

防御者にとっては上に行くほど対策としての適用は難しくなりますが、その分防御効果は高く(攻撃者に苦痛を与えることに)なり、下層に行くほど攻撃者は容易く変更が出来るためにその痛みは小さくなります。

TTP

TTPとは、Tactics, Techniques and Proceduresの略で、直訳すると、戦術、技術および手順となります。もともと、テロリズムの脅威分析などで採用されていた分析手法で、攻撃者の行動パターンを分析します。

ただ、防御者にとって、TTPの作成や適用は難易度が高いもの。その分、攻撃者にとっても攻撃しにくくなります。

ツール

Pyramid of Pain(痛みのピラミッド)でいう「ツール」とは、攻撃者が利用する悪意あるソフトウェアや実行ファイル、コマンドなどのことです。

マルウェアなどがこれに該当します。

ネットワーク・ホストアーティファクト

ネットワーク・ホストアーティファクトとは、攻撃者が意図的にターゲットのネットワークやホストに残す痕跡のことです。ツールやネットワーク機器で取得されるログなども、これに該当します。

インシデントが発生した際に、複数の被害で共通のアーティファクトが見つかることもあれば、特定の攻撃にのみ見られるアーティファクトもあります。複数のアーティファクトを複合的に分析することで、インシデントの全体像に近づくことができます。

ドメインネーム

ドメインネームを分析することで、攻撃発生元を特定できる可能性があります。

サイバー攻撃に利用される悪性ドメインネームを特定できる技術や、悪性ドメインネームをカテゴライズして各カテゴリに有用なセキュリティ対策を提示してくれるサービスもあります。

ただ、攻撃者は日々、新たなドメインネームを用意してサイバー攻撃に利用しており、簡単に攻撃発生元を特定できるものではありません。防御者にとっても分析に取り組みやすい分、攻撃者にとっても攻撃に活用しやすいものだといえます。

IPアドレス

IPアドレスも、上記のドメインネームと同様、攻撃発生元を特定するのに役立つ要素です。

ただ、これも防御者が分析しやすいものの、攻撃者にとっても痛みの少ないものです。

ハッシュ値

ハッシュ値とは、任意のデータから別の短い値を得るための「ハッシュ関数」を用いて生成された値で、SHA-1(シャーワン)やMD5(エムディーファイブ)などがよく利用されます。

マルウェアが疑われる怪しいファイルなどから取得したハッシュ値をほかのハッシュ値と比較することで、同一性を証明できます。

ただ、攻撃者がハッシュ値を変更することもできるため、ハッシュ値の追跡には意味がないともいわれます。

脅威インテリジェンスの重要性

脅威インテリジェンスには、

・攻撃の痕跡である IoC を使い、早期に検出・防御を行うこと。

・漏えい情報などから攻撃を受けた事実を早期に把握し、対処を早めることで被害の拡大を防ぐこと。

・攻撃者のふるまいに関する情報を活用し、プロアクティブな対策を行うこと。

という3つの大きな目的があります。

脅威インテリジェンスを活用することで、攻撃者の動機や戦術などを明らかにできるため、サイバーセキュリティに携わるメンバーは有利に立てるようになります。

脅威インテリジェンスを上手に活用して、実際に攻撃を受ける前、もしくは早期の段階で封じ込めることが大切です。

脅威インテリジェンスのメリット

脅威インテリジェンスを活用することで得られるメリットを、立場ごとにまとめると、以下の通りです。

SOC

SOC(ソック)とは、Security Operation Center(セキュリティオペレーションセンター)の略で、自社のコンピュータネットワークや情報セキュリティ機器などが生成するログを監視・分析することで、サイバー攻撃の検出・通知を行う組織のことです。

SOCにとっての脅威インテリジェンスのメリットは、脅威インテリジェンスと自社のリスクアセスメントを照らし合わせて、インシデントが起こる前にプロアクティブな対策に取り組めることです。

CSIRT

CSIRT(シーサート)とは、ネットワークやコンピューター上でセキュリティ上の問題が起きていないかどうかを監視し、もし発生した場合にはその影響範囲や原因などの調査を行う組織のことです。日本シーサート協議会など、社外の組織とも連携して情報共有を行う役割もあります。

上記のSOCとも似ていますが、大きな違いはCSIRTがインシデント発生後の対応に役割の比重が置かれているのに対し、SOCはインシデントが起きないように予防や検知に役割の比重が置かれている点です。

CSIRTにとって脅威インテリジェンスを活用するメリットは、すでにサイバー攻撃に関する多くの情報を保有できているため、インシデントが起きた際の調査や管理、優先順位付けなどのスピードを向上できることです。

経営層

経営層にとってのメリットは、自社が脅威インテリジェンスを活用することで、自社が利用できる有効なセキュリティ対策を網羅的に把握できることです。

脅威インテリジェンスに加え、セキュリティアセスメントも併せて実施することで、自社の抱えるリスクの全体像と、悪影響を被らないための対策をセットで把握できます。

脅威インテリジェンスの種類

英国国家サイバーセキュリティセンター(NCSC)では、脅威インテリジェンスを「戦略的インテリジェンス」「運用上インテリジェンス」「戦術的インテリジェンス」「技術的インテリジェンス」の4つに分類しています。

これらはそれぞれに、異なる役割を持つため、どれか1つや2つなどではなく、すべての情報を取り込んで統合的に判断することが大切です。

戦略的インテリジェンス

戦略的インテリジェンスとは、サイバーセキュリティに関する戦略や、セキュリティポリシー、ガバナンスなどの見直しや策定が行えるようなインテリジェンスのことです。

4種類のインテリジェンスのうち、もっとも大きな枠組みのもので、複数年にわたるような長期的なものとなります。

具体的には、自社が属する業界などをターゲットとして活動するサイバー攻撃者(グループ)が使用するTTP(Tactics・Techniques・Procedures/戦術・技術・手順)を明らかにし、活動の背景や動機などを紐解きます。

特徴は、非技術面に重点を置いていることです。

戦略的インテリジェンスを主に利用するのは、経営層などの組織の意思決定者です。

戦略的インテリジェンスにおける情報収集源は、サイバーセキュリティ関連機関のレポートのほか、ディープウェブやダーク・ウェブ上のハッカーフォーラム、各種メディア、SNSなどとなります。

運用上インテリジェンス

運用上インテリジェンスとは、社内のサイバーセキュリティのプロセスに具体的に反映できるようなインテリジェンスで、自社が属する業界などをターゲットとして活動するサイバー攻撃者(グループ)が現在、行っている、または、今後、行おうとしている攻撃や、その攻撃の仕組み、使用しているツール類などに関する情報を収集します。

1年前後の中期的な視野で見るものです。

運用上インテリジェンスを主に利用するのは、自組織のセキュリティ体制に精通し、運用インテリジェンスを実際にサイバーセキュリティのプロセスに反映できるようなスキルを持った技術者です。SOCやCSIRTなどのマネージャーなどが該当します。

戦術的インテリジェンス

戦術的インテリジェンスは、最も基本的な脅威インテリジェンスで、IoC(Indicator of Compromise/侵害の痕跡)を特定することで、脅威に対してプロアクティブな施策を実現します。

近い将来に重点を置いた技術的な対処が中心となり、数ヵ月程度の短期的な視野で見るものです。

戦術的インテリジェンスを主に利用するのは、主に、サイバーセキュリティの専門知識を持つSOCやCSIRT、セキュリティアナリスト、ITアナリストなどです。

技術的インテリジェンス

技術的インテリジェンスとは、特定のマルウェアの計測など、現場レベルで活用できる実用的・即効性な知見のことです。

技術的インテリジェンスを主に利用するのは、インシデントを担当するCSIRTなどです。

脅威インテリジェンスのサイクル

脅威インテリジェンスを活用するサイクル(プロセス)は、「目標設定/要件定義」「IoCの収集」「処理」「分析」「利用」「フィードバック」の一連の流れを繰り返すものです。

以下で、それぞれについて、詳しくご紹介いたします。

目標設定/要件定義

まず、自組織のミッションに基づき、脅威インテリジェンスの活用目的を明確にします。

たとえば、企業が脅威インテリジェンスを活用するのなら、「収益の向上」「経費削減」「顧客満足度の向上」「従業員満足度の向上」といったビジネス上の目標とリンクさせます。

このような自組織のミッションに基づき、「データ損失の予防」「サイバー攻撃によるビジネスリスクの低減」といった目標を設定しましょう。

活用目的と目標を元に、脅威インテリジェンスのベンダーに要件定義をしてもらいます。

IoCの収集

主に脅威インテリジェンスのベンダーやツールが行う仕事で、要件定義に基づいて、実際に必要な情報を収集していきます。

収集するのは主にIoC(Indicator of Compromise/侵害の痕跡)となり、IoCの提供形態はファイル形式や転送プロトコルなどさまざまです。

処理

収集したデータを次のプロセスの「分析」するのに適した形へ加工するのが「処理」です。データの分類や変換、蓄積を行う工程で、ツールを活用して行います。

収集したデータが外国語の場合は翻訳するといった作業や、データの信頼性の評価もこの段階で行います。

分析

前工程で処理されたデータを分析していきます。主に脅威インテリジェンスのベンダーのアナリストなどが担当します。

このプロセスは、単に分析するだけでなく、実際のアクションプランや関係者(SOCやCSIRT、経営層など)へのアドバイスの作成までを含みます。

また、関連する情報同士をまとめるといった整理も行います。

利用

分析された情報を実際に知見として利用するフェーズです。脅威インテリジェンスのベンダーは、分析結果をレポートなどの形にまとめて顧客へ提供します。

顧客側では、これを元にセキュリティ製品で不正な通信を遮断したり、脅威の有無を調査したりします。

フィードバック

レポートなどに基づいてアクションを取った結果を元に、脅威インテリジェンスのベンダー(アナリスト)が脅威インテリジェンスをアップデートします。

具体的には、調査した結果の反映や、アクションプランの見直しを行います。

見直した内容を元に「IoCの収集」を行い、脅威インテリジェンスのサイクルを回していきます。

脅威インテリジェンスのサービス例

脅威インテリジェンスを活用する際は、自社で人材を揃えてサイクルを回すことも可能ですが、脅威インテリジェンスのサービスを利用することで、低コストで高度な技術を利用できます。

ここでは、SOMPO CYBER SECURITYが取り扱っている脅威インテリジェンスサービスをご紹介いたします。

Cognyte

Cognyteは、イスラエル発のサイバー脅威インテリジェンスのリーディングカンパニー「Cognyte Software Ltd.※」が提供する脅威インテリジェンスソリューションです。

※2021年2月 分社化に伴いVerint Systems Ltd.から Cognyte Software Ltd. に社名を変更

特徴は、経験豊富なアナリストによる調査と、バーチャルヒューミント。

バーチャルヒューミントとは、サイバー空間上でハッカーなどの攻撃者に接触して諜報活動を行う手法のことです。

Cognyteでは、この2つを組み合わせ、さらに、重要資産や所属産業、拠点のある地域などの情報をあらかじめ設定して情報収集を行うことで、顧客に関連性の高い脅威情報を提供しています。

Cognyteを活用することで、組織に影響を及ぼすリスクが明らかになります。

Kryptos Logic Platform

Kryptos Logic Platformは、米国のサイバーセキュリティ企業「Kryptos Logic」が提供する脅威インテリジェンスサービスで、世界中に配置されている数千の独自センサー、エミュレータ技術を駆使して情報収集を行っています。

顧客のIPアドレスやドメイン情報をあらかじめ登録しておき、攻撃者情報などと照合してマルウェア侵害に関するアラートをリアルタイムに近い状態で知らせてくれます。

Kryptos Logic Platformを活用することで、マルウェア感染の早期検知が可能になります。

エージェントやアプライアンスなどの導入は不要で、IPアドレスとドメインを登録するだけで即座に利用可能です。

脅威インテリジェンスを活用した未来

「脅威インテリジェンスのメリット」などでも触れてきましたが、他者が受けたインシデントの被害などをも自組織の知見として利用できる脅威インテリジェンスは、サイバーセキュリティ上、有効性の高いものです。

これまでにも研究機関などから脅威情報が発信されていましたが、それらを単体で活用するのと、攻撃者の動機・攻撃手法や、複数のインシデント情報などを統合的に分析するのとでは、取れる対策が変わってきます。脅威インテリジェンスを活用することで、実際にインシデントが起きる前に事前に対策が行えることは、上でも述べた通りです。

また、脅威インテリジェンスを活用すれば、未知の攻撃手法に対しても把握・対策することが可能になります。

このように脅威に対して有効性の高い脅威インテリジェンスですが、「脅威インテリジェンスのサービス例」でご紹介した以外にもサービスやベンダーが数多く存在しています。現時点では、それらのベンダー同士で特に協力体制などを築いていませんが、将来的に、情報共有したり、協業したりするようになれば、さらに精度が向上していくでしょう。

まとめ

年々、手法が高度化・巧妙化しているサイバー攻撃に対し、現在、最も有効とされている対策が、国内外のサイバー攻撃に関するさまざまな情報を収集・整理・分析したものを、知見として利用する「脅威インテリジェンス」です。

脅威インテリジェンスを活用するには、サービスとして提供されているものを導入するのがおすすめです。

SOMPO CYBER SECURITYでは、キルチェーンの早い段階で事前に態勢を整えることで攻撃に先んじて対応策を講じられるよう「サイバー・シフトレフト」として脅威インテリジェンスサービスを提供しております。

サイバー空間に漏洩しているお客さまの情報や攻撃キャンペーン情報を集約・蓄積・分析し、早期警戒情報と実用的な知見を提供するサービスとなっています。

詳しくは、脅威インテリジェンスサービスページをご覧ください。