ダークウェブで販売中のPhoenix Stealerは賛否両論?

脅威インテリジェンスプラットフォームCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyteが持つ機能の一例として本記事を紹介します。

Cognyte CTI Research Group@Cognyte | 2023年5月

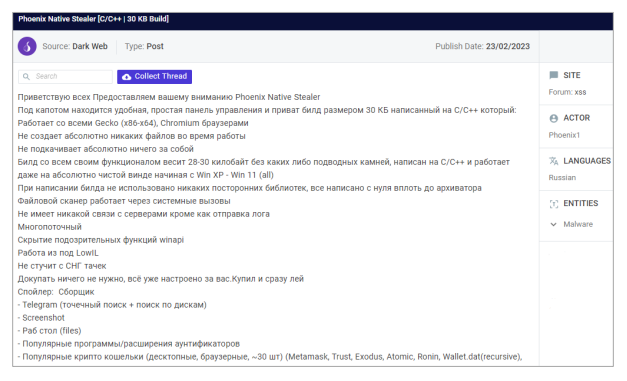

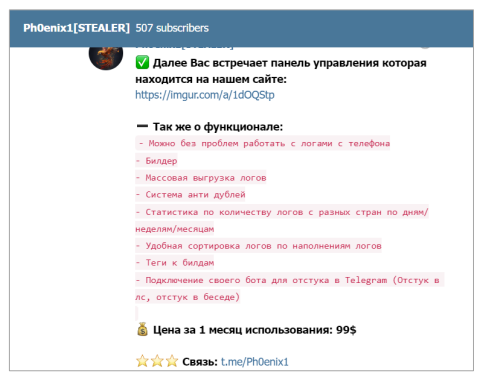

Phoenix Stealerは、MaaS形態のインフォスティーラー型マルウェアです。このマルウェアは2023年2月にダークウェブ上のロシア語ハッキングフォーラムに登場し、phoenix1およびphoenixStealという2種の脅威アクターによって販売されています。

このマルウェアの価格は月額99USDとなっています。

この記事では、Phoenix Stealerの概要を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

Phoenix Stealerの宣伝概要

基本機能

ハッキングフォーラムに投稿された宣伝によれば、Phoenix Stealerの諸元は以下のとおりです。

- CあるいはC++で作成されており、サイズは30KB程度。

- ソースコードは一から作成しており、サードパーティ製ライブラリ等は使用していない。

- WindowsXPからWindows11までのあらゆるWindowsバージョンで動作する。

- CIS諸国では動作しない。

このマルウェアは、感染したデバイス内で、システムコールを利用し目的のファイルをスキャンします。また、複数のポピュラーなプログラムの拡張子を持つファイルを収集し、スクリーンショットを取ることもできます。

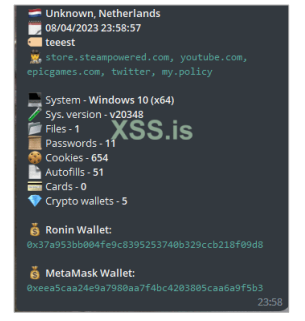

また、以下を含む様々な仮想通貨ウォレットからデータを窃取します。

- Metamask

- Trust

- Exodus

- Atomic

- Ronin

- Binance

- Tron

- Bitcoin

- Jaxx

- WOW

- Phantom

- Guarda

- MEW

またPhoenix Stealerは、ChromiumおよびGeckoベースのブラウザからパスワード、クッキー、オートフィル(自動入力)、クレジットカード情報、位置情報などを窃取します。

感染デバイスのシステム情報(ハードウェアID、プロセッサ、ビデオカード、キーボードレイアウト、OSバージョン、IPアドレス)も収集します。

Phoenix Stealerの販売者によれば、このマルウェアはTelegramボットを通じたログの送信以外にC2通信を行わないと説明しています。

また、WindowsAPIの中に自身を隠匿する機能を備えています。

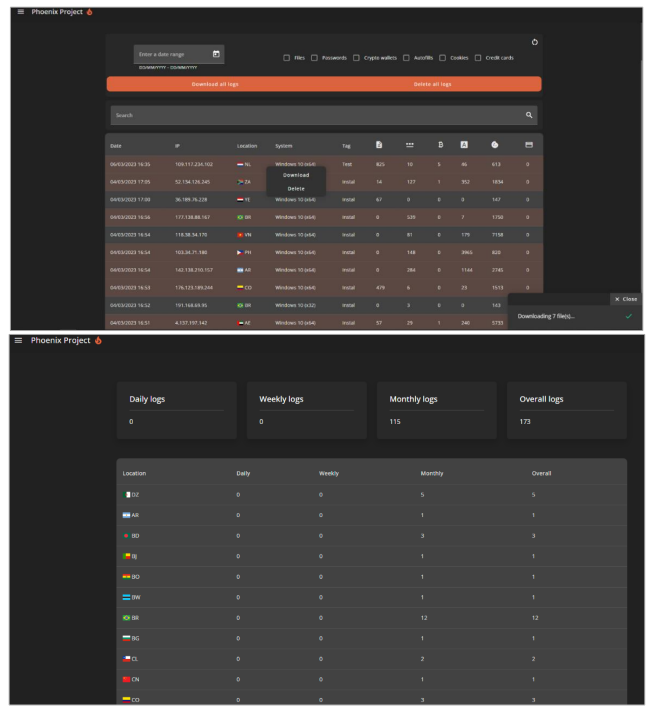

コントロール・パネル

Phoenix Stealerのコントロール・パネルは、ユーザーに以下の機能を提供しています。

- マルウェア・ビルダー機能

- モバイルデバイスを通じたログ確認・整理

- 国ごとのログ統計とタグ付け

販売者が公開しているスクリーンショットから、現在このマルウェアの感染は、オランダやブルガリア等の欧州諸国、南アフリカ、イエメン、ブラジル、ベトナム、フィリピン、アルゼンチン、コロンビア、UAE、アルジェリア、バングラデシュ、ベナン、ボリビア、ボツワナ、チリ、中国で確認できます。

機能強化

Phoenix Stealerの販売開始以降、脅威アクターは複数の機能追加を行いました。

- 対象仮想通貨ウォレットの追加

- Yoroi

- Math

- Station

- Ton

- KardiaChain

- Wombat

- Core

- Bitkeep

- Exodus Web3

- ドメインに基づくログ検索機能

- ブラウザベース・ウォレット(Metamask、Ronin、Binance、Tron、Phantom、Guarda、MyEther、Coin98等)のアドレス自動検知

ハッカーフォーラムでの評判は賛否両論

Phoenix Stealerに対して、ハッカーフォーラムのメンバーからレビューが付けられていますが、その評価は賛否両論です。

あるレビュアーはマルウェアの機能やコントロール・パネルのシンプルさを評価する一方、他のユーザーは、初心者向けのスティーラーであり上級ハッカー向けではないと評しています。

別のユーザーは、宣伝と異なりPsExecを通じた動作が行われなかったとして払い戻しを受けたようです。

同様に、マルウェア自体が動作しなかったという投稿も存在します。

脅威アクターについて

Phoenix Stealerは2種の脅威アクター、Phoenix1およびPhoenixStealによって、それぞれ異なるハッキングフォーラムで宣伝されています。

ただし、Telegramの連絡先は同一であることから、これらの脅威アクターはチームで働いているか、同一脅威アクターであることが推測されます。

Phoenix1はロシア語ハッキングフォーラムXSSでマルウェアを宣伝しています。PhoenixStealはロシア語ハッキングフォーラムExploitフォーラムおよびCoockieproフォーラムで宣伝を行っています。

推測―同名マルウェアとの関連性

今回紹介したPhoenix Stealerとは別に、2021年11月にPh0enix Stealerというマルウェアが報告されています。

さらに、2022年3月には、親ウクライナのユーザーを標的にしたPhoenixというインフォスティーラーが観測されました。サイバー犯罪者は、「ロシアをターゲットにしたウクライナ支援用攻撃ツール」を配布すると偽り、このマルウェアをユーザーにダウンロードさせようとしました。

しかしながら、これらのマルウェアが今回紹介したPhoenix Stealerと同一化どうかは不明です。

SOMPO CYBER SECURITYでは、今回ご紹介したCognyteのような脅威アクターの活動を検知するサービスの他にも、インフォスティーラーやマルウェアの通信を直接傍受し、組織が持つホストの感染やクレデンシャル漏洩を検知するKryptosLogicサービスを提供しています。

ぜひ以下のホワイトペーパーをご覧ください。 ■攻撃者やマルウェアの通信を傍受する独自技術(Kryptos Logicホワイトペーパー)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

参考ソース

- 2021年に公開された同名のPh0enix Stealerマルウェア

- Threat advisory: Cybercriminals compromise users with malware disguised as pro-Ukraine cyber toolsm by Cisco Talos

脅威インテリジェンスサービス「Cognyte」はこちら

脅威インテリジェンスサービス「Cognyte」はこちら