オープンソースの脅威インテリジェンス・プラットフォーム2024|紹介編

セキュリティ対策を実施する上では、脅威情報を活用し、想定される攻撃やリスクを特定することが重要とされています。

このような脅威インテリジェンスを支援するプラットフォームが多くのベンダーによって開発されており、SOMPO CYBER SECURITYでもサイバー先進国である以色列発の脅威インテリジェンス・プラットフォームであるCognyteや、米国製のKryptosLogicを提供しています。

一方、脅威インテリジェンス・プラットフォームには、広く利用されているオープンソースソフトウェアがいくつか存在します。

本記事では、SOMPO CYBER SECURITYの有志メンバーが行った脅威情報活用検討プロジェクトの活動をもとに、オープンソースの脅威インテリジェンス・プラットフォームを比較・ご紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

はじめに

脅威インテリジェンス有志メンバーのイメージ

脅威情報の処理という課題

サイバー脅威インテリジェンスでは、無数の情報やフィードが日々生成されています。このような情報はばらばらに与えられたままでは活用ができず、インテリジェンスではなく単なるインフォメーションあるいはデータの山として終わってしまいます。

こうした脅威情報を標準化された形式で集約、整理し、また情報同士を関連付け分析を行ったり、共有したりすることを目的に、脅威インテリジェンス・プラットフォームの開発が進められました。

一般的な脅威インテリジェンス・プラットフォームは、組織のインテリジェンス活動を支援するために、次のような機能を備えています。

- 情報の収集、分類整理

- 関連付け

- 検索

- 分析・評価

- 可視化

- レポーティング

- 通知

SOMPO CYBER SECURITYの脅威インテリジェンス

多くの企業・組織、またセキュリティ・ベンダーと同様に、SOMPO CYBER SECURITYでも脅威情報の運用を担当するメンバーが存在します。

セキュリティ対策は具体的な脅威に基づいて行われるものであり、そのためには彼我に関する情報を適切に利用することが不可欠だからです。

当社では、各部署のメンバーが集まり、定常的な脅威情報の収集や分析、必要に応じた配信を行っています。

具体的には、例を挙げると次のような情報が対象です。

- APTや犯罪グループ

- 国内外のインシデント

- 脆弱性とその悪用

- IoC

- ツール、エクスプロイト

- マルウェア、ボットネット

- ダークウェブ(フォーラム、マーケット、ランサムウェアリークサイト)

- Telegramチャンネル(ハクティビスト、ログクラウド、インフォスティーラー、販売等)

- X(旧Twitter)その他のSNS

- 情報戦(Information Warfare / Information Operations)関連ニュースやボットアカウント

このような情報はメンバーによって集積、トリアージされた後、各部署やサービス部門が必要に応じて活用します。

インシデント・レスポンス、脆弱性診断、リスクアセスメント、コンサルティングといった具体的なサービスチームだけでなく、プロダクト部門や営業、マーケティングといった領域でも、それぞれの需要に応じてこうした情報を利用しています。

脅威インテリジェンス・プラットフォームを活用するメリット

脅威情報を利用する上では、何らかの方法でデータを管理する必要があります。

組織によっては、Excel等のスプレッドシートや、タスク管理ツール、あるいはコラボレーションツールを利用しているケースもあります。

このようなツールと脅威インテリジェンス・プラットフォームの最大の違いは、サイバー脅威や脆弱性、IoCといった情報の処理に特化しているか否かにあるといえます。

本記事で紹介するプラットフォームのほとんどは、STIX等の脅威情報を扱う標準言語を導入しており、またプラットフォームの構成も、サイバーセキュリティ実務者の利用を考慮したものとなっています。

また、脅威インテリジェンス・プラットフォームの一部は、フィードをSIEM等のセキュリティ製品に統合する機能を備えています。

この点で、脅威インテリジェンス・プラットフォームは、組織としての知識管理を効率化・円滑化し、脅威インテリジェンス活動を活性化させる上で非常に有効な手段です。

本記事シリーズでは、代表的なオープンソースの脅威インテリジェンス・プラットフォームをいくつか紹介し、そのうちMISP、YETI、OpenCTIについては実際に導入・比較した結果を紹介したいと思います。

オープンソースの脅威インテリジェンスプラットフォーム

本項では代表的なプラットフォームを紹介します。

MISP Threat Sharing

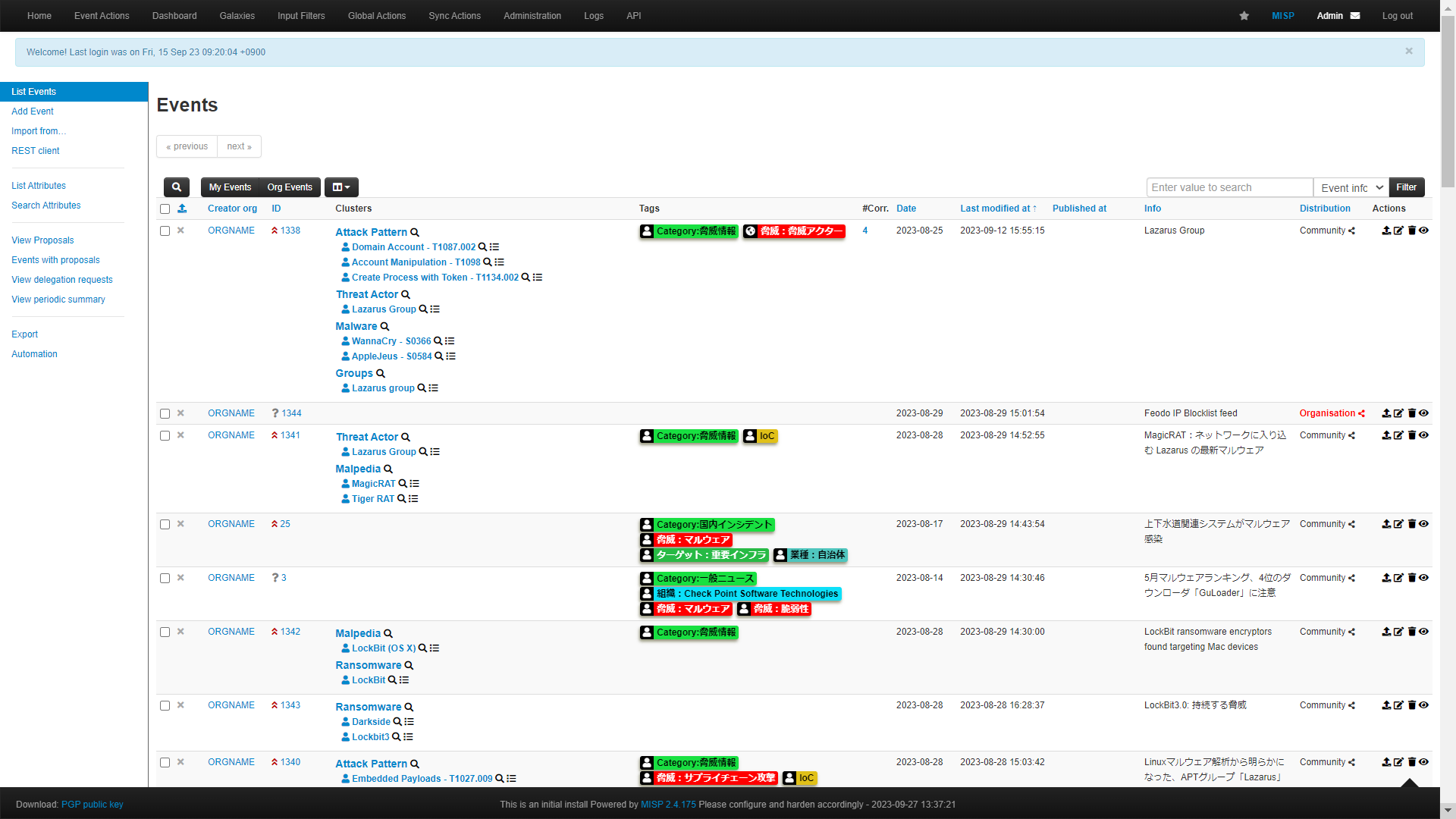

MISPのユーザーインターフェース 出典:当社のMISP検証環境

MISPのユーザーインターフェース 出典:当社のMISP検証環境

MISPは、IoCを円滑に解析させるためにベルギー軍の技術者が開発したCyDefSIGを前身とする脅威インテリジェンス・プラットフォームです。

NATOにおいて本格的な開発プロジェクトが開始した後、MISP:Malware Information Sharing Projectに改名され、現在はCERT-EUを始めとする様々な機関において脅威インテリジェンスの蓄積・共有、運用に利用されています。

現在MISPはルクセンブルク大公国やEU、国際銀行間通信協会(SWIFT)等の支援を受けています。

ルクセンブルクについては国家CERTであるCIRCL、サイバーセキュリティ当局、軍がそれぞれスポンサーとして後援しています。

MISPは複数の企画からなるプロジェクトであり、プラットフォームやPythonライブラリ(PyMISP)、トレーニング、拡張モジュール等を提供しています。

主な特徴は以下のとおりです。

- IoCデータベースによるインテリジェンスの蓄積

- 自動関連付け

- 共有機能

- 他システムとのインテグレーション用のエクスポート(Snort、CSV、JSON等)

- インテリジェンスやフィードのインポート

- PyMISPによるAPI連携

- 拡張モジュール

YETI

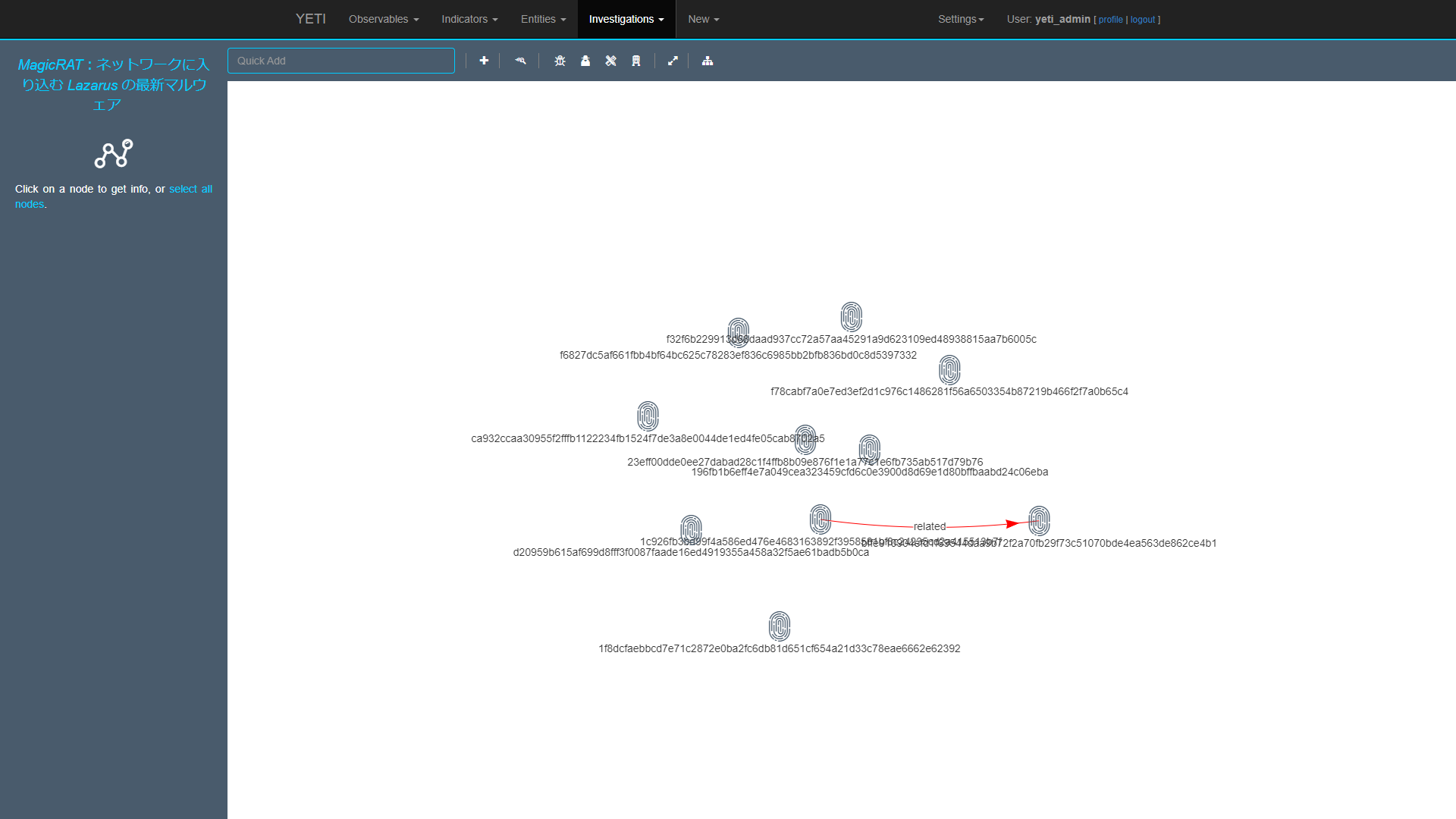

YETIのユーザーインターフェース 出典:当社のYETI検証環境

YETIはIoCや観測記録(Observable)、TTPやその他の知識を単一の統合リポジトリにおいて管理するために開発されたプラットフォームです。

さらにデータの関連付け、観測記録の自動エンリッチ等の機能を備えており、脅威に関連する情報の集約、脅威情報の検索、API連携によるデータ統合、可視化等、デジタル・フォレンジックおよびインシデント・レスポンスに活用することができます。

YETIは次のようなユースケースを例示しています。

- マルウェア・インテリジェンスの文書化

- 外部レポートの取り込みと強化

- データのエクスポート

OpenCTI

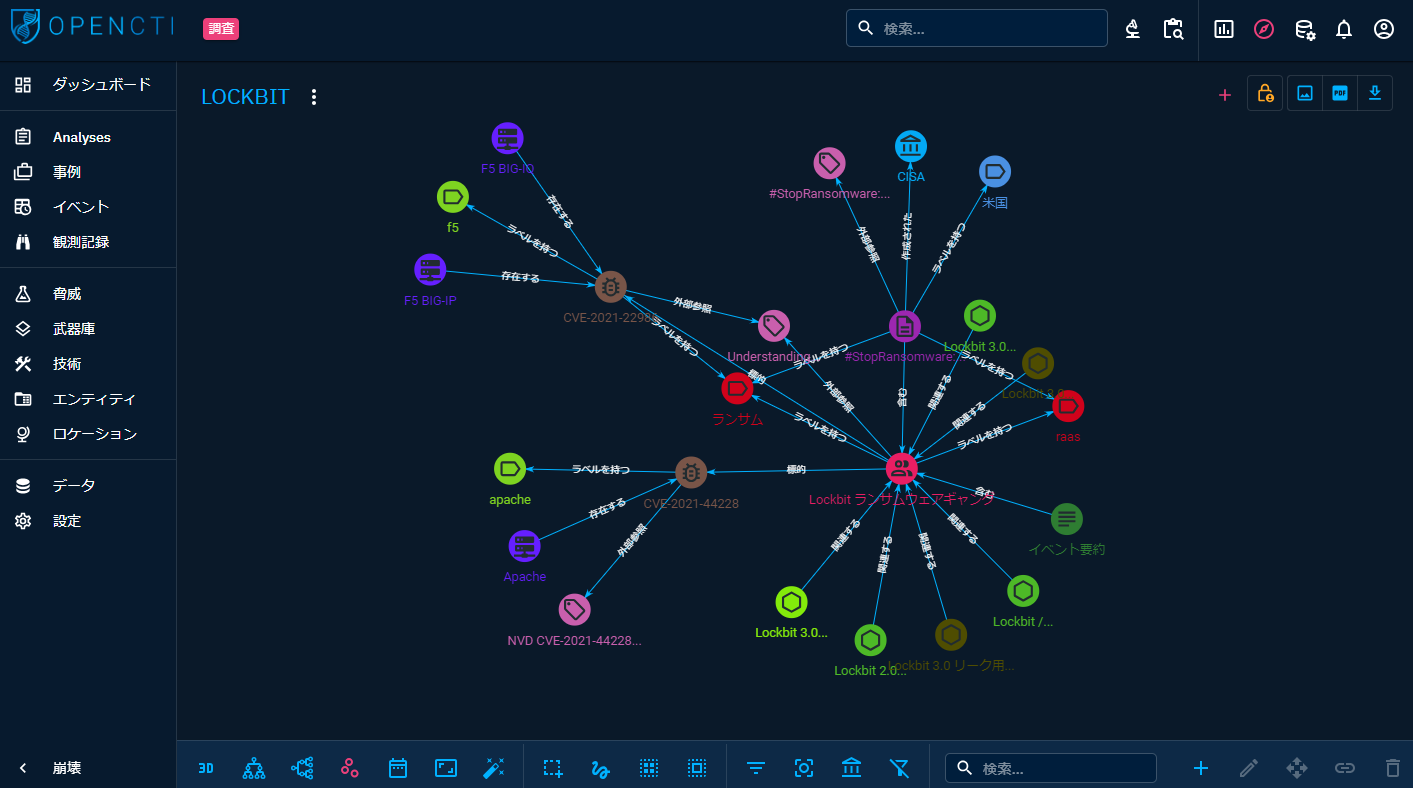

OpenCTIのユーザーインターフェース 出典:当社のOpenCTI検証環境

OpenCTIは組織がサイバー脅威インテリジェンス情報やイベントを管理するためのプラットフォームです。

STIX2を標準データ形式として採用しており、MISPやTheHIVE、MITRE ATT&CK等とのインテグレーションが可能です。

このプラットフォームはフランスのサイバー当局であるANSSI、非営利団体であるLuatix、およびEU-CERTの協力によって開発されました。2022年からはよりサービスをより本格化させるために私企業であるFiligranがサポートを開始しました(FiligranにはLuatix所属メンバーが含まれています)。

TheHIVE

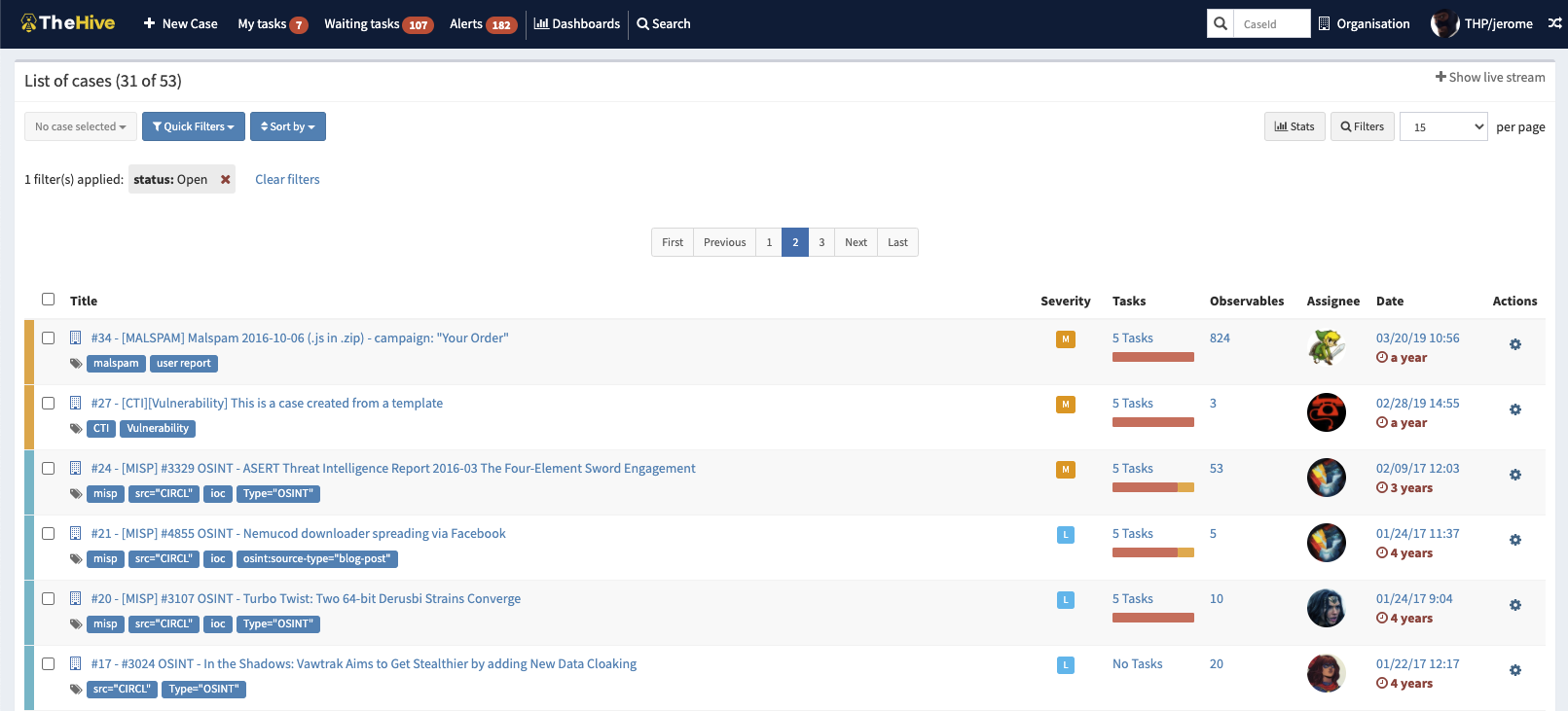

TheHiveのスクリーンショット 出典:TheHive(GitHub)

TheHiveのスクリーンショット 出典:TheHive(GitHub)

TheHiveはインシデントレスポンスを行う組織や運用者向けに開発されたオープンソースかつ無料のプラットフォームです。

MISPとのインテグレーションを特色としており、複数のMISPインスタンスとのイベントのインポート・エクスポートが可能です。また、同プロジェクトが展開する観測記録解析プラットフォームであるCortexと連携することもできます。

TheHiveはアナリストたちの共同作業やイベントを軸にしたタスク管理、観測記録の分析等、SOC業務に即した設計となっており、YouTubeではオープンソースを駆使したSOC構築動画が多数公開されています。

脅威インテリジェンスプラットフォームを比較する

脅威情報活用検討プロジェクト

今回、オープンソースの脅威インテリジェンスプラットフォームを調査するにあたり、プロジェクトメンバーは脅威情報活用の目的、すなわちサービスに付加価値を提供するという方針に即した運用ができるかどうかを検証基準に定めました。

プラットフォームはあくまでプラットフォームであり、そこに必要なデータがあり、運用ができてこそ活かされます。

そこでプロジェクトでは「このような必要性を感じている組織がある」と仮定し、脅威インテリジェンスプラットフォームを活かす用途を以下のとおり設定しました。

|

要件

続いて前項で定めた用途に基づき、プラットフォームに求める要件を以下のとおり定めました。

①インプット

- 【必須】手動でデータを登録できること

- 【あったらいいな】RSSでフィードを取得できること(非構造化データの取り込み)

②整理・分析

- 【必須】データまたはフィードを保存できること

- 【必須】タグを手動で定義できること(データ間の関連性を定義)

- 【あったらいいな】フィード全文を構造化してデータベースに格納すること

- 【あったらいいな】フィルタリング条件を用いて、フィードにタグを自動付与できること

- 【あったらいいな】取得データから日本語・英語を単語ごとに識別し全文検索を可能とすること

- 【あったらいいな】取得データから日本語・英語の頻出単語、関連性を分析できること

③アウトプット

- 【必須】検索機能(全文検索およびタグ検索)

- 【あったらいいな】同一フィードに付与されたタグを関連性として可視化できること(関連性マップ)

- 【あったらいいな】頻出単語などを視覚的にわかりやすく表示できること(Word Cloud等)

- 【あったらいいな】キーワードやタグを参考に、AIがフィードやソースの要約を生成

このようなデータ活用・可視化機能については、商用であれば様々な製品が出ているのではないかと思います。

また、ELKスタックを用いて構築するという案もプロジェクトで出ましたが、今回はオープンソースのプラットフォームを活用するというテーマを追求する方針となりました。

3つのプラットフォームを実際に導入して比較

次回は、実際に以下の3つのプラットフォームを検証環境に導入した結果をご紹介します。

特に日本語圏でのソースが少ないプラットフォームについては、細かい設定情報等も公開しますので、ご関心がある方の参考になれば幸いです。

参考サイト

今回、オープンソースの脅威インテリジェンス・プラットフォームを検証するにあたっては、以下の記事を参考にさせていただきました。

その他の参考ソースは以下となります。

- https://www.misp-project.org/

- https://flare.io/learn/resources/blog/open-source-threat-intelligence/

- https://flare.io/learn/resources/blog/threat-intelligence-tools/

- https://www.welivesecurity.com/2022/03/14/first-look-threat-intelligence-threat-hunting-tools/

- https://pulsedive.com/

- https://www.helpnetsecurity.com/2023/10/12/yeti-threat-intelligence/

- https://github.com/yeti-platform/yeti

- https://yeti-platform.io/

- https://www.linkedin.com/pulse/yeti-everyday-threat-intelligence-naveen-sharma/

- https://medium.com/@mkdemir1/open-cyber-threat-intelligence-platform-opencti-cb1986f06122

- https://www.zdnet.fr/actualites/comment-filigran-espere-donner-une-nouvelle-impulsion-a-opencti-39951498.htm

- https://www.zenarmor.com/docs/network-security-tutorials/best-open-source-threat-intelligence-platforms-and-feeds

- https://securityboulevard.com/2023/05/9-open-source-threat-intelligence-sources/

- https://socradar.io/top-10-best-free-cyber-threat-intelligence-sources-and-tools-in-2023/

- https://gbhackers.com/cyber-threat-intelligence-tools/

- https://randhome.io/blog/2018/02/23/harpoon-an-osint-/-threat-intelligence-tool/

- https://github.com/hslatman/awesome-threat-intelligence#frameworks-and-platforms

- https://github.com/EclecticIQ/OpenTAXII

- https://otx.alienvault.com/

- https://developers.facebook.com/docs/threat-exchange/

- https://typedb.com/

- https://atmarkit.itmedia.co.jp/ait/articles/2204/22/news101.html

- https://www.intellilink.co.jp/column/security/2023/030200.aspx

- https://filigran.io/solutions/products/opencti-threat-intelligence/

- https://github.com/OpenCTI-Platform/opencti

- https://github.com/TheHive-Project/TheHive

- https://www.elastic.co/jp/elastic-stack

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら