【ブログ】うまくいかないインテリジェンス(8/8)

「彼を知り己を知れば百戦殆からず(かれをしりおのれをしればひゃくせんあやうからず)」という孫子の有名な言葉が示すとおり、戦いにおいて彼我の戦力を把握することは勝つための最も重要な活動です。

情報を処理し、ビジネスや事業に役立てるインテリジェンス活動は、現代でも重要な役割を担っています。

インテリジェンス活動は私たち人間に本来的に備わった営みであり、サイバーセキュリティ対策の上でも不可欠ですが、一方でその運用に失敗する場合も少なくありません。

本記事では、サイバーセキュリティにおける脅威インテリジェンス活動の仕組みと課題に触れた後、SOMPO CYBER SECURITYが提供する脅威インテリジェンス・サービスをご紹介します。

※ 2022年10月公開記事をリライトしたものです。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

脅威インテリジェンスとは

脅威インテリジェンスは、脅威に関する情報と、その情報を生産し利用するプロセスを示します。

人間や組織は、目的を達成するために、何をすべきかを計画します。この計画が予想通りに動くためには、正しい情勢認識を持っていなければなりません。この情勢認識を獲得するための活動がインテリジェンスです。

私たちは五感をもとに周囲の環境・状況を認知し行動しますが、インテリジェンスはこの五感により認知活動を発展させたものだといえます。

脅威インテリジェンスは、元は軍事分野で用いられていた言葉ですが、現在ではサイバーセキュリティやビジネスの世界でも広く普及しています。

紀元前から続くインテリジェンス活動

インテリジェンス活動の歴史は、戦争の歴史と同じく非常に古いものです。おそらく人間の歴史が始まったときから存在していたのではないでしょうか。

戦争に勝つためには、敵について知っていなければなりません。このため、敵軍の位置や、規模、敵の意図、通信内容など様々な情報を手に入れ、自分たちの戦いに活かす活動が発展しました。

敵軍の動向をうかがう斥候や偵察隊、敵の組織に潜入し情報を入手する間者、伝令が運ぶメッセージの奪取と解読、それを守るための暗号、こうした情報を速やかに集約し、現地の作戦に反映させるためのスパイネットワークの整備などは、現在も行われている脅威インテリジェンス活動の原型です。

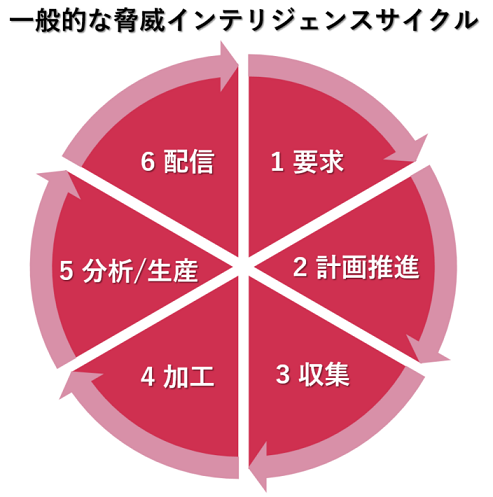

インテリジェンスサイクル

インテリジェンス活動においては、情報を取り扱うプロセスを一連のサイクルに分けて実行します。

国や組織によって若干の違いはあるものの、そのサイクルはある程度共通しています。ここでは米国連邦捜査局(FBI)の定義に基づいてサイクルを紹介します。

1 要求

どのような情報が必要かを明確にし、要求します。例えば敵の態様や意図であったりします。

2 計画推進

要求に基づいてどのように情報を処理するか計画します。情報収集のための組織編制や、収集方法、様々な手続きなどが含まれます。

3 収集

様々な情報源から、必要なデータを集めます。情報収集は、どのような種類の情報を集めるか、またどのような手段で集めるかに応じて、様々な分類がありますがここでは省略します。

4 加工

収集されたデータの山をふるいにかけ、利用できるよう加工します。収集されたデータは、そのままでは大量のノイズでしかなく、参照することができません。必要な事項を抽出し、人間が判断できる情報として加工する必要があります。

5 分析と生産

情報をもとに、当初の要求を満たせるよう分析し、まとめます。この過程を経て、単なるインフォメーションやデータが、インテリジェンスに変換されます。

6 配信

最終的な形でレポートなどにまとめ、要求者に対し報告します。

この1から6までのプロセスを繰り返すことにより、組織は自らの任務や業務を達成するために必要な情報すなわちインテリジェンスを獲得し、大方針や戦略に活かすことができます。

サイバーセキュリティとインテリジェンスの親和性

サイバーセキュリティは、ネットワークに接続されたコンピュータや通信機器と、そこに格納され、利用される情報資産を守る活動です。保護する対象は異なりますが、セキュリティ(Security)が意味する安全保障や警備といった活動と非常によく似たコンセプトです。

サイバーセキュリティ戦略は通常、組織の情報資産を特定し、敵の脅威を予測することから始められます。よって、敵に関する情報を集め活用するインテリジェンス活動が大きな役割を果たす領域でもあります。

なお、インテリジェンスの本場である軍事領域でも、サイバーセキュリティは大きな位置を占めています。

かつて情報を収集する手段は、馬に乗った偵察隊や忍者、そして指揮統制(Command and Control、C2)を伝達する手段は手紙や弓、狼煙、伝書鳩といったものでした。産業革命を経て、戦争が機械化するにつれて、こういった兵器や道具は、電信ケーブルや無線機、レーダーなどに変化していきました。

現代の軍事インテリジェンスでは、その活動の大半がサイバーセキュリティ領域と重複します。

情報の多くは電子化されており、その情報を収集する手段も電子化されています。各国の軍は、レーダーを用いて敵の無線通信や位置、兵器を測定し、人工衛星や航空機を用いて画像情報を入手しています。敵軍の通信は海底ケーブルやインターネットから傍受することができます。

一方こうした敵の情報収集活動から組織を防衛するために、システム防護対策や暗号が用いられています。

米軍の情報員が履修する課程教育の大きな割合が、情報・通信工学やコンピュータに係るカリキュラムに割かれています。

経済活動と同じく、軍事インテリジェンス活動においてもサイバーセキュリティの役割は大きくなりつつあります。

セキュリティ対策に活かす

サイバーセキュリティを実践する上で、軍隊だけでなくいかなる組織・企業であっても、脅威インテリジェンスは有益です。

組織が持つIT資産を守るためには、まずどのような脅威があるかを理解する必要があります。セキュリティ対策にはコストが伴うため、無尽蔵に製品やソリューションを導入することはできません。また、無計画に対策を行うことは、ユーザーの利便性を損なわせ、内部のミスや「抜け道」を誘発する可能性を上昇させます。

脅威、すなわちサイバー攻撃に関するインテリジェンスを基盤とすることで、組織にとって真に必要なセキュリティ対策を定め、防護すべき重要領域に的を絞った投資をするといった判断が可能となります。

なぜうまくいかないのか

残念なことに、インテリジェンス活動に失敗はつきものです。

太平洋戦争において、日本は情報活動の点でも米国に大きく後れをとりました。また、日本政府は1945年8月9日まで、ソ連侵攻を察知できませんでした。

2001年の米国同時多発テロでは、テロ計画に対する同盟国からの事前警告が、米国各情報機関で共有されなかったことが指摘されています。

市場には、サイバー脅威インテリジェンスに関する共有プラットフォームや、提供サービスが既に多数存在します。

しかし、こうしたシステムやプラットフォームをうまく活用できないケースも多く、特に日本では、アンチウイルスソフトやEDR(Endpoint Detection and Response)製品程普及していません。

この章では、組織のセキュリティ対策で発生しやすい脅威インテリジェンスの課題を挙げていきます。

情報要求が漠然としている

何が知りたいのか、何のために行うのかという要求がはっきりしていない場合、脅威インテリジェンス活動は漫然としたデータ収集になりがちです。

大きな目的が不在であるため、あまり関連のない情報が蓄積され、また上級管理者もレポートを読まずに無視するといった事態が発生します。

ほしい情報とのミスマッチ

インテリジェンスには戦略、作戦、戦術といったスケールがあり、要求によって必要な情報の種類は変わります。経営層に対してマルウェアの痕跡情報を報告することはあまり意味がないですし、あるいはSOC運用チームがセキュリティ産業の成長予測といったレポートを受け取ってもすぐには活用できません。

情報が活用できない

収集され、加工された情報が漠然としていたり、また自組織や情報要求との関連性が薄かったりすると、受け取っても活用できない場合があります。

あるいは、脅威に関するアラートを受け取ったものの、抽象度の高い内容であるため、具体的にどう対策すればいいのかわからないというケースもあります。

情報源が限られている

膨大な情報源から日々データを集める行為は非常に手間がかかります。また、サイバー攻撃者の動向を探るには、ダークウェブに存在する多数のマーケットやハッカーフォーラム、Telegramのチャンネルを監視するなどの専門的な知見が必要です。

情報収集に割く工数がない

情報専門部署を持つ軍や、インテリジェンス活動に近い業務を行っているシンクタンクとは異なり、一般的な企業ではインテリジェンス活動は付加職務として行われています。

しかし、例えばセキュリティ担当者が情報収集に割ける時間や労力は限られています。

脅威インテリジェンスを実践するのに不可欠なダークウェブの探索やセキュリティレポートのチェックは、目の前の機器を運用することに比べれば優先度は低くなってしまいます。

SOMPO CYBER SECURITYが提供するインテリジェンス

SOMPO CYBER SECURITYではこれまで、イスラエル発の脅威情報プラットフォームCognyteや、攻撃者のインフラ分析を活用したKryptosLogicをサービスとして提供してきました。

当社に所属するエンジニアおよびアナリストは、サービスを提供する上で、お客さまに対しインテリジェンスの課題に対する解決策を提供します。

| 情報要求が漠然としている | ヒアリングを通じてお客さまが何を要求しているかを明確化します |

| ほしい情報とのミスマッチ | お客さまの情報要求に基づき、最も適切なサービスや機能を提供します |

| 情報が活用できない | お客さまの組織・運用環境に基づいた活用方法を提案します |

| 情報源が限られている | 当社の提供するサービスはダークウェブ、ディープウェブ、Telegram、マルウェアのC2通信等、広範かつ特殊な情報源からお客さまに関連する脅威を収集します |

| 情報収集に割く工数がない | 情報収集、分析、加工、配信までをワンストップでお届けするプランを提供しています |

Cognyte ~包括的かつ実用的な脅威インテリジェンスを提供するプラットフォーム~

Cognyteはあらかじめ設定したキーワードやアセット情報に基づいて、プラットフォームが自動で脅威インテリジェンスを収集しスコアリングするプラットフォームです。

ダークウェブやTelegram等のメッセンジャー・サービス等から、お客さまに関連する脅威情報を収集します。

導入にあたっては、単に環境を提供するだけでなく、当社エンジニアとアナリストがお客さまの運用プロセスに合わせて立ち上げを支援いたします。

Kryptos Logic ~情報窃取マルウェア感染検知に特化した脅威インテリジェンスサービス~

Kryptos Logicとはマルウェアに焦点をあて、緊急度の高い脅威情報をご提供するサービスです。

独自の技術を活用し、マルウェア感染による認証情報漏えいを通知します。

まとめ

インテリジェンス活動は、セキュリティ対策を真に効果的なものにし、未知の脅威に備える上で不可欠です。

SOMPO CYBER SECURITYは、アナリストや情報収集フレームワークを活用し、組織がその重要な資産を攻撃者から防衛する取り組みを支援します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

上級コンサルタント

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら