ハクティビストによるDDoS攻撃サービスInfraShutdownの利用

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年3月

先般、自称ハクティビストグループであるAnonymous Sudanが新DDoS攻撃サービス「Infrashutdown」の利用を宣言しました。

関連投稿では、InfrashutdownのDDoS攻撃キャンペーン能力が強調され、政府機関から民間企業まで、様々な組織をターゲットにすることが可能である点に言及されました。

本記事は、新サービスInfrashutdownとAnonymous Sudanについて最新の情報を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

新たなDDoS攻撃サービスへの移行

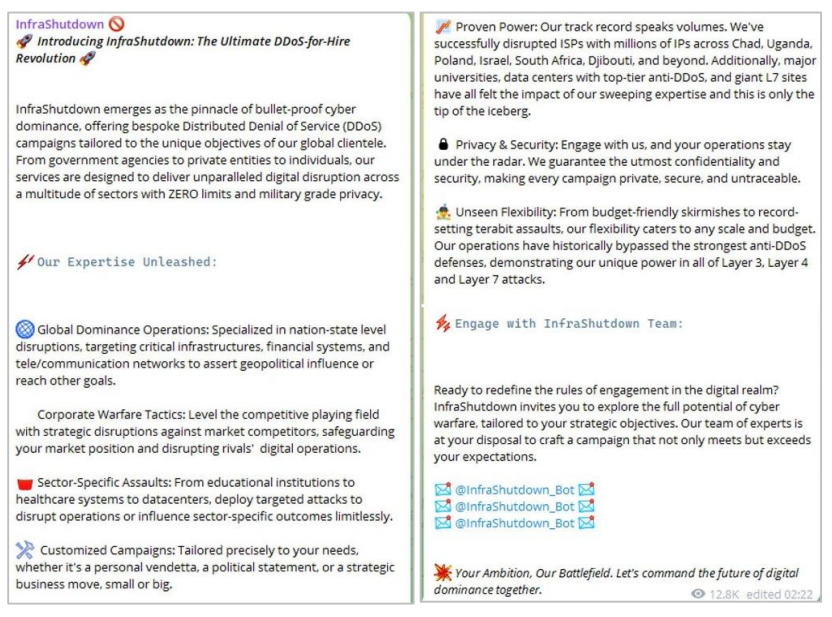

Anonymous Sudanが自身のTelegramチャンネルに投稿した宣伝を以下に示します。

投稿は、Infrashutdownの能力、特徴、関連するAnonymous Sudanの活動に関する宣伝が含まれています。

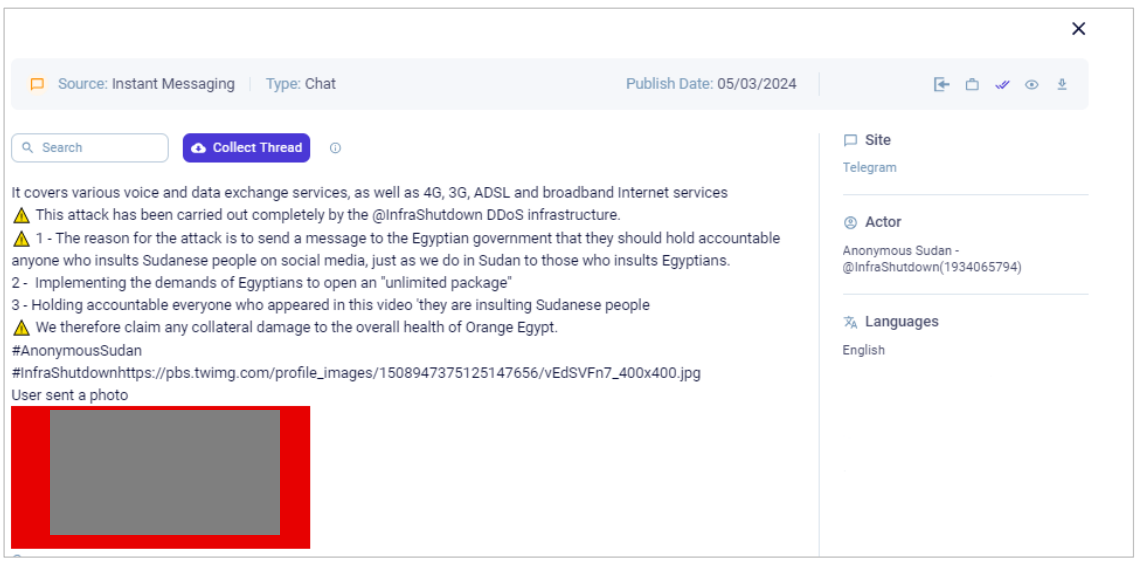

本記事公開の時点で、DDoS攻撃サービスInfrashutdownは既に複数の攻撃キャンペーンに成功しています。ターゲットとなった組織は、世界各国の以下セクターです。

- ISP(インターネット・サービス・プロバイダ)

- 通信事業者

- 大学

- データセンター

新サービスであるInfrashutdownへの移行は、彼らの戦術に変化が生じたことを示唆しています。

Infrashutdownの機能

宣伝投稿に記載されたInfrashutdownの機能は以下のとおりです。

- 国家機関レベルのターゲットをグローバル規模で攻撃可能

- 金融システム、教育、ヘルスケア、通信事業者、重要インフラストラクチャ等の特定セクターに対し攻撃可能

- 利用者のリクエストに基づきカスタムされたDDoS攻撃キャンペーンが実行可能

- 軍事レベルのプライバシー保護を提供し、機密性と匿名性を担保

- レイヤー3、レイヤー4、レイヤー7DDoS攻撃をサポート

Infrashutdownへの移行とプロモーション

2024年2月、Anonymous Sudanの公式TelegramチャンネルがInfrashutdownの投稿を転載しました。元の投稿はInfrashutdownの公式Telegramチャンネル(本レポート時点で1400フォロワー)で公開されていたものです。

Infrashutdownは宣伝チャンネルの他に専用のボットチャンネルも運営しており、サービス利用者に向けたものと考えられます。

サービス宣伝によれば、1時間のDDoS攻撃にかかる価格は500ドル前後となっています。

InfrashutdownはX(旧Twitter)にもアカウントを保有しており、攻撃成果やAnonymous Sudanとのつながりについて投稿しています。

Anonymous Sudanと同じく、Infrashutdownもサービスの拠点をスーダンであると宣言しています。

Anonymous Sudanのチャンネルは元々12万フォロワーを超えていましたが、TelegramプラットフォームにBANされた後、2023年9月に新たに開設され、現在約73000フォロワーとなっています。

グループの投稿内容から、宣伝される数週間前からInfrashutdownサービスの利用が始まっていたと推測されます。

Anonymous Sudanのスポークスパーソンであり自身のTelegramチャンネルを保有するCrushもまた、Infrashutdownの宣伝を行っています。

Anonymous SudanはInfrashutdownを利用したDDoS攻撃を宣伝している 出典:Cognyte Luminar

Anonymous SudanはInfrashutdownを利用したDDoS攻撃を宣伝している 出典:Cognyte Luminar

Anonymous Sudanについて

Anonymous Sudanは2023年1月に出現したハッキング・グループであり、スーダンに敵対する国家のWebサイトをターゲットにすると主張しています。

グループは反西欧的なイスラム主義運動に協調する一方、その戦術は潤沢な資金を持った親ロシア・グループに酷似しています。

当グループは結成直後に有名な親ロシア・ハクティビストグループKillnetとの連帯を表明しました。

Killnet自身は最近、グループを3つの下部組織に分割し活動を続けることを宣言しました。そして、Killnetの元管理者Just Evilが運営する下部グループの1つは、Anonymous Sudanと連携し支援を受けています。

当初Anonymous Sudanはスウェーデン、オランダ、デンマーク等のヨーロッパ諸国をターゲットにDDoS攻撃を行うと主張しました。グループは、ターゲットとなった国家の重要インフラストラクチャやサービスを攻撃しました。

その後、Killnetの支援を受けたAnonymous Sudanの攻撃範囲は拡大していき、欧州各国、オーストラリア、米国やイスラエルもターゲットとなりました。

エジプト、アラブ首長国連邦、アフリカ諸国もその後狙われています。

複数のセキュリティ研究者が指摘するように、Anonymous Sudanはロシア政府あるいはその周辺から強力な財政支援を受けていたことが考えられます。

グループはInfrashutdownの宣伝に加えて、ハクティビストグループには珍しく寄付を募っています。この動きは、従来のスポンサーからグループが距離をとったことを示すと推測します。

推奨策

ロシアによるウクライナ侵攻が始まって以降、親ロシア・ハクティビストグループによる攻撃は継続的に行われており、攻撃ツールや能力も向上を続けています。

戦争が本格化するにつれて知られるようになったAnonymous Sudanは直近の数か月で攻撃を活発化させました。2023年10月に始まったイスラエル・ハマス戦争に伴い、グループはイスラエルおよびその同盟国に対する攻撃を開始しています。

こうしたハクティビストグループが利用するツールやサービスについて情報収集し、その能力を把握しておくことは重要です。

Cognyteは引き続きハクティビスト活動に関するモニターを継続していきます。

参考ソース

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/anonymous-sudan-religious-hacktivists-or-russian-front-group/

- https://www.mandiant.com/resources/blog/killnet-new-capabilities-older-tactics

- https://cybernews.com/editorial/anonymous-sudan-explained/

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら