クラウド利用におけるセキュリティの責任の所在

SOMPOホールディングスは、グループ全体のDX実現に向け、2016年4月にデジタル戦略部を発足させ、デジタル分野における研究・開発を目的とする拠点「SOMPO Digital Lab」を東京、米国シリコンバレーに新設しました。それに続き、2017年12月にはイスラエルのテルアビブに3か所目となるラボを開設しています。

SOMPO CYBER SECURITYでは、今後、このSOMPO Digital Lab Tel AvivのCyber Center of Excellence(CCoE)と呼ばれるサイバーセキュリティチームからのコラムもお届けしていく予定で、今回が第1回目となります。

みなさまの日々のサイバーセキュリティ対策の参考にしていていただければ幸いです。

はじめに

SOMPO Digital Lab Tel Aviv(イスラエル)のCyber Center of Excellence(CCoE)からのコラム第1弾をお送りします。

まず、Cyber Center of Excellence(CCoE)とは何ぞや、ということを簡単にご説明します。

Cyber Center of Excellence(CCoE)とはSOMPOホールディングスIT企画部の一部という位置づけで、2021年7月にイスラエルに設立され、SOMPOのグループ会社に対して、ペネトレーションテスト、サイバー演習、新しいセキュリティ製品の検証、サイバー教育、安全な開発、リスクマネジメントなどのサイバーセキュリティサービスを提供することを目的とすると同時に、新しいコンセプトやニュースなど、あらゆるサイバーセキュリティ関連のお役立ち情報を世の中に発信していく活動も行っています。

少しでもみなさまの日々の業務の参考にしていただければ幸いです。

今回、コラムの執筆を担当したのは、私、CCoE設立当初にレッドチームのリサーチャーとして参加したオシュラット・バールです。

私が今回、選んだテーマはクラウドサービスです。

代表的なクラウドサービスのタイプを紹介し、サービスプロバイダの責任とユーザの責任の違いについて説明していきます。

クラウドへの移行

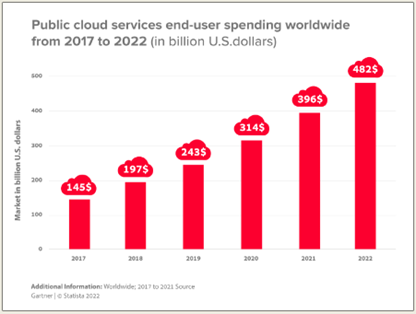

今日、多くの人々や組織が、バックアップの容易さ、コスト削減、運用管理の負担軽減、データ共有の容易さなど、クラウドコンピューティングの利点を認識し、クラウドへの移行が進んでいます。

出典:statista 『Public cloud services end-user spending worldwide from 2017 to 2023』

クラウドへの移行には前出のように多くの利点がありますが、利用する側の社員に対するトレーニング不足 (サービスプロバイダの研修などで対応可能)や、既存システムとの連携やカスタマイズ範囲といった課題に加え、もちろん、セキュリティも重要課題の一つです。脆弱性が一つもない状況というのは現実的ではなく、脆弱性によりセキュリティ上の問題が引き起こされる可能性もあります。最近のクラウドセキュリティのレポートでは、多くのユーザが次のようなことを経験していることもわかっています。

82% 責任の所在を理解できていないことに由来するセキュリティインシデント

71% プラットフォームの設定ミス

59% 機密データの流出

出典:『Oracle KPMG Cloud Threat Report 2019』

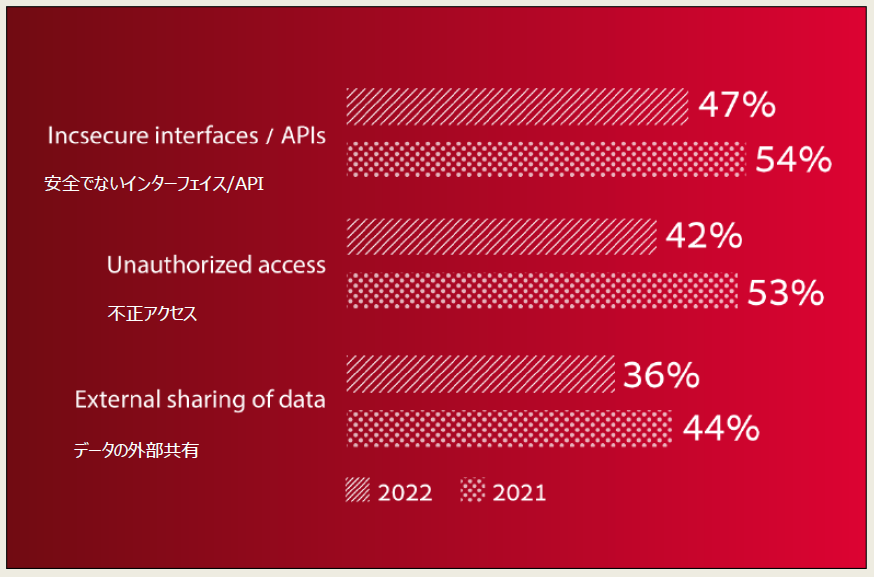

クラウドに関するセキュリティ脅威 TOP3(出典: 『2021 AWS Cloud Security Report 2021』)

注目すべき点は、こうした脅威はユーザ側に責任があるという事実です。

では、プロバイダはユーザのアプリケーションのセキュリティに責任がないのでしょうか? クラウドコンピューティングでは、ユーザはITセキュリティの責任の一部 (すべてではない)をプロバイダに委託することができますが特定のセキュリティに対するユーザ側の責任がなくなるわけではありません。 では、各当事者の責任の所在を明確に理解するにはどうしたらよいのでしょうか。プロバイダは、こうしたユーザの疑問に答え、ユーザのクラウド環境の安全性を担保するために、責任共有モデルを構築しています。

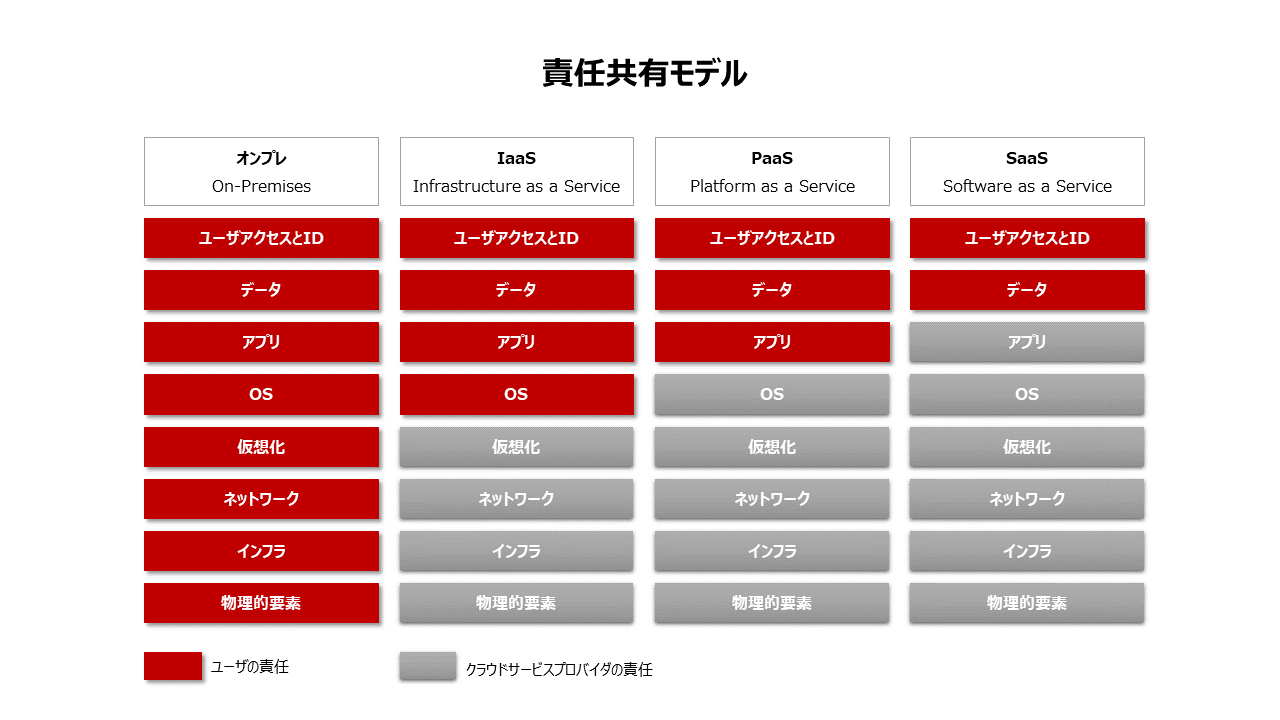

責任共有モデル

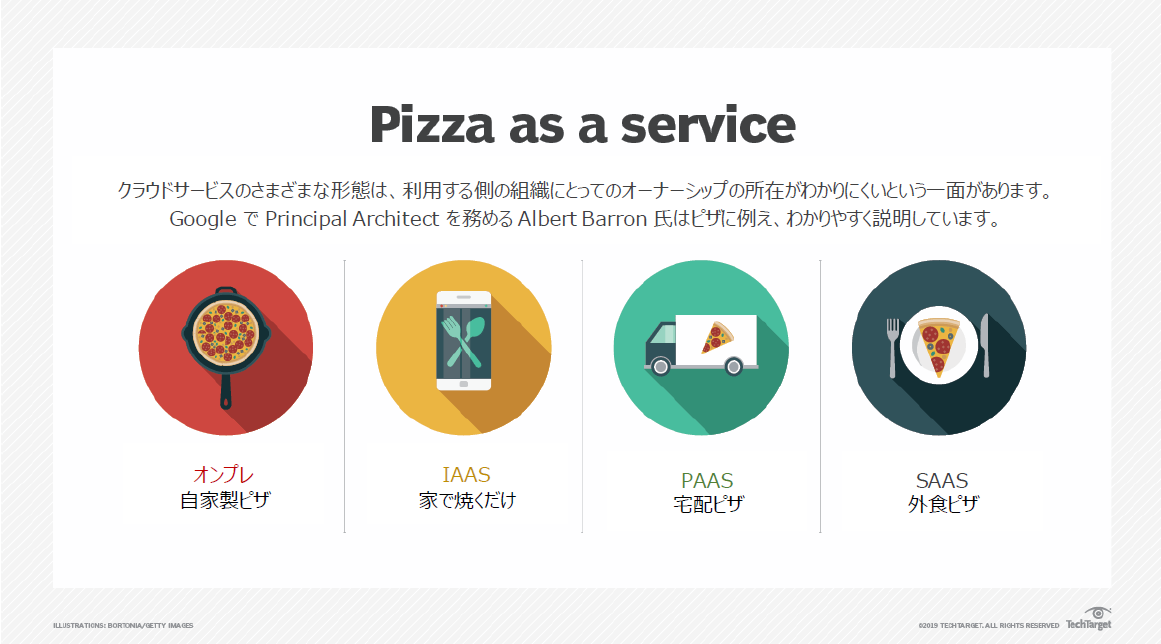

責任共有モデルとは、プロバイダとユーザの間でセキュリティの役割と責任を定義するものです。前提として、クラウドコンピューティングサービスのタイプを理解する必要があります。 クラウドコンピューティングサービスには、大きく分けて3種類あります。

- IaaS(Infrastructure as a Service)

- PaaS(Platform as a Service)

- SaaS(Software as a Service)

この違いをきちんと理解しておくことが重要なカギとなります。

IaaSモデルでは、従来はオンプレミスのデータセンタにあったITインフラコンポーネントをプロバイダが管理します。 例えば、ストレージ、サーバ、ネットワークハードウェア、仮想マシンなどです。 PaaSモデルとは、プロバイダがインターネットを介して、ハードウェアやソフトウェアツールをユーザに提供するモデルです。PaaSを使用すると、ハードウェアとソフトウェアはプロバイダ自身のインフラストラクチャ上にホストされ、ユーザ側は何もインストールする必要がありません。 SaaSモデルでは、プロバイダがアプリケーションを管理するため、 ユーザはインターネット接続とブラウザさえあれば、どのデバイスからでもアクセスすることができます。つまり、プロバイダがサーバ、データベース、およびアプリケーションに関連するすべてのもの管理するということです。

各クラウドコンピューティングサービスの違いは、このようにまとめることができます。

出典:TechTarget Infrastructure as a Service(IaaS)

(原文:Albert Barron’s post on pizza as a service)

これらの異なる種類のクラウドコンピューティングサービスでは、それぞれユーザ側のセキュリティの責任範囲が異なります。SaaS、PaaS、IaaSと移行するにつれて、その責任範囲が広くなるのが普通です。

責任共有モデル (出典:『Oracle KPMG Cloud Threat Report 2019』)

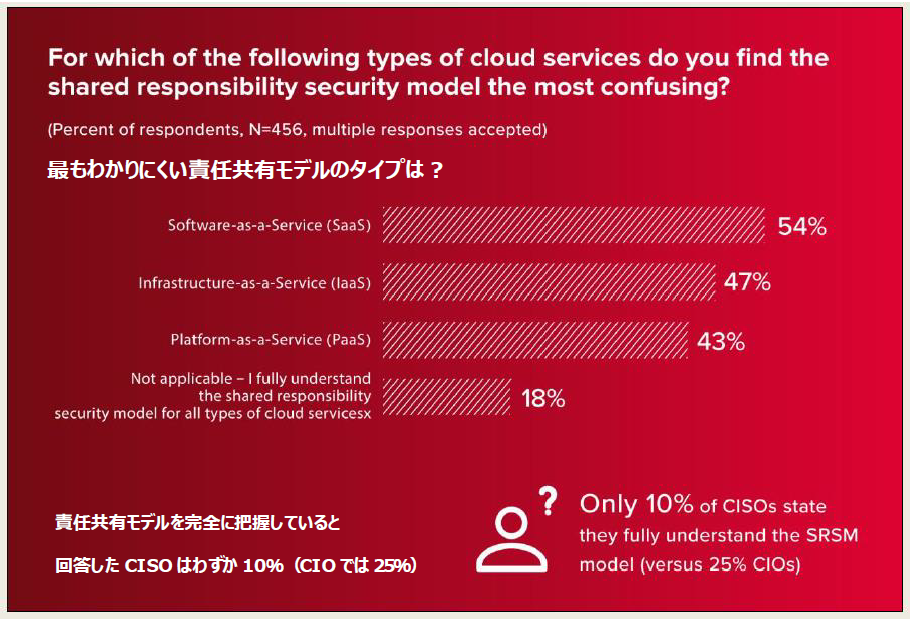

SaaSのユーザは、他の二つのタイプのサービスと比べ、責任範囲が狭いとはいえ、その責任共有モデルは最も分かりにくいものであると言えます。

出典:『Oracle、KPMG Cloud Threat Report 2019』

私たちが混乱する原因は何なのでしょうか? 代表的なクラウドサービスプロバイダ3社の責任共有モデルを確認していきましょう。

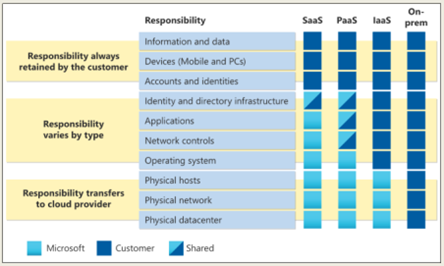

Microsoftのセキュリティモデル

最初に取り上げるプロバイダはMicrosoftです。Microsoftは 『クラウドにおける共同責任』の中で、「すべてのクラウド デプロイの種類において、データと ID を所有するのはあなたです。 お客様にはデータと ID、オンプレミス リソース、お客様が制御するクラウド コンポーネント (サービスの種類によって異なります) を保護する責任があります。」と明記しています。

出典:Microsoftの責任共有モデル『Shared Responsibility Security Model』

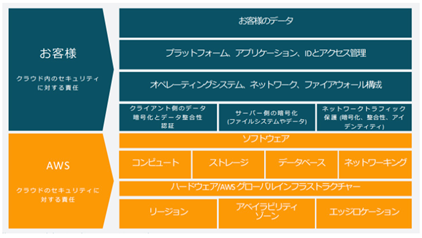

Amazon Web Services (AWS) のセキュリティモデル

Amazon Web Services(AWS)では、ユーザの責任範囲は「in the cloud」であり、プロバイダの責任範囲は「of the cloud」であると説明しています。どういう意味かというと、例えば、ユーザはクラウドに保存してあるデータを保護する責任があり、AWSはそのユーザデータを管理し保存するデータベースとストレージを保護する責任がある、ということです。

出典:AWSによる責任共有モデル

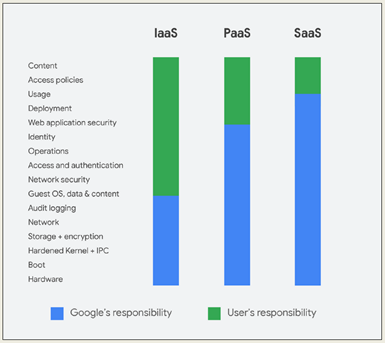

Googleのセキュリティモデル

Googleによると「Googleが管理すれば、もっとGoogleで保護できる」 つまり、IaaSではハードウェア、ストレージ、ネットワークのセキュリティだけがプロバイダの責任ですが、SaaSではコンテンツとそのアクセス以外のほぼすべてがプロバイダの責任となります。

Googleによる責任共有モデル

クラウドサービスのタイプやプロバイダによって、ユーザのセキュリティの責任範囲は異なるため、どのようなセキュリティの責任範囲がユーザ側に求められており、どの部分がプロバイダにあるのか、一律の明確な答えはありません。しかし、どのプロバイダのどのタイプのサービスを選択しても、全てをプロバイダに丸投げというわけには行きません。

例えば、ユーザはすべてのクラウドサービスのタイプにおいて、そのデータとIDを所有し、それら、オンプレミスのリソース、およびユーザが管理するその他のクラウドコンポーネントを保護する責任を負います。

クラウドプロバイダがサイバー攻撃を受け、侵害されたら?

ユーザとプロバイダは、可能な限り安全な環境を維持するという点で共通の責務がありますが、もし、プロバイダが危険にさらされるとどうなるのでしょうか。

ChaosDBの脆弱性は責任共有モデルにどのような影響があるのか?

ChaosDBは、2021年8月にAzure Cosmos DBサービスソリューションに発見された深刻な脆弱性の名称です。つまり、ChaosDBとは攻撃に使用された一連の設定ミスの名前です。この脆弱性は、Microsoft Azureの数千人のユーザアカウントとデータベースへの完全かつ無制限なアクセスを可能にしました。 各設定を悪用して連鎖させることで、攻撃者はCosmos DBに関連する秘密情報と認証情報を取得し、管理者として認証を得ることができます。攻撃者はadminとして、同じクラスタにホストされているすべてのCosmos DBアカウントに関する認証トークンやその他の情報を取得することができました。 基本的には、ローカルレベルでの権限昇格により、他のユーザのCosmos DBアカウントへの管理者アクセスを獲得し、無制限のネットワークアクセスに至ったものです。

この深刻な攻撃は、クラウド基盤のセキュリティプラットフォーム(CNAPPツール)である Wizによって発見されました。 この脆弱性はマネージドサービスに影響するにもかかわらず、今回のケースでは、ユーザが手動で対処する必要がありました。

CNAPP(Cloud-Native Application Protection Platform)

CNAPPというアルファベットの羅列を聞いたことがありますか?

CNAPPはまだ聞いたことがなくても、CSPMは聞いたことがある、という方もおられるのではないでしょうか。CSPMもCNAPPもクラウド環境の設定やリスク評価を行うツールですが、CSPMは、Cloud Security Posture Managementの頭文字を取っており、「クラウドセキュリティ態勢管理」を指し、クラウドユーザのアカウントレベルの設定の可視化を実現する確認するツールです。クラウド環境の設定をベストプラクティスやセキュリティリスクと照合し、設定ミスやリスクを特定します。ソリューションによっては自動化された緩和策を実行するものもあります。

それに対し、CNAPPとは、Cloud-Native Application Protection Platformの頭文字を取っており、ガートナーが定義した新しいカテゴリのセキュリティソリューションのことを指します。簡単に言うと、CSPM的要素を含む、より複合的なクラウドセキュリティ機能が追加されたツールということになります。クラウドを構築する立場にある人も使えるツールで、開発時および実行時にスキャンを行い、ワークロードの保護や設定不備の確認を目的としています。

Trellix Skyhigh(旧McAfee Enterprise)は「What is a CNAPP?」という記事の中で以下のように説明しています。

「企業は累積リスクを測定する術を充分に持ち合わせていません。これにはクラウドに関連したセキュリティ侵害の99%にあたる設定ミスや管理ミスも含まれます。」

設定ミスや管理ミスという人為的なミスが重大な脆弱性に繋がる恐れがあるため、こうしたツールを使ってセキュリティを強化することも考えてみましょう。

イスラエル発クラウドセキュリティの新技術

イスラエルという国は、今や技術革新の国として世界に知られるようになっています。

*イスラエルの技術革新についてはこちらのコラムでもご紹介しております

コラム:エコシステム:ハイテク輸出大国イスラエルを生み出したからくり

次々と新しいアイデアが生まれ、それを商業化してきたイスラエルですが、その中でも軍事技術の民間活用としてその強みを上手く活かして、発展を遂げているのがサイバーセキュリティの技術です。

そのサブセクターとしてクラウドセキュリティのスタートアップももちろん誕生しており、クラウドコンピューティングの環境の安全性を保ち、データのクラウドへの移行を助けるのは重要なミッションとなっています。 ここでは、どんな開発が行われているのか、例をいくつかご紹介します。

*いずれのソリューションもSOMPO CYBER SECURITYでは現時点ではお取扱いはありません。

aquaは2015年に設立され、アプリの開発からリリースまでのVM、コンテナ、サーバーレスワークロードなどを含む、すべての環境を保護するソリューション開発しています。

2019年に設立されたOrca Securityは既にシリーズCの投資を受け、「素早く、簡単に、費用対効果も良いクラウドセキュリティ」をミッションに掲げ、エージェントレスのクラウドセキュリティプラットフォームを開発し、セキュリティとコンプライアンスの自動化と簡素化に取り組んでいます。

2020年に設立されたWIZも既にシリーズCの資金調達を受けており、リソースやパフォーマンスに影響を与えることなく、クラウド環境をスキャンし、リスクの可視化、優先順位付けを可能にし、クラウド環境をより堅牢なものにするソリューションを開発・提供しています。

まとめ

クラウドは、データ共有やスケーラビリティ(容量の拡張)、ストレージ、バックアップ機能、コスト削減、セキュリティなど、多くのメリットを提供するため、多くの組織が既に導入、または導入を検討しています。この傾向は今後も続くため、組織はクラウドに移行する際に、セキュリティの責任の範囲をきちんと理解することが非常に重要です。

- クラウドサービスのプロバイダは、全てのセキュリティ面に責任を負うわけではありません。 ユーザ側にも常に何らかのセキュリティに関する責任があります。通常はコンテンツそのものとアカウントへのアクセスです。

- 標準的責任共有モデルはありません。クラウサービスのプロバイダには、どのようなセキュリティ責任があるのか、サービスタイプ、そのサービスタイプにおけるプロバイダとユーザ、それぞれの責任範囲を明確にする必要があります。

- 「自分の責任範囲」でない部分も含めて、できる範囲で環境を保護しましょう。 プロバイダとユーザが同じゴールを目指し、協力して環境のセキュリティを確保することが大切です。 プロバイダが特定の地域をカバーしており、自分がその管轄に属さない場合でも、自分自身でチェックを行うことをお勧めします。 CNAPPやその他のツールを使って行うことも可能です。

最後まで、お付き合いいただき、ありがとうございました。

今後もSOMPO Cyber Center of Excellence (CCoE)からイスラエルの最新情報をお届けしていきますので、次回もお楽しみに!

著者情報

CCoEとは、SOMPOホールディングスIT企画部の一部という位置づけで、2021年7月にイスラエルに設立。

SOMPOのグループ会社に対して、ペネトレーションテスト、サイバー演習、新しいセキュリティ製品の検証、サイバー教育、安全な開発、リスクマネジメントなどのサイバーセキュリティサービスを提供することを目的としており、同時に新しいコンセプトやニュースなど、あらゆるサイバーセキュリティ関連に役立つ情報を世の中に発信する活動も行う。