ロシア系の脅威アクター カーハッキング用の電子機器をダークウェブで販売

当社では技術提携をしているイスラエル企業のブログや報告書を紹介しています。

今回は当社の「脅威インテリジェンスサービス」で技術提携をしているCognyte Software Ltd. の報告書『ロシア系の脅威アクター カーハッキング用の電子機器をダークウェブで販売』を紹介します。

みなさまのサイバーセキュリティ対策の参考としてご活用いただければ幸いです。

Cognyte CTI Research Group@Cognyte | 2022年6月6日

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

ロシア系の脅威アクター カーハッキング用の電子機器をダークウェブで販売

Cognyteでは自動車産業に関するサイバー犯罪の活動の継続的な監視を行っています。

その一環として、先月、ダークウェブ上のフォーラムやTelegramで公開された車両のハッキングに使用される電子機器の販売広告を20件以上検出しました。

ここ数年、世界中の法執行機関では、さまざまな電子機器を用いたと思われる車の盗難事件の件数増加に警鐘を鳴らしてきました。すべての盗難で同じツールや技術が用いられているわけではありませんが、Cognyteでは2種類の主要機器に焦点をあて、調査を実施しました。

- Code Grabbers

- Repeaters

この二種類の電子機器は、車両のロック解除や、場合によってはエンジンを起動させることにも使われます。(1)

ロシア語でコミュニケーションを取る脅威アクターの活動を調査しましたが、決済に認められている通貨はさまざまで、こうした機器が世界中のさまざまな国で販売され、使用されているのではないかと推測されます。また、機器が販売されている特定の場所に言及する投稿や、製造された特定の地域の車両を機器がサポートしていることを示す投稿もあります。

Code Grabbersとは

Code Grabbers(コードグラバー)のGrabは英語の「掴みとる」という単語であり、つまり、Code Grabberはスマートキーから発信された電波を受信し、記録します。この技術により、犯罪者はスマートキーのスペアを作成し、車両のロックを解除し、場合によってはエンジンを起動することができてしまいます。通常、Code Grabbersは車両に比較的近い位置に配置する必要があります。(2)

この種の機器の取引を促す広告をダークウェブ上のフォーラムとTelegramで検出しており、さまざまな自動車メーカーに適したさまざまな価格と機能が売りに出されていることを確認しています。二つの検出例を紹介しましょう。

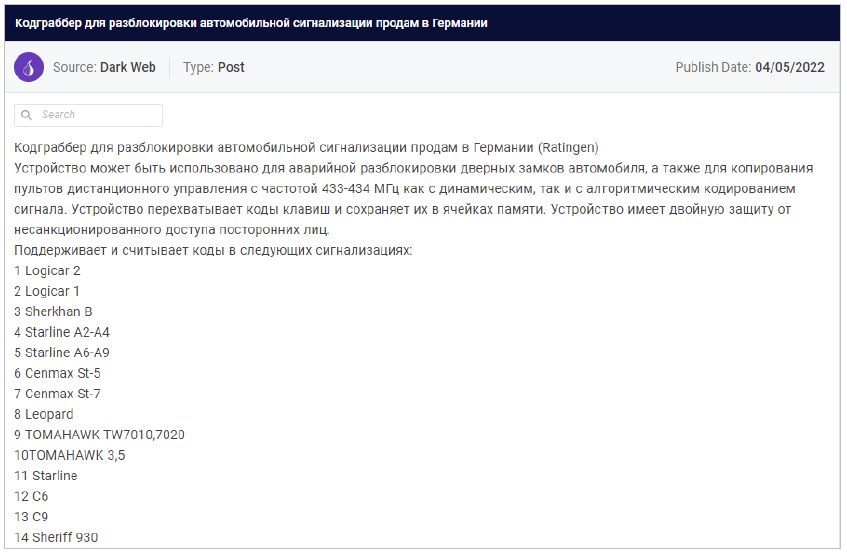

1つ目の広告は2022年5月4日にダークウェブ上で公開されたものです。ドイツで自動車のロックを解除するCode Grabberの広告で、433~434MHzの周波数の符号をコピーし、メモリに記憶するだけでなく、車のロック解除にも使用できると謳っています。販売価格は400ユーロ(約56,000円)で、機器がサポートする自動車メーカーは明記されていませんが、合計35のアラームシステムをサポートすると記載があります。

Code Grabbersの販売広告のスクリーンショット Source : Luminar

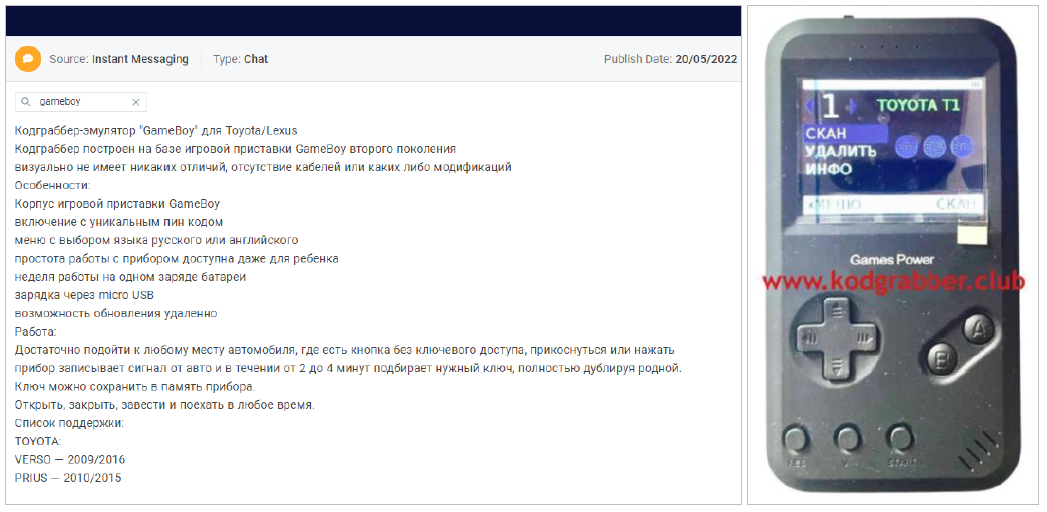

2つ目の広告は2022年5月20日、車両の盗難に使われる電子機器の販売を目的としていると思われるTelegramチャンネルに投稿されています。レクサスを含むTOYOTAの車両に適したCode Grabberで、「ゲームボーイ」のケースに入っており、一見したところ疑わしいようには見えなくしてあるとの記載があります。機器は暗証番号を入力して起動、操作は簡単で、メニューは、ロシア語と英語の2つの言語があり、コードをメモリに保存することができます。2005年頃から2016年頃までに製造されたトヨタの車両に対応しており、価格は1000ユーロ(約141,000円)で販売されています。

Telegram上の投稿のスクリーンショットと機器 Source : Luminar

Repeatersとは

Repeaters(リピーター)はいわゆるリレーアタックと呼ばれる自動車盗難の手口に使用されます。リレーアタックでは、通常、二人以上の実行犯がおり、一人は標的とされた車両で待機し、もう一人はスマートキーの近くで、その発する電波を受け取り、増幅して離れた車両まで電波を飛ばすことができる機器を持っています。つまり、自宅の玄関に置いてあるスマートキーが発している電波をドアの外から盗聴し、離れた車庫の車を始動して盗み出す事などができます。Repeatersを作るのにさほどコストはかかりませんが、作るための技術的知識を持ち合わせていない人が、ready-to-use、つまりすぐに使える既製品をオンラインで購入します。(3)

2022年5月に検出されたダークウェブ上とTelegramに広告が出されたRepeatersでは、さまざまな自動車メーカーに適したさまざまな価格と機能を謳っています。留意すべきは、これ以前の同種の機器と比較すると、より幅広い機能が備わっており、価格帯もより高額になっている点です。

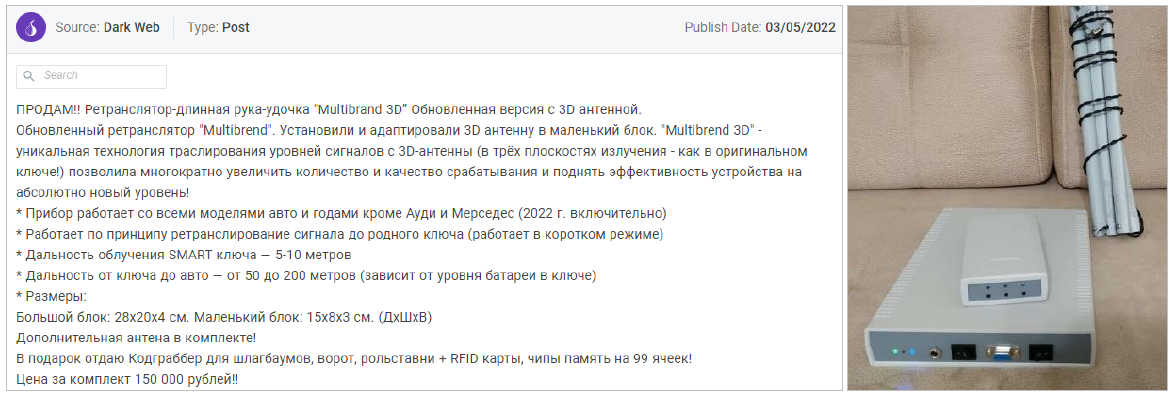

最初の広告は2022年5月3日にダークウェブ上で公開され、アンテナ付きの「マルチブランド」リピーターの販売を謳っています。AudiとMercedesを除くすべての車両モデルに適応し、2台のユニットが含まれています。大型ユニットのサイズは28x20x4cm、小型ユニットのサイズは15x8x3cmです。販売者によると、スマートキーの信号範囲は5~10メートルで、車両からの距離の範囲はバッテリによって50~200メートルとなります。製品は150,000ルーブル(約356,000円)で販売されています。

ダークウェブ上の掲示板に掲載されている広告のスクリーンショットと機器 Source : Luminar

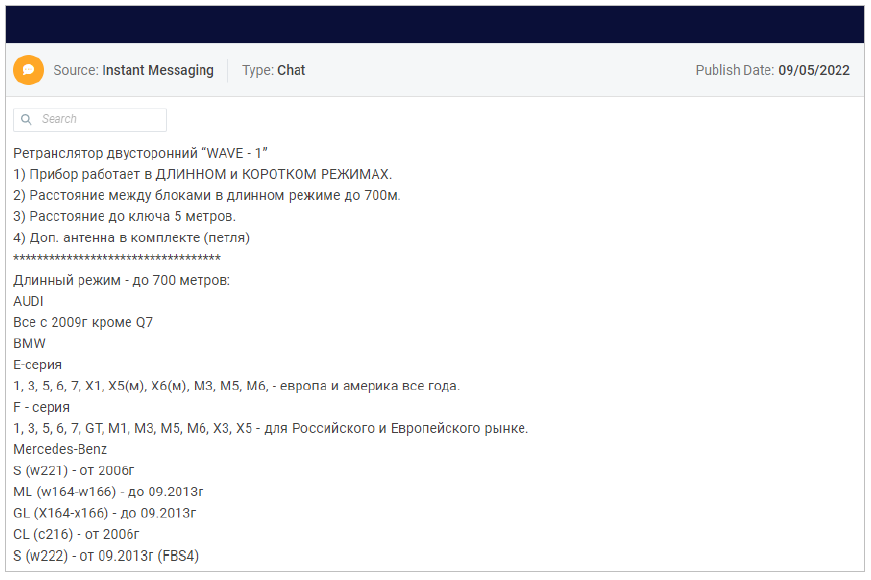

2つ目の広告は、2022年5月9日、Telegramチャンネル(Code Grabbersのチャンネルと同じ)で公開されました。機器は「Wave-1」と呼ばれ、2台の機器の間の距離は、ロングモードで700m、ショートモードで100mまで可能であると謳っています。さまざまな自動車メーカーの車両をサポートしていますが、ロングモードはサポートするモデルが少ないようです。10,000ユーロ(約1,400,000円)で販売されています。

ダークウェブ上で公開されている広告のスクリーンショット Source : Luminar

こうした脅威情報はいわゆる「サイバー攻撃」に必要な脆弱性情報やエクスプロイト情報とは異なりますが、サイバー空間ではこのような物理的な機器の取引に関する情報も投稿されています。

Cognyteでは、この件を引き続き監視し、差し迫った脅威が特定された場合には報告書を更新していきます。

*報告書の原文(英語のみ)『Russian Threat Actors sell Electronic Devices for Car Hacking on the Dark Web and Telegram』のダウンロードはこちら

1 https://www.vice.com/en/article/7kz48x/guy-selling-relay-attack-keyless-repeaters-to-steal-cars

2 https://www.digitaltrends.com/cars/car-thieves-using-code-grabber-technology-to-steal-high-end-cars/#:~:text=The%20grabber%20receives%20and%20records,able%20to%20start%20the%20engine

3 https://www.digitaltrends.com/cars/car-thieves-using-code-grabber-technology-to-steal-high-end-cars/#:~:text=The%20grabber%20receives%20and%20records,able%20to%20start%20the%20engine

脅威インテリジェンスのサービスをお探しですか?

サイバー脅威は常に変化しています。

インテリジェンスの専門家の力を借りて、セキュリティ態勢や監視環境を整え、リスクを軽減するのも1つの手段です。SOMPO CYBER SECURITYはイスラエルのCognyte Software Ltd.(旧Verint Systems Ltd.)と技術提携をして、ダークウェブ上などに出回る膨大な量のデータから調査対象企業に関連した情報のみを精査して、脅威インテリジェンスとして提供しています。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら