脆弱性診断の計画前に読んでおきたい基礎知識

はじめに

ここ10年ほどで、企業のWEBサーバやWEBアプリケーションなどの脆弱性を狙ったサイバー攻撃が急増し、ここ数年は高止まり状態になっています。サイバー攻撃を自分事ととらえ、日ごろから対策をしっかりとっておくことが求められています。

このコラムでは、デジタル庁が出している政府情報システムにおける脆弱性診断導入ガイドラインから、政府情報システムの整備及び管理だけでなく、一般企業にも応用できるであろう箇所をわかりやすくまとめましたので、参考にして頂ければ幸いです。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

各セキュリティ診断サービスの対象範囲

この章では、用語「セキュリティ診断」の簡単な定義とその一般的な種類や範囲を簡単に解説します。

セキュリティ診断とは

セキュリティ診断とは、脆弱性診断やペネトレーションテスト、その他複数のセキュリティ診断サービスのことを指します。セキュリティ診断はシステムに存在する脆弱性を特定するのに有効ですが、脆弱性の発見だけではセキュリティリスクを防ぐことはできません、セキュリティリスクを悪用される前に自組織で発見し、改善していくという継続的なプロセスや体制を構築していくのが、システムのセキュリティリスクの低減には重要です。

主なセキュリティ診断サービス

以下では、セキュリティ診断の一般的な種別と、その概要と範囲を説明していきます。また、各診断サービスでどのようなリスクを検出することができるのかも簡単に紹介します。

セキュリティ診断の対象は同じでも、異なる診断サービスを選定してしまうと、納品物となる報告書で異なる深刻度評価になってしまうなどの可能性もあるため、適切な診断サービスを選定することは重要です。

WEBアプリケーション診断

主に動的なWEB*サイトやアプリケーションに対して疑似攻撃を行うことで、WEBサイトの脆弱性や安全ではない設計を調査します。サイトの巡回作業を実施し、パラメータを持つHTTPリクエストに対して診断を行います。例えば、当社が実施する診断では、AppScanなどの脆弱性スキャニングツールも利用しますが、基本的にはBurp Suiteと呼ばれるProxyツールを利用してアプリケーションに検査値を送信し、その応答から脆弱性の有無を特定します。*動的なWEBサイトとは、ユーザの行動によって、異なるコンテンツを表示するサイトのことを指します。

WEBアプリケーション診断ではWEBアプリケーション開発に起因するセキュリティリスクを検出することができます。

・

・一般ユーザから管理者権限などへの権限昇格へのリスク

・決済金額の改ざんなどによる不正行為へのリスク

・その他セキュリティ上推奨される設計

図1 WEBアプリケーション診断の対象範囲

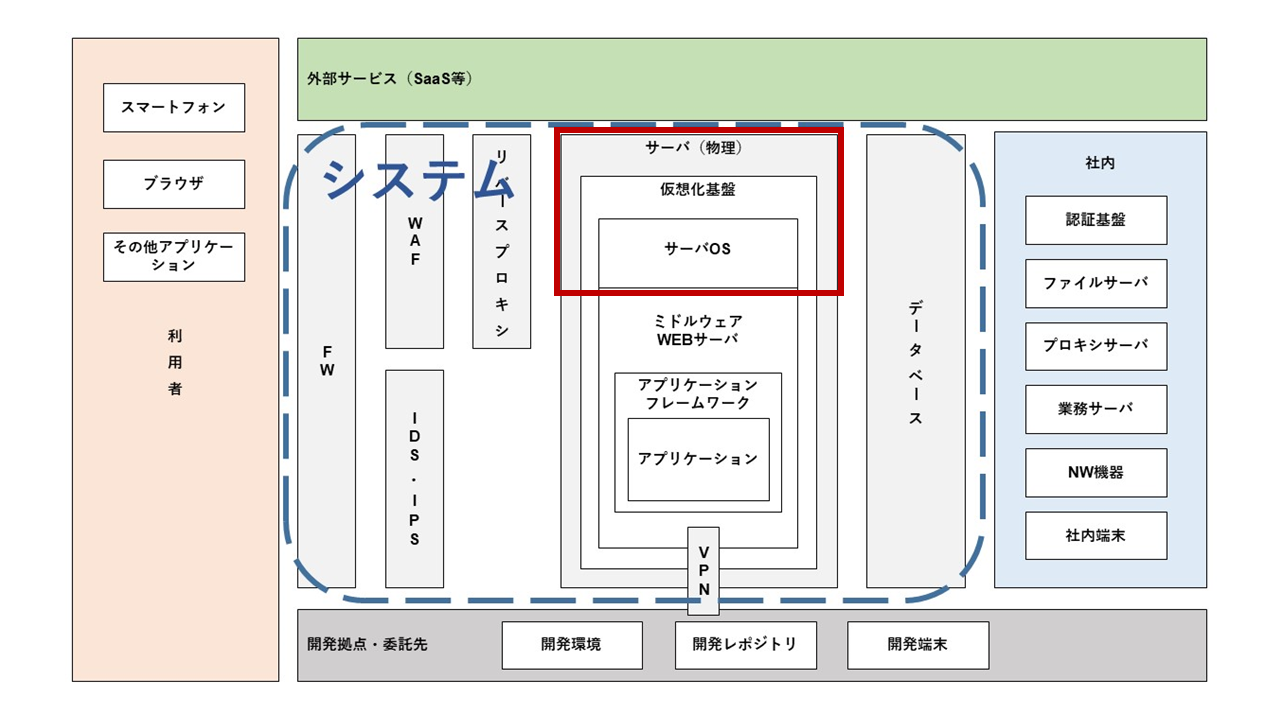

プラットフォーム診断(ネットワーク診断)

主にIPアドレスやFQDNを持つサーバや機器に対して、疑似攻撃を行うことで、対象の脆弱性の有無を調査します。プロトコル自体の脆弱性などについても指摘を行うことがあります。一般的にはポートスキャン、脆弱性スキャンを行って、稼働しているサービスに対して、Nmap Scripting Engineのスクリプトや各種コマンドラインを利用し、手動での追加的調査を行います。

プラットフォーム診断では主にサーバやネットワーク機器の設定不備に起因するセキュリティリスクを検出することができます。

・

・

・

・その他セキュリティ上推奨される設定

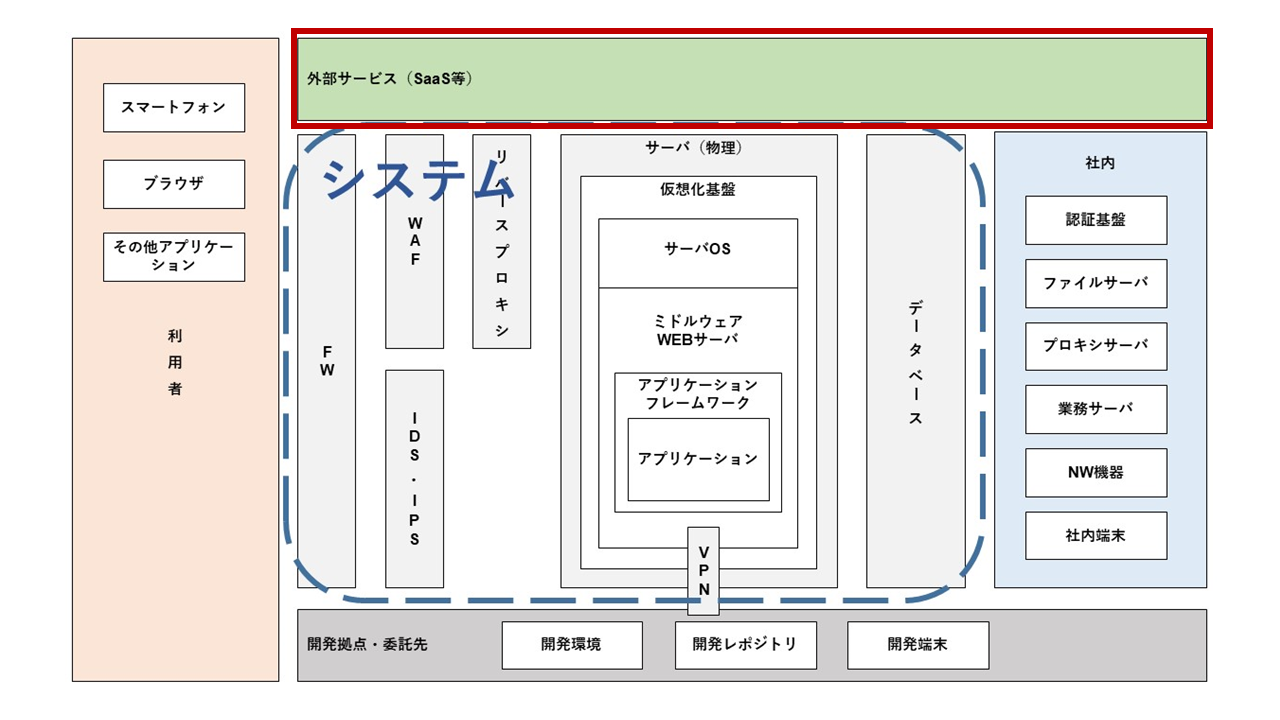

図2 プラットフォーム診断の対象範囲

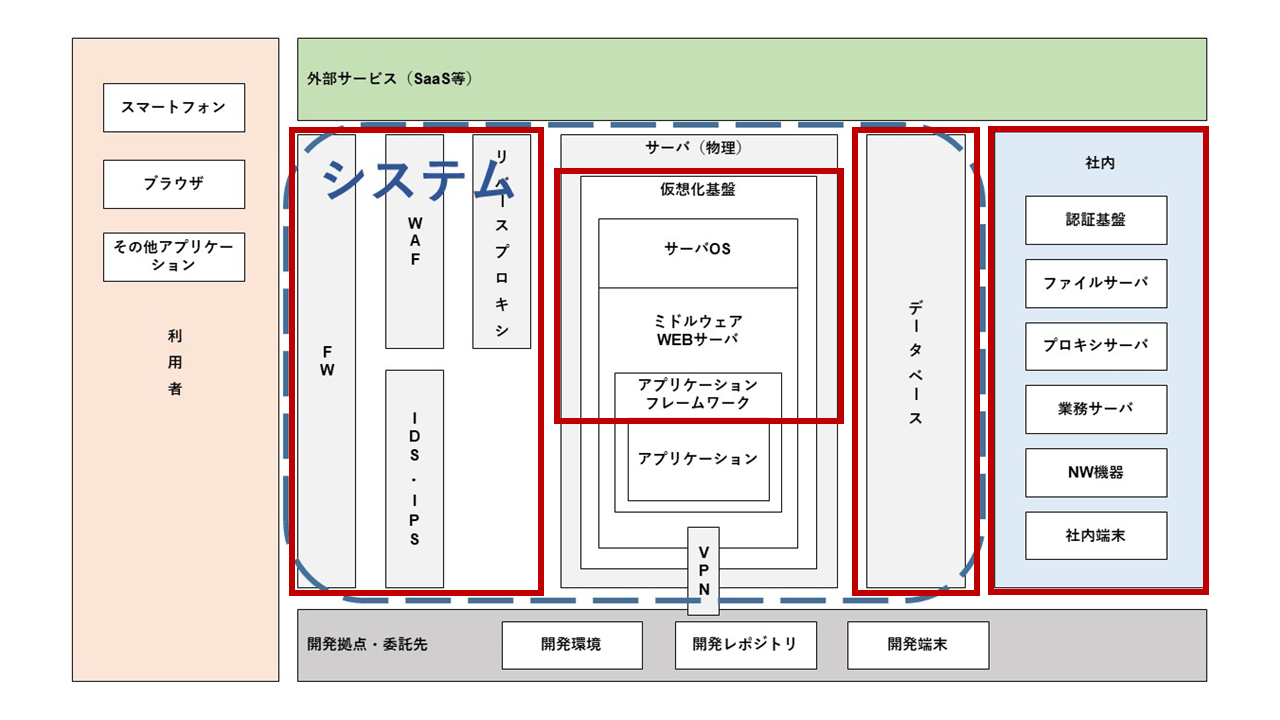

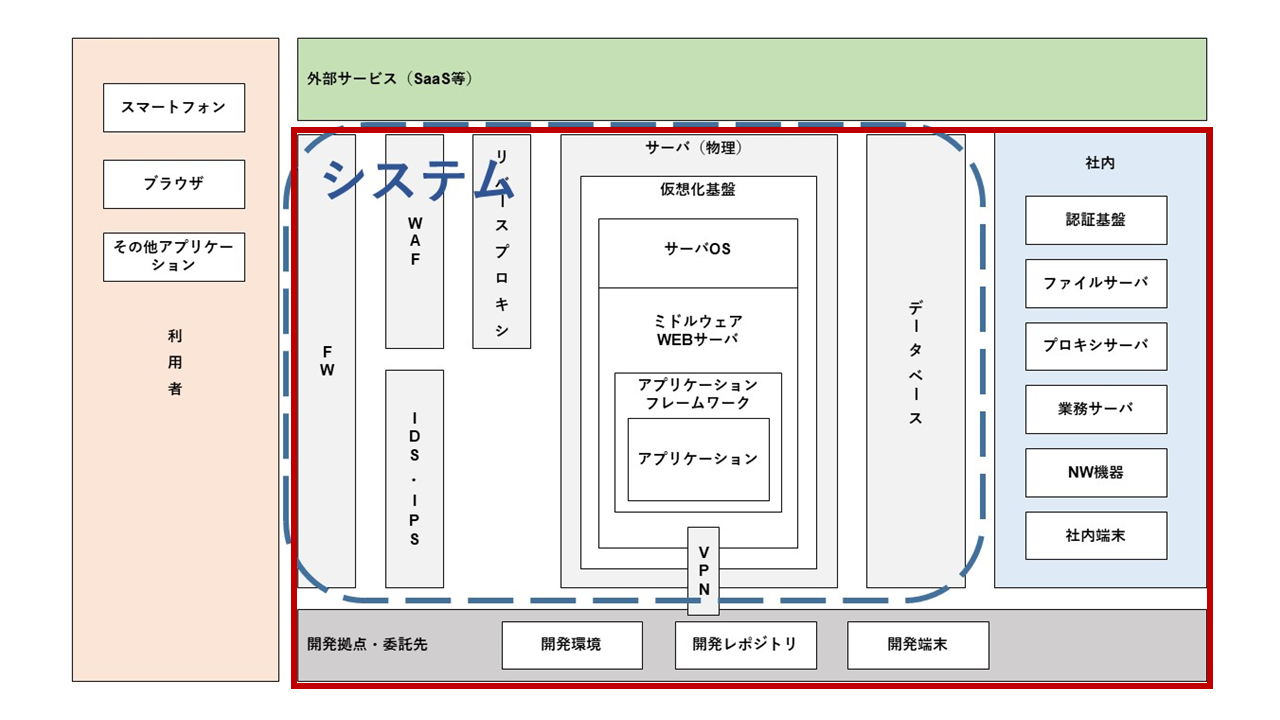

ペネトレーションテスト

対象のシステムに脆弱性を利用して侵入し、セキュリティリスクを実証することを目的として実施されます。多くの場合は初期アクセスが達成された、という前提で感染端末からサーバなどに攻撃を行い、さらに別のサーバと攻撃を行い、ペネトレーションテストで設定した目的を達成するために調査を実施されます。

ペネトレーションテストではシステムの運用や設計、

・C&Cサーバへの通信可否などのマルウェア感染のリスク

・一般ユーザから管理者権限への権限昇格などのリスク

・

・その他セキュリティ上推奨される設定

図3 ペネトレーションテストの対象範囲

クラウド診断

一般的には、CISベンチマークの項目などを参考に、クラウドサービスの設定不備などを調査します。ベンダーによっては、独自の調査項目を設定しているものがあります。調査方法としては、クラウド上のコンソールなどから設定値を診断員が確認していくものなどが一般的です。設定診断であるため、外部から発見することができない設定上の改善点などを確認することができます。

クラウド診断では、

・SaaS、

・認証や認可におけるセキュリティ上推奨される設定

・データの保存、監視、

図4 クラウド診断の対象範囲

スマホアプリ診断

静的解析、動的解析を併用して行い、スマートフォンアプリに存在する脆弱性や安全上の利用者起因リスクや、第三者(攻撃者)起因の問題点を調査します。OWASP Mobile Application Securityなどで定義された項目を調査します。

スマートフォンアプリ診断ではスマートフォンアプリの開発に起因

・アプリデータの保護状況などへのリスク

・アプリの通信の保護状況のリスク

・アプリの解析抑止への耐性

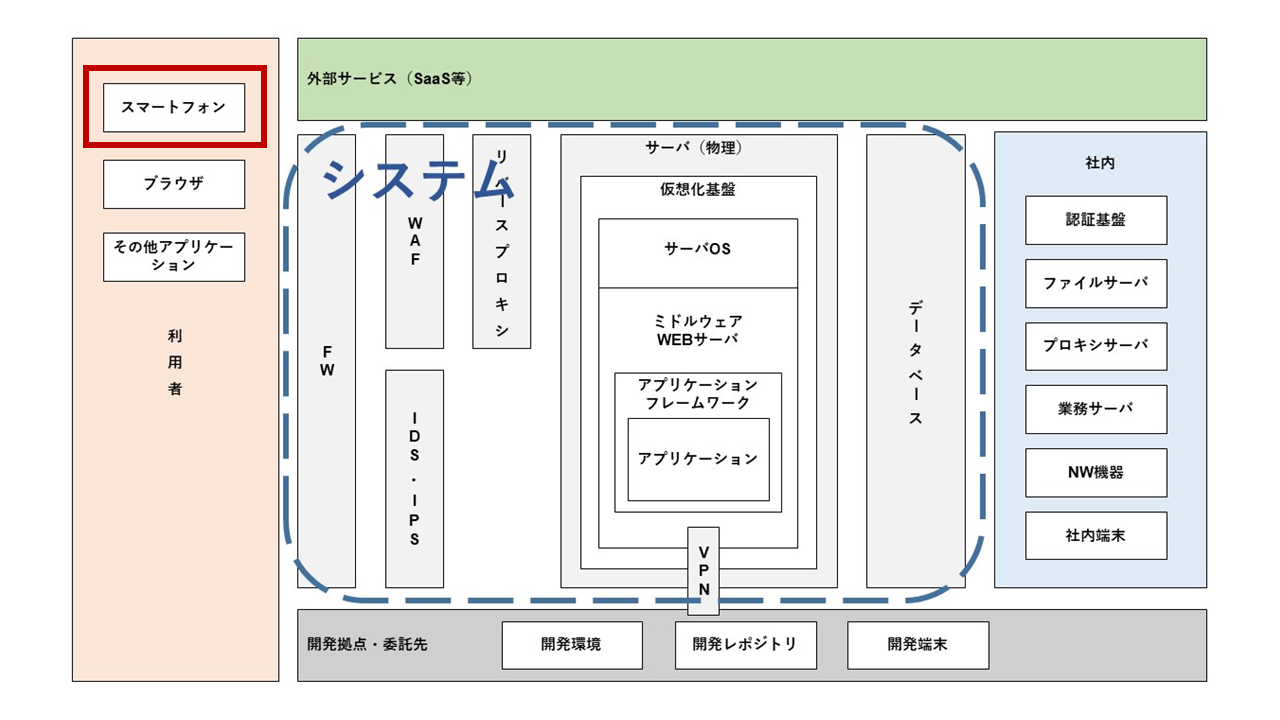

図5 スマホアプリ診断の対象範囲

主な特徴

脆弱性診断を計画するときに、参考になるよう、前出の一般的な各セキュリティテストサービスの特長を以下の表にまとめました。

| 主な対象 | 検査方法 | 数量単位 | 検出リスク例 | |

| WEBアプリケーション診断 | WEBアプリケーション WEBサイト |

脆弱性スキャナー 手動 |

画面、リクエスト、 パラメータ |

不適切なソースコードによるデータ漏えいや攻撃などへのリスク |

| プラットフォーム診断 | サーバ ネットワーク機器 |

脆弱性スキャナー 手動 |

IP、FQDN | サーバの設定不備に起因する情報漏えいや不正アクセスへの耐性 |

| ペネトレーションテスト | 社内システム等 | 原則手動 | 日数、IP | C&Cサーバへの通信可否などのマルウェア感染のリスク |

| クラウド診断 | SaaS IaaS |

手動 | 管理者アカウント数 | 意図しないデータ漏えいや不正アクセス |

| スマホアプリ診断 | スマホアプリ | 脆弱性スキャナー 手動 |

アプリ数 | アプリデータや通信の保護状況へのリスク |

実施するタイミング

新規構築時

新規にシステムを構築した際などに診断を実施することをお勧めします。実施にあたっては、攻撃を受ける可能性が高い対象などを考慮して、対象を選定しましょう。脆弱性診断など、脆弱性を発見することを目的とするような検査を実施する場合は、WAFやIPSなどにIPアドレスの除外設定を行い、偽陰性が発生しないように注意する必要があります。

定期診断

これまでに実施していない対象やシステムなどを選定し、定期的にセキュリティテストを実施しましょう。前回の診断時から大きな改修や変更があった部分なども忘れずに実施することをお勧めします。実施する際は、保有しているサーバ、アプリケーションなどの最新化を行い、実施漏れなどが発生しないように注意しましょう。また、脆弱性は新しいものが次から次へと出てきますので、四半期に一度、年に一度など、システムの重要度や予算規模に応じて定期的に診断するのも良いでしょう。

開発の担当ベンダーの変更時

その他、上記以外の診断タイミングとして、契約が変更となる際や異なるベンダーに開発を依頼する際、システムにどのようなセキュリティリスクが内在するかなどの確認の度にテストを実施することも良いでしょう。

※10月~12月、1月~3月については、ベンダー側でも診断の実施案件数などが増え、実施できないこともあるため、可能であれば、余裕をもって早めに依頼することや実施時期をずらすなどなど、しても良いでしょう。

診断の規模

診断を依頼する過程で注意すべきこととしては、大規模であれば、実質するベンダー側でも相応の体制が必要となるため断られしまう可能性もあります。また、細かくし過ぎても診断実施者が異なり、情報共有が適切になされないなどで、本来影響を受けるはずの脆弱性が見逃されてしまうなどの可能性はあるため、診断規模はシステムの関係性などがわかりにくくない程度とし、適切なサイズで実施することが好ましいでしょう。

優先度が高い対象

セキュリティ診断を実施する際、対象の選定などに困ることがあるかと思いますが、以下のような対象から優先的に診断を実施していくのが良いでしょう。

- 外部に公開されている箇所など、攻撃を受ける可能性が高い部分

- 機密性の高い情報等を取り扱う、攻撃の影響が大きい部分

- 攻撃を受けた際の影響範囲や対応が困難な部分

- これまでセキュリティ診断を実施していない部分

実施にかかる期間

以下、セキュリティテストの実施に、どの程度かかるかというおおよその目安の期間となります。

WEBアプリケーション診断:

診断の計画から報告書送付まで概ね1ヶ月程度

プラットフォーム診断(ネットワーク診断):

診断の計画から報告書送付まで概ね1ヶ月程度

ペネトレーションテスト:

テストの計画から報告書送付まで概ね2~3ヶ月程度

クラウド設定診断:

診断の計画から報告書送付まで概ね1~2ヶ月程度

スマホアプリ診断:

診断の計画から報告書送付まで概ね1ヶ月程度

上記は目安なので、規模や対象数により変動があります。

診断の種類やその対象範囲、実施機関などを正しく理解した上で、適切な診断サービスを選定できるよう準備を進めましょう。

執筆者

SOMPO CYBER SECRITY

ソリューション部 上級エンジニア

坂 将汰(さか しょうた)

2022年SOMPOリスクマネジメント株式会社に入社。

以前は、通信事業系セキュリティベンダーや独立系セキュリティベン

SANS GIAC Penetration Tester Certification (GPEN)

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)