うまくいかないインテリジェンス2 ~SASのインテリジェンス・レポートを紹介~

前回の記事では、インテリジェンス活動の概要と、サイバーセキュリティにおける脅威インテリジェンスについて紹介しました。

今回は、SOMPO CYBER SECURITYが提供するアセスメントサービスであるSAS(Spiderweb Assessment Service)の具体的な内容を見ていきたいと思います。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

SASを利用してみましょう

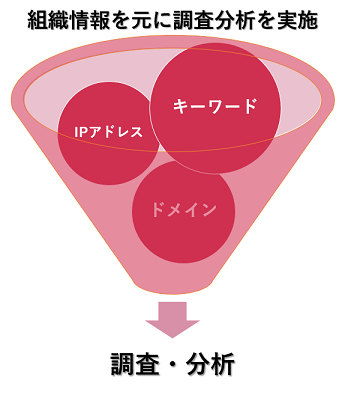

SASは、SOMPO CYBER SECURITYが展開する2つの脅威インテリジェンスサービスであるCognyteとKryptos Logicを活用し、攻撃者目線で組織のサイバーリスクを可視化します。

そのために、具体的に3つの観点から、サイバー空間における組織の状況を調査します。

- 組織の公開資産

- ダークウェブのマーケットおよびフォーラム

- ボットネットなど攻撃者のインフラストラクチャー

SASを利用するにあたり、初めに組織が持つ次の情報をプラットフォームに流し込みます。

組織に関連するキーワード

ダークウェブ上では、企業や組織、また特定のVIPに対する攻撃に関する話題や、盗んだデータ、資格情報に関する話題が生起しています。

そこでSASは、組織に関するキーワード、例えばブランド名、製品名、経営者の名前、社内でのみ使われているプロジェクト名などを手がかりに、サイバー犯罪者たちのコミュニティを探索します。

他にも、組織が利用しているシステムやSNSアカウント、クレジットカードのBINコード、特権ID保有者情報、関連企業や子会社などもキーワードとして登録を推奨しています。

Cognyteはダークウェブに関する独自のデータベースを運営しており、そこから組織に関連する脅威を見つけ出すことができます。

組織のIPアドレスおよびドメイン

組織が保有するIPアドレスおよびドメインに基づき、マルウェア等による侵害状況を調査します。

インターネット上に公開された資産には、Web、メール、VPN、エンドポイント、ネットワーク機器、クラウドなどがあります。こうしたIT資産に内在する脆弱性を、システムに負荷を与えることなく検知します。

また、SASではKryptos Logicが保有する独自のセンサーを活用したマルウェア感染状況もあわせて調査します。

Kryptos Logicは、攻撃者の構築したボットネットの中に、無数のセンサーを潜伏させています。

国内外で猛威を振るっている大規模なマルウェアは、感染端末からなる大規模なボットネットを運用し、攻撃に利用しています。このネットワークの中に、Kryptos Logicは独自のセンサーをしかけており、マルウェアの動きを観測することが可能となっています。

このような仕組みを活用することで、どのコンピュータがマルウェアに感染し、ボットネットの一部となっているかを知ることができます。

以上の組織情報を入力することにより、SASはCognyteおよびKryptos Logicを活用、また専属のアナリストによる分析も行うことにより、精確かつ「対策に活かせる」レポートを生成します。

インテリジェンス・レポートの紹介

登録した組織情報を元に、SASサービスは約4週間かけて脅威インテリジェンス活動を行います。その調査結果を元にレポートを作成し、お客さまである組織に説明いたします。

レポートでは、単に得られた情報を羅列するだけでなく、その1件1件について、アナリストが導出した推奨策を掲載しています。

このため、組織にとっては対策を立てやすいものとなっています。

この章では、SASレポートを通してどのような情報が得られるのかを紹介していきます。

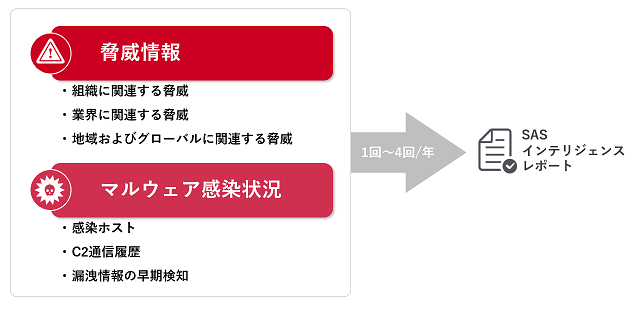

脅威情報

脅威情報では、次のカテゴリに分けて組織に関わる脅威を報告します。

組織に関連する脅威

組織に直接関連する脅威情報を提供します。インシデントにつながるリスクが最も高い情報であり、速やかな対策が必要となるカテゴリです。

例えばレポートでは以下のような情報を得ることができます。

- 古い脆弱なバージョンのWebサーバ、ライブラリ、ファイアウォールの利用

- 特定のダークウェブマーケットで、組織のWebサイトやドメインにログインするための資格情報が販売されている

- 組織のメールアドレスとパスワードがダークウェブフォーラムで流出し、共有されている。

- 組織の役員である人物のメールアドレス、フルネーム、LinkedIn URLなどがターゲットにされている

脅威情報は、実際のレポートでは詳細な形で記載されており、具体的な組織資産の情報や、関連するダークウェブフォーラム、流出したデータの全件リストや、スクリーンショットなども含まれています。

業界に関連する脅威

組織が属する業界に関する脅威情報を報告します。業界とは例えば公共機関、製造業、金融業、医療セクターなどが該当します。

サイバー攻撃者やAPTは、その目的や利用する戦術に基づいて、特定の業界に的を絞って活動する例が多くみられます。そのため、こうした業界情報は、組織を取り巻くサイバー空間がどのような脅威に晒されているかを把握する上で非常に有益です。

自組織が例えば製造業に位置付けられると仮定した場合、同業他社がランサムウェア攻撃を受けた場合には、被害企業とサプライチェーン上のつながりがあるか、また攻撃者が利用した攻撃に備えるための脆弱性管理ができているかを点検するべきです。

また、SASレポートではサイバー攻撃に関するIoCデータを提供しているため、これを組織の運用するセキュリティツールに取り込むことも可能です。

地域およびグローバルに関連する脅威

組織の所在する地域にフォーカスした脅威情報および、グローバルで生起している脅威情報です。

サイバー攻撃やサイバー脅威には地域性があり、例えばある国や地域を狙ったサイバー攻撃や、特定の国で普及しているシステムの脆弱性を狙った攻撃などが発生しています。

広く使われているソフトウェアやライブラリにおける重大脆弱性は、グローバル脅威の1つです。

Microsoft Officeの脆弱性であるFollina(CVE-2022-30190)や、Java用ライブラリApache Log4Shellの脆弱性Log4Shell(CVE-2021-44228))は、エクスプロイトの公開後ただちに世界規模でのスキャンと攻撃が始まりました。

インターネットに国境はないため、上述のような脆弱性をそのままにしておくことは、組織に重大なリスクを招く結果となります。

ここまでに紹介した脅威インテリジェンスに加えて、SASは組織のマルウェア感染状況も提供いたします。

マルウェア感染状況レポート

SASの調査プロセスで利用されるKryptos Logicは、センサー情報を元にマルウェア感染状況を提供します。

組織が保有するどのホストがマルウェアに感染しているか、実際のデータ(感染しているホスト、C2サーバーとの通信履歴等)が提示されます。

またボットネット上で流れているクレデンシャル情報の出元や内容についても検知をするため、組織のドメインに関連する漏洩情報をいち早く検知することができます。

SASは、EmotetやQbotのC2ネットワークも捕捉しています。

まとめ

SASでは、年1回から4回のレポートを通じて、組織に関するサイバー脅威インテリジェンスを提供します。この情報は、組織のリスクに直結しており、また対応や対策についても明示されており、今すぐ組織の指針に反映させることができます。

インテリジェンス活動は運用サイクルを通じて常に継続すべきものです。

SOMPO CYBER SECURITYでは、アセスメント・レポートサービスであるSASだけでなく、組織が日常的にサイバー脅威を収集できるよう、CognyteおよびKryptos Logicプラットフォームの提供も行っています。

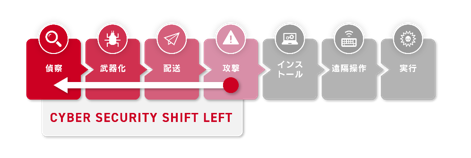

脅威インテリジェンスの利用を通じた「サイバーセキュリティ・シフトレフト」、すなわち、実際に攻撃を受ける前段階で、脅威情勢を的確に把握することにより、組織のセキュリティ戦略を正確化・効率化することができます。

サイバー脅威インテリジェンスを活用し、サイバー攻撃を未然に阻止するだけでなく、組織の経営判断、セキュリティ戦略に関する投資判断などにも役立ててみませんか。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

著者情報

プロダクト推進部 上級研究員

・自衛官時代に言われた一言「レーダー整備にそんな筋肉はいらない」