日系自動車メーカーへのアクセスを販売する趣旨のダークウェブ投稿(5/10)

脅威インテリジェンスサービスCognyteは、ダークウェブやTelegram、SNSなどから膨大な情報を収集し、情報漏洩や脅威アクターの活動を検知することによって、組織のサイバー・リスクを軽減させるサービスです。

Cognyte CTI Research Group@Cognyte | 2024年5月

2024年5月1日、ロシア語のダークウェブ・フォーラムにおいて"murava"と称する脅威アクターがイニシャル・アクセス販売に関する投稿を行いました。

当該投稿は、社名非公開の「日系自動車メーカー」へのネットワーク・アクセスを提供するとうたっています。

Cognyteは、イニシャル・アクセス販売の真偽を確認することができませんでしたが、サイバー攻撃を未然に防止する観点から、当該投稿の概要および推奨策を紹介します。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

イニシャル・アクセス販売投稿について

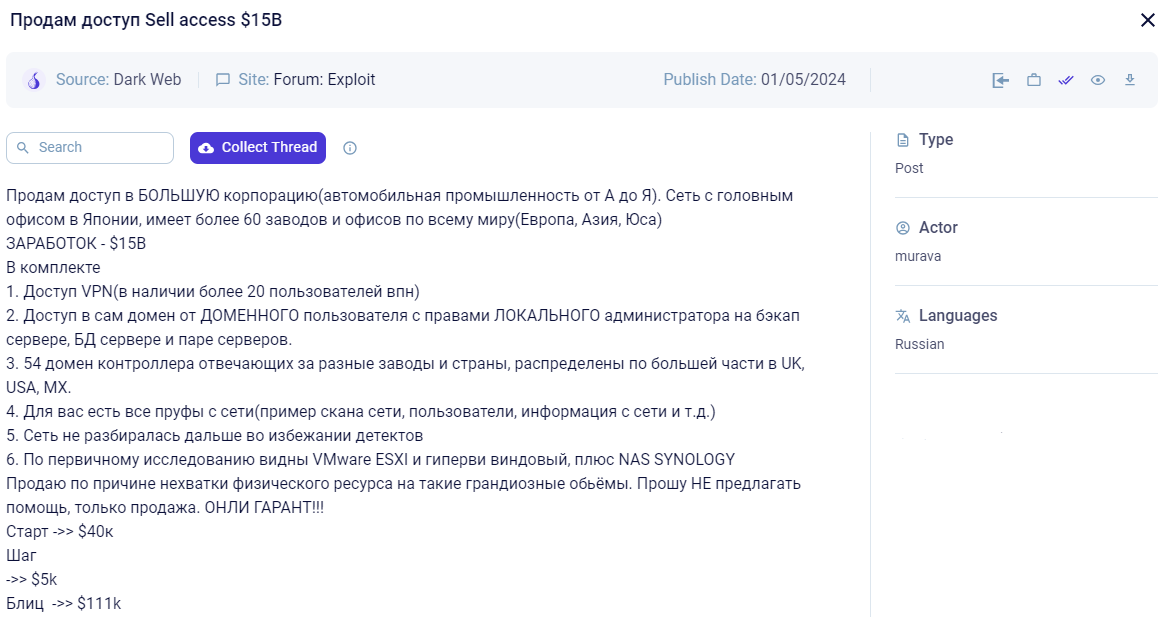

日系自動車メーカーへのアクセスを販売する投稿 出典:Cognyte Luminar

日系自動車メーカーへのアクセスを販売する投稿 出典:Cognyte Luminar

muravaの投稿によれば、アクセスを提供するのはグローバルで60の拠点を持ち、150億ドルの利益を持つ日系自動車メーカーとのことです。

脅威アクターはこのアクセス情報を4万ドルで販売開始しました。

muravaが販売すると称しているアクセス情報は以下のとおりです。

- 20ユーザー超のVPNアクセス

- バックアップサーバー等の複数サーバーに対するドメインアクセス(LOCAL管理者特権有)

- 英国、米国、メキシコを中心とした各国拠点の54のドメインコントローラに対するアクセス

muravaのネットワーク偵察によれば、ターゲットとなった企業のネットワークにはVMWare ESXI、Microsoft HyperV、Synology製NAS機器等が含まれているとのことです。

また、アクセス情報の証拠として以下を提供可能としています。

- ネットワークスキャン結果

- ユーザー情報

- ネットワークから抽出した情報

- その他

脅威アクターmurava

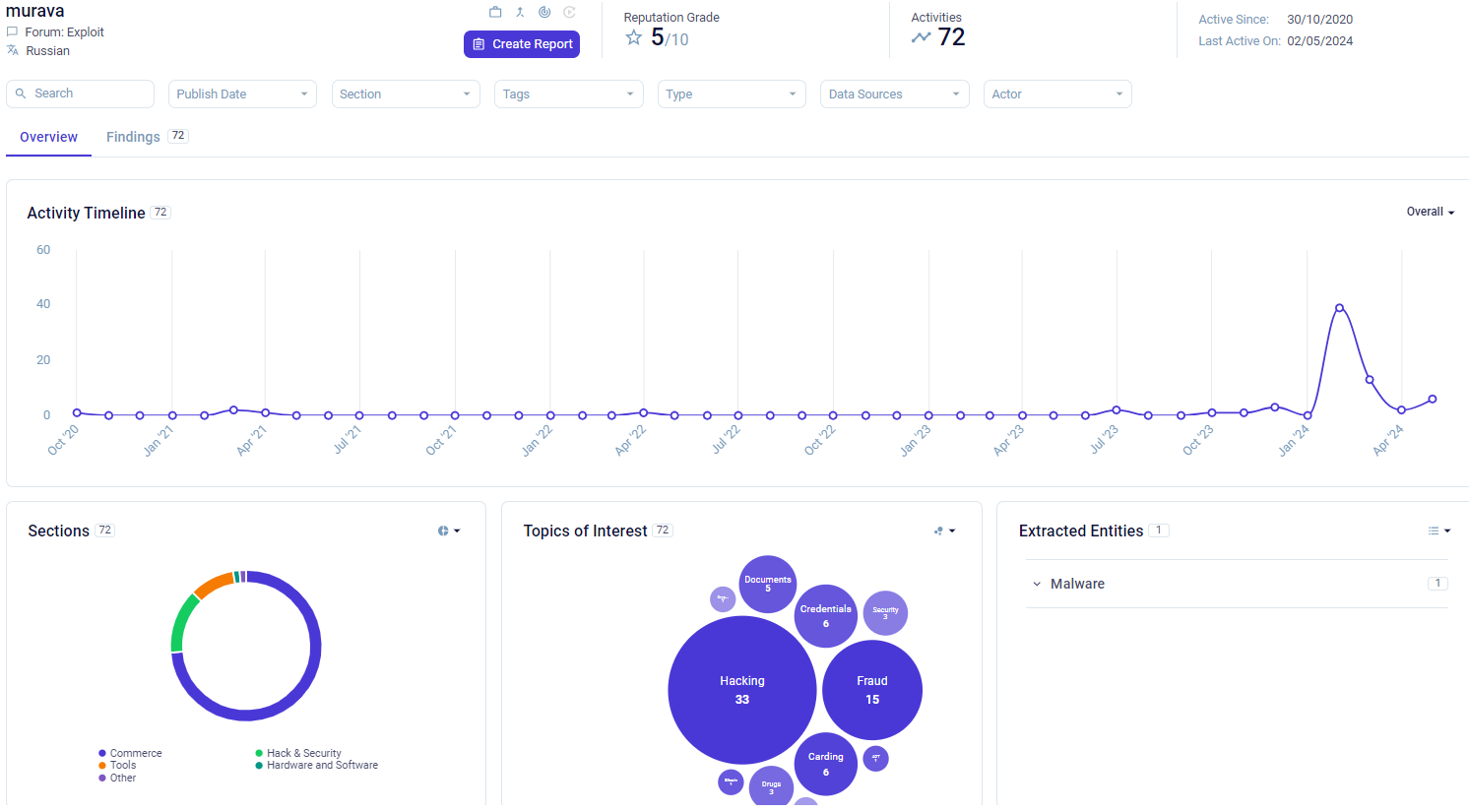

投稿した脅威アクター"murava"は、2020年10月から活動しており、これまでに各国の組織・企業に対するイニシャル・アクセスを販売していることが確認できました。標的とされる業種は様々です。

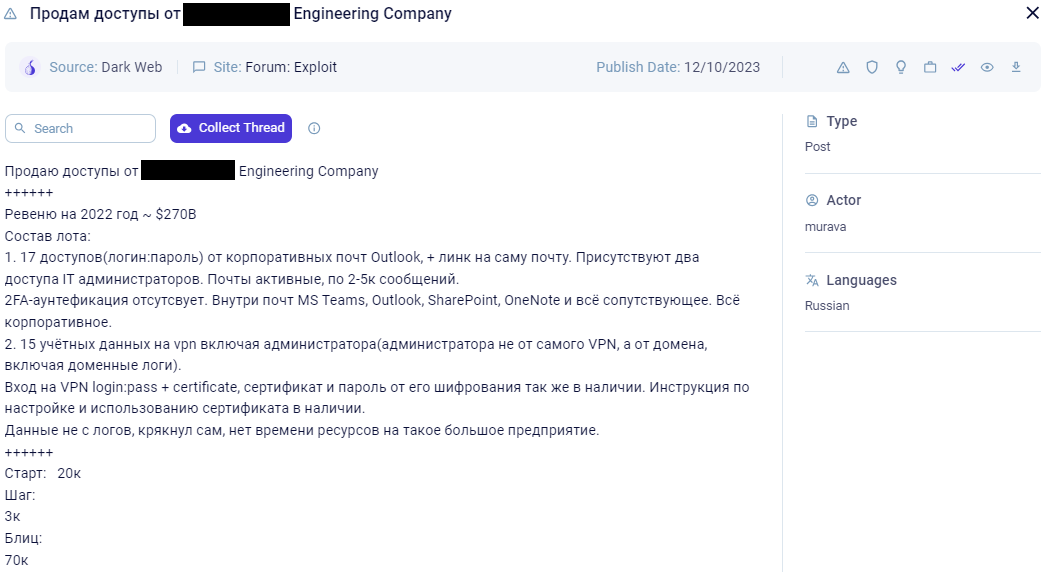

2023年10月には、日系自動車メーカー系列会社のOutlookメールボックスおよび同社VPNへのアクセスを販売する投稿が確認されています。

※ なお、当該メーカーに関するインシデントの有無は、インターネット上では現在確認できません。

"murava"のアクティビティ概要 出典:Cognyte Luminar

"murava"のアクティビティ概要 出典:Cognyte Luminar

日系自動車メーカー系列会社へのイニシャル・アクセスを販売する投稿 出典:Cognyte Luminar

日系自動車メーカー系列会社へのイニシャル・アクセスを販売する投稿 出典:Cognyte Luminar

推奨策

Cognyteは、今回紹介したイニシャルアクセス販売の真偽を確認することができませんでした。

しかし、攻撃を受ける可能性のある組織・企業は、以下に示す対応策を講じることを推奨いたします。

- 運用しているセキュリティ製品・ツールの、最新バージョンへのアップデート

- 可能であれば、VPN等リモート接続機器・ツールに対して、多要素認証を適用すること

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら