ランサムウェア『RobbinHood』とは?対策に役立つ推奨事例もご紹介

当社では技術提携をしているイスラエル企業のブログや報告書を紹介しています。

今回は当社の「脅威インテリジェンスサービス」で技術提携をしているCognyte Software Ltd. のブログ「ランサムウェア『RobbinHood』とは」を紹介します。

みなさまのサイバーセキュリティ対策の参考としてご活用いただければ幸いです。

Cognyte CTI Research Group@Cognyte | 2022年6月26日

2022年2月、大手自動車メーカーに部品を納品している企業がサイバー攻撃の被害に遭いました。これはいわゆるサプライチェーン攻撃であり、部品の調達を受けている大手自動車メーカーでは、2022年3月1日、関連会社のプラントを含む14のプラントを停止させる事態に陥りました。¹

そして、2022年6月14日、この攻撃には、ランサムウェア『

では、その『RobbinHood』と呼ばれるランサムウェアとはどのようなものなのかを見ていきましょう。

サイバーセキュリティに関するお役立ち情報をご提供

ホワイトペーパー一覧はこちら >

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

ランサムウェア『RobbinHood』の概要

RobbinHoodは2019年4月に初めて登場し、プログラミング言語『GO』でコード化され、32ビットの実行形式にコンパイルされました。2019年5月時点のサンプルを用いたマルウェア解析では、RobbinHoodはさほど洗練されているようには見受けられませんでしたが、比較的ハイレベルのプログラミング言語のコードが含まれていることがわかりました。

出現当初の感染媒体が何であったかは現在も不明です。

解析を行った研究者によって、RobbinHoodはネットワーク内に感染を広げるのではなく、感染した端末をネットワークから切り離すことがわかっています。ランサムウェアはそれぞれの感染端末のみに生き残り、他の端末が暗号化されることはありませんでした。こうしたことから、同研究者らは、ペイロードがドメインコントローラ、もしくはEmpire PowerShellやPSExecのようなツールを介して、個々の端末に侵入している可能性があると報告しています。³

2022年2月、研究者らはRobbinHoodがRDP(Remote Desktop Protocol)のブルートフォース攻撃やトロイの木馬を介して組織のネットワークにアクセスしていることを確認しました。さらに、システムへのアクセスに成功した後は、GIGABYTE社(台湾のパソコン、および周辺機器メーカー)製の脆弱なカーネルモードドライバ(現在は非推奨)を実装するケースがあることもわかりました。このGIGABYTE社製のドライバは、マザーボードの製造元によってデジタル署名されているため、Windowsからも疑われることなく、実装が許可されてしまいます。このドライバは長年、脆弱性があることで知られています。

攻撃者がアクセスしたシステムを完全制御できる 脆弱性 CVE-2018-19320 ⁴

攻撃者はドライバをウェッジとして使用することで、別のデジタル署名のないドライバをWindowsに実装することができます。次に、この二つ目のドライバは、エンドポイントセキュリティプロダクトに関連するプロセスとファイルを強制終了し、改ざん保護を迂回して、ランサムウェアが干渉されずに攻撃できるようにします。研究者らは、このランサムウェアがWindows7、Windows8、Windows10のカーネルメモリの設定を破壊することを確認しています。⁵

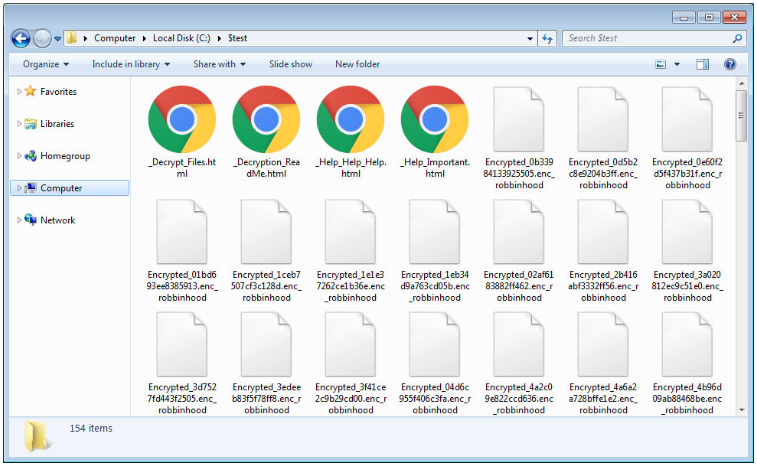

実際の暗号化が開始される前に、RobbinHoodは上記のようにすべてのネットワーク共有を切断し、その後、シャドウコピーを削除し、イベントログを消去し、Windowsの自動修復を無効にします。その後の暗号化プロセスでは、RSA+AES暗号化の組み合わせを使用し、WindowsのTempフォルダ内にあるファイルpub.keyから公開鍵を取得します。ファイルの暗号化中に、ファイルごとにAESキーが作成され、その後、公開RSA暗号化キーでAESキーと元のファイル名を暗号化し、暗号化ファイルに追加します。暗号化された各ファイルの名前は、Encrypted_[randomstring].enc_robbinhoodという形式に変更されます。

RobbinHoodにより暗号化されたファイル (出典:BleepingComputer)

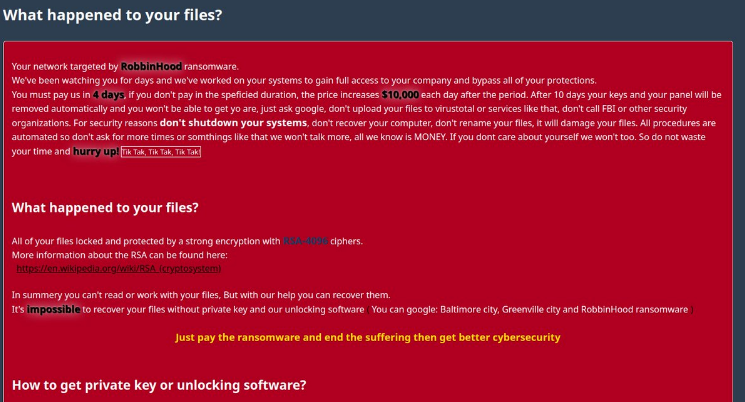

ランサムノート(身代金を要求する文書)

2019年10月、RobbinHoodの背後にいる攻撃者グループは、攻撃の際に使われているランサムノートの文章を変更したことが報告されています。

2022年2月時点でのRobbinHoodのランサムノート(出典:BleepingComputer)

新しいランサムノートは、感染者が過去の被害のニュースをオンラインで検索し、実際どのような事態に陥る可能性があるのかを確実に理解させるよう仕向けています。(2019年に米国の公的組織に影響を及ぼした2件のインシデント)

さらに、この新しいランサムノートには、RobbinHoodによって暗号化されたファイルに使える復号ツールはなく、秘密鍵と専用のロック解除ソフトウェアがなければ、ファイルの復元は不可能である、と記載があります。電源を切ったり、ファイル名を変更したり、端末を回復しようとすると、ファイルが破損するという文言もあります。最後にランサムノートは『TOR(The Onion Router)』を介してランサムウェアのオペレータに連絡を取るよう指示をしています。⁶

2020年2月時点で、RobbinHoodの身代金要求額は、端末1台3ビットコインから、ネットワークでは13ビットコインまでの範囲で、これは数万ドルに相当すると報告されています。

脆弱なカーネルドライバのインストールやカーネルの動作の変更により、影響を受けるシステムで他の問題が発生する可能性があるため、ファイルを単に復号化するだけでは、システムをオンラインに復旧させるには不十分な場合があります。その場合、非推奨の操作やブルースクリーンでは、エラーが発生する可能性があります。⁷

RobbinHoodが関係している有名なインシデント

RobbinHoodの名を世の中に知らしめたのは、前出の2019年の2件の米国の公共機関への攻撃です。2019年4月ノースカロライナ州グリーンビル市は、被害範囲を確認しつつ、ネットワークを停止する必要がありました。2019年5月7日に発生したバルチモア市への攻撃ではサーバーに影響を与えました。⁸

バルチモア攻撃は、回復のために投じた額が大きかったことから、当時大きなニュースになりました。ランサムウェアオペレータからの最初の要求は、影響を受けるすべての端末のデータを復号化するために76,000USD(約1050万円)でした。しかし、回復にかかった最終的な費用はその年の年末までに合計1000万USD(14億円弱)に及びました。この被害総額には、収益として得られていたであろう罰金や固定資産税、他の手数料などの潜在的損失や遅延した収益は含まれていません。⁹

被害を最小限に抑える推奨事例

被害を最小限に抑えるために、今一度、セキュリティ態勢を見直してみましょう。

推奨事例

- RDP(Remote Desktop Protocol)アクセスの安全性を確保しましょう。

- 使用されていないポートを無効化またはブロックしましょう。

- アクセス権を見直し、ユーザや管理者に必要なアクセス権のみを付与しましょう。

- すべてのセキュリティシステムが適切に更新および同期されていることを確認しましょう。

- 長期的にも、使用しているソフトウェアやシステムに対してリリースされているセキュリティアップデートを定期的に実装し、最新版にアップデートされていることを確認しましょう。

- 添付されているIoCをセキュリティシステムに実装しましょう。

- 脅威インテリジェンスサービスやサプライチェーンリスク評価サービスも活用してみましょう。

脅威インテリジェンスのサービスをお探しですか?

サイバー脅威は常に変化しています。

インテリジェンスの専門家の力を借りて、セキュリティ態勢や監視環境を整え、リスクを軽減するのも1つの手段です。SOMPO CYBER SECURITYはイスラエルのCognyte Software Ltd.(旧Verint Systems Ltd.)と技術提携をして、ダークウェブ上などに出回る膨大な量のデータから調査対象企業に関連した情報のみを精査して、脅威インテリジェンスとして提供しています。

当社がCognyte Software Ltd.と技術提携して提供している「脅威インテリジェンスサービス」の詳細はこちらまでお問い合わせください。

*本コラムでは『RobbinHood』という表記に統一していますが、攻撃者グループも『RobinHood』と表記している場合もあり表記ゆれが見られます。

記事に関するご意見・お問い合わせはこちらへお寄せください。

(SOMPOホールディングス、損害保険ジャパンなどグループ各社へのお問い合わせはご遠慮下さい)

関連リンク一覧(外部サイト)

1Toyota to restart Japan production after cyberattack on supplier

3A Closer Look at the RobbinHood Ransomware

4Threat spotlight: RobbinHood ransomware takes the driver’s seat

5Living off another land: Ransomware borrows vulnerable driver to remove security software

6RobbinHood Ransomware Using Street Cred to Make Victims Pay

7Threat spotlight: RobbinHood ransomware takes the driver’s seat

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら

お手頃価格で効率的に脅威をモニタリング。脅威インテリジェンスサービス「Cognyte」はこちら